10.28.16 2021 год. Обзор по материалам ведущих фирм, работающих в сфере ИТ

Семенов Ю.А. (ГНЦ ИТЭФ)

В предыдущие годы новости начинались с экономического форума в Давосе или технологического конгресса в Калифорнии. Давосский форум сначала перенесли по дате и месту, а потом решили провести удаленно. Видно поняли, что пандемия не кончится никогда. В заочном форуме будут участвовать 1,5 тыс. человек из 70 стран. Основная тема - "Восстановление доверия и расширение международного сотрудничества". Тема кибербезопасности осталась в повестке и в 2021 году. Смотри Shaping the Future of Cybersecurity and Digital Trust Partnership against Cybercrime Insite Report. November 2020. Акцент в этой области делается на международное сотрудничество.

В последнее время появилось много заметок о перспективах внедрения технологии 5G, в частности в 2021 году (см. "What experts say to expect from 5G in 2021", Michaela Goss). Несмотря кризис, связанный с пандемией COVID-19 использование технологии 5G в 2020 году мало-помалу расширялось. Ожидается, что в 2021 году 5G станет катализатором развития открытых сетевых моделей. На рис. 1 показан темп роста прибыли и окупаемости инвестиций для 5G в период с 2019 по 2035 годы. В 2021 году ожидается совместное использование технологий 4G и 5G.

Рис. 1. Коммерческие предприятия становятся двигателем внедрения технологии 5G в период с 2019 по 2035гг

Развитие телеком-сектора в России тем временем не прекращалось и даже заметно ускорилось в период пандемии COVID-19 (см. ICT.Moscow, выпуск 1 (147)). Например, в Москве суммарные вложения телеком-операторов в развитие инфраструктуры в 2020 году составили около 23 млрд. руб. — почти на треть больше, чем в 2019 году. Инвестиции были направлены на расширение зон покрытия, увеличение емкости сети и скорости передачи данных. На территории Москвы и Подмосковья строились новые базовые станции, операторы завершили модернизацию сетей связи в метро. Так, в середине декабря «Билайн» последним из «большой четверки» операторов обеспечил 4G на всех станциях московского метро.

2020 год был заполнен самыми разными событиями. он может стать отправной точкой для возникновения новых тенденций в области человеческих ресурсов (см. "2021 HR trends include widening pay gap between men, women", Patrick Thibodeau, 29 Dec 2020). Ожидается, что пандемия в 2021 году увеличит разницу в оплате мужчин и женщин. Удаленная работа сохранится еще долгое время даже после завершения пандемии.

При обсуждении проблемы распознавания обычно подразумеваются люди, но во многих приложениях бывает также важно распознавать и другие объекты (см. "How to manage non-human identities", Warwick Ashford, 24 Dec 2020). Количество объектов, которые должны быть идентифицировано, в процессе цифровизации быстро увеличивается. Растет и многообразие типов объектов. В одну из наиболее крупных групп таких объектов входят:

В перечень таких объектов могут входить также сети, интерфейсы, микропроцессорные системы и т.д.

Компания Intel разработала систему RealSense для распознавания лиц и аутентификации (см. "Intel launches RealSense ID for facial authentication", Mark Labbe, 06 Jan 2021). Система имеет миниатюрную встроенную камеру и нейронную программу распознавания. Она способна отличит реальное лицо от картинки. Прибор способен распознавать лица даже, если человек носит антивирусную маску. Поперечный размер прибора меньше кредитной карты.

В 2020 году даже кибератаки оказались завязаны с короновирусом (см. "10 of the biggest cyber attacks of 2020", Arielle Waldman, 05 Jan 2021). Отмечены 10 наиболее опасных сетевых атак 2020 года. Среди них:

Выделены восемь направлений информатики, наиболее популярные в последний год (см. "8 top data science applications and use cases for businesses", Ronald Schmelzer, 04 Jan 2021). Среди них (см. рис. 2):

Рис. 2. Наиболее популярные приложения информатики

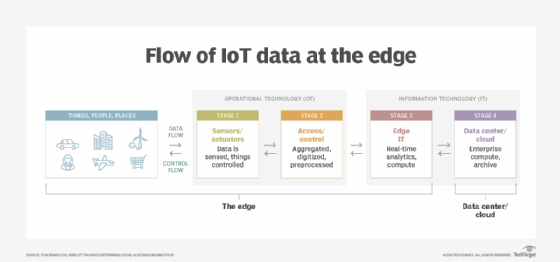

Дополненная аналитика являлась основным трендом 2020 года (см. "Augmented analytics lead analytics trends for 2021", Lisa Morgan, 31 Dec 2020). Эта технология использовалась последний год в частности для отслеживания и прогнозирования распространения вирусов в мире. По мнению экспертов, тенденция расширения применения дополненной аналитики сохранится и в 2021 году. Данная техника будет использоваться совместно с системами искусственного интеллекта и машинного обучения. Среди инновационных направлений следует отметить также графическую аналитику. Дальнейшее развитие получит использование устройств IoT. Все эти средства потребуют переобучения персонала.

Дается обзор технологий, которые будут актуальны ближайшие десять лет (см. "C-suite execs give future technology predictions for the decade", Albert McKeon, 04 Jan 2021). В этом списке на первых местах находятся ИИ, IoT и кибербезопасность. По мнению C-suite технологии не заменят людей даже в таких областях, как ИИ и автоматизация с привлечением робототехники. Так разработки смартфонов порождают рабочие места в смежных областях. Неконтролируемое внедрение искусственного интеллекта может породить некоторые моральные проблемы. Ожидается манипулирование в сфере использования ИИ, что может породить новые виды преступлений. Необходима прозрачность всех манипуляций, осуществляемых средствами ИИ. Проблема сохранности персональных данных станет в ближайшие годы еще острее..

Хранение данных в облачных структурах достаточно дешево и удобно, но иногда порождает трудности, сопряженные с извлечением информации (см. "ChaosSearch looks to bring order to data lakes", Sean Michael Kerner, 28 Dec 2020). Компания ChaosSearch предлагает средства для наведения порядка в облачных хранилищах и ускорения поиска. Речь идет о работе с так называемыми "озерами данных". Для этой цели разработано приложение Elasticsearch, подготовка и исследование этого продукта началось в 2019г.

В 2021 году компании Jabra, Logitech и Poly намерены предложить новые дешевые аппаратные средства для работы из дома (наушники, микрофон и WEB-камера, ориентированные на работу с Zoom) (см. "Lower prices possible for AI headsets, webcams in 2021", Maxim Tamarov, 30 Dec 2020). Предлагаемое оборудование будут иметь встроенные средства искусственного интеллекта. Система будет иметь встроенную систему подавления шума и ориентирована на использование в школах.

Рассматриваются перспективы частных сетей 5G в 2021 году (см. "Private 5G networks to gain momentum in 2021", Mike Gleason, 29 Dec 2020). Важным стимулов широкого внедрения 5G считается массовое применение техники IoT и широкополосные радио каналы (диапазон 3,5 ГГц). Следует при этом учесть, что 62% компаний намерены использовать в 2021 году новые приложения IoT. Ожидается, что рынок технологии 5G к 2027 году достигнет 8 миллиардов долларов. Архитектура частных сетей 5G показана на рис. 3.

Рис. 3. Архитектура частных сетей 5G

Атака SolarWinds остается серьезной угрозой безопасности (см. "The SolarWinds attacks: What we know so far", Alexander Culafi, 06 Jan 2021). Атака была выявлена в декабре, она заносит вредоносный код Sunburst (Solorigate) и формирует "черный ход" на компьютере жертвы. Хотя об атаке на сегодня уже многое известно, по данным министерства юстиции США полностью обезопасить возможные жертвы пока не удалось.

Пандемия 2020 года стимулировала широкое обсуждение и внедрение телемедицины (см. "Virtual visits to mature in 2021", Makenzie Holland, 28 Dec 2020). Во время COVID-19 стали особенно популярны удаленные консультации у врачей, когда выход пациентов из дома оказался под запретом, а врачи перегружены сверх всякой меры. Считается, что этот вид сервиса останется востребованным и в 2021 году. Для решения таких задач использовались программы Zoom и Amwell.

В 2021 году CIO будут обращать внимание на предоставление доступа к медицинскому обслуживанию и консультациям (см. "Digital healthcare top priority for CIOs in 2021", Makenzie Holland, 08 Jan 2021). Цифровые средства будут играть ключевую роль в этом деле, обеспечивая широкий доступ к услугам телемедицины, в том числе через мобильные устройства (Wi-Fi). Ожидаются крупные инвестиции в телемедицину в 2021 году.

Узлы интенсивной терапии (ICU) в сочетании с удаленными сервисами помогают ослабить последствия эпидемического кризиса (см. "Telecritical care assists ICUs during a time of crisis", Makenzie Holland, 26 Jun 2020). Эта технология удаленной медицинской помощи была опробована в 2020 году. Показано, что в рамках данной методики 22 доктора и 20 медсестер обслуживали 263 больничных коек в штатах Юта и Айдахо. Показано, что внедрение данных технологий позволило понизить смертность на 20%.

12-го января 2021 года администрация Трампа выпустила меморандум по проблемам искусственного интеллекта (National Artificial Intelligence Initiative, Act of 2020) (см. "White House issues guiding principles for AI regulations", Mark Labbe, 12 Jan 2021). Это произошло до вступления Байдена в должность президента США. Новый закон предполагает существенное увеличение государственной поддержки разработок в области ИИ, а также привлечение в эту область частного капитала..

Природа работы претерпела из-за пандемии существенные изменения за прошедшие шесть месяцев (см. "What Work 2035 Will Look Like", TechTarget, Citrix). Компания Citrix провела исследования и сформулировала прогноз на 2035 год (см. Citrix. Work 2035) о там, как будет выглядеть работа в 2035 году. Прогноз базируется на результатах опроса большой группы экспертов относительно основных сценариев развития. Рассматривается возможность того, что сотрудникам будут имплантировать чипы с целью повышения эффективности их работы. 77% опрошенных считают, что к 2035 году ИИ будет играть определяющую роль в ускорении принятия решений. 72% опрошенных экспертов полагают, что к 2035 году технологии и ИИ будут приносить большую долю прибыли, чем персонал компании. К 2035 году ИИ будет определяющим при принятии бизнес-решений. Результаты опросов представлены на рис. 5.

Рис. 5. Год, когда компания получит больше прибыли от технологии и ИИ, чем от работников (Citrix. Work 2035; результаты опроса экспертов)

На рис. 5А представлено распределение рабочей силы по возрастам к 2035 году.

Рис. 5A. Распределение рабочей силы по возрастам (Citrix. Work 2035)

Интерес к кибервалютам в РФ сохраняется. Но как, когда и какие российские банки будут запускать собственные цифровые валюты, пока неясно, за одним исключением: Сбербанк уже начал развивать это направление в рамках своей экосистемы. В начале текущего года он подал заявку в ЦБ на регистрацию собственной блокчейн-платформы для выпуска цифровой валюты — сберкоина (ICT.Moscow, Выпуск 2 (146). Непонятно также, как сберкоин будет соотноситься с биткоином и другими видами крипто и традиционных валют.

Активность кибер криминальных банд (dark web) быстро самоорганизуется (см. "The state of the dark web: Insights from the underground", Ax Sharma, Jan 21, 2021). Появились предложения типа malware as a service, сформировались группы, специализирующихся на ransomware и атакующие даже крупные компании типа Xerox, LG и Canon. Киберпреступники стали вербовать новых членов банд через Интернет. Для коммуникаций члены банд используют криптозащищенные каналы Telegram, Jabber и WickR.

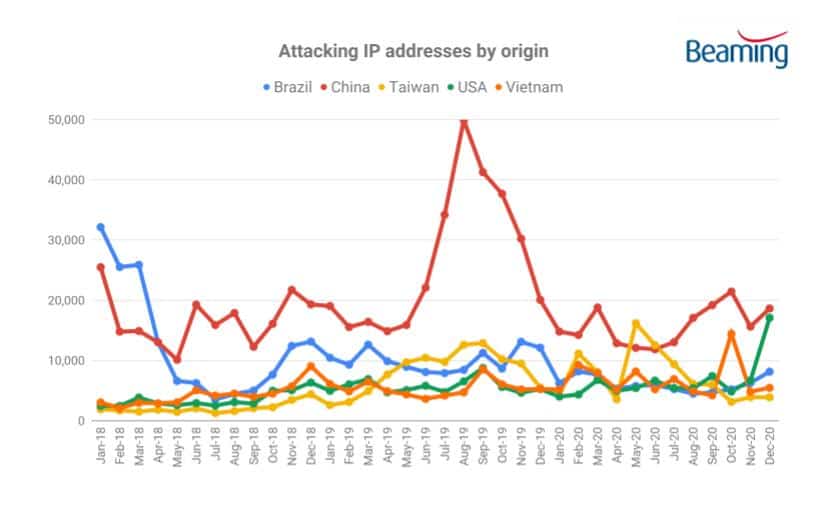

Кибератаки против бизнеса в Великобритании в 2020 году усилились в 5 раз (см. "2020 Cyber Threat Analysis", Beaming). Атаки происходят каждые 46 секунд (за год - 685961, что говорит об увеличении на 19%). На рис. 6 показано изменение долей атак британского бизнеса из разных стран мира. Китай является абсолютным лидером, США занимает второе место, РФ в первую пятерку не входит, что замечательно.

Рис. 6. Модификация со временем раcпределения IP-адресов источников атак

Ожидается, что совместное предприятие Cognitive Technologies и Сбербанка начнет поставку за рубеж беспилотных сельскохозяйственных средств, использующих ИИ (см. "Экспорт московских разработок, топ технологий 2020 года в СМИ и перспективы Telegram", ICT.Moscow. Дайджест I can tell, Выпуск 3 (149), с 25 по 29 января). Планируется продать не менее 1230 таких средств. И это все с учетом высокого уровня конкуренции в этом секторе.

Основным источником затрат для провайдеров связи в ближайшие годы будет развертывание сетей 5G (см. "Новые векторы финтеха", выпуск 2 (148)). Для развертывания сетей 5-го поколения Минцифры предлагает выделить диапазон 4,8–4,99 ГГц. Для решения проблемы потребуется около 1 триллиона рублей. Это связано с необходимостью увеличить плотность установки базовых станций, а также с более высокими расходами на электричество. Затраты на новый стандарт не окупятся ранее 2040-го года. Затраты на новый стандарт не окупятся минимум до 2040 года. В утвержденной «дорожной карте» на развитие связи 5G до 2024 года предусмотрено 208 млрд руб., а объем капитальных затрат в строительство 5G оценивается на уровне 152 млрд руб. (к 2030 году — 241,3 млрд руб.). Кроме того, через три года сети 5G с использованием отечественного оборудования должны быть развернуты не менее чем в 10 городах-миллионниках. В Москве на территории Лужников протестировали предсерийный прототип беспилотного летающего такси Hover. Функцию оплаты проезда Face Pay в московском метрополитене планируется внедрить не только в турникеты, но и на кассах.

Ниже в таблице представлено распределение числа жертв различных преступлений.

| Тип преступления | Число жертв |

| Phishing/Vishing/Smishing/Pharming | 241,342 |

| Non-Payment/Non-Delivery | 108,869 |

| Вымогательство | 76,741 |

| Кража персональных данных | 45,330 |

| "Кража личности' | 43,330 |

| Обман | 28,218 |

| Искажение информации | 24,276 |

| Злоупотребление доверием | 23,751 |

| Домогательство/угроза насилия | 20,604 |

| Преступления с кредитными картами | 17,614 |

| Ransomware | 2,474 |

| DoS | 2,018 |

| Malware/Scareware/Virus | 1,423 |

| Терроризм | 65 |

| Хакерство | 52 |

Из таблицы следует, что традиционные преступления оказываются перемешанными с кибератаками.

Выставка CES 2021 проходила в этом году дистанционно. Было представлено 644 стартапа. В основном это роботизированные устройства от механической собаки, умного дома, аппарата для производства пива и системы для переработки мусора до универсальных систем управления. Представлено также несколько универсальных датчиков (дыма, углекислого газа, движения, шума и влажности), разнообразных бытовых приборов типа пылесоса, детской коляски или умной колыбели, с мониторингом качества сна. Как и на прошлой выставке разработчики не забыли о зубной щетке и представили версию (Y-BRUSH), которая решает задачу за 10 секунд.

Среди экспонатов представлен слуховой аппарат с фильтрацией шума (2370$) или будильник, который нужно помыть, чтобы выключить сигнал. Выставлены новые модификации дисплеев, мышек и других объектов периферии компьютеров. Представлены роботы-кошки, роботы компаньоны и т.д., а также летающий автомобиль и игрушки для животных.

Эта выставка предоставили огромное разнообразие устройств и предметов, без которых человек может без труда обойтись. С моей точки зрения лучшим экспонатом являлся прибор для поиска потерявшихся очков.

ICT.Moscow подводит итоги мониторинга трендов в 2020 году. (см. "ИИ, 5G, беспилотные автомобили стали самыми популярными ИТ-трендами в СМИ в 2020 году", ICT.Moscow, 1 февр. 2021). Тенденции отслеживались по количеству упоминаний определенных технологий в средствах массовых коммуникаций. Безусловным лидером по упоминаниям на протяжении всего года был искусственный интеллект (ИИ): технология постоянно была в повестке, интерес СМИ к ней стабильно рос. Далее по популярности следуют беспилотные транспортные средства, VR/AR и blockchain. Смотри рис. 7. Предполагается, что ситуация, связанная с пандемией, стимулирующая удаленную работу, окажет долговременное воздействие на политику предприятий.

Рис. 7. Медиатренды в 2020 году. По горизонтали временная шкала от января 2019г до декабря 2020 года

Сходные проблемы рассматриваются в объемном обзоре "Work 2035 How people and technology will pioneer new ways of working", Field work by Citrix.. Делаются прогнозы относительно стиля работы предприятий в 2035 году. Считается, что к этому времени для повышения эффективности работы сотрудникам будут вживляться чипы. Это относится к сотрудникам, работающим удаленно. Так считают 66% предпринимателей и 54%сотрудников. Считается, что к тому времени постоянные контракты для сотрудников станут редкостью, и заметная часть работы будет выполняться роботами и системами с искусственным интеллектом.

77% профессионалов считают, что к 2035г, ИИ существенно ускорит процесс принятия решений, что заметно поднимет производительность. 72% профессионалов считает, что к 2030 году автоматизация и ИИ обеспечат большую долю прибыли, чем сам персонал компании. Смотри также рис. 5.

В России появится консорциум разработчиков оборудования для сетей 5G. (см. 'Консорциумы для решения актуальных проблем телекома, новые планы экосистем". ICT.Moscow, выпуск 150). Ожидается появление отечественных стандартов для телеком-оборудования (Open Radio Access Network). Будет возможно в рамках единой сети использовать оборудование разных производителей. Обсуждается выбор диапазона радиочастот для 5G.

Компания IBM анонсировала новую линейку устройств памяти FlashSystem FS 5100 (см. "IBM flash storage seeks wider appeal with FlashSystem array", Garry Kranz, 09 Feb 2021). Базовый блок памяти имеет стандартную ширину 1U и объем памяти 38ТБ. Система может быть масштабируема до объемов 1,7ПБ. Стоимость базового модуля составит 13600$.

Компания Yandex объявила о намерении запустить собственный сервис безналичной оплаты Yandex Pay (см. "Новый заход Яндекса в финтех", ICT.Moscow, выпуск 5 (151). Это стало возможным, когда после ухода Сбербанка Яндексу достался проект Яндекс.Деньги. Функционал сервисов до конца не определен.

Обзор уязвимостей Hackerone (см. "Hacker Trends & Security in 2021", Hackerone). Считается, что главными мишенями в 2021 году станут компании, которые только начали переходить на цифровые технологии в связи с освоением удаленной работы в условиях пандемии COVID19. Главная угроза будет связана с раскрытием корпоративной информации (27%). 12% угроз будет сопряжено с плохой организацией системы контроля доступа, 47% - атаки типа Cross Site Scripting (XSS) и 54% - SQL-injection. Для WEB-сервера основная угроза - это XSS, далее следует несанкционированный доступ к данным (18%). Распределение угроз-уязвимостей в 2021 году показано на рис 8.

Рис. 8. Распределение уязвимостей в 2021 г

ФБР США подготовила ежегодный обзор по проблемам безопасности (см. "Internet Crime Report. 2020"). На рис. 9 показана ретроспектива потерь от phishing, неплатежей, искажений информации и кражи персональных данных.

Рис. 9. Ретроспектива ущерба в 2016 - 2020гг

Вклад фишинга в ущерб в 2020 году показан на рис. 10 (см. "Phishing Activity Trends Report. APWG. Unifying the Global Response To Cybercrime", 4-й квартал 2020). Активность хакеров по этому направлению за год удвоилась.

Рис. 10. Активность фишинга в 2020г

На рис. 11 показано распределение жертв сетевых атак в мире за исключением США.

Рис. 11. Распределение жертв атак в мире, за исключением США

На рис. 12 показано распределение фишинг-атак по содержимому поля object и сайтам.

Рис. 12. Распределение фишинг-атак по subject и сайтам

На рис. 13 представлено расспределение фишинг-атак по отрослям. Лидируют финансовые учреждения, за ними следуют SaaS и WEB-mail.

Рис. 13. Распределение фишинг-атак по отраслям

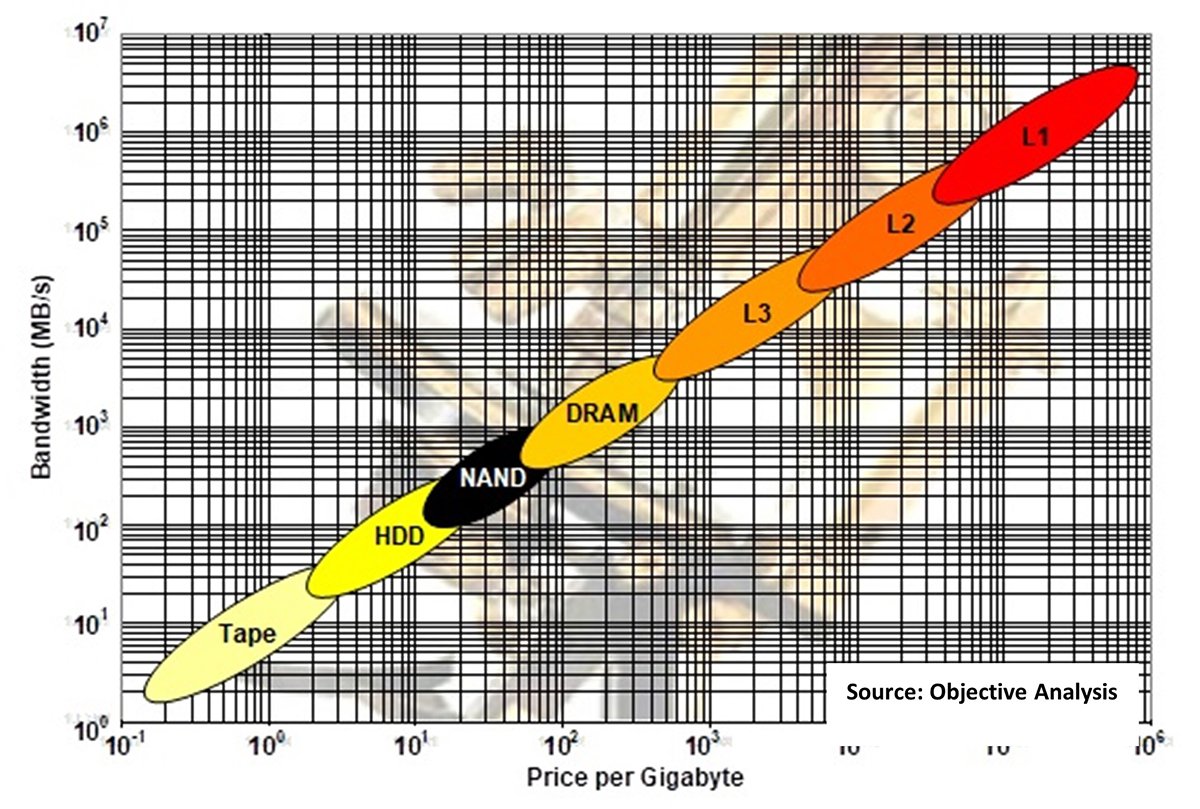

Имеется существенное различие между 3D XPoint (Intel) и NAND флэш-технологиями (см. "3D XPoint vs. NAND flash: Why there's room for both", Jim Handy, 26 Jan 2021). В основном это различие в цене и быстродействии. Но эти особенности не будут мешать этим направлениям сосуществовать еще многие годы. На рис. 14 показано соотношение быстродействия и цены для различных технологий памяти. Техника 3D XPoint используется для построения систем, которые могут заменить ленточные накопители и HDD.

Рис. 14. Соотношение полосы и цены для разных технологий памяти

В последние недели московские ИТ и телеком-компании стали активно регистрироваться в голосовой соцсети Clubhouse (см. "Отрасль переходит в Clubhouse, новая модель дистрибуции eSIM и перспективы России на рынке 6G", ICT.Moscow, выпуск 6 (152)). Аудитория социальной сети Clubhouse с 10 по 16 февраля 2021г выросла в 17 раз и достигла 137000 человек. Компания Bloomberg сообщает, что Apple нанимает инженеров для разработок в области связи следующего поколения — 6G. «Сколтех» в феврале 2021г опубликовал список тех, кто в мире изучает 6G, и в него помимо различных университетов и государственных исследовательских групп по всему миру вошли компании Samsung и LG (Южная Корея), Sony (Япония), Xiaomi (Китай), Intel (США). Пока ни в одной стране мира в полной мере не реализованы 5G-сети. Внедрение технологии 6G прогнозируется на 2030 год. В этой сфере на текущий момент лидируют США и Китай. В РФ также начаты работы в этой области, пока на уровне НИР. Возможно в РФ будет создан центр по производству компонентов для 6G.

Президент США Джо Байден сформировал программу действий на ближайшие четыре года (см. "Security Think Tank: Biden must address insider security threat first", Petra Wenham, 12 Feb 2021). Программа предусматривает возобновление международного сотрудничества с области кибербезопасности. Формирование этой инициативы явилось следствием атак на ряд инфраструктур государтсвенного масштаба.

Компания Apple планирует в 2022 году перейти на кремниевые чипы, изготавливаемые по технологии 3нм (см. "Apple on track for 3nm silicon iPhones and more in 2022", Jonny Evans, Computerworld, Mar 1, 2021). Этот чип будет использован в iPhones, iPad и Macs. Он позволит понизить потребляемую мощность на 30% и улучшить рабочие характеристики на 15% по сравнению с 5нм-технологией. Компания Intel - прежний поставщик процессоров, не планирует переходить на технологию 3нм ранее 2025 года. Apple разрабатывает также по этой технологии чипы для работы с 5G (2022-23гг).

Рассмотрена проблема выбора микропроцессора для устройств IoT (см. "Tips to select the right microcontrollers for IoT", Mary K. Pratt, 23 Sep 2020), На рис. 15 представлено распределение важности параметра при выборе микро процессора для оборудования IoT. Наиболее важным параметром эксперты считают цену. Далее следует наличие средств для программирования и рабочие свойства процессора.

Рис. 15. Наиболее важные параметры при выборе встроенного процессора для IoT

Компания Gartner опубликовала ежегодный обзор рынка в сфере информатики и машинного обучения (см. "2021 Gartner Magic Quadrant for Data Science and Machine Learning Platforms", TIBCO). Смотри рис. 16.

Рис. 16. Оценки рыночных перспектив

IC3-центр ФБР сообщает быстром росте финансовых потерь от атак программ -вымогателей в 2020 году (см. "FBI IC3 (Internet Crime Complaint Center) report's ransomware numbers are low, experts say", Alexander Culafi, 18 Mar 2021)

Систему трубопроводов Colonial (США) пришлось остановить и восстанавливать после хакерской атаки (DarkSide ransomware) (см. Colonial Pipeline runs dry following ransomware attack", Shaun Nichols, 10 May 2021). Атака была произведена 7-го мая. ФБР США отслеживает ситуацию, Белый дом привлек к разрешению проблемы министерство энергетики и транспорта. Предполагается, что хакеров поддерживает какое-то государство. Трубопровод Colonial имеет длину 5500 миль и предназначен для транспортировки бензина от Мексиканского залива на юг США. Трубопрововд служит также для транспортировки авиационного топлива для крупных аэропортов и военных баз. После некоторых колебаний вымогателям заплатили 4,4млн$.

Компания JBS USA спустя неделю после атаки REvil ransomware восстановилась (см. "JBS USA paid $11M ransom to REvil hackers", Arielle Waldman, 10 Jun 2021). Но ей пришлось заплатить 11млн$ выкупа. При этом утверждается, что в компании имелись резервные копии всех рабочих файлов.

После ransomware атаки Colonial Pipeline и уплаты выкупа в размере 4,4млн$ ФБР удалось вернуть большую часть (2,3 млн $) из заплаченного (см. "FBI seized Colonial Pipeline ransom using private key", Arielle Waldman, 08 Jun 2021). Это удалось сделать, так как ФБР удалось получить открытый ключ bitcoin. Механизм контратаки не был опубликован.

Вышел обзор по тенденциям в сфере безопасности (см. "M-Trends 2021: Cyber Security Insights", Fireeye и "M-Trends 2021. Fireeye Mandiant Services. Special Report). На рис. 17 показаны тенденции изменения доли жертв ransomware в период с конца 2019 по сентябрь 2020 гг.

Рис. 17. Доли жертв от ransomware в период 2019-20 годы

Доля ransomware в 2020г достигла 25%. Все большая доля инцидентов детектируется самими жертвами. На рис. 18 показана эволюция доли внутреннего детектирования атак в период с 2011 по 2020 гг.

Рис. 18. Доли атак, детектированных жертвами в период с 2011 по 2020 г

На рис. 19 построено распределение атак по категориям. Лидируют "черные ходы" (36%).

Рис. 19. Распределение атак по категориям

На рис. 20 представлено распределение числа вновь детектированных вредоносных кодов для разных ОС. Лидирует Windows (94%), далее следует Linux (8%)

Рис. 20. Распределение атак для разных ОС

На рис. 21 представлена картина атак разных отраслей в период 2016 по 2020гг

Рис. 21. Распределение отраслей - жертв атак в период 2016-2020гг

Ниже на рис. 22 представлены данные из доклада "2020 Internet Crime Report", данные IC3 США по атакам phishing-vishing-smishing-pharming в период 2016-2020гг.

Рис. 22. Распределение по атакам в период 2016-20 годы

Министерство обороны США разорвало контракт с Microsoft на 10 млрд $ об использовании облачных средств компании, работавший с 2019г (см. "DoD scraps politically fraught $10B JEDI cloud deal", Chris Kanaracus, 06 Jul 2021). JEDI (Joint Enterprise Defense Infrastructure) объявила, что контракт не отвечает более их требованиям. Обсуждается возможность заключения совместного договора с Microsoft и AWS (Joint Warfighter Cloud Capability). Смотри также "DoD “Military and Security Developments Involving the People’s Republic of China 2013” Report Just Released" и "Hold the Line through 2035", A Strategy to Offset China’s Revisionist Actions and Sustain a Rules-based Order in the Asia-Pacific by Gabriel Collins, J.D..

Компания LG (Южная Корея) объявила о прекращении своего бизнеса в сфере мобильных телефонов (см. "News roundup: LG closes phone business, Google wins Oracle lawsuit, new UK tech regulator, and more", Nicholas Fearn, IDG Connect, Apr 9, 2021). Это решение принято из-за проигрыша в конкурентной борьбе с Apple, Samsung, Google и Huawei и понесенных убытков в размере $4.5 млрд за последние 6 месяцев. Компания продолжит работы в области 6G.

Компания McAfee на основе исследования 2019-21гг подготовила обзор по проблемам сетевых атак и уязвимостей (см. "McAfee Labs Threat Report", 06 21). Доклад подготовлен к 5-летию программы "No More Ransome". На рис. 23 представлена зависимость числа уникальных семейств Ransomware в период с октября 2020 по февраль 2021год. Интересно, спад числа ransomware в первом квартале 2021г связан с эпидемией covid? Если да, то и от этой гадости есть польза...

Рис. 23. Число уникальных семейств Ransomware в период с октября 2020 по февраль 2021

Эксперты советуют позаботиться о резервных копиях основных файлов, которые могут стать мишенями атак. На рис. 24 представлена вариация числа новых Ransomware в период от марта 2019 по февраль 2021 года. В первом квартале 2021 года отмечен спад числа этих программ. Смотри также McAfee Labs Threat Report

Рис. 24. Вариация числа ransomware за квартал

На рис. 25 представлена динамика регистрации ransomware в день.

Рис. 25. Динамика детектирования ransomware за день

На рис. 26 представлено распределение кодов ransomware по семействам и типам.

Рис. 26. Распределение ransomware по семействам и типам

На рис. 27 представлено изменение числа вредоносных кодов IoT в период c 2019 до 2021гг. Число таких кодов в текущем году достигло 82000.

Рис. 27. Динамика появления новых вредоносных кодов для IoT

На рис. 28 показана временная зависимость появления новых вредоносных кодов JavaScript. А когда-то считалось, что таких кодов вообще быть не может... Расширение функциональности JavaScript сделало этот язык уязвимым. Но постепенно интерес хакеров к JavaScript стал падать, вероятно, из-за открытости текстов.

Рис. 28. Вариация числа вредоносных кодов JavaScript с 2019 по 2021гг

На рис. 29 показана вариация по годам числа вредоноснх кодов для macOS.

Рис. 29. Вариация по годам числа вредоносных кодов для macOS

На рис. 30 показано изменение числа создаваемых вредоносных кодов для ОС Linux.

Рис. 30. Изменение числа создаваемых вредоносных кодов для ОС Linux

На рис. 31 представлена зависимость числа вредоносных кодов по годам для мобильных устройств. Популярность мобильных средств сделало их привлекательным объектом для атак. Число таких вредоносных кодов превысило 3 миллиона.

Рис. 31. Зависимость числа вредоносных кодов по годам для мобильных устройств

На рис. 32 представлена вариация полного числа вредоносных кодов в период с 2019 по 2021 годы. Количество вредоносных программ перевалило за полтора миллиарда!

Рис. 32. Вариация полного числа вредоносных кодов в период с 2019 по 2021 годы

В ЕС предложено создать объединенный кибер союз (Joint Cyber Unit) , целью которого является противодействие растущему числу киберинцидентов во всех 27 членах ЕС (см. "European Union to set up new cyber response unit", Alex Scroxton, 23 Jun 2021). Область ответственности этого киберсоюза будет безопасность государственных учреждений, бизнеса и частных лиц.

Национальный центр безопасности Великобритании (NCSC) присоединился к АНБ, CISA и ФБР США в компании обвинения ГРУ России в кибератаках против бизнеса и облачных сервисов (см. "NCSC joins US authorities to expose Russian brute force campaign", Alex Scroxton, 01 Jul 2021), Речь идет об активности 85-го главного специального центра (GTsSS) ГРУ.

Евросоюз вводит новые санкции против Китая, Северной Кореи и России за предпринимаемые кибератаки (см. "EU sanctions China and Russia over cyber attacks", Alex Scroxton, 31 Jul 2020). Санкции затронут двух граждан Китая, 4-х граждан РФ и трех организаций из Китая, Северной Кореи и РФ (GTsSS, а также группы Sandworm, Voodoo Bear и др.).

Президент США Байден предложил заключить соглашение об иммунитете некоторых государственных структур в отношении кибератак (см. "Biden proposes critical infrastructure safe zones for hacking", Shaun Nichols, 21 Jun 2021). Это предложение среди прочих адресовано России. Как я понимаю, переговоры на эту тему уже начаты.

Недавно выявленная уязвимость нулевого дня SolarWinds Serv-U (модификация SSH) была использована китайскими хакерами против компании Microsoft (см. "Microsoft: Chinese threat actor exploited SolarWinds zero-day", Alexander Culafi, 14 Jul 2021). Данная уязвимость позволяет исполнять удаленный код. Китайский эксплойт получил название DEV-0322. и предназначался для атак оборонных предприятий.

Разработанная в Израиле программа Pegasus была предназначена для мониторинга обменов через мобильные телефоны против террористов, но в последнее время она используется для наблюдения за общественными активистами и журналистами (см. "Pegasus mobile RAT abused to monitor journalists and activists", Alex Scroxton, 19 Jul 2021). Pegasus является разновидностью троянского коня (RAT). Эта программа была применена для мониторинга более чем 50000 номеров мобильных телефонов. В списке этих номеров оказались многие известные журналисты из Al Jazeera, Bloomberg, CNN, the Economist, the New York Times и the Wall Street Journal и некоторые политические деятели. В список попали также сотрудники организаций Forbidden Stories и Amnesty International. Правительства Азербайджана, Бахрейна, ОАЭ, Венгрии, Казахстана, Индии, Мексики, Марокко, Руанды и Саудовской Аравии пытались прослушивать обмены своих критиков. 2019 году WhatsApp было выявлено заражение посредством вредоносного кода нулевого дня, а далее загрузка Pegasus на более 1000 устройств, включая Apple и Android. Заражение возможно и беспроводным способом.

Среди жертв системы Pegasus оказался премьер министр Франции Эммануэль Макрон (см. "France’s Macron among alleged Pegasus targets", Alex Scroxton, 21 Jul 2021). Номер его телефона оказался в списке из 50000 прослушиваемых номеров. В этом списке имеются номера мобильных телефонов премьер министра Пакистана, бывшего президента Мексики, а также глав различных международных организаций, включая ВОЗ.

Министерство юстиции США обвинило четырех граждан Китая во взломе ряда бизнес-серверов и краже данных в период от 2011 по 2018гг (см. "US charges members of APT40, Chinese state-sponsored group", Arielle Waldman, 19 Jul 2021). Обвиняемые хакеры являются членами группы APT40, поддерживаемой государством. Эта группа работает в Haikou, провинции Hainan, начиная с 2009г. Мишенями атак были объекты в сфере авиации, обороны, образования, здравоохранения, биофармацевтики и морского дела. Были атакованы учреждения в США, Австрии, Камбодже, Германии, Малайзии, Великобритании, Норвегии и т.д. Крались деньги, коммерческие и технологические данные, а также результаты научных и медицинских исследований.

Правительства Афганистана, Киргизстана и Узбекистана стали мишенями атак хакерской группы APT, поддерживаемой правительством Китая (см. "Cyber espionage campaign targeted central Asian states", 01 Jul 2021). Считается, что APT с помощью средств фишинга проникла в NSC (National Security Council) Афганистана. Целью хакеров является шпионаж.

Появился большой ежегодный обзор Verizon по проблемам сетевых уязвимостей DBIR (Data Breach Investigations Report). Было проанализировано 79,635 инцидентов, из которых 29,207 подходят по критериям отбора качества данных и в 5,258 были подтверждено наличие информационных уязвимостей из 88 стран мира. При анализе уязвимости и возникшие в результате инциденты. Ниже приведены фрагменты этого обзора. На рис. 33 представлено распределение уязвимостей по категориям, а на рис. 34 - распределение инцидентов по типам.

Рис. 33. Распределение уязвимостей по категориям

Рис. 34. Распределение инцидентов по типам

Среди уязвимостей лидируют угрозы социальной инженерии, а также WEB-приложения, а среди инцидентов DoS и случаи атак WEB-сайтов.

На рис. 35 представлено распределение причин инцидентов. На первом месте человеческий фактор, далее следует подбор паролей

Рис. 35. Доли различных причин инцидентов

Проанализировано влияние некорректного использования оборудования, сети и программ. На рис.36 показаны проценты вкладов таких ошибок.

Рис. 36. Доли различных причин инцидентов

Проанализированы доли атак извне, инсайдеров и многосторонних атак. На рис. 37 представлено распределение атак по этим категориям. С разрывом в три раза впереди внешние атакеры (странный результат)

Рис. 37. Доли различных инициаторов инцидентов

На рис. 38 представлено распределение инициаторов атак по их мотивам в период 2018-20гг. Ожидаемо на первом месте денежные интересы.

Рис. 38. Доли различных причин инцидентов в период 2018-20гг

На рис. 39 представлены вероятности того, что какой-то сотрудник организации получит письмо со ссылкой на вредоносное URL в зависимости от полного числа работников. Результат тривиальный, - чем больше численность персонала, тем выше число полученных писем с опасным вложением.

Рис. 39. Вероятность того, что какой-то сотрудник организации получит письмо с вредоносным URL

На рис. 40 представлено временное распределение моментов выявления уязвимостей для периода 2016-20 годов. Время выявления уязвимости варьируется от дней до месяцев с тенденцией к уменьшению.

Рис. 40. Временное распределение моментов выявления уязвимостей

На рис. 41 показано временное распределение по типам инцидентов для периода 2016-20гг. Ощутимый рост имеет место для атак DoS, далее следуют атаки WEB-приложений и социальная инженерия.

Рис. 41. Временное распределение для типов инцидентов в 2016-20гг

На рис. 42 показано распределение вредоносных кодов по частоте применения. Лидируют черные ходы и троянские кони.

Рис. 42. Распределение вредоносных кодов по частоте применения

Одной из наиболее "популярных" атак является DDoS, на рис. 43 представлено распределение таких атак по интенсивности (бит/сек). Центр распределения соответствует 1,3 Гбит/сек, максимальные потоки достигают нескольких сотен гигабит в сек. Мощность 95% DDoS-атак лежит в диапазоне 13 Мбит/c - 99 Гбит/c.

Рис. 43. Распределение DDoS атак по интенсивности (биты в сек)

Обсуждаются перспективы новых видов компьютерной аналитики (см. "Readying Enterprises for the New Generation of Analytics", IDC InfoBrief sponsored by TIBCO Software, Inc. September 2020). 70% управленцев компаний подтверждают, что за последние 12 месяцев возникли настоятельные требования того, чтобы их предприятия стали управляться данными. 87% считает, что в ближайшие пять лет наибысшим приоритетом станет внедрение интеллекта. Рассматривается динамика развития предприятия от кризиса к восстановлению. Несмотря на заметную неопределенность более 50% предприятий ожидает рост или постоянство расходов на аналитику.

Рис. 44. Влияние big data и аналитики на расходы на фазе восстановления

В среднем наибольшие объемы данных на предприятии сопрчжены с информацией о текущих транзакциях, далее следуют данные из социальной сферы и только затем потоковые и мультимедийные данные. При структурировании информации важно грамотно организовать ее запоминание и хранение. За истекшие 12-16 месяцев 30% организаций внедрили новую арихитерутру аналитики. Внедрение ИИ становится практически повсеместным.

Рис. 45. Причины того, что рекомендации, генерируемые программно, отвергаются

В 55% случаях ремкомендации, выработанные комптютером, игнорируются, а в 46% вообще не рассматриваются.

Рис. 46. Распределение по источникам выгоды при использовании аналитики

Аналитика использется для оптимизации цен, определении целей инвестиций и повышения стабильности бизнеса. На рис. 47 представлено распределение проектов аналитики по их эффективности за последние 12 месяцев.

Рис. 47. Распределение проектов по эффективности

Проблема введения всеобщего паспорта о вакцинации высветила ряд неожиданных трудностей (см. "Vaccine passports highlight social impact of systems design", Carsten Maple, 17 Feb 2021). Это, прежде всего, отсутствие единого международного стандарта. Надо было решить, какая информация должна содержаться в этом паспорте, и какие средства защиты должны там присутствовать. Далее нужно было стандартизовать оборудование и протоколы чтения и контроля.

Правительства США и Великобритании, также как ЕС и NATO считают, что атака сервера Microsoft в марте 2021 года произведена из Китая (см. "UK, US confirm Chinese state backed MS Exchange Server attacks", Alex Scroxton, 19 Jul 2021). Данная группа хакеров именуется Hafnium. Для вторжения была использованы уязвимости "on-premise versions of Microsoft Exchange Server". В результате вторжения был нанесен ущерб тысячам организаций по всему миру. Только в США зарегистрировано 30000 вторжений с целью шпионажа и кражи персональных данных. Аналитики считают, что атака произведена с ведома и при поддержке Министерства Государственной безопасности Китая (MSS).

Верховный суд разрешил правительству США не настаивать на экстрадиции основателя Wikileaks Джулиана Ассанджа (см. "US government given permission to appeal UK’s decision to not extradite Julian Assange", Bill Goodwin, Computer Weekly, 07 Jul 2021). Решение было принято с целью снизить риск самоубийства в случае решения об экстрадиции. Рассматривается возможность передачи Ассанджа суду Австралии (родина Ассанджа).

Компания HP разработала программу HP Proactive Insights, которая позволяет прогнозировать отказы оборудования (см. "How Predictive Analytics Helps Minimize Device Downtime and Keep Users Productive", Paul Desmond, APR 29, 2021). Предсказательная агналитика оказалась востребованноц во время пандемии при работе из дома, когда корпорптивные справочные средства не доступны. Эта технология позволяет поднять эффективность эксплуатации вычислительного оборудования, так как она определяет момент замены того или иного компонента не по времени, а по результатам диагностики. Компания HP сформировала банк данных о 20 миллионах вычислительных устройств.

На текущей момент зарегистрировано около 50 групп APT (см. "Advanced Persistent Threat Groups. Who's who of cyber threat actors"). По материалам компании FireEye.

Группа собирает данные о компаниях и частных лицах с последующей атакой их компьютеров. При атаках компаний уделяет особое внимание геополитическим аспектам их деятельности. Для атак использует черные ходы SEAWEED и CACHEMONEY, а также вариант POWBAT. Группа часто регистрирует доменные имена, которые сходны с названиями известных компаний. Использует краденные параметры доступа, работает через взломанные WEB-серверы.

Охарактеризованы также хакерские группы из Китая и международные APT26, APT25, APT24, APT23, APT22, APT21, APT20, APT19, APT18. APT17, APT16, APT15, APT14, APT13, APT10, APT9, APT8, APT7, APT6, APT5, APT4, APT3, APT2 и APT1.

В 2020году и в начале 2021-го были задержаны и осуждены многие хакеры, но проблемы с информационной безопасностью остаются актуальными (см. "Nation-state hacker indictments: Do they help or hinder?", Arielle Waldman, April 2021). По-прежнему активны десятки групп хакеров (APT и пр.). Автор считает, что из них половина - выходцы из России (ГРУ), но в списке присутствуют также представители из Северной Кореи и Китая. В заметке представлены фотографии 4-х хакеров из Китая (сотрудники 54-го исследовательского института, входящего в систему Народно Освободительной Армии Китая). Все они объявлены в розыск ФБР США и им вряд ли стоит покидать национальные границы.

В США был взломан сервер биржи и Белый дом обвинил в этом Китай (см. "US government formally names China in Exchange Server hack", Alexander Culafi, 19 Jul 2021). Заявление было сделано спустя четыре с половиной месяца после того как Microsoft обнаружил, что хакер с кличкой Гафний, взломал информационный их сервер. Американское правительство проинформировало об инциденте и существующих угрозах правительства Великобритании и ЕС. Жертвами оказались десятки частных компаний США.

В последнее время появилась модель "нулевого доверия" (см. "What is zero trust? Ultimate guide to the network security model", Sandra Gittlen). Проблемы возникают, когда сотрудники и сама компания начинают слишком доверять людям и оборудованию. В этой модели любой пользователь и устройство должны аутентифицироваться в процессе доступа. В рамках модели сеть подвергается сегментации. На рис. 48 представлены 5 базовых принципов доступа к сети в условиях нулевого доверия. Основу составляет авторизация и аутентификация (67%)

Рис. 48. 5 базовых принципов доступа к сети в условиях нулевого доверия

В отчетном докладе за второй квартал лаб. Касперского сообщает об обнаружении новых уязвимостей нулевого дня (CVE-2021-1732 и CVE-2021-28310) в Microsoft Exchange Server, а также Windows (ProxyLogon) (см. "Kaspersky tracks Windows zero days to 'Moses' exploit author", Arielle Waldman, 29 Jul 2021). Этими уязвимостями воспользовался один из хакеров APT-группы.

Сформировалась инициатива Europol, датского национального центра киберполиции, а также лаб Касперского и McAfee "No More Ransom" (см. "No More Ransom initiative saves ?850m over five years", Alex Scroxton, 26 Jul 2021). Создан бесплатный для пользователей сервис, который содержит в себе 121 средств дешифровки для 151 вида программ ransomware. Предполагается, что эти программы помогут большому числу жертв. С апреля 2015 по апрель 2016 жертвами ransomware стали 718,000 пользователей.

CEO NCSC (National Cyber Security Centre) Lindy Cameron призвала к созданию международного альянса для совместной борьбы с киберпреступлениями (см. "NCSC’s Cameron urges deeper cyber alliance-building", Alex Scroxton, 20 Jul 2021). В частности речь идет о координации усилий Израиля и Великобритании в области кибербезопасности для бизнеса.

Британский NCSC (National Cyber Security Centre) совместно с АНБ, ФБР и CISA (Cybersecurity and Infrastructure Security Agency) США опубликовали совместное заявление по поводу враждебных действий ГРУ РФ (см. "NCSC joins US authorities to expose Russian brute force campaign", Alex Scroxton, 01 Jul 2021). Это заявление относится к атакам, начатым в середине 2019 года..Большая часть атак была предпринята против облачных сервисов Microsoft Office 365. Группу атакеров ассоциируют с APT28.

Китайские хакеры предприняли попытку проникнуть в систему серверов центра Рубин (Петербург) по проектированию ядерных подводных лодок (см. "China-linked APT group targets Russian nuclear sub designer with an undocumented backdoor", Adam Janofsky, April 30, 2021). Для атаки использован фишинг с посылкой документа в формате RTF, созданного с привлечением RoyalRoad v7 и имеющего встроенный вредоносный код. В атаке участвовали китайские группы Tick, Tonto Team, Goblin Panda, Rancor и TA428. Для вторжения использовались уязвимости CVE-2017-11882, CVE-2018-0798 и CVE-2018-0802 в редакторе формул Microsoft. Лингвистический анализ писем подтверждает их китайское происхождение. Руководство Рубина данную информацию не комментирует.

Исследователи из компании FireEye предупреждают, китайские хакерские группы APT продолжают попытки компрометировать VPN-сети (см. "China-linked APT groups targets orgs via Pulse Secure VPN devices", Pierluigi Paganini, May 28, 2021). Компания мониторирует активность двух вредоносных кластеров UNC2630 и UNC2717. Данная хакерская группа пытается использовать уязвимость нулевого дня CVE-2021-22893. Выяснено, что группа UNC2630 работает под контролем APT5, связанной с Китаем.

Эксперты считают, что хакеры используют черные ходы и WEB-интерфейсы:

Эксперты выявили применение четырех семейств вредоносных кодов: BLOODMINE, BLOODBANK, CLEANPULSE и RAPIDPULSE. На рис. 49 представлено распределение атак по областям. Наиболее активно атакуются правительственные и оборонные организации, а также сфера телекоммуникаций.

Рис. 49. Распределение атак по областям

В России состоялась демонстрация и пробный запуск базовой станции 5G с элементами отечественного оборудования. Ее презентация прошла в Томске (см. "Наиболее заметные события июля в сфере 5G и 6G", ict.moscow/5G). Mastercard и Verizon Business объединились для создания глобальной платежной 5G-инфраструктуры. ИТ-компания CGI и производитель оборудования Nokia объединились для создания 5G-лаборатории в Лондоне (Великобритания), ее открытие планируется осенью. Оператор Vodafone сообщил, что запустил сеть 5G в 243 городах 10 стран Европы. «Ростелеком» стал единственной отечественной компанией, принявшей участие в фокус–группе FG–NET–2030, которая была создана для разработки точных требований к 6G.

Начиная с 1990 годов, просматривается тенденция перехода с радиокоммуникаций на оптоволоконные и лазерные (см. "Fast Steering Mirrors for Deep Space / Free Space Optical Communication", High Precision Tip/Tilt Mechanisms Keep Laser Beams Stabilized and Precisely on Target, PI, 2021). Для управления лазерными лучами используются специальные зеркала, которыми в свою очередь управляют с помощью специальных пьезосистем. Лазерно-лучевые системы проектируются в том числе для связи с объектами далекого космоса - DSOC (Deep Space Optical Communications). Предполагается, что такие каналы могут иметь полосу до 10Гб/c. На рис. 50 показаны частотные характеристики управления зеркалами различных размеров.

Рис. 50. Частотная характеристика системы управления зеркалом

Цифровые идентификаторы (баджики) получают все более широкое распространение, в том числе и на рабочих местах (см. (Guide to digital badges for the workplace", Mary K. Pratt, 30 Apr 2021). Такие метки могут содержать помимо идентификационных данных (имя, должность) некоторую метаинформацию о сотруднике. Эти идентификаторы могут использоваться в социальной среде и пересылаться в резюме, для подтверждения корректности данных и уровня компетенций, что облегчает подбор кандидатов на открывшиеся вакансии.

Итальянская журналистка-расследователь Stefania Maurizi заявила в суде, что закон о терроризме не должен использоваться для раскрытия данных, если журналист работает в интересах общественной безопасности (см. "Met Police should release information on British WikiLeaks journalists passed to US, tribunal told", Bill Goodwin, 09 Jul 2021). Но полиция Большого Лондона, поддержанная ICO, заявила, что раскрытие информации, которая передается министерству юстиции США может подорвать антитеррористические меры и ухудшить отношения с США. Группа свободы прессы Великобритании считает, что это ставит прессу под полицейский контроль. Эта дискуссия возникла в связи с журналистами, связанными с публикациями WikiLeaks.

Компания SonicWall детектировала 226.3 миллионов попыток ransomware-атак в период с января по май 2021 года (см. "SonicWall sees 226.3 million ransomware attack attempts this year", Alex Scroxton, 22 Jun 2021). Это соответствует росту на 116% по сравнению с тем же периодом 2020 года. Отмечается негативное влияние этих атак на развитие бизнеса. Начал развиваться сервис ransomware-as-a-service (RaaS).

Пандемия COVID-19 поменяла многое в сфере здравоохранения (см. "Hybrid care is healthcare's future", Makenzie Holland, 16 Apr 2021). Забота о здоровье приобрела гибридный характер, включив в себя цифровые технологии и многолетний опыт. Новые знания и факты становятся известны всем практически мгновенно. Телемедицина, которая выросла с 2% до 60% за короткое время, стала одной из составных частей гибридного подхода. Проблема анализа ситуации до начала заболевания обсуждалась десятилетия, сейчас многие аспекты реализованы за 6-12 месяцев. Появилась возможность анализировать большие объемы историй болезней и отслеживать динамику эпидемий, расширилось международное сотрудничество, в том числе в информационном плане и это, несмотря на конкуренцию. То, что раньше делалось за 20 лет, теперь реализуется за пять.

Рассматривается перспектива роста мощности компьютеров и влияния их на человеческую цивилизацию (см. "Talking computer will change the world; promises not to kill you", Jason Hiner, September 22, 2011). В качестве модели анализируются возможности компьютера Watson (IBM). Компьютер Watson имеет мощность 6000 высокоуровневых рабочих станций. Планируется его применение в:

Сегодня Watson помогает врачам ставить диагноз больным, а также выполняет функцию интерфейса при работе с текстами на естественном языке.

Наиболее часто жертвы подвергаются атакам посредством CSS, SQL-injection, ransomware, фишинга и DDoS (см. "How to fix the top 5 cybersecurity vulnerabilities", Dave Shackleford, Voodoo Security). Но появляется все больше новых изощренных атак. 42% опрошенных, заявляют, что, по крайней мере, в одном случае их оборудование было скомпрометировано. Чаще всего вторжение происходит из-за неудовлетворительной защиты оконечного оборудования и отсутствия диагностических средств. Нужно также регулярно проводить переподготовку опертивного персонала.

Существенный ущерб возникает из-за отсутствия системы резервного копирования и восстановления. Системные администраторы должны позаботиться о сегментации сети и мониторинге ее состояния.

Следует также неукоснительно выполнять требования системы авторизации и аутентификации, - отслеживать качество паролей и их своевременной замены. Основу безопасности сети составляет высокий профессионализм и регулярная переподготовка персонала. На рис. 51 показано распределение организаций по частоте переподготовки сотрудников.

Рис. 51. Как часто проводится обучение персонала

В связи с тем, что программы используются повсеместно, последствия хакерства становятся катастрофическими (см. "Cybersecurity in 2021: Stopping the madness", Eric Knorr, Mar 8, 2021). Примером может служить одна из наиболее изощренных атак - SolarWinds caper. Эта атака систем Microsoft приписывается хакерам из РФ. Повсеместно множатся также атаки типа ransomware, в том числе и против объектов здравоохранения. Рост числа угроз и атак совпадает по времени с цифровизаций экономики и расширением использования объектов IoT, что облегчает работу хакеров. Одним из средств противодействия является внедрение технологии систем доступа к сетям с нулевым доверием и SD-WAN.

Члены G7 призывают Россию и другие страны ограничить на своей территории активность хакерских групп, промышляющих атаками ransomware (см. "G7 commits to action on ransomware, digital privacy", Alex Scroxton, 14 Jun 2021). Утверждается, что жертвы, которые заплатили выкуп, подвергаются повторным атакам с вероятностью 80%.

Последний указ Президента США Байдена (12 мая) касается общих проблем безопасности (см. "Cybersecurity executive order 2021 pushes IoT security, Mary K. Pratt, 17 Aug 2021). Но в нем в частности обращается особое внимание безопасности объектов IoT. Поводом для указа стала хакерская атака против системы управления трубопроводом Colonial Pipeline, которая вызвала перебои снабжения топливом на East Coast. Хакеры каким-то образом получили оперативный пароль доступа к VPN-управления. В указе сформулирована последовательность действий, которые позволят предотвратить подобную ситуацию в будущем. Упомянутые меры касаются и систем безопасности объектов IoT, которые встроены в системы управления. Одной из главных мер названа задача обучения эксплуатационного персонала, а также внедрение zero-trust architecture (архитектура с нулевым доверием). Сформулированы требования к вновь разрабатываемым программным продуктам. Считается, что указ направлен на улучшение безопасности как государственных объектов, так и частного сектора.

Ряд уязвимостей программных продуктов компании Microsoft до сих пор не скорректированы (см. "6 vulnerabilities Microsoft hasn't patched (or can't)", Susan Bradley, AUG 11, 2021). Обозреватель не уверен, компания не успела внести коррекцию или не смогла исправить ошибки, вызвавшие уязвимости. Среди них:

История с похищением 611 млн. долларов у Poly Network, если не считать размера суммы, вряд ли бы выделилась из потока новостей, если бы злоумышленник через некоторое время не вернул все украденные деньги. (см. "Crypto platform hit by $600 million heist asks hacker to become its chief security advisor", Ryan Browne, CNBC). Этот случай подробно описан в "Новой газете", №94 от 25 08 2021 года, С.Голубицкий "Баллада о благородном крипторазбойнике", стр.18. Криптовалютная платформа Poly Network является частью проекта DeFi (децентрализованные финансы, Китай). Данная кража не является первой, но отличается от предшествующих размером украденного. Схема кражи гарантировала анонимность и не раскрывала личности или адресов атакера. Но он, в конце концов, по частям сам вернул всю сумму! Пострадавшая компания предложила хакеру стать ее главным советником по безопасности :-)

Модель нулевого доверия ("никому не верь - все проверяй") предлагается применить для объектов IoT (см. "4 zero-trust IoT steps to scale security", Julia Borgini, 23 Jul 2021). Это тем более оправдано, так как IoT стали неотъемлемой частью любой бизнес-системы. К 2025 году в мире будет работать 42 миллиарда устройств IoT, которые являются главными мишенями сетевых атак. Рассмотрены меры, которые могут решить проблему безопасности для IoT. Среди них строгая идентификация каждого устройства и минимальное время жизни параметров доступа. Необходимо минимизировать уровень привилегий при доступе к таким приборам, обеспечить мониторирование безопасности и оперативное реагирование на инциденты, сопряженные с безопасностью. Нужно обеспечить регулярное обновление оборудования и программ.

В 2020 году медицинские учреждения мира оказались под сильным давлением в связи с пандемией Covid-19 (см. "How can healthcare organisations fight increased cyber crime in 2021?", Nicholas Fearn, 21 Jan 2021). Но, что удивительно, одновременно продолжились сетевые атаки хакеров (чаще всего ransomware).. Здравоохранение является весьма зарегламентированной отраслью, что часто осложняет работу по обеспечению безопасности. Атаки предпринимаются в том числе и против пациентов, находящихся дома. Особое внимание хакеры уделяют домашним приборам IoT. К счастью к борьбе с киберугрозами подключаются волонтеры, например, группа Cyber Volunteers 19.

Обсуждаются перспективы применения технологии blockchain на выборах в США (см. "Blockchain or bust? Experts debate applications for elections", Rob Wright,SearchSecurity). Электронное голосование с использованием blockchain уже опробовано в ряде стран в связи с эпидемией COVID-19 , но американские эксперты по инфо-безопасности сохраняют скептицизм. Почтовое ведомство США в августе текущего года запатентовало “безопасную систему голосования”. Эта система объединяет в себе голосование по e-mail и blockchain. В данной системе разделены процесс распознавания личности и само голосование. Тайность голосования обеспечивается посредством blockchain. Эксперты считают, что техника blockchain имеет уязвимости, и отказ от старых технологий голосования преждевременным. Переход на электронное голосование заметно увеличит объемы программ, а, следовательно, сделает систему более уязвимой.

ТАСС сообщило об аресте Ильи Сачкова - основателя (2003г) и главы российской компаннии Group-IB. Сачков является также членом комиссии "Global Commission on the Stability of Cyberspace". Компания Group-IB занималась проблемами сетевой и информационной безопасности в государственном и бизнес-секторах (см. "Group-IB CEO Ilya Sachkov charged with treason in Russia", Alexander Culafi, 29 Sep 2021). Я помню И.Сачкова по его выступлению на форуме ИТ-директоров в конце октября 2012 года в гостинице Метрополь (Москва). Сачкова обвиняют в передаче информации иностранным спецслужбам (статья 275 Уголовного кодекса РФ), что грозит ему сроком заключения 15-20 лет. Подробности смотри также в "Новой газете" N110, стр.3 "Человек первого софта".

Компания McAfee подготовила обзор по сетевым угрозам для первого полугодия 2021 года (см. "Advanced Threat Research Report", Oct. 2021, McAfee). Компания обращала внимание на частоту разных видов атак и на мишени этих атак. Лидируют атаки типа ransomware, а среди атак этого типа на первом месте REvil/ Sodinokibi, в частности кибератака трубопровода Colonial Pipeline в США. За ней следует RansomeXX. Наиболее часто атакуются правительственные объекты, за ними следуют телекоммуникационные компании. Сообщается о пяти неизвестных ранее уязвимостях в медицинских системах.

Во втором квартале 2021 года ощутимая угроза была сопряжена с атаками облачных объектов. Это, прежде всего, попытки загрузить чрезмерно большие объемы данных за ограниченное время. В облачной среде наиболее часто атакуются финансовые объекты, далее следуют мишени в сфере здравоохранения, производства и торговли. Большинство мишений размещены в США. Но и Европа не осталась без внимания хакеров, во втором квартале 2021г число инцидентов увеличилось на 52%. Объем spam вырос за второй квартал на 250%. Представлен краткий обзор технологий, используемых при атаках (MITRE). Обсуждаются средства парирования уязвимостей.

Компания CISCO проинформировала пользователей о ликвидации уязвимостей в программах IOS XE для Cisco Catalyst 9000 (см."Cisco patches three critical holes in IOS XE software", Michael Cooney, SEP 24, 2021). Эти уязвимости позволяли неавторизованным пользователям исполнять некоторые программы, что позволяло запускать DoS-атаки.

Все больше организаций начинают применять IIoT технику и прдсказательную аналитику рабочего места (см. "Top 5 industrial IoT use cases", Shannon Flynn, ReHack Magazine, 13 Sep 2021). Объем рынка оборудования IIoT в 2021г составляет 76,7 миллиардов долларов. К 2026 году ожидается увеличения рынка до 100 миллиардов $. Эта технология используется для локации транспортных средств, аналитики реальноьго времени, предсказательного управления, оптимизации в сфере энергетики, удаленного контроля качества..

Эксперты безопасности настоятельно рекомендуют администраторам обновить инсталляцию Apache для HTTP-серверов (см. "Apache HTTP Server vulnerability under active attack", Shaun Nichols, 06 Oct 2021). Эти рекомендации связаны с выявлением уязвимости CVE-2021-41773, которая может стать причиной взломов десятков тысяч WEB-серверов. Уязвимость сопряжена с ошибкой обработки запросов path traversal. Экспрлойты позволяют не только читать любые файлы сервера, включя cgi, но и выпонять любые коды с приоритетом Apache. Уязвимость присутствует в версии 2.4.49 и требует отключения параметра "require all denied" (он установлен по-умолчанию). Для устранения уязвимости следует обновить версию Apache HTTP сервер до 2.4.50.

Атаки типа ransomware сохраняют лидерство (см. "4 types of ransomware and a timeline of attack examples", Isabella Harford, Ashwin Krishnan). Рассматриваются четыре типа атак этого класса. Первыми появились блокировщики доступа к определенным ресурсам или даже к самому компьютеру жертвы, а также шифраторы, которые не позволяют читать или исполнять какие-то файлы пользователя. Появились сервися типа RaaS (ransomware as a service). Практически все виды таких атак предполагают загрузку вредоносных кодов на компьютер жертвы. Это может быть выполнено за счет средств социальной инженерии или перехвата параметров доступа "человеком-по-середине". Пользователю может прийти почтовое сообщение, уведомляющее его о том, что его компьютер заражен и используется для атаки других машин.. Для удаления вредоносного кода предлагается кликнуть мышкой на определенном поле полученного сообщения. Если пользователь это сделает, то его компьютер действительно окажется заражен. Криптование определенных файлов жертвы более распространенный в последнее время вид атаки. Жертве предлагается заплатить определенную сумму в криптовалюте и тогда он полчит ключ для дешифровки. Атакованы могут быть даже файлы, размещенные в облачной среде. Третий вид ransomware предполагает кражу коммерческой информации или личной переписки компрометирующего содержания. Атакер шантажирует жертву возможностью публикации таких данных. RaaS технология предпролагает покупку средств вторжения с последующей выплатой продавцу определенной доли прибыли от шантажа жертв. На рис. 52 показана эволющия ransomware за период 1989-2020 годы.

Рис. 52. Эволюция ransomware

Жертв атак Ransomware в США в последние годы становилось все больше (см. "Ransomware: Has the SophoSophoSophoSopho a tipping point?", Alexander Culafi, 28 Sep 2021). В 2020 году средняя сумма требуемого выкупа достигла 84000$. А в 2021 году - 154000$. В среднем выкуп платит одна треть жертв. Пиковые требования выкупа уже превысили 50000000$. Министерство юстиции США создало специальный комитет Ransomware and Digital Extortion Task Force.

Время от времени пользователи используют неопробованное оборудование или не рекомендованное программное обеспечение. (см. "6 dangers of shadow IT and how to avoid them", Paul Kirvan, 07 Oct 2021). Происходит это из-за того, что рекомендуемые средства имеют низкое быстродействие или недостаточную функциональность. Но решая одну проблему, люди создают другие. Например, может возникнуть возможность неавторизованного доступа к некоторым данным. Иногда это приводит к неавторизованной модификации информации или вводу какого-то вредоносного кода. Одним из возможных последствий такого поведения пользователя может стать осложнение модификации или обновления аппаратных или программных средств. Могут возникнуть непредсказуемые рассогласования с действующими требованиями безопасности..

Компания Hitachi Vantara анонсировала новую Virtual Storage Platform 5600, которая обеспечивает до 33 млн циклов чтения-записи в сек (см. "Hitachi Vantara's new VSP 5600 hits 33 million IOPS", Adam Armstrong, 12 Oct 2021). Система обеспечивает улучшение эффективности сжатия данных на 42% и существенное расширение функциональности. Платформа применима в облачной среде и поддерживает технику контейнеров. Время отклика системы составляет 39мксек.

Предприятия, которым нужна быстродействующая память для работы с ИИ или машинного обучения могут использовать новейшие спецификации PCIe 5.0 и NVMe 2.0 (см. "Look for PCIe 5.0, NVMe 2.0 to boost storage performance", Carol Sliwa, 02 Sep 2021). Переход с PCIe 4.0 на PCIe 5.0 позволяет удвоить пропускную способность с 64Гбит/c до 128 Гбит/c, что бывает крайне важно для приложений машинного обучения.

Компания металлопроизводитель Fractory (основана в 2017г) использует платформу Sisu для автоматизации обслуживания информационных запросов (см. "Metals manufacturer uses Sisu analytics tools to spur growth", Eric Avidon, 17 Aug 2021). Компания реализует аналитические возможности Sisu для оптимизации обслуживания запросов клиентов и прогнозирования рыночных тенденций.

| Интерфейс | Дата утверждения | Скорость передачи | Полная полоса | |

| PCIe 1.0 | 2003 | 2,5GT/s | 8Гбит/c | 64Гбит/c |

| PCIe 2.0 | 2007 | 5GT/s | 16Гбит/c | 128Гбит/c |

| PCIe 3.0 | 2010 | 8GT/s | -32Гбит/c | -256 Гбит/c |

| PCIe 4.0 | 2017 | 16GT/s | -64Гбит/c | -512 Гбит/c |

| PCIe 5.0 | 2019 | 32GT/s | -128 Гбит/c | -1024 Гбит/c |

| PCIe 6.0 | 2021 | 64GT/s | -256 Гбит/c | -2048 Гбит/c |

Большинство организаций основное внимание уделяют внешним угрозам, в то время как наибольшая опасность сопряжена с инсайдерами (см. "6 ways to prevent insider threats every CISO should know", Nabil Hannan, 06 Apr 2021). В последнем докладе института Ponemon утверждается, что усредненный ущерб от угроз инсайдеров вырос на 31% с 8,76 млн $ в 2018 году до 11,45 млн в 2020г. Число же инцидентов за этот период возросло на 47%. Основная нагрузка по парированию этой угрозы ложится на CISO (сотрудники, ответственные за безопасность). Средства и методы минимизации угроз от инсайдеров принципиально отличаются от традиционных. Это, прежде всего, мониторирование действий всех сотрудников.

Компания Commvault анализирует ситуацию с атаками типа ransomware в 2021 году (см. "Protect, detect, and recover data from ransomware – quickly and full", Commvault, 06 January 2021). В 2021 году атакам ransomware компнии подвергались каждые 11 секунд. Предсказывается, что к 2025 году 75% организаций могут стать жертвами атак ransomware. Суммы требуемых выкупов стремительно ростут. 60% организаций подвергались атакам ransomware в течение последних 12 месяцев и 29% - подвергаются таким атакам раз в неделю.

Исследователи компании Microsoft сообщают, что иранская группа хакеров DEV-0343 предприняла атаку подбора паролей аккаунтов Office 365, используемых морским ведомством и нефтяной промышленностью (см. "Iranian password spraying campaign hits Office 365 accounts", Shaun Nichols, 11 Oct 2021). Атаковались компании из США, Евросоюза и Израиля, занимающиеся проблемами позиционирования, производящие радары, дроны и спутниковое оборудование. Было скопрометировано около 20 аккаунтов. Для предотвращения подобных атак Microsoft рекомендует использовать многофакторную аутентификацию. Атакеры использовали технику Tor, чтобы скрыть могократные попытки подбора паролей. Пароли брались из системы 0365spray.

Компания McAfee подготовила очередной обзор по проблемам сетевой безопасности (см. "Advanced Threat Research Report". Oct. 2021). Одной из основных угроз в 2021 году остается семейство Ransomware. Наиболее часто использовалась версия REvil/Sodinokibi (73%). Среди мишеней атак лидируют объекты здравоохранения, включая оборудование, например, насосы. Среди ранее неизвестных атак удаленная модификация строк формата, неудовлетворительная верификация аутентификационной информации, неконтролируемая загрузка файлов опасного типа. Все это ставило под угрозу здоровье пациентов, которые проходят курсы химиотерапии. Два наиболее влиятельных подпольных форумов XSS и Exploit объявили о запрете рекламы ransomware. Чаще всего этот вид атаки использовался против правителственных объектов США, далее следовали объеты телекоммуникации и энергоснабжения. Отмечается учащение атак облачных объектов, используемых в финансовой сфере. Среди таких атак попытки чрезмерной загрузки из анонимного источник. Объекты здравоохранения, торговли, туризма и производства также остаются приоритетными мишенями. По количеству облачных инцидентов лидируют США, Индия, Австралия, Канада и Бразилия. Во втором квартале 2021 года число атак объектов в Евросоюзе увеличилось на 53%. Обсуждаются технологии атак и средства противодействия.

Растет интенсивность сетевых атак на цепочки поставок в азиатско-тихоокеанском регионе (см. "The rise and rise of supply chain attacks", Aaron Tan, TechTarget, 08 Jun 2021). Пострадала отрасль авиаперевозок, в частнсти, Singapore Airlines. Некоторые из атак оказываются достаточно изощренными. Для защиты от таких атак рекомендуется использовать модель кибер безопасности с нулевым доверием.

Требования к быстродействию каналов Интернет непрерывно увеличиваются (см. "The new internet speed record twice as fast as the old one", Chris Nerney, Network World, SEP 29, 2021). В этом году HighSpeedInternet.com сообщило, что среднее значение пропускной способности Internet составляло 99.3 Mbps. Инженерам из Японии удалось превысить рекорд быстродействия прошлого года - 178 Тбит/с и достичь 319 Тбит/с при длине канала 1800 миль. При этом использовалось 4 оптических волокна.

ИТ-отрасль США в сентябре 1921г предложила 16700 новых вакансий (см. "US IT job growth slows, but 2021 still on track for record hiring", Galen Gruman, Computerworld, OCT 13, 2021). Это меньше чем 22000 вакансий в августе. Негативное воздействие на динамику роста числа рабочих мест в ИТ отрасли оказывает пандемия COVID-19. Но несмотря, ни на что прогнозируется рост числа вакансий, хотя и не такой, как ожидалось. В среднем темпы роста числа рабочих место в США в последнее время замедлились.

Компания Microsoft анонсировала новые версии своего планшета Surface Laptop Studio и Surface Pro 8 (см. "Microsoft brings Thunderbolt to Surface computers", Maxim Tamarov, 23 Sep 2021). Планшет снабжен 4-портовым высокоскоростным интерфейсом Thunderbolt. Этот интерфейс заменит USB-C, используемый ранее в таких устройствах. В новом планшете увеличено время жизни аккумулятора до 16 часов и на 43% вычислительная мощность. Объем памяти может достигать 1 Тбайта. Устройство работает с ОС Windows 11.

Объявлены победители конкурса "Лучшие программы с открытым кодом 2021 года" (InfoWorld BOSSIE) (см. "The best open source software of 2021", James R. Borck, Martin Heller, Andrew C. Oliver, Ian Pointer, Matthew Tyson и Serdar Yegulalp, InfoWorld, Oct 18, 2021). В список победителей вошли программы для облачных приложений, для построения WEB-страниц, машинного обучения и др. В программах использовались модули на JavaScript, С, Ruby и Python. Всего отмечено 29 программ. Приведены краткие аннотации программ-победителей.

На RSA-конференции 2021 обсуждены 3 основные тенденции в области кибербезопасности (см. "RSA Conference 2021: 3 hot cybersecurity trends explained", Sharon Shea). Это модель нулевого доверия, XDR (Extended detection and response) и SASE (Secure Access Service Edge).

Сенаторы США обсуждают необходимость разработки стандартов безопасности и защиты персональных данных (см. "Senators want FTC to enforce a federal data security standard", Makenzie Holland, 08 Oct 2021). Эти стандарты должна разработать федеральная торговая комиссия США.

Устройства IoT становятся все многофункциональнее и нуждаются в локальной памяти для решения задач машинного обучения (см. "Storage for edge computing is the next frontier for IoT", Rich Castagna, 16 Aug 2021). В связи с этим возникает проблема обеспечения безопасности такой памяти и резервного копирования. Предлагается сделать эту память децентрализованной. 79% организаций внедряют ИИ в свои системы с IoT. Этому способствует появление чипов, ориентированных на машинное обучение (TinyML). Ожидается быстрый рост рынка TinyML до 2030 года.

Компания Microsoft подготовила обновления, блокирующие четвре уязвимости Windows (см. "Four zero-day exploits add urgency to October's Patch Tuesday", Greg Lambert, Computerworld, Oct 16, 2021). Всего подготовлено 74 обновлений.

Американские правительственные агентства предупреждают о появлении нового семейства вредоносных кодов, которые могут создать проблемы для критических инфраструктур государства (см. "Federal agencies issue warning on BlackMatter ransomware", Shaun Nichols, 19 Oct 2021). ФБР и Агентство национальной безопасности (NSA) США выступили с совместным заявлением об угрозе BlackMatter (программа вымогатель). Сообщается об атаках, которые могли вызвать дезорганизацию снабжения продуктами питания.

Компания Apple выпустила 28-страничный обзор, в котором предупреждает о рисках, сопряженных загрузкой приложений пользователями и бизнес-структурами из нелицензированных источников (см. "Apple warns: Sideloading apps threatens an iCrime wave", Jonny Evans, Computerworld, Oct 13, 2021). Риски связаны, в частности, с возможностью утечки персональных данных через iPhones и другие устройства. Сообщается, что приборы на основе Android почти в 50 раз более уязвимы, чем iPhone. В 2018 году устройства Android, куда загружались приложения не с Google Play (авторизованный источник), оказались в 8 раз чаще взломаны.

Компания Emsisoft разработала программу дешифровки для программы-вымогателя BlackMatter (см. "Emsisoft cracked BlackMatter ransomware, recovered victims' data", Arielle Waldman, 25 Oct 2021). Эта программа позволяет восстановить исходный формат файлов и не платить выкуп в случае атаки. К сожалению программа применима для периода времени в несколько недель. Компания Emsisoft установила связь между BlackMatter и DarkSide (сходство больших фрагментов программ). Считается, что разработанные средства могут быть применены и к другим модификациям программ-вымогателей.

Исследователи из компании Barracuda проанализировали атаки против уязвимостей Atlassian Confluence и Azure Microsoft (см. "How hackers exploited RCE vulnerabilities in Atlassian, Azure", Shaun Nichols, 13 Oct 2021). Эти уязвимости допускают удаленное исполнение кодов. Определен список IP-адресов, откуда атаковались эти уязвимости.

Компания Microsoft подготовила документ, в котором утверждается, что российская группа Nobelium пытается получить долговременный доступ к технологической цепочке разработок (см. "Russian cyberspies target cloud services providers and resellers to abuse delegated access", Lucian Constantin, OCT 27, 2021). Эта группа считается ответственной за подготовку программ SolarWinds. Группа пытается получить доступ к провайдерам облачных сервис услуг через их бизнес связи. Группа получила свое имя Nobelium в мае текущего года, она участвовала в атаках против 140 облачных посредников, 14 из которых им удалось скомпрометировать. Эта группа известна также под именами APT29 и Cozy Bear. Обсуждаются возможные методы атак, среди них предложения обновлений для сущестсвующих антитроянских или антивирусных программ. Успешная атака одного из звеньев цепи поставки позволяет скомпрометировать большое число узлов. Использует группа и технику фишинга. Описаны базовые характеристики и стиль поведения Nobelium, а также способы снижения опасности их атак.

Для получения паролей группа Nobelium использует черный ход FoggyWeb (см. "SolarWinds hackers Nobelium spotted using a new backdoor", Shaun Nichols, 28 Sep 2021).

Банды профессиональных кибер атакеров активизируются, развивают и совершенствуют свою инфраструктуру (dark web) (см. "The state of the dark web: Insights from the underground", Ax Sharma, JAN 21, 2021). В ночь президентских выборов в 2020 году в США официальные представители правительства США выплатили 1 миллиард биткоинов субъектам где-то в Silk Road. Хакерская группа Maze, которая работала с ransomware и взломала сотни компаний, включая Xerox, LG и Canon, в октябре 2020 года объявила о прекращении своей активности. Эксперты считают, что это скорее всего говорит о том, что эти хакеры примкнули к какой-то другой группе. Dark web стала каналом вербовки будущих хакеров. Хакеры взаимодействуют друг с другом через криптоканалы Telegram, Jabber и WickR. Формируются новые группы хакеров (DarkOwl, Lokinet и Yggdrasil) со своими специализациями, например, ransomware-as-a-service.

Компания Micron анонсировала новые NVMe SSDs, приспособленные для работы с семейством 7400 PCIe Gen 4Micron launches 7400 PCIe Gen 4 SSDs for data centers", Adam Armstrong, 08 Oct 2021). Считается, что этот продукт позволит завоевать лидирующие позиции в информационных центрах, где емкость памяти будет лежать в диапазоне от 400ГБ до 7,6ТБ. SSD Micron использует 96-слойную технологию 3D TLC NAND и интерфейс PCIe Gen 4 NVMe v1.4. Прибор обеспечивает почти миллион операций ввода-вывода при потреблении 6Вт.

Разработан протокол обмена для энергонезависимой памяти (NVM Express), который позволяет поднять ее быстродействие (см. "NVMe speeds explained", Robert Sheldon, 11 Sep 2020). Протокол NVMe быстро становится промышленным стандартом для SSD. В таблице ниже сопоставляются характеристики интерфейсов SATA, SAS и NVMe.

| Интерфейс | IOPS | Пропускная способность | Запаздывание | Число очередей | Команд на очередь |

| SATA | 60000-100000 | 6Гбит/c | 2-100мсек | 1 | 32 |

| SAS | 200000-400000 | 12Гбит/c | 100мксек-100мсек | 1 | 256 |

| NVMe | 200000-10000000 | 16Гбит/c - 32 Гбит/с | 10мксек-225мксек | 65535 | 64000 |

Рассматриваются объекты IoT, питание которых осуществляется без батарей или проводов (см. "IoT startup makes battery-free sensors", Jon Gold, JUN 30, 2021, Network World) Для получения электроэнергии используется искусственное освещение градиенты температуры в окружающей среде. Такого рода автономные датчики могут применяться для удаленного мониторирования температуры, влажности или уровня освещенности.

ФБР США оценило угрозы со стороны ransomware и проанализировало наиболее вероятные жертвы (см. "FBI: Ransomware gangs using financial info to target companies", Alexander Culafi, 02 Nov 2021). Хакерские банды выбирают в качестве своих мишеней наиболее успешные, платежеспособные компании . Для этой цели хакеры собирают всю доступную информацию о финансовом состоянии компаний. По данным ФБР с марта по июль 2020 года по крайней мере три американские компании подверглись шантажу. Следует учитывать, что обычно переговоры с шантажистами не проходят публично. Для вторжений часто использовался троян "Pyxie RAT". Большинство шантажистов ассоциировано с компанией DarkSide.

Исследователи из Стэнфорда показали, что можно меньше чем за секунду парировать атаку на беспроводный канал дрона (см. "Drone demo shows it’s possible to protect 5G-managed devices from DDoS, exfiltration attacks", Chris Nerney, Network World, NOV 10, 2021). Для решения этой задачи использованы программы Open Networking Foundation (ONF). Система противодействия может защитить группу дронов, атакованных по каналам 5G.