|

|

Previous: 6.3.5 IPS нового поколения (HP)

UP:

6.3 Система Firewall |

|

|

Previous: 6.3.5 IPS нового поколения (HP)

UP:

6.3 Система Firewall |

| Увы, еще придет война, спросив со всех до одного, и вновь расплатятся сполна те, кто не должен ничего. |

||

| И. Губерман | ||

В отличие от ядерного оружия кибероружие представляется менее опасным. Но, принимая во внимание возрастающую зависимость человеческой цивилизации от компьютеров и сетей, со временем кибероружие может стать даже причиной гибели человечества. Повреждение и разрушение инфраструктуры современных городов уже эпизодически осуществляется. Следует учитывать, что кибероружие несравненно дешевле практически всех прочих разновидностей вооружений. Иногда его трудно разработать, но копирование может быть выполнено даже малограмотным ребенком. Распространение этого вида оружия практически невозможно контролировать. Смотри ,Cyberweapons are now in play: From US sabotage of a North Korean missile test to hacked emergency sirens in Dallas

Раньше хакеры концентрировались на прорыве периметра обороны сети. Теперь цели сменились, основной мишенью атаки стали данные и приложения, которые управляют потоками данных. 60% атак предпринимается против WEB-приложений. Смотри "The Industrialization of Hacking", а также обзоры компаний Symantec, McAfee, Sophos, лаб Касперского, Cenzic, IBM, Sunbelt и др. об угрозах безопасности с 2006 до наших дней.

Началась разработка кибероружия. Этим делом занялись практически все развитые страны. Речь уже идет о подготовке кибервойн. Сообщений о разработках кибероружия становится все больше (см. "Report suggests that U.S. helped create super cyber weapon, а также UPDATE 2-Cyber attack appears to target Iran-tech firms"). Эти сообщения связаны с американо-израильской разработкой нового вида кибероружия (сетевой червь Stuxnet), поражающего контроллеры технологического оборудования, в частности суперцентрифуг для разделения изотопов урана в Иране. Сообщение New York Times официальными источниками в США не подтверждается. Иранский президент Махмуд Ахмадинежад подтвердил проблемы с технологическим оборудованием на обогатительных заводах. Разработка червя заняла около 2-х лет. Эта программа достаточно универсальна и пригодна для нарушения работы, например, энергетических предприятий. Заразиться червем компьютер может при загрузке USB-памяти, при этом ни одна существующая на сегодня антивирусная защита его не обнаружит.

Программа Stuxnet (2007) на момент создания была, пожалуй самой сложной, она использовала несколько уязвимостей, которые были ранее неизвестны. К началу 2013 года появилось большое число модификаций этого кода.

Банки США обращаются за помощью к правительство для защиты от кибер-атак, большая часть из которых исходит из Ирана (The Wall Street Journal) . Мощность DoS-атак достигает 60-70 Гбит/c. Сами иранцы рассматривают это как ответ на засылку сетевого червя Stuxnet.

Привлекательность кибероружия заключается в том, что его можно использовать за пределами национальных границ, причем это касается, как атакующей стороны, так и жертвы. При этом всегда можно заявить, что вредоносные действия были предприняты самой жертвой (помните унтерофицерскую вдову, которая сама себя высекла) или третей стороной с провокационными целями. Установить источник атаки технически относительно не сложно, но и не просто, как это может показаться на первый взгляд. Атакер может использовать несколько промежуточных машин (прокси), расположенных в разных странах, которые он взломал достаточно давно, или купил на обширном хакерском рынке. Чтобы достоверно проследить траекторию атаки, надо получить доступ ко всем промежуточным машинам, а это не всегда возможно.

В 2007 году состоялась массированная сетевая атака на Государственный департамент США, министерство экономики, обороны, энергетики, NASA и некоторые другие правительственные структуры США. Это событие некоторые американцы называют информационным Пирл-Харбором. По оценкам экспертов украденный объем данных составил терабайты (сравнимо с суммарным объемом информации в библиотеке Конгресса США). В 2010 году президент Б.Обама объявил защиту от кибероружия приоритетной государственной задачей.

Конгресс США выделил в 2010 году 17 млрд долларов на противодействие кибератакам. За 2010 год из банков США украдено через Интернет примерно 100.000.000 долларов (традиционные гангстеры с кольтами и автоматами проливают слезы зависти...). Скорости изъятия денег достигали $10.000.000 в сутки. Сообщено, что в штате Виржиния хакер получил доступ к медицинской базе данных, зашифровал ее и предложил прислать ключ расшифровки за 10 млн. долларов. Бывший глава системы национальной безопасности США адмирал Майк МакКоннел утверждает, что китайцы вторглись в банковскую сеть США и оставили там программы, которые могут быть ими использованы позднее.

На рынке появились программные продукты, предназначенные для взлома и заражения машин вредоносными кодами, а также для управления botnet. Эти программы пригодны для немедленной загрузки и использования.

| Для потенциальных жертв важно то, что эти программы стоят относительно дешево (в тысячи раз дешевле современного танка), а вред могут нанести такой, какой ни один танк причинить не может. |

Существует различные виды кибероружия, которые предназначены для решения разных задач.

Исторически первыми были использованы различные виды DDoS-атак (распределенные атаки отказа обслуживания). Для этой цели используются созданные или перекупленные botnet, содержащие тысячи, а иногда даже сотни тысяч взломаных ранее машин. Целью такой атаки является блокировка доступа пользователей Интернет к определенным сетевым ресурсам. Это могут быть WEB-серверы, банковские сети, системы сетевого управления энергетическими или транспортными системами и т.д.. Привлекательность этого способа атаки заключается в том, что он доступен для достаточно малых стран, для людей, не являющихся экспертами в ИТ-области.

Система водоснабжения Южной Калифорнии наняла хакера проверить надежность ее сети управления. Хакер за час добился доступа и полного контроля над системой и осуществил добавление оговоренных химических веществ в воду. Это показывает, насколько уязвимы современные системы управления. Возможно, столь критические для жизни системы не должны иметь доступа через Интернет.

В текущем году мощности и длительности DDoS атак существенно увеличились ("DDOS attacks have increased in number and size this year, report says" by Lucian Constantin). В первом квартале 2013 года средняя мощность таких атак достигла 48,25 Гбит/c (данные компании Prolexic), что в 8 раз больше чем в 2012 году (5,9 Гбит/c). В марте Prolexic зарегистрировала атаку с мощностью 130 Гбит/c. В первые три месяца 2013 атаки против клиентов Prolexic по мощности не превосходили 1 Гбит/с, но 11% атак имели мощность 60Гбит/c, эти атаки предпринимались не с помощью botnet, состоящих из ПК, а с помощью взломанных WEB-серверов, контролируемых посредством PHP-скриптов. Некоторые атаки создавали потоки до 32,4 млн. пакетов в сек, что снижает возможности оборудования, предназначенного для ослабления воздействия DDoS-атак. Главным источником таких атак в первом квартале был Китай (40,68%), далее следует США - 21,88% и Германия - 10,58%.

В конце 2016 года с использование объектов Интернета вещей (компактные видео-камеры) в США достигнута мощность 799Гбит/c. Считается, что эта технология способна сформировать вредоносный трафик до 1 Тбит/c и более.

CERT сообщает, что в октябре прошлого года был занесен вредоносный код в систему управления турбинами одной из электростанций. Заражение произошло через USB, которая использовалась сотрудниками сервисной команды для обновления программ управления. Это не единственный случай подобного заражения энергетических предприятий США в 2012 году. Расследование показало, что на пострадавших предприятиях не было выработано четкой политики безопасности, отсутсвовал контроль USB-, CD и DVD до их использования, а в некоторых случаях не было даже системы восстановления после сбоя, не было обновленных антивирусных программ.

В феврале в США был подготовлен доклад о сетевом воздействии Китая на государтственные учреждения США (Министерство обороны, внутренних дел, энергетики и т.д. Смотри Military and Security Developments Involving the People’s Republic of China 2013.

Согласно конфиденциальному докладу U.S. Defense Science Board для пентагона китайские хакеры взломали более двух дюжин систем, где хранилась документация о различных системах оружия (Patriot PAC-3, истребитель F/A-18, V-22, вертолет Black Hawk и т.д. Resilient Military Systems and the Advanced Cyber Threat. Departament of defense.

Федеральная резервная система США объявила (February 06, 2013, 1:58 PM; "US Federal Reserve admits to breached system"), что хакеры проникли в ее компьютеры и скопировали данные о финансовых операциях. Уязвимость была быстро выявлена и ликвидирована. Серьезных последствий для работы системы в целом это событие не имело.

После того как DDoS-атаками стали заниматься государственные структуры, они начали создавать botnet'ы, размещая вредоносные коды на государственных сайтах и, таким образом, заражая большое число машин.

Постепенно стало ясно, что виртуальные процессы могут наносить ущерб объектам в реальном мире. Причем для нанесения ущерба необязательно, чтобы мишень была подключена к Интернет.

Особый класс атак образуют APT (Advanced Persistent Threat; см. http://en.wikipedia.org/wiki/Advanced_persistent_threat, а также "Advanced Persistent Threats and other Advanced Attacks"). Эти программы создают профессионалы, имеющие поддержку серьезных фирм или даже правительств. Одиночным энтузиастам тут делать нечего. Как правило, это целевые атаки. Целью таких атак обычно является шпионаж, реже саботаж, но и кражами данных на продажу атакеры не брезгуют. APT становится серьезной угрозой для всех крупных корпораций, но может представлять опасность экономическим интересам целых государств, таких как Великобритания. Примером APT можно считать компьютерного червя Stuxnet. Этот червь использует уязвимость программного контроллера оборудования (Siemens), а также атака, известная как операция Аврора (Aurora), предпринятая против 34 компаний, включая Google и Adobe. Ниже предлагается описание основных особенностей APT:

Операторы, реализующие этот вид атак, используют весь спектр возможностей, которые существуют на текущий момент. Сюда входят технологии компьютерных вторжений, перехват телефонных разговоров, анализ информации со спутников. Отдельные компоненты могут быть взяты из стандартных инструментальных наборов в Интернет, но операторы атаки, если требуется, имеют доступ к любым другим средствам, включая разработку сколь угодно сложных программных продуктов. В процессе решения задачи используются все возможные меры скрытности работы. Операторы ориентируются на определенные специфические задачи, а не ищут наугад возможности финансовой или иной выгоды. Эта особенность предполагает, что атакеры контролируются извне. Работа производится целеустремленно для достижения строго определенных целей. Это не означает непрерывный поток атак. Чаще используется принцип “тише-едешь-дальше-будешь”. Если оператор теряет доступ к мишени, он будет пытаться восстановить такой доступ позднее. Главной целью оператора является получение долгосрочного доступа к мишени атаки. APT представляют угрозу, так как атакеры имеют четко определенные намерения (как правило, вредоносные). APT атаки предпринимаются часто путем скоординированных действий большого числа участников. Обычно операторы имеют специфические цели, достаточно умелы, хорошо мотивированы, организованы и обеспечены всем необходимым.

В простейшем варианте будущий атакер сначала собирает данные о персонале организации, названиях проектов, e-mail адресах, организационной структуре компании. Эти данные позднее используются в почтовом сообщении, адресованном одному или нескольким сотрудникам, чтобы убедить их в том, что это корпоративное сообщение и переадресовать их на вредоносный сайт. Отправителем проставляется сетевой администратор, WEB-master или один из знакомых коллег адресата.

Ниже приведенные примеры из статьи компании HP об RSA Breach of 2011 ("The Next Generation IPS. Comprehensive Defense Against Advanced Persistent Threats").

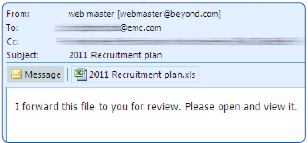

Сначала атакер посылает почтовое сообщение со строкой в поле subject “2011 Recruitment Plan” четырем служащим EMC, родительской компании RSA (рис. 1). Почтовое сообщение выглядит, как посланное от webmaster домена Beyond.com (сайт подбора персонала)

Рис. 1.

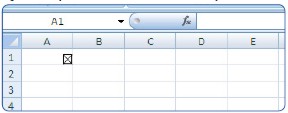

Один из служащих извлек сообщение из своего ящика, прочитал его (“I forward this file to you for review. Please open and view it”) и открыл файл приложения Microsoft Excel file “2011 Recruitment plan.xls.” Файл Excel оказался пустым, за исключением небольшого символа в одной из ячеек (рис. 2).

Когда страница EXEL открылась, произошло обращение к flash-объекту, была реализована уязвимость Adobe Flash (CVE-2011-0609), которая позволила загрузить троянского коня с удаленным доступом (RAT), называемым Poison Ivy, в систему служащего (рис. 2).

Рис. 2.

На фазе эксплуатации атакер выполняет следующие операции:

На завершающей фазе проникновения атакер осуществляет следующее:

Смотри "HP TippingPoint Next Generation Intrusion Prevention System (NGIPS)".

Атаки APT предпринимались, начиная с 2006г, против Google (Aurora), Adobe и еще 20-30 компаний. Наиболее эффективным способом противодействия атакам APT является блокировка связи между скомпрометированной системой и атакером. Необходим глубокий мониторинг, как входящего, так и исходящего трафика, как для e-mail, так и WEB-обменов. APT могут проникать через Firewall за счет встраивания эксплойтов в данные, передаваемые посредством разрешенных протоколов. Стандартные IDS/IPS против APT неэффективны, так как APT обычно использует вредоносные коды "нулевого дня" (APT практически всегда уникальны).

Вредоносные коды часто внедряются в файлы: svchost.exe, iexplore.exe, iprinp.dll и winzf32.dll. Атака APT обычно включает в себя несколько этапов:

В китайской армии создано подразделение 61398 ("Unit 61398"), целью которого является средства защиты и нападения в компьютерной среде. Это подразделение аналогично APT1 и находится где-то неподалеку от Шанхая. С 2006 года группа APT1 компрометировала 141 компанию из 20 отраслей бизнеса. В основном эти компании являются англоязычными и работают в областях, которые Китай считает стратегически важными. Группа АРТ1 занимается кражей объектов интеллектуальной собственности, включая описание различных технологий, бизнес планы, коммерческие документы и т.д.. Министерство иностранных дел Китая официально заявляет, что правительство против хакерства и будет с ним бороться. На рис. 3 представлено распределение атак APT1 против разных отраслей бизнеса, начиная с 2006 года. Richard Bejtlich - главный офицер безопасности компании Mandiant Corp.'s сообщил, что Unit 61398 замешан в попытках взлома и кражах конфиденциальной информации в 140 компаниях США, эта организация в своих атаках одновременно может использовать более 1000 серверов. Китай является крупнейшим, но не единственным игроком в сфере IP-воровства. Американские эксперты считают, что Unit 61398 достаточно слабо законспирированная структура, в Китае имеется несколько десятков других хакерских структур, которые более тщательно замаскированы. Кражи данных этими группами предпринимались не только в США, но и в Японии, где хакеры взяли под контроль 45 закрытых серверов и 38 персональных компьютеров корпорации Мицубиси. Для атак было разработано несколько видов вирусов. Эти вирусы позволяли активизировать встроенные в машины микрофоны и видеокамеры, позволяя отслеживать происходящее в рабочих помещениях фирмы. Были атакованы также много объектов в Индии и Израиле. В общей сложности на долю Китая приходится одна треть всех атак. С территории Китая была предпринята и атака банков и других объектов в Южной Корее. В КНДР еще в 1986 году начало работать учебное учреждение, которое готовит до 60 хакеров в год. Масштабы этой деятельности обычно недооцениваются.

Рис. 3. Отрасли бизнеса США, против которых были предприняты атаки со стороны APT1

Хотя прямых доказательств поддержки APT1 со стороны китайского правительства нет, трудно поверить, что при 100% контроле внешнего трафика, правительство ничего не знает об этой активности.

Эксперты США считают, что поддержанные правительствами кражи интеллектуальной собственности опаснее атак против критических элементов инфраструктуры. Позиция США сегодня более уязвима, так как правительство не считает возможным осуществлять кибершпионаж против других стран (а Сноуден?).

Одна из американских фирм, работающих в сфере сетевой безопасности, утверждает, что Unit 61398 создан (в Шанхае) исключительно для целей шпионажа. Государственный департамент США пытается оказать давление по дипломатическим каналам, чтобы активность хакеров из Китая была пресечена. Департамент США Defense's Defense Security Service (DSS) утверждает, что объекты в Восточной Азии, где влияние Китая велико, а также регион Тихого океана ответственны за 42% всех попыток нелегального получения конфиденциальных данных из США. Другие 18% аналогичных попыток приходится на Ближний Восток. На Европу приходится 15% подобных попыток. На ближайшее будущее прогнозируется рост атак из Индии, Пакистана и Бангладеш, где быстро развивается ИТ-отрасль.

Если порог принятия решения о примнении ядерного оружия достаточно высок, то кибероружие применяется уже сгодня и наносит все больший ущерб. Смотри статью Дана Паттерсона ниже.

Боевой робот «Нерехта», успешно прошедший испытания минувшим летом, будет принят на вооружение в российскую армию. Он имеет боевой и транспортный модуль, а также модуль артиллерийской разведки. В будущем в него добавят противотанковые свойства и научат сотрудничать с беспилотниками. (Бюллетень Global CIO; 28 ноября 2017 года )

В ноябре 2017 года профессор Университета Калифорнии Беркли (UC Berkeley) Стюарт Расселл (Stuart Russell) представил видео, показывающий мир, в котором ядерное оружие заменено роем автономных крошечных дронов-убийц. Ученый заявил, что эти дроны — уже реальность. (Бюллетень Global CIO; 28 ноября 2017 года)

Смотри статьи в депозитарии http://book.itep.ru/depository/cyberwar.htm, а также Cyberweapons are now in play: From US sabotage of a North Korean missile test to hacked emergency sirens in Dallas, Дан Паттерсон.

|

Previous: 6.3.5 IPS нового поколения (HP)

UP:

6.3 Система Firewall |