10.28.5 2010 год. Обзор по материалам ведущих компаний мира, работающих в сфере сетевой безопасности.

Семенов Ю.А. (ГНЦ ИТЭФ)

| Технологические тенденции 2010 |

| Прогнозы по сетевой безопасности (WatchGuard) |

| Botnet |

| WikiLeaks |

Новый год едва начался, а уже появились первые прогнозы.

Виртуализация рабочих мест. Хотя 75% людей не интересуются виртуализацией своих рабочих мест, остальные остаются горячими энтузиастами этого направления, надеясь сэкономить средства и электроэнергию. Дальнейшее развитие получит технология cloud computing.

Предполагается, что дальнейшее развитие получат электронные средства для чтения документов (E-readers), которым добавят новые мультимедийные возможности.

Увеличение пропускной способности каналов WAN сделает более эффективными удаленные средства (например, базы данных документов) для корпоративных применений. Этот аспект будет особенно важным для компаний сильно вовлеченных в ИТ-технологии.

Предполагается все более широкое использование мобильных средств, таких как смартфоны, IP-фоны и Google андроиды. Не исключено, что они станут также одним из наиболее гибких платежных средств.

Следует ожидать дальнейшего усугубления проблемы сетевой безопасности.

Эксперты компании ESET ожидают для 2010 года:

В конце апреля появился обзор компании ESET по состоянию сетевой безопасности на март 2010. Смотри "Global Threat Trends - March 2010" (ESET). (рис. 49)

Рис. 49. 10 лидирующих угроз в марте 2010 года

Win32/Conficer остается лидером уже более полугода (10,32% версии Windows за исключением Windows 7). Все это несмотря на то, что компания Microsoft еще в 3-ем квартале 2008 года предложила пэтч для блокировки этой уязвимости! Таким образом уже более полутора лет люди страдают из-за собственной беспечности. Смотри Conficer by the numbers, а также http://www.eset.eu/buxus/generate_page.php?page_id=279&lng=en и http://www.eset.com/threat-center/blog/?cat=145. В конце марта произошло резкое возрастание угроз, связанных с использованием поисковых систем и Twitter (это совпало со взрывами бомб в Московском метро, см. http://www.eset.com/blog/2010/03/29/russian-metro-bombings-here-come-theghouls. Выявлено 20 уязвимостей нулевого дня для компьютеров Apple.Детектирован новый МАС-вирус, выявлено также около 20 уязвимостей в Adobe Reader, Apple Preview, Microsoft Power Point и Oracle’s OpenOffice. Активно атакуется программное обеспечение iPhone.

ESET labs регистрирует более 200.000 новых уникальных вредоносных кодов каждый день.

Ботнет Bredolab инфицировла 30 миллионов машин и посылала 3,6 зараженных вирусами почтовых сообщений каждый дент (конец 2009 года).

По-прежнему актуальной остается угроза INF/Autorun (8,42%) - занесение вредоносных кодов через мобильные носители. Хакеры активно охотятся за любителями игр (Win32/PSW.OnLineGames - 5.15% (троянский конь, который может оказаться и rootkit)).

Не следует снимать со счетов и атаки Win32/Qhost (0,93%). Это троянский конь, который на зараженной машине модифицирует конфигурацию DNS. Qhost используется для атак типа человек-по-середине против банковских учреждений.

В апреле 2010 появился обзор компании McAfee 2010 Threat Predictions. Там рассмотрены тенденции в сфере безопасности, сложившиеся в начале 2010 года. В марте была выявление "GhostNet", включающая в себя 1295 взломанных машин из 103 стран мира. Атака из этой сети была предпринята с привлечением электронной почты с полем Subject, содержащих слова Dalai Lama или Tibet. Письма содержали вредоносные приложения, которые объединяли инфицированные машины в системы, размещенные в Китае (причастность правительства не установлена). Сходные атаки зарегистрированы в Швейцарии (вредоносные почтовые приложения .rtf). В сентябре 2009 года были предприняты атаки против журналистов информационных агенств (France Press, Dow Jones и Reuters) из Китая. Атаки использовали .pdf приложения. В 2009 было зарегистрирована много атак против банковских приложений реального времени. Наиболее популярным вредоносным кодом стал Zeus, который достаточно часто модифицируется и является бестселлером на рынке криминальных программ. Чаще всего он используется в реальном времени (атака MITM). Когда клиент входит в свой банковский аккаунт, пользователь видит индикатор-полоску работы системы, после чего он должен ввести свои аутентификационные данные. Это время используется атакером, он фиксирует момент времени когда клиент авторизовался и запускает свою транзакцию. Далее клиенту предлагается зарегистрировать свой телефонный номер и подтвердить эту операцию с помощью специфического iTAN (индексированный номер транзакции). Атакер использует iTAN для завершения транзакции. При вводе iTAN клиентом атакер завершает транзакцию, а жертва получает сообщение, об успешной регистрации телефонного номера и закрытии транзакции. Модификацией Zeus является программа JabberZeus, которая позволяет в реальном масштабе времени красть данные (например, одноразовые пароли).

| Botnet'ы стали одним из видов сетевого оружия (warfare). Этот вид оружия использует чужие компьютеры и чужую полосу пропускания. Таким образом, ресурсы этого вида оружия практически безграничны. Одной из "новейших" botnets является Mariposa Botnet (см. The Botnet Warfare), в которой насчитывается 12 миллионов машин. Управление такими сетями осуществляется с привлечением VPN, что сильно осложняет выявление центров управления. |

Технология программного обеспечение botnet быстро развивается, к его разработке привлечены широкие круги пользователей Интернет. Участие в такой разработке иногда оформляется в виде игры. У владельцев больших botnet скапливаются огромные информационные ресурсы, включая данные о банковских вкладах. Каждая машина, став членом botnet, включается в процесс взлома окружающих машин. При этом могут привлекаться пароли и другие аутентификационные данные, которые используются реальным владельцем данного компьютера. Таким образом botnet'ы динамически расширяются и выпадание отдельных машин из этой сети не влияет на ее работоспособность. Среди центров управления botnet замечены сети Russian Business Networks, McColo, Atrivo, 3FN, UkrTelegroup и EstDomains.

В начале года усилиями компаний, работающих в сфере безопасности, и регистраторов доменов при участии ICANN удалось блокировать работу botnet на основе Conficker, что исключило из вредоносного оборота около 7 миллионов машин. Ожидалось, что управление botnet перейдет от централизованной схемы на P2P-технологию, но этого не произошло из-за сложности такого метода. В 2010 году, тем не менее, ожидается сдвиг в этом направлении.

В мире произошло осознание масштаба угрозы и предпринимаются скоординированные усилия по разработке международной юридической базы для противодействия армиям хакеров. В ноябре 2009 министерство юстиции США обвинило девять человек (из России, Молдовы и Эстонии) в краже 9 миллионов долларов со счетов клиентов (RBS WorldPay). В 2009 году осужден "король SPAM" Алан Ральски (Мичиган), контролировавший заметную долю рассылки SPAM в США.

В начале марта 2010 года опубликован обзор компании Sophos Security Threat Report:2010. 72% фирм считает, что их служащие, посещая социальные сети, создают угрозу бизнесу (в прошлом году так считали лишь 66%). Эти цифры отражают реальное положение дел. Так социальные сети используются для рассылки SPAM, phishing и malware, причем их доля с апреля по декабрь выросла с 33,4% до 57%. Здесь имеется в виду тот вклад, который вносят социальные сети из-за своей уязвимости.

Рис. 50. Доли, вносимые социальными сетями в SPAM, phishing и malware

Социальные сети часто становятся также каналами утечки информации. Так жена шефа британской службы МИ-6 разместила на своей странице Facebook подробности о резиденции и друзьях ее посещающих.

Рис. 51. Доли различных социальных сетей в общий поток атак

США по-прежнему лидирует в списке стран по числу вредоносных WEB-сайтов. Китай сократил свою долю с 27,7% в 2008 до 11,2% в 2009 (это было продолжением тенденции, проявившейся в 2008 году) . Смотри диаграмму ниже.

Рис. 52. Доли стран по числу вредоносных WEB-сайтов

Из диаграммы видно, что Россия вышла в 2009 на почетное второе место. В 2009 году были взломаны WEB-сайты посольств Индии в Испании, Азербайджана в Пакистане и Венгрии, Эфиопии в Вашингтоне, генерального консульства США в Санкт-Петербурге и посольства Судана в Лондоне. Большинство из них были использованы в мошеннических целях.

Рис. 53. Доли различных вредоносных кодов, рассылаемых по почте, по итогам 2009 года

Рис. 54. Доли разных стран в рассылке SPAM в 2009 году

В области SPAM лидирует США, но вплотную за ней следует Бразилия. Россия в этом списке занимает лишь девятое место. Распределение потоков SPAM по континентам показано на рис. 54.

Рис. 55. Распределение потоков SPAM по континентам в 2009 году

После блокировки хостинговой компании McColo в 2008 году поток SPAM сразу упал на 75%, но быстро восстановился и превысил прошлые уровни. Этому способствовала кража в октябре 2009 года параметров доступа Hotmail, Gmail, Yahoo! и AOL, что сделало возможным использование десятков тысяч аккаунтов. 83% всех комментариев в блогах являются также SPAM'ом. С января 2010 года спамеры стали активно использовать технику IPv6. Множится разнообразие вредоносных кодов для мобильных средств, в частности для IPhone. Сеть Sophos получала в 2009 году около 50,000 новых образцов вредоносных кодов каждый день. Эра безопасности Мас-компьютеров похоже закончилась навсегда, число вредоносных кодов для этих машин начало расти экспоненциально.

Рис. 56. Доли криптографически защищенных данных в 2009 году

Из диаграммы видно, что защищены только чуть больше четверти всех данных.

В последние годы сформировалась криминальная кибер-экономика. В международный словарь терминов вошло русское слово "partnerka", которое обозначает сложную сеть, которая объединяет лиц, заинтересованных в преступном зарабатывании денег через Интернет. Сферой этого вида бизнеса является SPAM, атаки с использованием поисковых серверов, нелегальная торговля, например, фальшивыми Rollex или небезопасными фармацевтическими средствами (Canadian Pharmacy group). Число отлавливаемых и приговариваемых киберпреступников также растет (но в основном в США). Средний размер botnet превысил два миллиона машин-зомби.

Формируется еще одно направление киберпреступности - кибервойны и кибертерроризм. В 2009 году многие правительства, включая Россию, начали подготовку кибервойн (создание botnet впрок, используя для этих целей зараженные официальные сайты). В январе 2010 компания Google объявила об атаке почтовых аккаунтов Gmail, принадлежащих китайским диссидентам. Сходной атаке подвергся DNS-сервер сети Twitter. Зарегистрированы атаки на серверы Белого дома и министерство обороны США, аналогичные атаки были предприняты ранее против объектов в Южной Корее. Эксперты полагают, что они предприняты из Северной Кореи. В США и Великобритании созданы специальные подразделения для отслеживания кибератак, в ноябре об аналогичных планах заявило правительство Индии. В августе 2009 года была предпринята DDoS атака против Twitter, имевшая конечной целью блоггера из Тбилиси (источник атаки был расположен в России).

| Начиная с 2009 года сетевые атаки помимо чисто коммерческих целей, начинают преследовать политические, экономические и военные цели. |

На рисунке 57 представлено распределение вкладов различных методов вторжения. Смотри The Industrialization of Hacking.

Рис. 57. Доли различных методов успешных вторжений по результатам 2009 года

Очевидным лидером стала атака типа SQL-injection. Ущерб от сетевых вторжений в 2009 году для США превысил один триллион долларов. По данным компании eEye Digital Security в 2009 году каждый день в мире кралось с помощью ATM-карт 10 миллионов долларов США. При этом банда преступников использовала как уязвимости программ, так и социальную инженерию. Но и DDoS-атаки по-прежнему остаются в числе лидеров. Ниже на рис. 58 представлено распределение, которое показывает какие объекты являются мишенями DDoS-атак. Смотри The Trends and Changing Landscape of DDoS Threats and Protection.

В настоящее время зарегистрированы атаки из более чем 800.000 различных доменов. Сейчас в почтовые сообщения чаще вставляют ссылки на вредоносные сайты, а не вредоносные коды, которые могут быть зафиксированы антивирусными фильтрами, таким образом, атаки становятся комбинированными, использующими более одного канала. 30% SPAM-трафика содержат ссылки на зараженные WEB-сайты.

Рис. 58. DDoS атаки в 2009 года

Основными объектами DDoS-атак являются финансовые учреждения, объекты электронной торговли, серверы новостей и политические сайты, а также сервис-провайдеры.

Рис. 59. Методы, используемые для противодействия DDoS-атакам

Среди средств противодействия DDoS-атакам практически ничего нового: ACL, Firewall, IDS/IPS и репутационные списки.

| Ранг | Сайт | ОС | Outage hh:mm:ss |

Failed Req% |

DNS | Connect | First byte |

Всего |

| 1 | Rackspace | Linux | 0:00:00 | 0.026 | 0.057 | 0.042 | 0.084 | 0.084 |

| 2 | New York Internet | FreeBSD | 0:00:00 | 0.026 | 0.163 | 0.047 | 0.105 | 0.257 |

| 3 | Virtual Internet | Linux | 0:00:00 | 0.026 | 0.250 | 0.111 | 0.379 | 0.692 |

| 4 | One.com | Linux | 0:00:00 | 0.030 | 0.218 | 0.085 | 0.170 | 0.170 |

| 5 | http://www.qubenet.net/ | Linux | 0:00:00 | 0.030 | 0.135 | 0.104 | 0.214 | 0.757 |

| 6 | http://www.uk2.net/ | Linux | 0:00:00 | 0.037 | 0.247 | 0.114 | 0.232 | 0.605 |

| 7 | http://www.peer1.com/ | Linux | 0:00:00 | 0.041 | 0.225 | 0.010 | 0.028 | 0.071 |

| 8 | http://www.serverbeach.com/ | Linux | 0:00:00 | 0.041 | 0.163 | 0.010 | 0.070 | 0.104 |

| 9 | Datapipe | FreeBSD | 0:00:00 | 0.041 | 0.179 | 0.034 | 0.070 | 0.102 |

| 10 | iWeb Technologies | Linux | 0:00:00 | 0.041 | 0.164 | 0.100 | 0.201 | 0.201 |

В конце 2009 года было зарегистрировано 5,8 миллиона индивидуальных страниц, размещенных на 640000 WEB-сайтов, которые содержали вредоносные коды, заражающие посетителей этих страниц.

На начало 2010 года 27% людей предпочитали Twitter, а 13% Facebook. Сотрудники компаний с численностью до 1000 работников проводят в сети до 25% рабочего времени. Кроме прямого ущерба, сопряженного с падением производительности труда, это может привнести проблемы из-за занесения в компьютеры предприятия вредоносных кодов.

Социальная теть Facebook имеет 132,1 миллиона клиентов, что на 121% больше, чем в прошлом году. Сеть Twitter имеет 22,8 миллионов клиентов, что на 414% больше, чем в прошлом году; сеть LinkedIn имеет 14,9 миллионов клиентов, что на 59% больше, чем в прошлом году; Skype использует 3,8 миллиона, это на 64% больше, чем в прошлом году.

Приложения, которые организации рассматривают легальными и разрешают использовать.

| Приложение | Считается легальным | Разрешено использовать |

| 61% | 70% | |

| Webmail | 47% | 79% |

| Skype | 35% | 39% |

| 28% | 50% | |

| 28% | 49% | |

| MySpace | 20% | 39% |

Таблица показывает, насколько по-разному относятся к этим сервисам в различных организациях и фирмах.

В больших организациях(~40000 компьютеров) сотрудники просматривают в день 48 миллионов WEB-страниц, из них 0,17% (83000) заражены вредоносными кодами.

В 2009 году 55% сетей средних компаний были заражены (против 39% в предыдущий год). По данным различных фирм, вовлеченных в решение проблем сетевой безопасности, от 65 до 85% заражений происходит через WEB. В 2009 (август) зарегистрировано 56362 phishing-сайтов (атаковано 340 брендов). На миллион запросов приходится 250, адресованных вредоносным сайтам. В апреле 2009 524000 сайтов, сопряженных с медицинским обслуживанием, были успешно атакованы с привлечением SQL-injection. Аналогичным атакам подверглись 185000 сайтов бюро путешествий, 35000 правительственных сайтов и 25000 образовательных.

Измерительная лаборатория Symantec детектировала 2749 сайтов, зараженных вирусами, в день.

Рис. 60. Сетевые проблемы 2008-2009 (The Critical Need to Secure the Web in Your Company. An Osterman Research White Paper. Published February 2010)

Заражение через WEB-среду может происходить из-за неосторожности, при загрузке кодека, каких-то приложений из сети, или фальшивых антивирусных программ. В последнее время источником заражения стали смартфоны. До 59% корпоративных пользователей используют мобильные средства для чтения электронной почты.

21% вторжений в 2009 году было связано с атаками SQL-injection, 18% - вторжений происходило из-за слабости системы аутентификации, 11% - сопряжено с фальсификацией содержимого и 11% - c атаками типа cross-site scripting (среди жертв таких атак оказалась компания Yahoo - кража cookies сессии; Twitter и eBay).

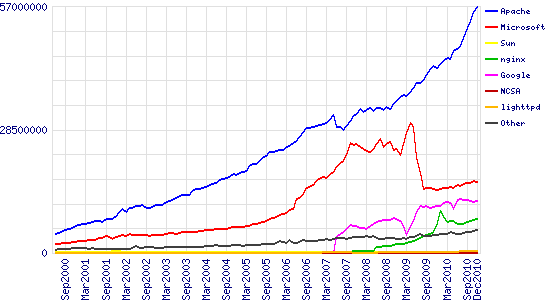

Ниже на рис. 61 показана динамика роста числа WEB-серверов. Смотри September 2010 WEB Server Survey (Netcraft). Абсолютными лидерами по посещениям являются Google, Microsoft, Yahoo и EBay.

Рис. 62. Динамика роста числа WEB-сайтов в 1995-2010 годах

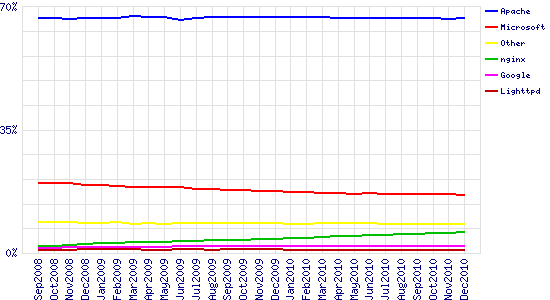

Лидером среди WEB-технологий c большим отрывом остается Apache (рис. 62).

Рис. 63. Доли различных технологий, используемых WEB-серверами (1995-2010)

Рис. 64. Доли различных технологий, используемых активными WEB-серверами (1995-2010)

Среди активных и пассивных WEB-серверов преобладает технология Apache. За октябрь 2010 apache увеличил число имен серверов на 5.5M (~1%), в то время как Microsoft и Google потеряли 1.3M и 400k имен соответственно.

По данным компании Websense ежемесячно появляется более 250000 новых сетевых угроз.

Любопытное распределение WEB-серверов представлено на рис. 65. Смотри Seven Criteria for Evaluating Security-as-a-Service (SaaS) Solutions.

Рис. 65. Распределение WEB-серверов (январь 2010)

Осенью 2010 мне прислали обзор компании Micrisoft по проблемам безопасности за второе полугодие 2009 года Microsoft Security Intelligence Report. Volume 8. July through December 2009 (объем 240 страниц).

Число зарегистрированных взломов во втором полугодии 2009 года упало на 9% по сравнению с первым полугодием и на 30, 7% по сравнению со вторым полугодием 2008 года. Оперативные данные по проблемам безопасности можно получить по адресу: www.microsoft.com/sdl. Атаки (страницы) типа Drive-by download по прежнему лидируют, на долю Тайланда приходится > 2.1%, около 1% - на Китай, и менее 0.1% - на Францию и Германию. Наибольшее число скомпрометированных сайтов (Drive-by download) находится в США (9,3%), далее следует Украина (5,3%), Китай (4,5%) и Тайланд. Следующей по нанесенному вреду является атака SQL-injection (см. раздел 6.3.1). Мишенями этой атаки чаще всего становятся коммерческие сайты.

Все чаще для транспортировки вредоносных кодов используются стандартные файлы (.exe, .com, .src), а также файлы документов (.doc, .pdf, .ptt, и .xls). На рис. 66 показана эволюция 10 наиболее важных сетевых угроз во втором полугодии 2009 года.

Рис. 66. 10 наиболее активных WEB-угроз в 2009 году

Ниже на рис. 67 представлено распределение инцидентов по типам. Missing - относится к потерям laptop, драйвов, магнитных лент и пр. Fraud -мошеннические операции (напр., scam). 1Н - первое полугодие; 2H - второе.

Рис. 67.

На рис. 68 показана эволюция числа выявленных уязвимостей в программах за 1H06–2H09.

Рис. 68.

На рис. 69 показана эволюция числа выявленных уязвимостей в программах, 1H06–2H09 с учетом степени опасности (severity).

Рис. 69.

На рис. 70 показана эволюция уязвимостей программных приложений за 1H06–2H09

Рис. 70.

На рис. 71 показана зависимость выявления уязвимостей программ Microsoft, 1H06–2H09

Рис. 71.

На рис. 72 показан относительный рост WSUS (Windows Server Update Services) и услуг обновления программ конечных пользователей в период 2H06–2H09

Рис. 72.

На рис. 73 представлены категории угроз для 8 областей с наибольшим числом заражений компьютеров во втором полугодии 2009 г.

Рис. 73.

На рис. 74 представлены данные по 10 стран или областей (URL) хостинга вредоносных программ - второе полугодие 2009 г.

Рис. 74.

На рис. 75 представлены угрозы, которые были заблокированы программой SmartScreen Filter, для разных категорий для первой и второй половин 2009 г.

Рис. 75.

В обзоре Microsoft представлены данные о ситуации с сетевой безопасностью во всех основных странах, я привожу ниже резюме, касающееся России (Malware и потенциально нежелательные программы).

Рис. 76.

На первом месте в России находятся сетевые черви (26%), далее следуют троянские кони и их загрузчики (23%).

Компания Netcraft получила данные о полном числе активных WEB-серверов разных фирм за период с июня 2000 по декабрь 2010 (рис. 77, см. December 2010 Web Server Survey, а также раздел 4.7.3 - "Направления и тенденции развития ИТ-технологий").

Рис. 77.

Доля рынка наиболее популярных серверов для периода с сентября 2008 по декабрь 2010 года (рис. 78).

Рис. 78.

Для DDoS атаки сервера WilkiLeaks (www.wikileaks.org и cablegate.wikileaks.org опубликовавшего дипломатическую переписку и другие конфиденциальные данные) использован поток, превосходящий 10Гбит/c. DDoS-атаки стали одним из видов кибероружия.. Компания Amazon объявила (сообщение пришло 1-го декабря 2010), что не намерена более сотрудничать с сайтами WikiLeaks. В результате сервер WikiLeaks переместился в Швецарию. Но и там он подвергается мощным DDoS атакам. В ответ на финансовые санкции против WikiLeacks хакеры атаковали серверы компаний, обслуживающих кредитные карты, в частности, Visa и MasterCard. В атаке участвуют более 2000 машин, среди них имеется некоторое число добровольцев. Можно считать, что началась первая серьезная партизанская, компьютерная война. Мощной атаке подверглись сайты Amazon в Европе (13 декабря 2010). 15-го декабря пришло сообщение о создании зеркал WikiLeaks в США и России. Более того, в РФ создается сервер данных WikiLeaks, переведенных на русский язык. Радио "Свобода" передает, что член парламента Норвегии Снорре Вален предложил выдвинуть WikiLeaks на Нобелевскую премию мира за заслуги проекта в борьбе за свободу слова и доступность информации.

Компания Netcraft составила список самых надежных хостинговых компаний:

| № | Сайт компании | ОС |

| 1 | INetU | FreeBSD |

| 2 | Backspace | F5 Big-IP |

| 3 | www.codero.com | Linux |

| 4 | www.singlehop.com | Linux |

| 5 | Vrtual Internet | Linux |

| 6 | Server Intellect | Windows Server 2008 |

| 7 | Multacom | FreeBSD |

| 8 | www.natcetera.co.uk | Windows Server 2008 |

| 9 | Swishmail | FreeBSD |

| 10 | ServInt | Linux |

Конгресс США выделил 17 млрд долларов на противодействие кибератакам. За истекший (2010) год из банков США украдено через Интернет примерно 100.000.000 долларов (традиционные гангстеры с кольтами и автоматами проливают слезы зависти...). Скорости изъятия денег достигали $10.000.000 в сутки. Сообщено, что в штате Вирджиния хакер получил доступ к медицинской базе данных, зашифровал ее и предложил прислать ключ расшифровки за 10 млн. долларов. Бывший глава системы национальной безопасности США адмирал Майк МакКоннел утверждает, что китайцы вторглись в банковскую сеть США и оставили там программы, которые могут быть ими использованы позднее.

Компания IBM рассматривает возможность использование оптической передачи данных для коммуникаций даже в пределах чипа. Ожидается, что такая технология обеспечит скорость до 40 Гбит/c (больше чем позволяют проводники). Ожидается также, что это позволит понизить энергопотребление.