10.28.6 2011 год. Обзор по материалам ведущих фирм мира, работающих в сфере сетевой безопасности

Семенов Ю.А. (ГНЦ ИТЭФ)

В первых числах января 2011 года пришли свежие данные от компании Netcraft (обновлялись регулярно в течение года). В мире к декабрю зарегистрировано 584 млн. WEB-сайтов (2010.htm, рис. 79, сравните с данными на рис. 77, относящимися в моменту всего месяц назад). На рис. 2 показано распределение сайтов по используемым WEB-приложениям, несомненным лидером с большим отрывом остается Apache (59,13% - 10,1 млн. имен машин).

По данным GROUP iB (РФ) в России в 2010 году имел место рост количества атак на 80%.

Рис. 1. Рост числа WEB-сайтов в мире (август 1995 - декабрь 2011)

Рис. 2. Apache, Microsoft, Sun и др.

Рис. 2A. Apache, Microsoft, Sun и др.

Сообщений о разработках кибероружия становится все больше (см. Report suggests that U.S. helped create super cyber weapon, а также UPDATE 2-Cyber attack appears to target Iran-tech firms). Эти сообщения связаны с американо-израильской разработкой нового вида кибероружия (сетевой червь Stuxnet), поражающего контроллеры технологического оборудования, в частности суперцентрифуг для разделения изотопов урана в Иране. Сообщение New York Times официальными источниками в США не подтверждается. Иранский президент Махмуд Ахмадинежад подтвердил проблемы с технологическим оборудованием на обогатительных заводах. Программа вызывает вибрации ротора и последующее его разрушение. При этом система мониторинга продолжает подтверждать корректную работу системы. Разработка червя заняла около 2-х лет (Национальная лаборатория Айдахо - июнь 2010). Эта программа достаточно универсальна и пригодна для нарушения работы, например, энергетических предприятий. Заразиться червем компьютер может при загрузке USB-памяти, при этом ни одна существующая на сегодня антивирусная защита его не обнаружит. Данный программный продукт не годится для получения какой-либо материальной выгоды. Червь Stuxnet, очевидно, является не поделкой досужего хакера, а профессиональным кибероружием. Таким образом, сегодня промышленная инфраструктура государтства может пострадать не только от бомб.

Сообщается, что 42% IT-компаний (США) планируют расширение штатов фирмы, а 66% планирует увеличить оплату своим сотрудникам (конец 2010 года).

В начале декабря 2010, было идентифицировано более 5,400 команд ботнетов и серверов управления (imperva).

Ниже на рис. 3 представлено распределение ИТ-проблем по приоритетам для больших и средних предприятий. А на рис. 82 показано распределение ИТ-инвестиций. Смотри White Paper: Transitioning to a Dynamic Data Center.

Рис. 3. ИТ-приоритеты в 2011

Рис. 4. ИТ-инвестиции в 2011

События начала 2011 года (беспорядки в Египте) продемонстрировали уязвимость современных сетей Интернет для блокирования информационных потоков чиновниками или злоумышленниками. Для DDoS атак (например, против Twitter) в Египте использовалась программа LOIC (Low Orbit Ion Cannon). В США это послужило поводом для дискуссии в конгрессе. Многие считают необходимым создать альтернативную сеть, базирующуюся, например, на технологии Р2Р (более тихоходную, но за то менее зависимую от спецслужб и трудноуязвимую для террористов). Конгрессмены озабочены необходимостью изменения законодательства, которое бы гарантировало гражданам доступ через Интернет к своим депутатам и сенаторам.

Программа LOIC свободно доступна в Интернет, в декабре 2010 она была скопирована более 40000 раз, но пока нет данных, сколько раз она была использована. На мой взгляд написание и распространение таких программных средств следует приравнять к изготовлению и продаже традиционных орудий взлома.

Массовые атаки против фирм (MasterCard, Visa, Банк Америки и др), предпринявших определенные меры против WikiLeaks, создали уникальный прецидент. Вошел даже в использование термин Аноним для обозначения субъектов, предпринявших такие атаки. Атаки предпринимались и против стран (Зимбабве и Тунис), которые препятстовали распространению разоблачительных материалов. Только компания Amazon, которая использовала технологию cloud computing, оказалась нечувствительной для этих атак.("Anonymous: serious threat or mere annoyance", Network Security, N1, 2011)

В феврале 2011 число зарегистрированных WEB-серверов достигло 284,842,077.

На рис. 5 показана динамика роста числа серверов в период с 2003 по 2013 годы с учетом виртуализации. Прирост числа виртуальных серверов в прогнозе доминирует (28,1%). Объемы информации, хранящейся в облаке, увеличится в 2014 году на 75%. (см. Virtual Storage Delivers a 3 -Dimentional Approach to Storage Scaling. White paper.)

Рис. 5. Рост числа серверов в период с 2003 по 2013 гг

В марте 2011 года компания Sophos опубликовала результаты анализа проблем безопасности в 2010 и прогнозы на 2011 год (Смотри Security threat report 2011). SophosLabs каждый день в 2010 анализировала 95000 образцов вредоносных кодов (новый файл каждые 0, 9 сек, дело поставлено на поток и дает достаточно большой финансовый эффект). Это практически вдвое больше чем в 2009. Все шире предлагают себя сайты, которые обещают оптимизацию поисковых процедур, осуществляя на самом деле заражение клиентов вредоносными кодами.

По данным компании Google до 1,3% ссылок, выдаваемых при поиске, инфицированы вредоносными кодами. Преступники ухитряются взламывать пресс-релизы легальных антивирусных компаний. Среди арсенала хакеров по-прежнему почетное место занимает социальная инженерия и техника clickjacking и scam. 95% респондентов Sophos в июне 2010 считали важным обеспечить безопасность Facebook в отношении likejecking.

36 миллионов американцев признают, что покупают лекарства у Интернет продавцов. Для РФ это еще более важно из-за массовых фальсификаций и почти отсутствующем контроле за качеством товаров у таких продавцов. Угрозу представляют также дешевые и тем более бесплатные антивирусные программы.

Данные по SPAM, Phishing и Malware в социальных сетях в 2009-10 гг представлены на рис. 6

Рис. 6. SPAM, Phishing и Malware в 2009 и 2010 гг

На рис. 7 показано распределение стран по объемам рассылаемого SPAM.

Рис. 7. Лидеры по рассылке SPAM в 2010 г

Зарегистрировано появление spyware для iPhone (всего выявлено 65 уязвимостей; Android). Например, картинка заставки позволила заразить более миллиона пользователей (выявлено Google). В России выявлена программа Spyware, распространяемая посредством SMS.

Компания Adobe улучшила безопасность своих программ в 2010г, введя автоматическое обновление кодов. Уязвимости pdf получают все более широкое распространение.

Все чаще для заражения машин используются USB-флэши. На конференции по сетевой безопасности AusCERT в Квинсленде раздаваемые бесплатно флэшки оказались зараженными двумя разновидностями malware. DVD и CD по-прежнему часто служат для переноса и распространения вредоносных кодов. Переносчиками таких кодов становятся память видеокамер, GPS-устройства и смартфоны.

Рис. 8. Оценка пользователями безопасности Facebook

Повышенным вниманием у хакеров пользуются социальные сети. Для обслуживание клиентов Twitter активно используется уязвимость XSS (Cross-Site Scripting). При этом привлекается JavaScript-код, известный как “onMouseOver.”

Все чаще на легальных сайтах появляется платная реклама, зараженная вредоносными кодами. Примером может служить сайт крупнейшей газеты Минессоты Star Tribune.

Компания Sophos в 2010 г. регистрировала 30000 новых вредоносных URL каждый день, по одному каждые 2-3 секунды. Из них 70% являются легальными WEB-сайтами (например, сайты Иерусалимской почты, U.K.’s Somerset County Council или блог TechCrunch). Зарегистрированы случаи успешных атак сервис-провайдеров, после которых скомпрометированными оказались все сайты, пользующиеся их хостингом. Ситуация с хостингом продемонстрирована на рис. 9. На ранке криминальных услуг сильно выросли цены программ атак "нулевого дня".

Рис. 9. Десять стран-лидеров по хостингу malware

Подверглись атакам аккаунты Twitter политиков, рок и телевизионных звезд, рэпперов и пр. Среди жертв оказалась Сара Пэлин, кандидат в вицепрезиденты США (виновный во взломе ее почтового ящика выявлен и посажен в тюрьму).

Рис. 10. Виды malware, распространяемые через электронную почту

В 2010 году начало проявляться сотрудничество между национальными и региональными полициями. Создатель червя Allaple в марте 2010 приговорен к заключению на срок 2 года и 7 месяцев в Эстонии, а в апреле группа, создавшая botnet Mariposa, стала объектом преследования ФБР, а также полиции Испании и Словении, арестован 23-летний лидер группы. В августе арестован создатель вредоносного кода из Японии (распространялся через P2P сеть Winny). Во втором полугодии 2010 арестована группа из 19 человек, организовавшая ботнет Zbot, (в Великобритании) привлечены по этому делу 60 человек в США и Украине. Эта группа подозревается в хищении 200 млн. долларов. В конце октября полиция Голландии объявила о выявлении создателей ботнет Breolab, в Армении арестован один из организаторов. В Шотландии приговорен к 18 месяцам заключения человек, обвиненный в распространении вредоносного кода, предназначенного для кражи данных. Служба безопасности США выявила человека, который взломал систему федерального резервного банка в Кливленде и выкрал данные о 400000 кредитных и дебетных карточек из нескольких банков. В Англии арестован 17-летний молодой человек по подозрению в организации DDoS-атаки против игровых серверов Call of Duty. В Нидерландах полиция арестовала 16-летнего парня за организацию DoS-атак против WEB-сайтов.

Правительства Германии и Франции рекомендовали не использовать Microsoft Internet Explorer из-за его уязвимостей.

Использование кибероружия, атаки против WikiLeaks, а также использование социальных сетей для организации протестных акций побудило некоторые правительства и парламенты (особенно в странах тоталитарного толка), рассмотреть ограничения или блокировку работы определенных частей Интернет (в первую очередь национальных его секций). На рис. 11 приведены результаты опроса клиентов Интернет на эту тему.

Рис. 11. Результаты опроса об отношении клиентов Интернет к тотальному мониторингу их активности

В марте 2011 года я получил обзор компании Symantec "Symantec Report on Attack Kits and Malicious Websites". На "подпольных" серверах рекламируются преимущества тех или иных вредоносных программ, приводятся цифры вероятности успешного вторжения. Конкуренция заставляет разработчиков средств вторжения постоянно модернизировать свои программы, использовать все известные уязвимости, обеспечивать высокий уровень сервиса для своих клиентов.

Ниже на рис. 12 показан жизненный цикл программы сетевого взлома.

|  |

| 1. Разработчик средства взлома создает средство вторжения | 2. Разработчик берет доступный код, использующий некоторую известную уязвимость, и встраивает его в свою программу |

|  |

| 3. Разработчик продает созданное им средство взлома | 4. Атакер использует это программное средство для взлома WEB-сайта |

5. Спустя какое-то время пользователь убеждается, что его сайт был успешно атакован | |

Рис. 12.

Возможна некоторая модификация жизненного цикла вредоносного кода:

На рис. 13, ниже показан обычный процесс просмотра легального сайта. Сначала браузер пользователя обрабатывает код, присланный ему от WEB-сервера просматриваемой страницы. Этот код инструктирует браузер, как следует пользователю отображать содержимое WEB-страницы В большинстве случаев пользователь не имеет представления об этом коде, и о том, что этот код делает.

| |

| 1. Пользователь просматривает сайт и сервер пересылает ему скрипты | 2. Скрипты обрабатывается браузером пользователя |

| |

| 3. Страница отображается браузером пользователя | |

Рис. 13.

В случае атаки через зараженный web-сайт, некоторая часть скриптов, подключенных к странице имеют вредоносное назначение и способно заражать компьютеры клиентов-визитеров. Когда клиент-жертва заходит на сайт, атак-код пытается проникнуть в машину визитера. Если уязвимостью удается воспользоваться, вредоносный код заносится в компьютер-жертвы.

| |

| 1. Ничего не подозревающая жертва просматривает легальный сайт, который был ранее компрометирован. | 2. Исходный код атаки обрабатывается браузером пользователя, который переадресуется на дополнительный код, который размещен на сайте атакера. |

| |

| 3. Когда код атаки обрабатывается, он использует информацию о машине жертвы, чтобы воспользоваться имеющимися уязвимостями. | 4. Код атаки направляет браузер на обработку выбранного кода, который должен использовать найденную уязвимость. В случае успеха вредоносный код устанавливается на машине жертвы. |

| 5. Страница отображается браузером пользователя как нормальная (нет никаких признаков загрузки вредоносного кода) |

Рис. 14. Процесс доставки вредоносного кода

На рис. 15 показана эволюция технологии сетевых атак в период с 1992 по 2010гг.

Рис. 15. Эволюция технологии сетевых атак 1992-2010

В начале 90-х были разработаны первые сервисные программы для вредоносных кодов (это были в основном вирусы). Примерами таких сервисных пакетов были VMPCK и CPCK. В 2001 году появился червь VBSWG, известный также под именем Анны Курниковой. Червь написан на Visual Basic и пришел из Аргентины. Он был снабжен несколькими программами для распространения через e-mail и IRC. Но в отличии от современных типов malware этот червь имел целью не кражу данных а разрушение ОС. Достаточно современным наборов сервисов был снабжен WebAttacker, созданный в 2006 году (нацелен на Explorer и Mozilla Firefox). Это был первый подпольный коммерческий продукт, он продавался за 15 долларов. В этом случае предлагались уже и услуги по обновлению. Данный продукт использовал уязвимость нулевого дня - Vector Markup Language компонент браузера Internet Explorer. Интерфейс WebAttacker был написан на HTML (сегодня это обычно AJAX). Следует отметить за плечами WebAttacker многие десятки тысяч успешных вторжений практически для всех известных ОС, но больше всего жертв среди машин с Windows XP (>45000).

В июне 2006 году был выявлен пакет управления MPACK, который создан на основе разработок WebAttacker но имел немало усовершенствований, например, блокировал повторные посещения. Данные, представленные на рис. 94, получены самими хакерами (вероятно в рекламных целях). Расширенные возможности MPACK отражались и в его цене - 1000 долларов.

Рис. 16. Статистические данные по успешным атакам по странам

На основе MPACK в 2007 году был создан пакет IcePack (400$). В том же году был создан пакет ZeuS (известный также под названием Zbot). В нем среди прочего была реализована техника drive-by-download. Пакет был в значительной мере был ориентирован на взлом платежных систем и получение информации. На сегодня это, пожалуй, самое мощное средство для формирования ботнет. В 2007-2008 гг появилось несколько подобных пакетов: NeoSploit (1500-3000$, создан предположительно в России), Ad’pack и Tornado.

В 2008 году появились пакеты FirePack и El Fiesta. 2009 год отмечен бурным ростом числа вредоносных пакетов: LuckySploit, Liberty, YES Exploit System, Eleonore, Fragus, Unique Pack, Mariposa, T-IFRAMER, Siberia и CRiMEPACK.

В 2010 году активность хакеров-разработчиков не прервалась, были созданы пакеты: ZeuS 2.0 (8000$), SpyEye и Strike. Эти пакеты имеют хорошие графические интерфейсы и расширенную функциональность. В последнее время многие пакеты управления пишутся на языке PHP.

Современные пакеты для организации сетевых атак обычно содержат в себе следующие компоненты:

Разумеется этот перечень составных частей подобных пакетов не является полным. Например, они могут мониторировать существующие репутационные списки и, если сайт, откуда копируются вредоносные фрагменты кода, присутствует в большом числе ACL, положение такого сайта меняется.

В 2010 году выявлено 13 видов атак нулевого дня. На рис. 17 представлена схема использования поисковых средств для заражения компьютеров вредоносными кодами.

| |

| 1. Атакер компрометирует легальный сайт и вставляет туда код переадресации. | 2. Атакер делает так, чтобы компрометированный сайт был найден поисковыми программами. |

| |

| 3. Поисковые системы включают нужные хакеру ссылки в свои базы данных. | 4. Ничего не подозревающий пользователь посылает поисковый запрос и получает результат, где нужные хакеру ссылки занимают верхние позиции. |

| 5. Жертва кликает мышкой на ссылке и заходит на вредоносную страницу, откуда запускается атака |

Рис. 17. Пример использования поисковиков для заражения машин

За отчетный период Symantec выявила 310000 зараженных доменов. В среднем детектировалось 4,4 миллиона вредоносных WEB-страниц в месяц (см. рис. 18).

Рис. 18. Эволюция числа вредоносных сайтов в 2009-10гг

На рис. 19 показано, какая доля вредоносных кодов приходится на тот или иной вид web-сайта (развлечения для взрослых (44%), видео, игры, социальные сети, музыка и т.д.). Здесь важно понимать, что сами хакеры выбирают для атак, прежде всего сайты, которые вызывают наибольший интерес у пользователей, так как это позволит за короткий срок заразить наибольшее число узлов.

Рис. 19. Распределение вредоносных сайтов по жанрам

На рис. 20 показана временная зависимость числа сетевых вторжений в период с июля 2009 по июнь 2010 гг. На рисунке комментируются причины всплески вредоносной активности.

Рис. 20. Изменение числа успешных атак в период между июлем 2009 и июнем 2010

В середине апреля 2011 года пришел обзор компании Symantec за 2010 год (Symantec Internet Security Threat Report. Trends for 2010/ Volume 16, Published April 2011). Наиболее серьезной угрозой 2010-го года была программа W32.Stuxnet. Ниже представлен результат анализа вредоносной активности за год.

| Более 286 миллионов уникальных вариантов вредоносных кодов | ||

| 93% увеличения числа WEB-атак | В среднем засветилось 260000 субъектов на каждую уязвимость | На 42% возросло число уязвимостей мобильных объектов (с 263 в 2009 до 115 в 2010) |

| Зарегистрировано 6253 новых уязвимостей (приращение 1914 за год) | Выявлено 14 уязвимостей нулевого дня (IE, Adoba Reader, Adoba Flash Player) | Объем фармацевтического спама возрос на 74% |

| Зарегистрированы botnet с числом машин более 1М | Стоимость 10000 взломанных машин упала до 15$ | Стоимость "украденной" кредитной карты упала до 0,07 - 100 $ |

Ниже в таблице представлены наиболее популярные в 2010 году способы вторжения.

| Ранг | Механизм распространения | 2010 % | 2009 % |

| 1 | Совместное использование исполняемых файлов. Вредоносный код копирует себя или инфицирует другие исполняемые файлы. Файлы копируются на USB-устройства при этом активизируется программа autorun. | 74% ↑ | 72% |

| 2 | Файловый обмен, CiFS. CiFS - протокол совместного использования файлов и других ресурсов. Один или более каталогов могут быть предоставлены для совместного использования из Интернет. Вредоносный код использует эту возможность, чтобы копировать себя и заразить других пользователей, использующих этот ресурс. | 47% ↑ | 42% |

| 3 | Уязвимости доступные удаленно.Вредоносный код использует уязвимость, которая позволяет ему копировать себя или инфицировать другой компьютер. | 24% | 24% |

| 4 | Файловый обмен, почтовые приложения. Вредоносный код посылает спам-сообщение, которое содержит копию вредоносного кода. Как только получатель открывает приложение, запускается вредоносный код и компьютер получателя может быть компрометирован. | 18% ↓ | 25% |

| 5 | Совместное использование файлов, P2P. Вредоносный код копирует себя в каталоги на инфицированном компьютере, который ассоциирован P2P-приложениями, совместно использующими файлы. Когда приложение работает, вредоносный код будет совместно использован пользователями P2P-сети. | 8% ↑ | 5% |

| 6 | Файловый обмен, HTTP, встроенные URI, обмен сообщениями в реальном времени. Вредоносный код посылает или модифицирует сообщения реального времени со встроенным URI, которое, при кликанье на нем получателем, запускает атаку и инсталлирует копию вредоносного кода. | 4% ↓ | 5% |

| 7 | Файловый обмен, обмен сообщениями в реальном времени. Вредоносный код использует систему отправки сообщений реального времени клиента, чтобы инициировать свое копирование получателю из контактного списка жертвы. | 2% ↑ | 1% |

| 8 | SQL Вредоносный код получает доступ к SQL-серверам, используя скрытые SQL-уязвимости или пытаясь угадать пароль администратора, и копирует себя на сервер. | 1% ↓ | 2% |

| 9 | Файловый обмен, HTTP, встроенные URI, тело почтового сообщения. Вредоносный код посылает спам-сообщение, содержащее вредоносное URI которое, при кликанье на нем получателем, запустит атаку и инсталлирует копию вредоносного кода. | < 1% | < 1% |

| 10 | Файловый обмен, MMS-приложения. Вредоносный код использует систему мультимедийных сообщений MMS для посылки спам-сообщения, содержащего свою копию. | < 1% | <1% |

Ниже на рис. 21 показано распределение атак по типам уязвимостей. Лидирует в 2010 году хакерство, здесь на каждую уязвимость приходится по 260000 инцидентов. На рис. 100 представлено распределение атак по типам. Здесь лидирует Phoenix toolkit (39%). Доля атак через WEB в 2010 году по сравнению с 2009 годом возросла на 93% (см. рис. 22).

Рис. 21. Распределение атак по типам уязвимостей в 2010г

Рис. 22. Распределение атак по типам

Рис. 23. Среднее число атак в день (2009-2010)

Почти одновременно с обзором Symantec появился обзор IBM (IBM X-Force® 2010. Trend and Risk Report. March 2011 (130 стр). Система MSS IBM выявила в 2010 году повышенную активность троянских botnet. Уничтожение большой bot-сети Waledac в начале 2010 года привело к заметному спаду вредоносной активности (падение трафика CnC). Технология Zeus (Zbot или Kneber) продолжала эволюционировать. Существуют сотни и даже тысячи независимых botnet Zeus функционирующих одновременно. Основная цель таких сетей - атаки платежных и банковских систем.

Атаки SQL-injection сохраняют популярность благодаря простоте использования и масштабируемости. Столь же популярными остаются и вторжения с применением pdf-уязвимостей (до 85000 в день).

Рис. 24. SQL-атаки в 2010 году

Продолжает расширяться применение для атак анонимных прокси. По объемам рассылаемого спама лидируют США, Индия, Бразилия, Вьетнам и Россия. Доля спама с вредоносными вложениями продолжает расти. Общие же объема спама к концу 2010 года немного упали.

По фишингу в 2010 году лидировала Индия (15,5%), вслед за ней следует Россия (10,4%). Главными мишенями таких атак остаются финансовые учреждения (50%). Из них 75% атакуемых посредством email-фишинга находились в Северной Америке и только 22% в Европе.

В 2010 году выявлено 8562 уязвимостей, что на 27% больше чем в 2009. Из них 94% доступны дистанционно. 44% уязвимостей на момент написания доклада (март 2011) не имели пэтчей.

Рис. 25. PDF-атаки в 2010 году

В пике активности pdf-атак IBM MSS получал более 85,000 сигналов тревоги в день.

Из рис. 26 видно, что CSS-атаки медленно, но все же идут на убыль.

Рис. 26. Cross-site-scripting-атаки в 2010 году

Рис. 27. 8 наиболее популярных сигнатур атак в 2010 году

Атаки SQL-injection сохраняют за собой лидирующие позиции.

Все более учащающиеся DoS атаки, использующие фальсификация адреса отправителя, порождают ощутимый трафик откликов. Тенденции вариации такого трафика в период 2007-2010 годы показаны на рис. 28.

Рис. 28. Тенденции изменения объема трафика обратного рассеяния в 2007-2010 годах

Рис. 29. Вклады разных стран в трафик обратного рассеяния в 2010 году

Лидером в этой области является США, за ней следуют Китай и Турция. На рис. 30 показана активность сетевых червей.

Рис. 30. Активность сетевых червей в 2010 году

Из рисунка видно, что абсолютным лидером среди червей в 2010 году является SQL Slammer. Но, в общем, активность в этой сфере имеет тенденцию к спаду.

Категории содержимого WEB-сайтов при фильтрации можно найти по адресу http://www-935.ibm.com/services/us/index.wss/detail/iss/a1029077?cntxt=a1027244. Ниже в таблице представлены типы и категории содержимого WEB-сайтов, которые могут подвергаться фильтрованию.

| Тип WEB-содержимого | Описание и категория WEB-фильтра |

| Содержимое для взрослых | Порнография Эротика/Секс |

| Социальные отклонения | Политический экстремизм/Ненависть/Дискриминация Секты |

| Криминал | Анонимные прокси Компьютерные преступления/хакерство Нелегальная активность Нелегальные лекарства (наркотики) Вредоносные коды Насилие/Экстремизм Кражи программ |

Информационный центр IBM постоянно мониторирует и анализирует большой объем web-данных. Каждый месяц анализируется 150 миллионов новых web-страниц и изображений. Всего с 1999 года проанализировано 14 миллиардов web-страниц и изображений. База данных Web-фильтров IBM содержит 68 категорий фильтров и 67 миллионов объектов, каждый день добавляется или обновляется 150,000 новых объектов.

Рис. 31. Распределение WEB-содержимого по категориям в 2010 году

Основной вклад из представленных выше категорий вносят сайты для взрослых.

Рис. 32. Эволюция числа анонимных прокси по годам

За три года число анонимных прокси выросло почти в пять раз. В 2006 году 60% вновь регистрируемых анонимных прокси-серверов относилось к доменам .com, затем лидерство захватили домены .info, позднее вслед за ними устремились домены .cc (Кокосовые острова) и .tk (Tokelau - где-то в Новой Зеландии).

Рис. 33. Категории WEB-сайтов, содержащие хотя бы одну вредоносную ссылку

Лидером по зараженности являются порно и эротические сайты, далее следуют личные страницы и игровые сайты. Лидерами среди WEB-сайтов, содержащих 10 или более вредоносных ссылок, также являются эротические (30%) и игровые (29%) сайты.

Рис. 34. Тенденции в области спама в 2010 году

В настоящее время базы данных фильтрации SPAM содержат более 40 миллионов сигнатур. Большая часть спам (80%) имеет формат HTML и только 10-15% - чистый текст. Объемы спама варьируются в очень широких пределах.

Рис. 35. Вариации объема спама в период с апреля 2008 по декабрь 2010 годов

Рис. 36. Spam-распределение по дням недели (вклады на английском, французском, испанском, русском и португальском языках)

Из диаграммы видно, что русская составляющая превалирует во вторник, среду и четверг, в остальные дни лидирует англоязычная фракция спама.

Рис. 37. Географическое распределение отправителей SPAM в 2010 году

Лидерство США (10,9%) в области спама остается устойчивым уже много лет. Далее следуют Индия, Бразилия, Вьетнам и Россия (5,2%). Большая часть спама (>90%) является URL-spam - сообщения, содержащие URL, на которых получатель должен кликнуть, чтобы прочесть содержимое SPAM.

Рис. 38. Вариации фишинг-потоков в 2010 году

Рисунок показывает, что в 2010 году техника фишинг-атак стала менее популярной, чем в прошлом.

По фишингу Россия в 2010 году заняла почетное второе место после Индии (см. рис. 39). Впрочем по числу WEB-сайтов, работающих на фишинг, Россия занимает лишь 10-е место (первые три места принадлежат Румынии, США и Китаю)

Рис. 39. Географическое распространение фишинга в 2010 году

Рис. 40. Диаграмма, показывающая, какие объекты становились мишенями фишинга в 2010 году

Главными объектами фишинг-атак остаются финансовые учреждения (50,1%), на втором месте кредитные карты (19%), далее следуют аукционы (11%), правительственные учреждения (7,5%) и платежи реального времени (5,7%).

Рис. 41. Рост числа выявленных уязвимостей по годам 1996-2010 гг

К концу 2010-го года в базе данных X-Force хранились данные о 54604 уязвимостях 24607 программных продуктах 12562 разработчиков. В 2010 году выявлено 8562 уязвимости (на 27% больше чем в 2009г). Это рекорд!

Рис. 42. Вариации опасности выявленных уязвимостей

Преобладают уязвимости средней и высокой степени опасности.

Рис. 43. Выявление уязвимостей, доступных удаленно (2000-2010гг)

44,1% уязвимостей, выявленных в 2010 году во всяком случае до марта 2011 не имели пэтчей от разработчика программ. Наихудший случай - исправление программы через 313 дней после выявления уязвимости (а сколько времени эта уязвимость оставалась невыявленной?).

Рис. 44. Число уязвимостей WEB-приложений выявленных в 1998-2010гг)

C 2005 по 2010 год виден постоянный рост (~3000 в год). 49% выявленных в 2010 году уязвимостей сопряжены с web-приложениями.

Рис. 45. Число уязвимостей WEB-приложений в отношении различных технологий атак в 2004-2010гг)

Лидирует SQL-injection. Только 41% выявленных уязвимостей имеют пэтчи.

Рис. 46. Вариации числа уязвимостей различных программных продуктов 2005-2010гг)

Очевиден и ощутимый рост числа уязвимостей мультимедиа. Ситуация с браузерами хотя и улучшилась, по-прежнему вызывает беспокойство. Все большую долю проблем создают pdf-документы, здесь имеет место быстрый рост числа выявленных уязвимостей. Практически аналогичная ситуация с программами flash-проигрывателей.

Рис. 47. Доли различных компонентов виртуализации в отношении сетевой уязвимости

На рис 47 показаны результаты исследований уязвимостей различных компонентов, которые используются в процессе виртуализации. Полное число выявленных уязвимостей равно 80. С учетом массового внедрения технологии виртуализации это представляет собой серьезную угрозу.

14,5% сайтов уязвимы со стороны Java-скриптов. Самодельные скрипты оказываются потенциально более опасными. Чаще всего это XSS или открытые переадресации. На рис. 48 представлены вклады разных технологий в уязвимость сайтов.

Рис. 48. Частоты использования web-уязвимостей в 2007-2010 гг

Рис. 49. Уязвимости мобильных ОС 2006-2010 гг

Мобильные устройства имеют, пожалуй, большее распространение, чем компьютеры. Это обстоятельство учитывается и хакерами, тем более что здесь часто имеется шанс украсть деньги. Число выявленных уязвимостей мобильных ОС за 2010 год почти удвоилось. Число программ, использующих эти уязвимости, за год выросло почти в 7 раз.

По последним данным botnet'ы представляют собой бизнес с объемом 1 триллион долларов в год (смотри "Botnets at the Gate: Stopping Botnets and Distributed Denial of Service Attacks". White Paper, Imperva).

Компания Acronis провела исследование перспектив развития ИТ

Рис. 50. Процент ИТ-менеджеров, кто считает, что у них достаточно ресурсов для реализации адекватного резервного копирования и восстановления в случае аварии для разных стран

Рис. 51. Процент использования ИТ, базирующихся на cloud-computing в 2010 и 2011 годах

Рис. 52. Важные выгоды использования cloud computing для резервного копирования и восстановления после аварии

Согласно данным компании Panda Security 34% всех существующих вирусов созданы в 2010 году. См. Security Trends 2011: Making Sense of Predictions. Утверждается также, что банковские троянские кони, такие как Zeus, составляют 56% всех новых выявленных вредоносных кодов, сюда следует добавить 11,6% фальшивых антивирусных программ (эта категория кодов является единственной, которая появилась за последние четыре года). Компания ESET в ноябре 2010 детектировала 5500 активных botnet по сравнению с 4000 в предыдущем году. Предсказывается, что число ботнетов в 2011 году достигнет 7000, в частности по тому, что преступники предпочитают использовать небольшие по размеру сети, у которых больше шансов остаться незамеченными.

Получение огромных прибылей позволяет киберпреступникам привлечь высоко классных программистов, и по этой причине совершенство вредоносных программ будет рости. В то время как полиция работает в пределах национальных границ, киберпреступники осуществляют широкое международное сотрудничество. Прогноз на 2011 год в отношении киберугроз неутешителен. Считается, что в этом году основным каналом для вторжений станут социальные сети.

Обзор, выполненной компанией Sophos Ltd. в отношении 1200 пользователей социальных сетей, показал, что 40% из них были посланы вредоносные коды (например, черви), что означает увеличение на 90% по отношению к лету 2009 года. Две трети (67%) участников социальных сетей жалются на спам. Число фишинг-атак через социальные сети за последний год удвоилось. И это на фоне того, что атакеры предпринимают немалые усилия, чтобы скрыть как саму атаку, так и ее последствия.

Риски для мобильных средств коммуникаций в 2011 году также возрастут. Смартфоны (например, в случае их кражи) становятся одной из основных причин утечки конфиденциальной информации. Следует иметь в виду, что 10000 мобильных телефонов забываются каждыйй месяц в лондонских такси (сравним с 1000 лаптопов).

В последние годы возникла угроза формирования программистских монокультур. Наиболее известными являются Microsoft Windows, Apache и т.д.. Такие монокультуры становятся мишенями хакеров, ведь нахождение уязвимости в такой программе и написание эксплойта весьма привлекательно, так как число жертв в этом случае максимально. Да и при появлении вируса или сетевого червя число жертв может исчисляться десятками миллионов.

Эксперты отмечают также определенное нагнетание атмосферы в связи с сетевой безопасностью. Часто это делают фирмы, поставляющие средства обеспечения безопасности. Но ситуация не такова, чтобы совсем пренебрегать подобными угрозами. Нужно тщательно анализировать ситуацию и диагностировать имеющие место инциденты. В некоторых случаях может оказаться, что, например, потеря критических данных вызвана солнечной бурей, а не атакой хакеров.

Компания FireEye в начале 2011 года определила, что 95% фирм имеют скомпрометированные машины, ничего об этом не подозревая. И это, несмотря на наличие Firewall, IPS, антивирусов и WEB-шлюзов. Зафиксировано также увеличение на 30% числа почтовых сообщений, содержащих вредоносные коды. На 28% увеличилось число инцидентов, сопряженных с кибербезопасностью.

Произошла повторная (после апрельской) атака серверов компании Sony, украдено несколько миллионов записей, в том числе персональные данные, пароли и т.д. Сходная атака ранее была произведена против компании RCA. Вторжения предпринимались с использованием предложения обновить версию Skype или Adobe reader, при этом загружались вредносные коды.

Рис. 53. Вредоносные атаки как причина увеличения доли утечки критических данных. (источник: Ponemon)

Число фишинг-атак росло в 2010 году достаточно быстро с 30% до 43%, и новые вредоносные коды появляются каждую секунду. Соответствующим образом росло число вредоносных кодов, получаемых через социальные сети, четверо из 10 посетителей социальных сетей становились жертвами.

В первой половине июня 2011 года компания Symantec подготовила Отчет об угрозах безопасности в Интернете (Symantec Internet Security Threat Report), том 16 (24 страницы).

Доли 50 самых заметных возможных заражений за текущий период в EMEA сравниваются с аналогичным показателем за предыдущий период, что позволяет проследить смещение активности вредоносного кода в общей картине угроз.

Рис. 54. Возможные заражения по типам в регионе EMEA, 2009-2010 гг.. (источник: Symantec)

Регион EMEA = Европа, Ближний Восток и Африка.

Рис. 55. Угрозы раскрытия конфиденциальной информации, EMEA и весь мир(источник: Symantec)

Компания Symantec обладает более чем 240000 сенсорами в более чем 200 странах и регионах и отслеживают атаки с помощью набора продуктов и услуг Symantec (Symantec DeepSight™ Threat Management System, Symantec™ Managed Security Services и пользовательские продукты Norton™). Symantec собирает информацию о вредоносных программах более чем с 133 миллионов клиентских систем, серверов и шлюзов, на которых развернуты ативирусные продукты этой компании. Кроме того, Symantec обслуживает одну из крупнейших в мире баз данных уязвимостей, в которую на сегодняшний день входит более 40000 уязвимостей (собранных более чем за два десятилетия), затрагивающих 105000 технологий, разработанных более чем 14000 производителей.

Самый высокий процент вредоносной деятельности в регионе EMEA по-прежнему делят между собой Великобритания и Германия: В 2010 году Великобритания и Германия снова стали главными источниками всей вредоносной деятельности в регионе EMEA. В мировом масштабе Великобритания занимает пятое, а Германия — третье место по объему вредоносной деятельности.

Бессменное лидерство Великобритании в этом списке обусловлено высоким уровнем деятельности по созданию вредоносного кода.

Германия же стоит на первых строчках благодаря первым местам по зомби-спамерам, фишинговым компьютерам, ботам и источникам атак из сети. В Германии организована прочная широкополосная инфраструктура, большинство пользователей которой находятся в регионе EMEA. Эта широкополосная сеть, состоящая из почти 27 миллионов пользователей, даже при условии относительно неплохой защиты, представляет слишком много привлекательных мишеней для злоумышленников — именно поэтому в стране так высок процент вредоносной деятельности.

Самый высокий процент веб-адресов фишинга по региону EMEA в 2010 году зафиксирован в Нидерландах: 26% от общего количества таких URL в регионе. В 2010 году Нидерланды заняли второе место по количеству зомби-спамеров и третье — по количеству фишинговых сайтов в EMEA. Вероятно, что многие из этих зомби-спамеров как раз и использовались для распространения спама, содержащего ссылки на фишинговые сайты. Уже давно никого не удивляет, что самой привлекательной мишенью для фишинга является финансовый сектор — в данном отчете в 9 из 10 странах большинство фишинговых атак было направлено именно на него.

В ниже приведенной таблице источником атаки считается инициатор, например, хакер из США атакует машину в Великобритании с зараженного компьютера в Германии (источник=США)

Таблица. Страны источники атак региона EMEA

| Порядковый номер | Источник | Процент | ||||

| 2010 (EMEA) | 2010 (EMEA) | 2010 год — по всему миру | 2010 год — EMEA | 2009 год — EMEA | 2010 год — по всему миру | |

| 1 | 1 | 1 | США | 36% | 36% | 22% |

| 2 | 2 | 4 | Великобритания | 11% | 14% | 6% |

| 3 | 4 | 2 | Китай | 9% | 5% | 13% |

| 4 | 26 | 16 | Турция | 6% | <1% | 2% |

| 5 | 13 | 29 | Швеция | 5% | 1% | 1% |

| 6 | 7 | 3 | Германия | 3% | 3% | 6% |

| 7 | 8 | 8 | Россия | 3% | 2% | 3% |

| 8 | 10 | 2 | Канада | 2% | 2% | 2% |

| 9 | 3 | 5 | Франция | 2% | 6% | 3% |

| 10 | 6 | 21 | Нидерланды | 2% | 3% | 1% |

В 2010 года ловушки для спама, расставленные компанией Symantec, каждый день собирали от 30 до 50 миллионов писем, содержащих спам. Эти письма сортировались согласно ряду эвристических правил, применяемых к обмену данными по SMTP, и информации, содержащейся в заголовках сообщений. Для обеспечения точности и актуальности информации проводилась сверка данных с другими специалистами в отрасли.

Таблица. Главные страны-источники спама, рассылаемого через ботнеты, в регионе EMEA

| Порядковый номер | Источник | Процент | |||

| 2010 (EMEA) | 2010 год — по всему миру | 2010 год — EMEA | 2010 год — по всему миру | ||

| 1 | 2 | Россия | 14% | 7% | |

| 2 | 4 | Украина | 7% | 4% | |

| 3 | 5 | Великобритания | 7% | 4% | |

| 4 | 6 | Германия | 6% | 3% | |

| 5 | 7 | Италия | 5% | 3% | |

| 6 | 9 | Румыния | 5% | 3% | |

| 7 | 13 | Франция | 5% | 2% | |

| 8 | 14 | Польша | 4% | 2% | |

| 9 | 5 | Испания | 4% | 2% | |

| 10 | 16 | Саудовская Аравия | 4% | 2% | |

В 2010 году половина всех обнаруженных Symantec ботнетов, рассылающих спам, оказалась из региона EMEA. В границах этого региона источником большинства спам-ботнетов оказалась Россия — она насчитывала 14% от общего количества ботнетов в EMEA. В мире Россия занимает третье место, составляя 7% от общего количества. Один из основных факторов, приведший к такой "высокой" позиции — это то, что Россия является крупным источником ботов для большинства спам-ботнетов: Grum, Cutwail, Maazben, Ozkok (Mega-D) и Bobax. К концу 2010 года в России насчитывалось около 9% от общемирового количества ботов, рассылающих спам. По объему спама, рассылаемого в 2010 году, вторым и третьим по активности среди спам-ботнетов были признаны ботнеты Grum и Cutwail (соответственно).

По данным компании Osterman Research ("Messaging and Web Security Best Practices for 2011 and Beyond") 74% IT-менеджеров считают malware важной проблемой 2011 года. Данный обзор выполнен в январе и опубликован в марте 2011 года. На рис. 56 представлен прогноз на SPAM и вредоносные коды для 2011 года. Прогноз составлен на основе опроса ИТ-менеджеров. Ожидается небольшой спад потока SPAM, который будет сопровождаться ростом зараженности сообщений и серверов.

Рис. 56. Прогнозы по SPAM и вредоносным кодам на 2011 год

Так как многие компании воспринимают угрозы достаточно серьезно, они принимают адекватные меры для их парирования. Так Symantec.cloud сообщает, что 41.1% всех вредоносных доменов, которые были ими блокированы в январе 2011, были новыми (рост на 7.9% по сравнению с предыдущим месяцем.

Ботнет Rustock находилась более или менее в пассивном состоянии в отпускной период конца 2010 года. Однако, GFI Software сообщает, что в январе 2011 сеть Rustock была реактивирована и ее объем спама увеличился на 98%. (Кончился отпуск, началась работа. Ю.С.) В конце марта, сеть Rustock снова молчала, но следует ожидать ее активации в самое ближайшее время.

Edgewave сообщает, что в течение месяца вплоть до 23 февраля 2011, возникало от 49 до 352 спам-компаний каждый день.

В 2010, компания Websense Security Labs установила, что 61% всех краж данных осуществлялось через посредство Web или email.

Многие организации столкнулись с проникновением вредоносных кодов в их сети и компьютеры. Причем разнообразие путей вторжение быстро расширяется, а границы локальной сети размываются (мобильне средства общения, носимые туда-сюда laptop'ы, USB-флэшки и пр). Ситуация с этим типом проблемы представлена на рис. 57.

Рис. 57. Проблемы безопасности за последние 12 месяцев (на июнь 2011 года)

Случаи проникновения вредоносных кодов за последние году учащаются. Например, в 2007 обзор, выполненный Osterman Research, показал, что malware внедрялся через только в 25% организаций, в то время как только 22% вторжений происходило через Web – значительно меньше, чем в данных, приведенных выше. Компания McAfee сообщила, что по их данным число новых типов вредоносных кодов увеличилось с 16,000 в день в 2007 до 29,000 в 2008, до 46,000/день в 2009 и до 60,000 в 2010 – увеличение на 275% всего за три года.

Symantec.cloud сообщает, что spam составлял 89.1% всех email в 2010, или приблизительно 130.5 миллиардов SPAM-сообщений в день. Хотя объем спама несколько упал за последний месяц, благодаря закрытию в 2010 году Spamit, а также ботнетов Xarvester, Rustock и Lethic, число спам-сообщений все равно превышает 100 млрд. в день.

Стало известно, что за год, завершающийся в июне 2009 было загружено пользователями 43 млн. фальшивых антивирусных программ, содержащих вредоносные коды (250 разновидностей).

Компания McAfee сообщила о 46% увеличении в 2010 году числа вредоносных кодов, ориентированных на мобильные средства по сравнению с предыдущим годом. Поисковые системы выдают результаты, в которых содержатся все больше ссылок на вредоносные сайты.

Websense сообщает, что в 2010г 79.9% Web-сайтов, содержащих вредоносные коды, являются легальными, которые были тем или иным образом взломаны.

Все чаще для атак используются программные средства социальных сетей. Число клиентов социальных сетей продолжает расти, например, Facebook имеет 153.9 миллионов клиентов из США (декабрь 2010, увеличение на 38% по сравнению с декабрем 2009), зафиксировано 23.6 миллионов уникальных посетителей-американцев в LinkedIn и миллион посетителей Twitter, что дает прирост 30% и 18%, соответственно. Следует также учесть, что если число визитов в Facebook за год возросло на 38%, то время пребывания на сайте увеличилось в среднем на 79%.

Криминальная организация, которая управляет Koobface содержит, на конец 2010, приблизительно 22,000 Facebook-аккаунтов (с 935,000 друзьями), более 350,000 блоггерских аккаунтов и более 520,000 аккаунтов Google. Websense выяснила, что 10% связей, представленных в Facebook являются спаммерными или вредоносными.

Организация в которой имеется 100 пользователей, каждый из которых тратит, пребывая на работе, 20 минут в день в Facebook, (считалось, что средняя зарплата составляет $45,000 в год), теряет примерно $186,000 в год.

Использование программ, подобных Zeus (кража средств со счетов), наносит значительный ущерб. Примером может служить одна из многих жертв Zeus - Parkinson Construction, компания с ежегодним доходом $20 млн., которая потеряла $92,000 – просто по той причине, что владелец фирмы кликнул в email на ссылке, которая утверждала, что это Администрация социальной безопасности (Social Security Administration).

В начале декабря 2010 было активно более 5400 ботнет.

Ниже приведен список 10 наиболее мощных суперкомпьютеров мира (по мере убывания мощности) на июнь 2011 года (российские компьютеры находятся за горизонтом). Смотри также Суперкомпьютеры.

21 июня 2011 в Сингапуре за первые три месяца текущего года зафиксирован прирост в 15.2 миллиона подписчиков широкополосных каналов. Это составляет прирост в 2.9%. Это наибольший квартальный прирост за последние два года. IPTV демонстрирует 34%-ый рост за последние 12 месяцев (на конец марта 2011). Лидером по темпам роста остается Азия (16,2% годовой прирост). Ниже в таблице представлены 10 лидирующих стран по числу подписчиков IPTV. Смотри Fastest Global Broadband Growth since 2009, а также http://www.broadbandforum.org/news/download/pressreleeases/2011/CommunicAsia_2011.pdf. Broadband Forum.

Таблица. Число подписчиков на IPTV

| Страна | 2011 - 1кв. |

| Франция | 10,615,000 |

| Китай | 9,829,000 |

| США | 7,743,080 |

| Южная Корея | 3,983,348 |

| Япония | 2,869,816 |

| Германия | 1,592,000 |

| Бельгия | 1,029,000 |

| Испания | 855,400 |

| Тайвань | 850,000 |

| Нидерланды | 810,000 |

Рис. 58. Рост числа подписчиков на широкополосные каналы в 2010-11 годах.

Сегодня только 59% населения земли использует мобильные телефоны. Это означает, что примерно 3 млрд. людей исключены из мобильной экономики. Число мобильных используемых устройств достигло 5 миллиардов, а число людей, имеющих доступ к Интернет к 2013 году составит 1.82 млрд.

Рис. 59. Доли рынка, приходящиеся на различные виды широкополосных технология. (FWA - Fixed Wireless Access; DSL - широкополосные кабельные модемы)

В терминах технологии доступа волокна, включая различные гибридные варианты DSL/волокно, являются наиболее быстро растущим сектором с приростом числа подписчиков более 20% за последние 12 месяцев. DSL и кабель все еще демонстрируют рост. Впервые за последнее время ощутимым образом стала внедряться FWA-технология доступа к каналам. Смотри таблицу ниже.

| 2010 - 1кв. | 2011 - 1кв | % роста за кв. | % прироста за год | |

| DCL | 309,211,392 | 341,616,417 | 2.25% | 10.48% |

| Кабель | 98,445,505 | 108,808,664 | 2.75% | 10.53% |

| Волокно | 63,554,659 | 76,242,315 | 5.78% | 19.96% |

| FWA | 8,212,263 | 9,516,865 | 3.43% | 15.89% |

Рис. 60. Тенденции в использовании средств телекоммуникации в 1998-2009 годах. ICT - Information and communication technologies (информационные и коммуникационные технологии).

Слева на рис. 60 представлены данные о числе ICT-пользователей на 100 жителей; справа - данные о числе клиентов мобильной связи на 100 жителей (1998-2009гг).

Понятно, что область использования наличных денег будет сокращаться. Их уже сегодня вытесняют кредитные и дебетные карты, а на очереди мобильные телефоны или NFC-устройства. В первом полугодии 2011 (апрель) года появился хороший обзор - 2011 PCI DSS Compliance Trends Study. Survey of IT & IT security practitioners in the U.S.

В данном обзоре рассмотрены проблемы, с которыми сталкиваются PCI DSS компании (эмитенты платежных карт и структуры, которые их используют).

Рис. 61. Инциденты с данными о владельцах кредитных карт. (FY - Financial year)

Рис. 62. Распределение инцидентов с владельцами карт по вероятности.

Рис. 63. PCI-анализ за 2009-2011 годы.

11-го июля получены данные от компании Netcraft о мониторинге числа WEB-сайтов. На июль 2011 года число WEB-сайтов достигло 357.292.065. За месяц прирост составил 10,8 миллионов. Процент неудачных запросов для хорошего WEB-хостинга должен быть не более 0,004% (Datapipe).

Рис. 64. Число работающих уникальных сетей доставки вредоносных кодов в сутки (Blue Coat Security Labs - февраль-май 2011г)

Из рисунка видно, что число активных сетей достаки вредоносных кодов в сутки варьируется в пределах от 100 до 25. Например, сеть Shnakule содержит в среднем 2001 узлов (это наиболее крупная вредоносная сеть).

| Январь-май 2011 | 2010 | |

| 1 | Поисковые серверы/порталы | Поисковые серверы/порталы |

| 2 | Компьютеры/Интернет | WEB-реклама |

| 3 | Социальные сети | Компьютеры/Интернет |

| 4 | WEB-реклама | Социальные сети |

| 5 | Информационные серверы | Информационные серверы |

| 6 | Аудио/видео клипы | Информационные серверы |

| 7 | Открытык/смешанные данные | Новости/медиа |

В июле 2011 антифишинговое средство компании Netcraft блокировало 146 новых фишинговых атак, исходящих с правительственных WEB-сайтов. Мишенями этих атак являются Баковская группа Lloyds. Конкретные данные об этих атаках представлены в таблице ниже.

| Правительственный домен верхнего уровня (TLD) | Страна | Новые фишинг-сайты в июле 2011 |

| gob.pe | Перу | 69 |

| gov.br | Бразилия | 12 |

| go.th | Тайланд | 11 |

| gob.mx | Мексика | 9 |

| gov.cn | Китай | 9 |

| gov.ar | Аргентина | 6 |

| gov.za | Южная Африка | 6 |

| gov.pk | Пакистан | 3 |

| gov.ec | Эквадор | 3 |

| gov.tr | Турция | 3 |

17-го августа 2011 появилась заметка Even the White House wants a cloud. Само название заметки, полагаю, будет способствовать широкому внедрению облачных технологий.

В сентябре появился обзор компании Fireeye, в котором рассматриваются вредоносные коды, которые обходят традиционные средства защиты, использующие сигнатурные, репутационные и другие аналогичные методы. Обнаружено, что 99% предприятий имеют окна уязвимости, несмотря на то, что ежегодно на ИТ-безопасность тратится 20 млрд. долларов. В течении недели в среднем в сеть предприятия попадает от сотни до тысячи вредоносных кодов.

90% всех исполняемых вредоносных кодов и вредоносных доменов модифицируются каждые несколько часов. Динамическая природа современных атак ориентирована на обход защитных средств, использующих сигнатуры, делая неэффективными ACL и антивирусные программы.

Наиболее быстро растущей категорией вредоносных программ является фальшивые антивирусные коды.

Верхние 50 из тысячи семейств вредоносных кодов обеспечивают 80-процентную эффективность вторжения. Совершенные инструментальные программные наборы делаю возможным быстрое создание продвинутых версий malware.

80% предприятий сталкиваются с с более чем сотней инфицирований сети в неделю (а иногда и с 1000). Среднее число инфицирований в неделю равно 450 (из расчета на трафик в 1Гбит/c). Смотри рис. 65.

Рис. 65. Инфицирование предприятия вредоносными кодами.

Рис. 66. Средняя скорость заражения сетей предприятий вредоносными кодами

Успешные атаки используют тактику динамических вредоносных кодов “нулевого дня”. 90% вредоносных кодов меняют свою сигнатуру каждые несколько часов; 94% - в пределах суток.

Наиболе быстро растет использование фальшивых антивирусных средств и различнх средств кражи данных.

Рис. 67. Самые популярные категории вредоносных кодов в перых двух кварталах 2011 года

Рис. 68. Самые популярные программы кражи данных во втором квартале 2011 года

22-го сентября получена заметка компании IBM о компьютере Watson (см. http://www.techrepublic.com/blog/hiner/talking-computer-will-change-the-world-promises-not-to-kill-you/9250?tag=nl.e101>Talking computer will change the world; promises not to kill you

. Машина была названа Watson в честь первого президента компании Thomas J. Watson. Разработчики (во главе с David'ом Ferrucci) позиционируют Watson как компьютерную систему искусственного интеллекта. Он ориентирован на работу с текстами на естественном языке.

В феврале 2011 году было проведено испытание Watson в игре Jeopardy (что-то в роде отечественной игры "Хочешь стать миллионером?") против многократных победителей этой викторины Бреда Руттера и Кена Дженнингса. Машине требуется для ответа на вопрос не более трех секунд. Watson вышел победителем (машина во время игры была отключена от Интернет). Машина имеет доступ к 200 миллионов страниц структурированного и неструктурированного контента (4 террабайта дисковой памяти), включая полный текст Wikipedia.

Машина создана на основе 2880 параллельных процессоров Power7 (3,5 ГГц) с памятью 16 терабайт и программного обеспечения IBM DeepQA. Программы написаны на языках Java и C++, в качестве ОС используется SUSE Linux Enterprise Server 11. Watson может обрабатывать до миллиона книг в сек (500 гигабайт). По мощности Watson занимает в рейтинге супер-ЭВМ 94 место. Не следует считать эту машину мыслящей, но это важный шаг в нужном направлении.

В августе появились новые данные об ущербе, наносимом киберпреступностью. Смотри Second Annual Cost of Cyber Crime Study. Benchmark Study of U.S. Companies. Ponemon Institute. 2-е августа 2011. Анализ прповеден для 50 организаций (США). Годовой ущерб лежит в интервале от 1,5 млн. до 36,5 млн. долларов (рост на 56% по сравнению с прошлым годом). Для исследуемых организций число успешных атак в неделю составило в среднем около 72, что на 44% больше, чем в прошлом году. Наибольший урон нанесен вредоносными кодами, DoS-атаками, украденным оборудованием, WEB-атаками, а также инсайдерами (эти причины составляют 90% от всех инцидентов). Среднее время детектирования и ликвидации последствий атаки составляет 18 дней. Именно детектирование атак и ликвидация их последствий занимает до 45% всех издержек на обеспечение безопасности. Чем меньше это время, тем меньше ущерб. Для обеспечений безопасности наиболее эффективна технология SIEM и GRC-решения (снижение угрозы на 24%; GRC - Governance, Risk and Compliance). Жертвами атак стали предприятия практически всех отраслей. Некоторые результаты этих исследований представлены на рис. 69 и 70.

Рис. 69. Ежегодние финансовые потери в разных отраслях от киберпреступности в 2010-11гг

Рис. 70. Среднее число дней, необходимое на ликвидацию последстаий для 7 типов атак

Киберпреступность обходится странам Евросоюза в 750 млрд фунтов стерлингов в год. См. Information security: What you need to know to stay ahead of the threats.

По последним данным одна из четырех сетевых атак предпринимается с использованием USB-устройств (ComputerWorld, Gregg Keizer. "Unruly USB: Devices Expose Networks to Malware"). Такая популярность USB связана с тем, что в мире выпускается в год до 4 млрд. USB-совместимых устройств. Этому способствовало также широкое распространие вредоносных кодов Conficker, который помимо USB, использует любые переносимые носители (Autorun-worm). Пользователи Windows XP подвержены такому заражения почти в 10 раз чаще. Такие черви, как Stuxnet, могут переносить и троянских коней.

Ponemon Institute опубликовал обзор о тенденциях в сфере PCI DSS (платежные системы) в США в 2011 году (спонсор - компания Imperva; апрель 2011). Смотри рис. 71.

Рис. 71. Выявленные уязвимости платежных систем в 2009-11 годах

Проанализированы инциденты с пользователями кредитных карт за последние 24 месяца. См. рис. 72.

Рис. 72. Инциденты в сфере PCI DSS за последние 24 месяца

В октябре 2011 года ко мне попал доклад компании IBM The IBM X-Force Mid-year Trend and Risk Report. September 2011. Авторы обзора отмечают, что в 2011 году произошел взрыв в сфере выявления уязвимостей. На рис. 73. представлена диаграмма, отображающая типы атак, время и их воздействие (2011 год).

Рис. 73. Примеры уязвимости безопасности

На рис. 74 представлено распределение различных типов атак по частоте в первом полугодии 2011 года. Атака SQL-injection лидирует (около 120 млн.), далее следуют различные атаки, связанные с подбором пароля, попытки ввода shell-команды и пр.. (SMB - Server Message Block)

Рис. 74. 10 наиболее популярных сигнатур атак (SQL-injection и т.д.)

Ниже на рис. 75 представлена динамика активности в секторе доменных имен верхнего уровня .рф. По вертикали отложен процент новых имен с суффиксом .рф (Россия). Максимум приходится на апрель 2011 (4,5%).

Рис. 75. Динамика изменения числа имен в секторе .рф (Россия)

В 2011 году отмечен быстрый рост числа анонимных прокси-серверов. За первое полугодие их число увеличилось на 80%. А за последние 3 года рост составил 400%. Такие серверы усложняют отслеживание различной вредоносной активности и способствуют увеличению сетевой угрозы. Россия здесь к счастью отсутствует в лидирующей десятке. Лидеры живут на Кокосовых островах, Токелау и в других аналогичных странах.

Рис. 76. Динамика изменения числа анонимных web-серверов (2008-11гг)

На рис. 77 представлено распределение серверов, содержащих вредоносные коды. Первую четверку составляют США, Румыния, Китай и Франция. Приятно, что Россия оказалась в рубрике Others. Доля Китая за последние годы заметно сократилась. Бесспорным лидером остаются США,

Рис. 77. Количество вредоносных URL по различных странах и по годам (2006-11гг)

На рис. 78 представлены доли сайтов по различным категориям, содержащие хотя бы один вредоносный код. Здесь лидируют порнографические и эротические сайты (более 25%). На втором месте игровые сайты (~14%). В Интернет как в жизни, дурные пристрастия наказуемы. После блогов и досок объявлений (10%) следуют персональные страницы (они обычно менее защищены ~6%). Распределение таких сайтов по категориям практически такое же, как на рис. 77.

Рис. 78. Доли категорий web-сайтов, содержащих хотя бы один вредоносный код

На рис. 79 показаны вариации объема рассылаемого SPAM (2008-11). Изменения от года к году составляют около 100%. SPAM-фильтры сегодня содержат в своих базах данных около 40 млн. spam-сигнатур. Сообщения делятся на несколько частей и для каждой части вычисляется 128-битовая сигнатура (для миллионов spam-URL). Каждый день для spam-фильтров формируется до миллиона новых сигнатур. Лидерами по рассылке SPAM являются Индия, Индонезия и США. Совсем недавно Россия занимала второе место после США (сегодня на третьем месте). Объем spam графического типа за последнее время значительно сократился. Средний размер SPAM-сообщения составляет 3-кбайта.

Рис. 79. Изменение объема SPAM по годам (2008-11)

На рис. 80 показана помесячная зависимость позиции доменного имени .рф в списке лидеров рассылки SPAM. Из зависимости видно, что для России еще не все потеряно. Мне стало, наконец, понятно, зачем в РФ ввели доменное имя .рф - для рассылки SPAM!

Рис. 80. Изменение объема SPAM из сектора .рф

Ниже на рис. 81 сопоставляются объемы SPAM, рассылаемые из доменов .ru и .рф, последний уверенно выходит в лидеры.

Рис. 81. Сопоставление объемов SPAM, рассылаемых из доменных зон ru и рф

На рис. 81. продемонстрирована зависимость объема почтового фишинга по годам. Еще не так давно это было серьезной проблемой. В 2010-11 годах объем фишинга резко упал, но радоваться этому пока рано. Раньше хакеры рассылали такие сообщения огромной массе адресатов, надеясь на то, что хотя бы кто-то клюнет. Теперь они это делают целенаправленно, собирая предварительно самые разные персональные данные, анализируя склонности и вкусы потенциальной жертвы (Spear phishing). На первом месте в этом бизнесе США, Россия на 10-ом месте.

Рис. 81. Изменение объема фишинга со временем

Ниже на рис. 82 показана динамика выявленных уязвимостей в период 1996-2011гг. Средним уровнем для последних четырех лет является 7000/год.

Рис. 82. Рост числа уязвимостей по годам (1996-2011)

На рис. 83 показана временная зависимость (2005-11) числа выявленных WEB-browser уязвимостей. Ожидается, что в 2011 году будет превышен уровень 800.

Рис. 83. Рост числа WEB-уязвимостей

Ниже на рис. 84 отображена временная зависимость (2006-11) числа выявленных общедоступных кодов, использующих известные уязвимости (~1000). Только для 12% известных уязвимостей создаются программы, их использующие. Разработчики программ разрабатывают исправления программ, парирующие угрозу в основном в течение дня с момента выявления, но бывают случаи, когда этот процесс растягивается до 8 недель.

Рис. 84. Числа выявленных уязвимостей

На рис. 85 представлена временная зависимость числа выявленных критических уязвимостей (2005-11гг) форматов документов, включая .pdf.

Рис. 85. Число выявленных критических уязвимостей

В связи с широким распространением различных гаджитов, хакеры не оставили владельцев этих устройств без внимания. На рис. 86 показана временная зависимость числа выявленных уязвимостей мобильных ОС в период 2006-11 гг.

Рис. 86. Числа выявленных уязвимостей в мобильных ОС

На рис. 87 отображено число эксплойтов, использующих уязвимости мобильных операционных систем. Последние два года демонстрируют значительный прогресс в этой вредоносной деятельности.

Рис. 87. Числа выявленных программ вторжения в мобильные системы (2006-11гг)

Согласно данным компании Ponemon все чаще вторжения происходят через мобильные устройства (28%). Многие компании (40%) не знают, откуда произошло вторжение. Часто это происходит через laptop сотрудников (34%). Обращает на себя внимание то обстоятельство, что похощение 10000 долларов через сеть вызывает значительно более слабую реакцию, чем кража товаров на аналогичную сумму из магазина. А в России киберпреступления практически никогда не расследуются, а инвестирование в область противодействия таким преступлениям не осуществляется из-за тотальной коррупции. Только в Великобритании по оценкам разных источников ущерб от киберпреступности составляет от 2 до 26 млрд фунтов, а для всего мира достигает 2 триллионов долларов.

Один из английских экспертов утверждает, что он не знает случая, когда бы в ходе расследования на обращение за помощью в другую страну, был положительный отклик быстрее чем спустя 6 месяцев (бюрократия).

Ставится вопрос о международном сотрудничестве в деле оповещения о киберугрозах. Например:

DDoS атаки стали оружием партизанской войны. Так как инструментом таких атак чаще всего становится ICMP-протокол, для защиты от этих атак можно блокировать прохождение ICMP-пакетов через пограничные маршрутизаторы на временной или постоянной основе.

По данным компании McAfee регистрируется 50000 новых вредоносных кодов в день.

В ноябре появился обзор по сетевой безопасности за 3-ий квартал 2011 "Internet Threats Trend Report. October 2011 (Commtouch)". Каждый день посылается 93 миллиарда SPAM и фишинг-сообщений это число имеет тенденцию к медленному уменьшению. Если в 2010 году наблюдался плавный спад доли почтовых сообщений, несущих вредоносный код, но, начиная с марта 2011, ситуация изменилась. В третьем квартале 2011 увеличилась доля почтовых сообщений, зараженных вредоносными кодами (как правило, такие коды размещаются в архивированных приложениях) (см. рис. 88). Все это происходит на фоне медленного спада усредненных годовых потоков SPAM. 29% SPAM связано с рекламой в области фармацевтики.

Получила распространение посылка уведомлений об ошибках в счетах отелей, которые можно исправить, заполнив специальные формы или о проблемах с кредитной картой, которые можно прояснить, прочитав приложение. Наблюдается подъем числа атак против банковских систем. Каждый день взламывается 336000 машин. На рис 89. показано распределение потоков SPAM по доменам. На первом месте gmail.com, на втором - yahoo.com, домены, которые проставляют бесплатные услуги почты. Выявлено, что многие friend-запросы Facebook ведут к вредоносным кодам.

Рис. 88. Вредоносные коды в SPAM (июнь-сентябрь 2011)

В последнее время хакеры используя управление чтением справа-на-лево и наоборот пытаются ввести в заблуждение пользователя относительно характера файла в приложении, например, написано: CORP_INVOICE_08.14.2011_Pr.phylexe.doc, а на самом деле файл имеет имя: CORP_INVOICE_08.14.2011_Pr.phylcod.exe ( "cod.exe" было превращено в "exe.doc", а файл на самом деле является исполняемым, а не текстовым ).

Рис. 89. Распределение потоков SPAM по доменам

Основным источником SPAM являются взломанные почтовые аккаунты (см. рис. 89). Ниже приведена таблица 10 наиболее популярных вредоносных кодов.

| Ранг | Название malware | Ранг | Название malware | |

| 1 | W32/Oficla.FO | 6 | W32/Patched.G | |

| 2 | W32/RAHack.A.gen!Eldorado | 7 | W32/Damaged_File.B.gen!Eldorado | |

| 3 | W32/Adware.PAP | 8 | W32/Bredolab.AP.gen!Eldorado | |

| 4 | W32/Sality.gen2 | 9 | W32/MalwareF.AFPRH | |

| 5 | JS/Pdfka.BG | 10 | W32/Heuristic-210!Eldorado |

Рис. 90. Распределение потоков SPAM во 2-3 кварталах из скомпрометированных аккаунтов и от зомби (phony from - фальсифицированное поле From)

На рис. 91 представлено распределение SPAM по областям назначения.

Рис. 91. Распределение потоков SPAM по проблематике

На долю фармацевтики приходится 29,1% SPAM (на 5% больше, чем в прошлом квартале). В основном это почтовые сообщения, где уже в поле subject указывается, что это реклама какого-то лечебного средства. Для рассылки SPAM (и SCAM) активно используются социальные сети, такие как Twitter или Facebook. В третьем квартале отмечено следующее число взломанных машин 336000/день . В первом квартале количество зомби составляло 37700/день).

Рис. 92. Доли числа машин-зомби для разных стран мира

Наибольшее число зомби-машин выявлено в Индии (18,8%), второе место у Вьетнама, третье - у Бразилии, Россия на четвертом месте с 6,7%. Пользователи Интернет генерируют все большие объемы контента (см. таблицу ниже).

| Ранг | Категория | % | Ранг | Категория | 5 | |

| 1 | Потоковое мультимедиа и загрузки | 24 | 8 | Различные виды искусства | 5 | |

| 2 | Развлечения | 9 | 9 | Различные виды спорта | 4 | |

| 3 | Компьютеры т технология | 8 | 10 | Образование | 4 | |

| 4 | Порнография | 6 | 11 | Отдых | 3 | |

| 5 | Мода | 5 | 12 | Здоровье и медицина | 3 | |

| 6 | Религия | 5 | 13 | Игры | 3 | |

| 7 | Рестораны и еда | 5 | 14 | Сексуальное образование | 2 |

Рис. 93. Обзор по безопасности за июль-сентябрь 2011

Фирма HP использует 600 патентов, сопряженных с проблемами безопасности.

В конце 2011 года появились данные компании CISCO об участии ее сотрудников и клиентов в социальных сетях.

| 88% | Доля сотрудников, которые имеют аккаунты в Facebook (90% студентов их имеют) |

| 73% | Доля сотрудников, кто просматривает свой аккаунт в Facebook хотя бы раз в день (81% студентов делают это) |

| 33% | Доля сотрудников просматривают свой аккаунт в Facebook по крайней мере 5 раз в день. |

| 70% | Доля сотрудников, которые просматривают записи своих коллег или менеджеров в Facebook. |

| 68% | Доля сотрудников, кто просматривает записи своих колег или менеджеров в Twitter |

В начале декабря появился обзор 2011 Mid-Year Security Report. BlueCoat.

В 2011 году число детектированных в день сетей-источников вредоносных кодов варьировалось от 100 в начале года до 25 в конце мая. Смотри рис 94. Мониторировалось 395 сетей.

Рис. 94. Число уникальных сетей доставки вредоносных кодов в день

Таблица 10 наиболее активных сетей, распространяющих вредоносные коды

| Название сети | Число машин | Основная вредоносная активность | |||

| Среднее | Мин. | Макс. | |||

| 1 | Shnakule | 2001 | 560 | 4357 | Drive-by download, фальшивый антивирус, фальшивые обновления,фальшивые нелегальные программы и т.д. |

| 2 | Ishabor | 766 | 393 | 1140 | Фальшивые антивирусы |

| 3 | Cinbric | 505 | 21 | 1602 | Порнография и ransomeware |

| 4 | Naargo | 199 | 58 | 299 | Порнография |

| 5 | Vidzeban | 156 | 12 | 347 | Нелегальные программы |

| 6 | Thonaki | 99 | 37 | 169 | Фальшивые антивирусы |

| 7 | Kulerib | 96 | 1 | 325 | Drive-by download, игры с заражением |

| 8 | Rabricote | 72 | 8 | 254 | Подозрительные связи с farming |

| 9 | Ananghee | 62 | 1 | 106 | Фальшивые антивирусы |

| 10 | Albircpana | 61 | 43 | 80 | Drive-by download, фальшивый антивирус |

Вначале сети Ishabor, Kulerib, Rabricote и Albircpana считались независимыми распространителями вредоносных кодов, но позднее выяснилось, что они являются частью большой сети распространиения Shnakule.

На рис. 95 показано, как флуктуируют размеры 10 наиболее крупных сетей, распространяющих вредоносные коды. Размеры некоторых сетей варьируется достаточно быстро (до 1500 новых имен машин за два дня).

Рис. 95. Число уникальных имен машин для 10 сетей, дающих основной вклад

На рис. 96 представлена временная зависимость числа запросов в день для сетей, распространяющих вредоносные коды. Многие серверы, вовлеченные в эти сети, размещены в облачных структурах или являются прокси серверами.

Рис. 96. Число запросов к серверам в день для 10 сетей, дающих основной вклад

На рис. 97 представлены пыть основных категорий среды, через которые ничего неподозревающие пользователи попадают в сети, распространяющие вредоносные коды.

Рис. 97. Верхние пять категорий для сетей входящих в перечень сетей, доставляющих вредоносные коды

На первом месте с отрывом находятся поисковые системы и порталы (39,2%), на втором - неидентифицированные объекты (10,53%), почта (6,9%) на третьем месте. Среди botnet на первом месте находится TROJAN-REGISTRY-DISABLER.

Среди источников вредоносных кодов лидирует системы памяти реального времени, загрузки общедоступных программ из Интернет.

Текущий год характеризовался быстрым ростом угроз для мобильных коммуникаций. Оценка на 2011 год числа вредносных кодов для мобильных устройств составляла 2500, в реальности эта оцена была превышена в три раза (7500). Число мобильных средств также увеличивается, в день активируется до 500000 систем Android. Эксперты считают Google Android более привлекательной мишенью для атак (из-за его открытости). Но наибольшая угроза потери информации сопряжена с потерей или кражей мобильных устройств.

Тысячи банковских клиентов лишились всех своих средств из-за троянского коня Zeus v3, который часто прячется среди рекламы на легальных WEB-сайтах. Подробности смотри на: http://www.dailymail.co.uk/sciencetech/article-1302062/New-trojan-virus-Zeus-v3-empties-online-bank-accounts.html#ixzz1hRmybUNn. Только за прошлый месяц со счетов в Великобритании таким способом было украдено 675,000 фунтов стерлингов.

Исследования компании Forrester показали, что сотрудники компаний с большим числом филиалов почти в два раза чаще сталкиваются с вредоносными кодами, чем те, кто работает исключительно в центральном офисе. Использование мобильных средств существенно увеличивает риск заражения.

Число краж промышленных, торговых и сетевых секретов удвоилось с 1988 по 1995, еще одно удвоение объемов краж случилось в период с 1995 по 2004. Очередное удвоение ожидается к 2017 (в 2008 потери составили триллион долларов!).

Компания Cisco провела широкий ежегодный опрос, который показал, что 66% студентов и 58% профессионалов рассматривают мобильные средства наиболее важной технологией, более важной, чем телевидение. В обзоре 2010 года сообщалось что 60% сотрудников всего мира считали, что для выполнения их служебных задач наличие офиса не является обязательным.

Опрос 2800 профессионалов моложе 30 лет (декабрь 2011) выявил важность социальных сетей для рабочей силы следующего поколения.

Победителем конкурса Best in Biz Awards за 2011 год стали:

К концу 2011 года зарегистрировано 4096 VLAN-сегментов и 16 миллионов VXLAN-сегментов.

Последние 10 лет происходил рост числа уязвимостей на 50% ежегодно!

Среднее время реакции на выявленные уязвимости за последние 4 года для компании Microsoft составляло 52 дня (данные HP TippingPoint DVLabs),

Мобильные устройства заполняют мир. Например, за три дня с момента появления на рынке iPhone 4, Apple продала 1.7 миллиона устройств, что сделало его наиболее успешным продуктом за всю историю. iPhone 4 сейчас используется в 22 странах.

Следует учитывать, что в мире в год теряется около 8 миллионов мобильных телефонов.

В 2011 году одна из крупнейших учебных клиник США Northeast (30000 пациентов, 16000 хирургических операций в год) была атакована за 6 месяцев тремя различными компьютерными вирусами. Принимая во внимание, что сегодня сети используются всеми клиниками, а от целостности их информационной системы зависит здоровье огромного числа людей, это событие обратило на себя большое внимание. В результате этих атак была перестроена вся система информационной и сетевой безопасности клиники.

Обсуждается возможность построения полностью изолированной сети, которая будет обслуживать медицинские учреждения.

В 2010 году Verizon исследовала уязвимости, сопряженные с утечками данных и установила:

Сервер NGINX (штаб квартира в РФ) свободного программного обеспечения становится коммерческим.

Пришло сообщение (NetIQ), что в 2008 году было скомпрометировано 285 миллионов записей.

В конце 2011 года пришло сообщение QLab о результатах мониторинга сетевой безопасности в США (US-CERT; рис. 98).

Рис. 98. Число сетевых инцидентов в 2006-2010 годах (US-CERT)

Приводимые ниже данные содержатся в статье "The 2011 Mid-Year Top Cyber Security risks report" компании HP, которая в свою очередь использует данные из OSVDB (Open Source Vulnerability Database) и ZDI (Zero Day Initiative; см. http://www.zerodayinitiative.com/advisories/disclosure_policy/). На рис. 99 представлены данные, взятые из OSVDB.

Рис. 99. Число выявленных уязвимостей в 2000-2011 годах

В данном докладе акцент делается на уязвимости приложений. На рис. 100 представлены данные полученные из OSVDB и от ZDI.

Рис. 100. Помесячное распределение выявленных уязвимостей в 2010-2011 годах

Максимум по числу выявленных уязвимостей приходится на конец 2010 - начало 2011 годов. В первом полугодии 2011 выявлено на 25% меньше уязвимостей, по сравнению с серединой 2010 (см. рис.99). Речь здесь идет только об уязвимостях коммерческих программных продуктов. Доля уязвимостей WEB-приложений от общего числа уязвимостей составляет 31% (см. рис. 101). Причиной этого является стабильный и достаточно быстрый рост числа WEB-приложений. Кроме того WEB-приложения интегрированы с ОС, WEB-сервером, базами данных и другими приложениями, что делает их излюбленной мишенью хакеров.

Рис. 101 Доля WEB_уязвимостей

На рис. 102 представлена эволюция доли различных категорий атак со временем в период с 2000 по 2011 годы.

Рис. 102. Распределение атак по годам в 2000-2011 годах

C 2005 по июнь 2011 исследователи ZDI и HP DVLabs выявили более 980 уязвимослей в популярных компьютерных системах, включая WEB-браузеры, медиаплейеры и читающие устройства. Ниже на рис. 103 представлены распределения уязвимостей по категориям для 2009-1011 годов.

Рис. 103. Распределение уязвимостей по категориям

На рис. 104 представлены 10 популярных приложений, где выявлено наибольшее число уязвимостей ZDI в период 2005–2011.

Рис. 104. уязвимости выявленные ZDI в 2005-2011 годах

В первом полугодии 2011 группой WSRG было зарегистрировано 2,750 атак против различных пользовательских приложений. Наблюдается стабильный рост числа атак в период 2009-2011 годы. См. рис. 105.

Рис. 105. Полное число атак на серидины 2009-2011 годы

Энергетический сектор приложений содержит разнообразные уязвимости, которые могут быть использованы для компрометации системы. Так, 23% уязвимы для атак SQLi, 15.3% - уязвимы для атак RFI (Remote File Include), 53.8% - уязвимы для Reflected XSS, а 23% - уязвимы для Persistent XSS. Выявлено 38.4% систем, уязвимых для атак CSRF (Cross-Site Request Forgery). На рис. 106 представлено распределение атак (PHP/RFI, SQLi и XSS) для первого полугодия 2011г.

Рис. 106. Число WEB-атак приложений в период 2009-2011 годов

Среди массовых атак WEB-сайтов за последние время выдвинулась техника SQLi. На рис. 107 показана эволюция этого вида атак по годам (1999-2012).

Рис. 107. Эволюция атак SQL-injection

GFI представила данные о выявлении в Интернет фальшивых программ детектирования вредоносных кодов в 2005-2011. См. рис. 108

Рис. 108. Рост числа фальшивых программ детектирования вредоносных кодов в период 2005-2011

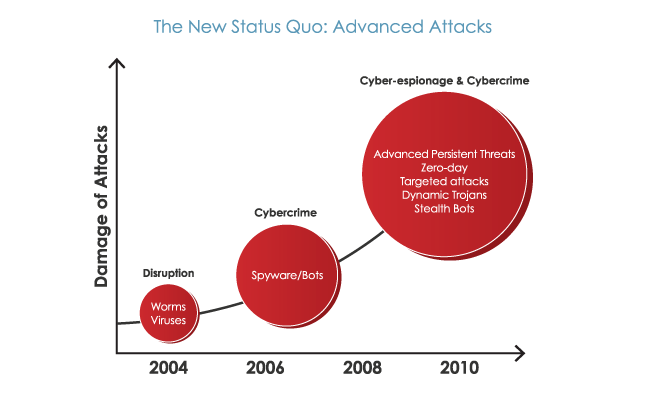

К концу 2010 года сформировалось новое поколение сетевых угроз APT, динамические троянские кони, скрытные botnet и т.д. См. http://www.fireeye.com/threat-protection/index.html и рис. 109.

Рис. 109. Эволюция сетевых угроз

Если в 2006 году число разнообразных malware было около 1 миллиона типов, то в 2011 году их стало - 60 миллионов! (данные компании WEBROOT, ноябрь 2011г).

По данным BlueCoat (Blue Coat Systems 2012 Web Security Report. Exposing Malnet Strategies and Best Practice for Threat Protection) число сайтов, зараженных malware за 2011 год увеличилось на 240%. 5000 новых угроз появляется каждый месяц. Введен новый термин - MalNet (Malware Network) - близкий по смыслу botnet. За 2011 год отмечен заметный рост числа фальшивых кодеков, содержащих вредоносные коды.

Ниже на рис. 110 показаны пути заражения вредоносными кодами. Наибольший вклад в это дает электронная почта (68% роста по сравнению с 2010 годом), на втором месте поисковые системы, которые, впрочем, по эффективности не уступают e-mail). В нижней части рисунка представлены 5 наиболее крупных Malnet. В кружочках проставлены средние числа машин в сети malnet. Blue Coat отслеживает 500 malnet.

Рис. 110. Входные точки Malnet

Для того чтобы уменьшить вероятность успешной атаки следует проводить анализ результатов поиска в реальном масштабе времени. Схема современных атак, политики безопасности и пути противодействия представлена на рис. 111. Система WebPulse блокирует 3.3 миллионов атак в день.

Рис. 111. Защита от Malnet

Malnet представляют собой распределенную структуру в рамках Интернет, управляемую киберпреступником. Кибер преступники стараются привлечь пользователей к одному месту, например на каком-то сайте, который пользуется доверием, и переправить их на зараженный сервер. Схема такой процедуры представлена на рис. 112.

Рис. 112.Технология создание Malnet