10.28.7 2012 год. Обзор по материалам ведущих фирм, работающих в сфере сетевой безопасности

Семенов Ю.А. (ГНЦ ИТЭФ)

| Некоторые прогнозы на 2012 год |

| Увеличение быстродействия беспроводных каналов |

| FireEye Advanced Threat Report – 2H 2011 |

| Использование мобильных ОС и планшетов |

Компания IDC прогнозирует, что в 2012 году расходы в сфере ИТ вырастут по сравнению с 2011 годом на 7% и достигнут 1,8 триллиона долларов. Полный объем данных увеличится до 2,7 зеттабайт (+48% по отношению к 2011 году). 90% этих данных будут неструктурированными (видео, изображения и WEB). Смотри Analyst predictions for 2012, а также http://www.gartner.com/it/page.jsp?id=1862714

Большие объемы данных создают серьезные проблемы для пользователей, только 15% компаний способны эффективно использовать данные. Предполагается, что такая ситуация сохранится до 2015 года. В 2012 году облачные технологии останутся в центре внимания. К 2016 году до 50% компаний будут хранить свою чувствительную информацию в облаке.

40% облачных клиентов будут требовать независимой сертификации безопасности хранения данных. Ожидается, что число киберпреступлений будет расти на 10% в год вплоть до 2016 года.

2012 год будет годом доминирующего развития мобильности. Ожидается, что в этом году будет загружено 95 миллиардов мобильных приложений. Пропорционально будет расти и угрозы безопасности для мобильных средств.

Компания IDC прогнозирует, что рынок унифицированных коммуникация в Европе, Среднем востоке и Африке (EMEA) вырастит до $16.6 миллиарда к 2015 году. В 2010 году эта цифра составляла $5,7 миллиардов. В ближайшие 5 лет ежегодный прирост этого рынка составит 23,7%.

Ваши идентификаторы (параметры доступа) в социальных сетях и разнообразных форумах будут представлять для кибер преступников ощутимую ценность. Часто даже большую, чем номер вашей кредитной карты. Это связано с тем, что обычно каждый пользователь в сети имеет в среднем до 150 "друзей". Хакер, взломавший ваш аккаунт сможет манипулировать ими от вашего имени.

Современные атаки часто осуществляются через "друзей" в социальных сетях, мобильные устройства или через облако. Часто используются смешанные технологии атаки, например, email phishing, scams.

Более 1,000 различных типов атак угрожают смартфону или таблетке, если вы с ними работаете. Можно ожидать новую атаку каждый день.

Большинство наиболее популярных сайтов (Google, Facebook и Twitter) переходят на работу исключительно с протоколом HTTPS. SSL/TLS будут более широко использоваться для обеспечения безопасных туннелей. Но это создаст определенные трудности, так как зашифрованный трафик будет невозможно контролировать с помощью IDS/IPS и Firewall.

Олимпийские игры в Лондоне, выборы президента США, календарь майя и апокалиптические прогнозы будут использоваться киберпресупниками. Широкое использование оптимизации поиска (с целью продвижения позиции сайта в поисковых системах), провоцируют хакеров на использование таких технологий. Часто страницы сайтов, занимающих лидирующие позиции при поиске, оказываются заражены вредоносными кодами.

Сохранит высокую популярность в 2012 году применение фальшивых антивирусных/antimalware программ, а также программ очистки registry и фальшивых программ резервного копирования..

Начало января 2012 ознаменовалось серией атак хакеров на ближнем востоке (Новая газета. Ю.Ревич, 27-01-2012). Сначала хакер 0xOmar из ОАЭ опубликовал данные более 20000 кредитных карт израильтян. 9-го января хакеры взломали сайт зам. министра иностранных дел Израиля, обещавшего найти и наказать 0xOmar. Затем была предпринята атака на сайты авиакомпании El Al и финансовой биржи Тель-Авива. Кроме того была предпринята попытка проникнуть в базу данных одного из крупных банков Израиля. Арабские сетевые партизаны получили поддержку мусульманского проповедника Тарика Ас-Сувейдана, призвавшего начать кибер джихад против Израиля. 10-го января последовал ответ израильских хакеров. Сначала хакер под именем 0xOmer опубликовал данные сотен клиентов интернет-магазинов в Саудовской Аравии. Затем хакер с именем Ганнибал 17-го января опубликовал данные 30000 (или даже 100000) арабских пользователей социальной сети Facebook. Тогда же хакеры заявили, что им удалось нарушить работу саудовской фондовой биржи и биржи ценных бумаг Абу Даби.В армии Израиля сформирована группа в 300 хакеров. Но осознание губительности эскалации взаимных атак привело к тому, что в настоящее время они прекращены.

Компания IDC представила результат анализа роста рынка унифицированных коммуникаций (UC). Ежегодний рост составляет 23,7%. К 2015 году ожидается утроение объемов продаж.

Прогноз, базирующийся на широком опросе, предсказывает на 2012 год , что ИТ-бюджет увеличится у 51,7% компаний и у 28,3% сохранится на прежнем уровне. В 2012 году 53,8% респондентов планируют использовать Software as a Service, а 33% - Storage as a Service. К концу 2012 года примерно 17,9% данных будут храниться в облаке.

Вариант беспроводных каналов 802.11ac будет обеспечивать пропускную способность на уровне Gigabit Ethernet. Стандарт будет доработан во второй половине 2012, коммерческие версии появятся к концу года. См. Networking 2012: Analysts predict what's ahead for the industry

Вариант Wi-Fi 802.11ad, использующий спектр 60 GHz, будет обеспечивать полосу 7 Гбит/c. Этого будет достаточно для поддержки некомпрессированного HD-видео (1080p). Такие характеристики сопоставимы с возможностями проводных технологий Thunderbolt и USB 3.0. Стандарт будет окончательно доработан во втором полугодии 2012.

При использовании стандарта физического уровня 802.11, Bluetooth 4.0+HS сможет поддерживать высокоскоростные приложения.

Администрация Обамы поставило своею целью увеличить число федеральных сотрудников, работающих дистанционно, с 150,000 в 2011г до 500,000 в 2014 .

Cisco Systems предсказывает, что глобальный IP-трафик увеличится к 2013 году в пять раз.

Ниже представлены прогнозы по ИТ на 2012г по материалам статьи "10 Predictions for Technology Trends and Practices in 2012".

Развитие технологии SaaS (Software as a Service; наиболее популярная cloud-технология) будет способствовать адаптации техники cloud. См. рис.1. Из рисунка, впрочем, видно, что значительное число респондентов не планируют внедрять данную технологию.

Рис. 1. Адаптация технологии cloud в 2012г.

Ниже в таблице представлены результаты опросов по поводу ОС планшетов.

| тип ОС | % ИТ респондентов | % поставщиков-респондентов |

| Android | 45% | 15% |

| BlackBerry | 28% | 4% |

| iOS, WebOS | 46% | 28% |

| Windows 7 и/или Windows 8 (когда появится) | 36% | 35% |

| Не используют таблетки | 28% | 25% |

На рис. 2 рассмотрены прогнозы для систем идентификации (например, Microsoft’s FIM (Forefront Identity Manager)).

Рис. 2. Управление идентификацией в 2012г.

Интересные утверждения содержатся в обзоре Роба Локхарта и Боба Гона "Utility Cyber Security Seven Key Smart Grid Security Trends to Watch in 2012 and Beyond" (опубликовано в 4-ом квартале 2011г):

Сетевая безопасность находится в состоянии близком к хаосу. После того как поставщики годами продавали точечные решения, закрывающие отдельные проблемы, но не гарантирующие безопасности, а атакеры имели практически полную свободу, нечего удивляться тому, что они преуспели. От многих атак просто нечем защититься. Последние полтора года постепенно возникло понимание проблемы. Стало ясно, что нужны стандарты для безопасности, а предлагаемые решения должны быть масштабируемыми. Ожидаемый прирост инвестиций в компьютерную безопасность составляет 9,6%. На рис. 3 показан прогноз прибыли в сфере сетевой безопасности для разных регионов мира.

Рис. 3. Рост доходов в сфере сетевой безопасности с 2011 по 2018 годы.

В 2006 году было сгенерировано 161 млрд. гигабайт информации, а в 2010 году - в 6 раз больше. Бумажные технологии замещаются цифровыми. ИТ шире используются в играх и персональном общении, а также здравоохранении, туризме, симуляции.

| Ожидается, что стоимость определения генома отдельного человека будет стоить порядка 100$ и это добавит к содержимому вашей медицинской карты еще несколько гигабайт. |

Ожидается, что к 2020 году память будет стоить 0,5$ за терабайт. В год будет генерироваться в 200 раз больше данных, чем в 2008 году. В 2000 полный трафик Интернет составлял более 1 экзабайта, а в 2010 достиг 256 экзабайт, что соответствует темпу роста в 70 % в год. Ожидается, что к 2010 году трафик достигнет 1 зетабайта. Прогнозируется, что к 2014 году китайский язык будет доминировать в Интернет. Мобильные телефоны к 2020 году будут обладать вычислительной мощностью современного персонального компьютера. Каждые четыре года объемы доступной памяти увеличиваются в 10 раз.

Предполагается что действие закона Мура прекратится к 2020 году. В 2000, программы в автомобиле имели до миллиона строк кодов, к 2010 это число возросло в 100 раз, ожидается, что в 2020 программы в автомобиле будут содержать 10 миллиардов строк кода.

Кибератаки участились в период с 2002 по 2008 годы в 8 раз. Прогресс охватывает все стороны ИТ, не ожидается положительных изменений только в области сетевой безопасности.

В начале 2012 года была предпринята атака против сети Sony’s PlayStation, было скомпрометировано 70 млн. акоунтов. Украденная информация содержала имена пользователей, адреса, параметры доступа, e-mail и даты рождения. Ситуация в сфере безопасности меняется крайне быстро и очень трудно представать, что будет проблемой даже в следующем месяце. Быстро растет число атак с привлечением инжинирига в соцальных сетях.

| Чтобы сохранить существующий стиль жизни к 2020 году человечеству потребуется еще одна планета! |

Опрос 2500 экспертов в Великобритании показал, что наивысшим приоритетов в ИТ является резервное копирование для виртуальных машин и эффективное восстановление после аварии или вторжения.

Большинство сервис-провайдеров в США отказались в своих планах от зависимости тарифов от трафика. Такие зависимости еще существуют у провайдеров мобильной связи. Основным стандартом в сфере мобильной связи к 2020 году станет 4G (100-1000Мбит/с).

В Интернет легко найти прогнозы на 2012 год для США, Европы, для Индии, Китая, но не для России.

Рынок унифицированных коммуникаций достигнет к 2015 году $16.6 миллиардов (данные компании IDC).

Обзор CISCO на основе опроса профессионалов, утверждает, что в 2012 году на первое место выходит (53%) сетевая надежность и безопасность, потеснив прочие рабочие параметры и гибкость. Ожидается, что вредоносные программы Zeus и SpyEye будут адаптированы для решения и других задач (http://hackingexpose.blogspot.com/2011/12/multifunctional-malware-staged-drive-by.html). Троянский конь SpyEye обрел черты скрытности и по этой причине стал еще более опасным. Главным источником заражения останутся WEB-сайты. Для атак все шире будут использоваться вредоносные javascript'ы.

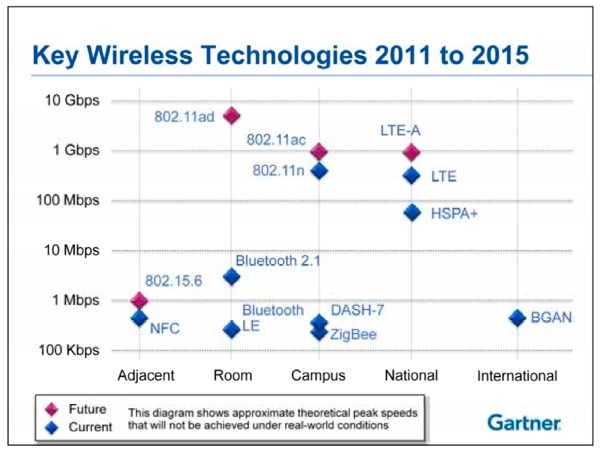

Доклад Gardner за 2011 год утверждает, что 40% бизнес-трафика в США не имеет никакого отношения к бизнесу. В докладе выделяются 10 мобильных и беспроводных технологий, которые будут развиваться ближайшие 4 года (до 2015 года).

Ниже предлагается их перечень:

Отмечается тенденция смещения взаимодействия от схемы человек-компьютер к схеме компьютер-компьютер (M2M). В 2012 году ожидается прибыль в сфере M2M на уровне 38, 1млрд. долларов США.

Ниже на рис. 4 представлено нынешнее состояние беспроводных технологий и прогноз до 2015 года. Смотри Top 10 trends that will transform mobile between now and 2015.

Рис. 4. Прогноз развития беспроводных технологий до 2015 года.

HSPA - High-Speed Packet Access; BGAN - Broadband Global Area Network; LTE - Long Term Evolution;

Появились утверждения, что в 2012 году таблетки могут занять нишу laptop. Одним из преимуществ таблеток является меньшая потребляемая мощность. Одной зарядки хватает на день работы.

Microsoft сообщает о регистрации 5 миллионов сеетевых атак ежедневно, а каждая загрузка Интернет-файлов из 14 содержит malware. 66% всех приложений содержат уязвимости, 76% приложений WEB 2.0 поддерживают файловый обмен. 42% служащих используют мобильные устройства на своих рабочих местах. (Six Security Strategies for Highly Effective IT Professionals. Январь 2012. Lumention). На рис. 4 показаны области сетевых рсиков в 2012 году (Ponemon Institute).

Рис. 5. Области увеличения рисков в 2012 году.

Специалисты компании Gartner предсказывают, что к 2015 году 17% Интернет будут работать с адресами IPv6.

Конфигурирование современных сетей становится все более сложным процессом. Этому способствует внедрение IPv6. На стыке IPv6, виртуализации и облачных технологий сформировалась техника IPAM (IP Address Management). IPAM обеспечивает у ровень управления для IP, DNS и DHCP. Схема взаимодействия различных частей IPAM представлена на рис. 6.

Рис. 6. Схема взаимодействия различных частей IPAM.

Так как технологии IPv4 и IPv6 будут сосуществовать длительное время (во всяком случае до 2020г), компания Juniper разработала технологию (NAT64) согласования работы этих двух стандартов (см. рис. 7).

Рис. 7. Juniper-NAT технология согласования работы IPv4-IPv6.

40% больших компаний рассматривают смартфоны в качестве главной угрозы безопасности. Число вредоносных кодов, разработанных для ОС Android, увеличилось за год на 400%. Это в частности связано с тем, что 85% пользователей смартфонов не используют антивирусов.

Доходы кибер преступников превысили доходы от наркотрафика.

Современные антивирусные системы детектируют только 24% всех видов malware.

В 2012 многие (75%) компании планируют перевод службы электронной почты в облако.

Кибер преступники начали открывать фальсифицированные Интернет сервисы страхования. Число интернет-сервисов множится, так почему не предложить и такой?

Компания ArcSight выяснила, что для 45 крупных организаций кибер преступность в среднем обходится в 3,8 млн. долларов США. В последние 10 лет многообразие вредоносных кодов увеличивалось на 50% ежегодно.

На 2012 год 53% компаний рассматривают надежность и безопасность сети более важными свойствами, чем производительность или адаптивность. Почти половина компаний (47%) полагают, что в 2012 году работа фирмы станет более эффективной за счет инвестиций в ИТ, и только 24%, считают, что этого можно достичь и без ИТ.

После того, как коды Zeus и SpyEye оказались опубликованы, можно ожидать разнообразных атак с использованием модификаций этих программ.

Специалисты компании McAfee, предсказывает, что в 2012 году можно ожидать разработки вредоносных программ, использующих BIOS и другого встроенного в оборудование программного обеспечения для обхода традиционные технологии безопасности. Можно ожидать атак против DNSSEC и создания новых видов кибер-оружия. Предполагается появление ложных сертификационных центров, а также botnet, состоящих из мобильных устройств (ipad, iPhone и пр.). К сети будут подключаться объекты и устройства, которые проектировались без учета такой возможности, что откроет новые возможности для хакеров.

В 2012 году сфера cloud computing продолжает свое развитие. Этому будет способствовать широкое использование мобильных средств. Будут создаваться мобильные облака.

Ожидается, что в 2012 году 40% организаций внедрят виртуализацию в своих информационных центрах. Одной из проблем виртуализации является невидимость и неконтролируемость трафика VM-VM (см. рис. 8). Смотри The 2011 Application & Service Delivery Handbook. Dr. Jim Metzler, Ashton Metzler.

Рис. 8. Важность мониторинга трафика VM-VM.

Из рисунка видно, что более половины респондентов считают наличие мониторинга трафика VM-VM в 2012 г необходимым.

Если про неоптимальность протокола ТСР знают практически все, то было бы интересно узнать, насколько пользователей удовлетворяют другие протоколы, например HTTP или MAPI. Это важно, в частности, в связи с тотальной вэбификацией практически всех приложений. Результат опроса экспертов в США представлен на рис. 9.

Рис. 9. Важность оптимизации протоколов помимо ТСР.

Из рисунка видно, что заинтересованность в совершенствовании HTTP достаточно велика. Это связано с тем, что загрузка страницы сопряжена с пересылкой десятков объектов (рисунков, формул, видео и т.д.), замедляющих процедуру, особенно если некоторые компоненты находятся на другом сервере.

Ниже в таблице даны усредненные потребности полосы каналов для различных видов деятельности.

| Вид активности | Требуемая полоса на 1 пользов. | Число одновременных пользователей | Требующаяся полоса WAN |

| Офис | 43 кбит/c | 10 | 430 кбит/c |

| Интернет | 85 кбит/c | 15 | 1275 кбит/c |

| Печать | 573 кбит/c | 15 | 8595 кбит/c |

| Флэш видео | 174 кбит/c | 6 | 1044 кбит/c |

| Стандартное WMV видео | 464 кбит/c | 2 | 928 кбит/c |

| WMV видео высокого разрешения | 1812 кбит/c | 2 | 3624 кбит/c |

| Полная полоса WAN | 15,896 кбит/c | ||

В докладе 2012 WEB Security Report (Blue Coat) сообщается об увеличении числа вредоносных сайтов на 240% , в среднем любая организация сталкивается с 5000 новыми угрозами каждый месяц. Компания считает, что пришло время унификации и стандартизации средств противодействия сетевым атакам и защиты данных. В 2011 году подверглась атаке сеть игровых станций Sony. Это обошлось компании в 171 млн. долларов США.

Актуальной становится проблема резервного копирования для мобильных устройств. Задача усложняется тем, что эти приборы не являются частью корпоративного информационного центра и осуществить резервное копирование, например, в пятницу в 17:00 нельзя, устройства многих корпоративных пользователей могут быть недоступны (например, находиться в "спящем" состоянии). Кроме того, такие устройства имеют медленные внешние каналы и для резервного копирования здесь часто нужны другие программы. Быстродействие будет особенно низким в случае работы с беспроводным каналом. Для решения проблемы разработаны специальные системы поблочного инкрементного резервного копирования. Способствовать улучшению эксплуатационных характеристик резервного копирования может технология дедубликации.

Компания McAffee прислала интересную статью-обзор по эволюции проблем сетевой безопасности и о кражах виртуальных денег, с прогнозом ситуации в 2012году. Смотри рисунки 10 и 11.

Рис. 10. Кражи виртуальных денег в 2011 году.

Виртуальные формы денег упрощают расчеты между людьми, минуя посредников. Но современные средства вторжения, например, троянские кони, делают такие расчеты уязвимыми. На рис. 10 показана временная диаграмма числа краж виртуальных денег по месяцам в 2011 году. Пик активности приходится на сентябрь 2011, но прогноз на 2012 год неутешителен.

Практика последних лет, начиная с событий, связанных с WikiLeaks (2010), показала что, если большая группа хакеров выбирают мишень, то эта мишень с неизбежностью будет скомпрометирована (за счет имеющихся уязвимостей или путем DDoS-атаки). При этом совершенно не важно, какими мотивами руководствуются хакеры: политическими, коммерческими или хулиганскими. Сейчас трудно сказать, как формируются такие группы хакеров. Судя по всему, используются самые разные механизмы. Ясно, что в текущем году такого рода атак будет больше. Для организации таких атак все чаще используются социальные сети. Некоторые формы социального протеста, например Occupy, перемещаются в виртуальную среду. Смотри рис. 11.

Рис. 11. Взаимосвязи и мотивация хактивизма (хакерства) 2009-2013гг.

Что особенно настораживает, так это формирование стабильных кибер-армий. Например, Iranian Cyber Army, Pakistan Cyber Army, ChinaHonker group, и т.д. Создаются такие группы в Палестине, северной и Южной Кореях и некоторых других государствах. Во многих государствах в 2012 году продолжится разработка новых видов кибер-оружия и средств противодействия. Понятно, что страны с продвинутой ИТ инфраструктурой более уязвимы. В США в июле 2011 создан “Department of Defense Strategy for Operating in Cyberspace”. Начата разработка доктирины кибер-безопасности. Смотри Department of Defense Strategy for Operating in Cyberspace (19 стр.), где представлены 5 стратегических инициатив.

В министерстве обороны США (DoD) работает 15000 сетей и 7 млн. вычислительных устройств, размещенных в более чем десятке стран по всему миру.

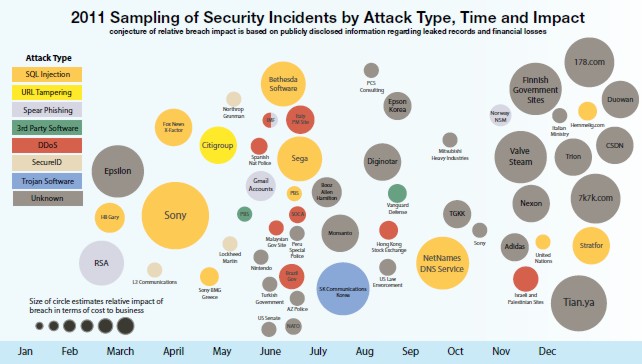

Рис. 11A. Обзор сетевых инцидентов за 2011гг.

Кооперация в сфере борьбы со SPAM привела к ощутимым успехам, что в свою очередь подняло цены на такого рода услуги. Появились официальные рекламные агентства, которые занялись рассылкой спама. Такие агентства используют как технику botnet, так и различные схемы с привлечением прокси.

Разработаны версии Rootkit для мобильных средств связи. В 2012 году будут совершенствоваться программы Zeus и SpyEye для кражи денег через мобильные банковские системы. Такие системы выявляют параметры доступа к счету клиента, а затем отсылают их с помощью SMS хакеру.

Разработаны новые версии фальшивых сертификационных центров, которые используются некоторыми видами malware (например, Stuxnet и Duqu). Появился новый тип malware - bootkit, где делается попытка подмена программы стартовой загрузки.

Пришел доклад "Internet Enemies Report 2012", где названы страны с жесткой цензурой Интернет. Это Бахрейн, Беларусь, Бирма, Китай, Куба, Иран, Северная Корея, Саудовская Аравия, Сирия, Туркменистан, Узбекистан, Вьетнам. Претензии имеются к свободе Интернет в Австралии, Египте, Эритрее, Франции, Индии, Казахстане, Малайзии, России, Южной Корее, Шри Лаке, Тайланде, Тунисе, Турции, Объединенных Арабских Эмиратах. Это является обновлением доклада 12 марта 2011 года. Полный текст доклада содержит 71 страницу.

Репрессивные режимы блокируют Интернет, понижают пропускную способность каналов (что делает практически невозможным пересылку фото или видеоклипов), устанавливают URL-фильтры, отключают мобильные телефоны, блокируют передачу SMS. В Узбекистане блокировались некоторые форумы, когда началось обсуждение событий арабской весны. В Казахстане под предлогом борьбы с экстремизмом был блокирован доступ к LiveJournal. В Турции пытались ввести фильтрацию контента по 138 словам. В Южной Корее блокировали несколько сайтов в ответ на северокорейскую пропаганду. На Кубе преследуются блоггеры, критикующие существующий режим. В Бахрейне, Мексике, Индии и Сирии несколько оппозиционных блоггеров было убито. В Китае 78 кибер дисcидентов находится в тюрьме (всего в Китае 513 млн. пользователей). В обзоре имеются главы, посвященные каждой стране из приведенных выше списков.

В Канаде одобрен репрессивный закон для Интернет под предлогом борьбы с педофилией. В Белоруси оппозиционные блоггеры были арестованы, а с некоторыми были проведены профилактические беседы.

Технология платежей развивалась от расчетов наличными к использования кредитных карт и далее в направлении бесконтактных средств (NFC). Отличие двух основных методов мобильных платежей связано с положением мобильного клиента по отношению к продавцу:

Сформировались два сектора рынка:

Таблица 1. Классификация мобильных платежей

| Мобильная платежная схема | Описание | Возможный провайдер |

| Платеж на счет мобильного телефона | Реализуется операторами для малоценных платежей и цифровых товаров | Большинство операторов |

| PRSMS (Premium Rate SMS) | Для оплаты цифрового контента и для цифрового ТВ | Провайдеры контента, такие как Jamster & ТВ-компании |

| Мобильный WEB&WAP счет | Интерфейс WEB-пользователя для оплаты с помощью кредитной карты | UK's PayForlt, Intuit |

| Средства SMS/Java/SIM | Средство платежа с предварительной регистрацией счета и/или мобильного кошелька | PayPal Mobile |

| P2P (Person-to-Person) | Обмен через посредство SMS между мобильными телефонами | Obopay, Globe Telecom |

| Приложение SmartPhone | Apple iTunes, ngpay | |

| Бесконтактный | Схема Wave&Pay, где телефон проводится мимо считывателя (напр. NFC или FeliCa) | NTT DoCoMo, MasterCard PayPass |

| В магазине | Мобильный кошелек (Mobile Wallet) | Mocapay, Mozido |

На рис. 12 ниже представлена динамика рынка мобильных платежей в 2011-2015 гг.

Рис. 12. Рынок мобильных платежей в 2011-15гг

За последние 10 лет 760 американских компаний, исследовательских университетов, провайдеров услуг и правительственных агентств подверглись атакам группы кибер-шпионов из Китая (данные доклада Блумберга).

Благодаря полиморфности детектируется только 24% всех вредоносных кодов, что облегчает APT-атаки. Это обстоятельство понижает эффективность IDS/IPS-защиты. В день появляется 50000 новых сигнатур в дополнение к 6-20 млн уже известных. На рис. 13 показано число дней, необходимых для выявления атаки, для семи разновидностей атак.

Рис. 13. Число дней, необходимых для выявления атаки, для семи разновидностей атак

Получен обзор по проблемам роста объемов памяти (DataStax; март 2012г; "Big Data: Beyond the Hype"). Если совсем недавно объемы данных измерялись мегабайтами и гигабайтами, то теперь речь идет о терабайтах и петабайтах. Возросли не только объемы информации, но и потоки. Количественный рост этих параметров привел к проблеме нахождения нужных данных в хранилищах и выделения их в потоках.

| В обиход введен термин "технологии больших объемов данных" (Big data technologies). Это новое поколение технологий и архитектур, разработанных для эффективного извлечения нужной информации из гигантских объемов данных, относящихся к различным типам. |

Big data - это данные, которые превосходят возможности обычных систем баз данных. Чтобы получить то, что нужно, приходится использовать какие-то альтернативные методы обработки (O’Reilly). Смотри также What is big data? An introduction to the big data landscape. Edd Dumbill. 11 January 2012.

Не следует думать, что большие объемы данных - это то, с чем имеет дело Google или Facebook. На рис. 14. показано распределение объемов данных по областям применения.

Рис. 14. Распределение объемов данных по областям применения в промышленном секторе

Discrete manufacturing - фирмы работающие в цифровом секторе. На рисунке представлены данные по компаниям, которые имеют, по крайней мере, 100 терабайт записанных данных.

Рис. 15. Географическое распределение хранящихся данных

Из рисунка видно, что на территории РФ серьезных объемов данных нет (или про них ничего не известно). Лидер по объемам данных - США, далее следует Европа, Япония и Китай.

Отмечается, что информационные инструменты и большие объемы данных, которыми оперируют компании, являются их мощным конкурентным инструментом. Смотри рис. 16.

Рис. 16. Сопоставление объемов данных для различных секторов рынка и уровня прибыли

Из рисунка видно, что лидеры по объемам используемых данных являются также и лидерами в отрасли, и лидерами по уровню прибыли. Ниже на рис. 17 показаны объемы продаж (в млрд. долларов США) через Интернет по годам 2009-2012 и прогноз на 2013-14 годы.

Рис. 17. Сопоставление объемов продаж по годам (2009-2011) и прогноз на 2013-14гг

Пришло сообщение лаб. Каспеского о malware Flame (Kaspersky Flame malware poses little threat to businesses.Robert Westervelt, News Director). Аналитики после рассмотрения этой программы пришли к выводу, что продукты хакеров, мотивированных на получение материальной выгоды, для бизнеса представляют большую угрозу. Malware Flame - один из самых сложных вредоносных продуктов ориентирован на определенных субъектов на Ближнем Востоке и в Северной Африке, и не слишком опасен для большинства остальных пользователей. Хотя программ противодействия не создано, для клиентов компании этот вид malware не опасен. Flame впервые появился в 2007 году и его компоненты детектируются многими антивирусными средствами. Этот продукт использует модификацию DNS-откликов. Число успешных атак с помощью Flame ограничено. Этот вид malware ориентирован на уязвимости ОС Windows XP, Windows 2000 и Windows 7. Зарегистрировано 189 заражений в Иране. Результатом вторжения обычно является утечка данных (тексты, прослушивание переговоров, e-mail). Объем Flame составляет около 20 Мбайт. Частным и корпоративным пользователям рекомендуется обратить особое внимание на Black Hole exploit toolkit, а также на семейство Zeus Trojan. Эксперты признают, что в ближайшие годы не следует ожидать блокировки всех или даже простого большинства сетевых атак.

Google детектирует 9500 вредоносных сайтов каждый день (середина июня 2012 года).

Получен обзор "The 2011 Cisco Connected World Technology Report" - это результаты обзоров, выполненных в 2011 году. Вот некоторые результатыэтих опросов. Каждый третий студент или молодой специалист считает, что Интернет для них также важен, как воздух, вода, еда и крыша над головой. Двое из пяти считают предпочитают меньший заработок при наличии мобильности и доступе к социальной среде. Трое из пяти считают себя не ответственными за безопасность корпоративной информации и оборудования.

26 июня 2012 года ФБР сообщило, что в 13 странах (Великобритания, Болгария и др.) арестовано 24 человека. Эти лица обвиняются в преступлениях, связанных с кредитными картами. Операция ФБР предотвратила кражу 205 млн. долларов США. Выявлена компрометация 411000 кредитных и дебетных карт. Некоторые из арестованных занимались также продажей вредоносных программ.

В обзоре-прогнозе эксперта фирмы CISCO (Joe Fernandez) утверждается, что в 2012 году безопасность и надежность сетей будут рассматриваться более важными, чем другие эксплуатационные характеристики, включая пропускную способность или адаптивность (53% опрошенных).

Ко мне попал прогноз фирмы McAfee по проблемам безопасности на 2012 год (Гари Дэвис - Gary Davis). Он привел пример, когда система водоснабжения Южной Калифорнии наняла хакера проверить надежность ее сети управления. Хакер за час добился доступа и полного контроля над системой и осуществил добавление оговоренных химических веществ в воду. Это показывает, насколько уязвимы современные системы управления. Возможно, столь критические для жизни системы не должны иметь доступа через Интернет.

В прошлом году замечена активность анонимной группы хакеров против нью-йоркской биржи в рамках акции Occupy Wall Street. Такого рода деятельность (хактивизм), вероятно будет продолжаться и в 2012 году.

Зафиксирована рассылка SPAM официальными рекламными агенствами. Возможно это связано со злонамеренной подменой списков рассылки. Стремительно растет многообразие вредоносных кодов для мобильных средств, целью которых является создание мобильных botnet. Ожидается хакерское заражение автомобильных компьютеров, GPS-трекеров и других подобных устройств.

Предполагается, что 2012 год станет годом кибервойн. Что рядовые пользователи могут противоставить всему этому?

Прежде всего, не нужно помогать хакерам. Выбирайте хорошие пароли и часто их меняйте, не поддавайтесь на правокации и заглядывайте на сомнительные сайты, не открывайте вложения писем, пришедших от незнакомых людей. Своевременно обновляйте системное и прикладное программное обеспечение, используйте Firewall и антивирус.

Приобретать прикладные программы следует исключительно у официальных дистрибуторов.

На работу с информацией в мире тратится 1,1 трлн. долларов США. 42% всех корпоративных данных оказываются задублированными, съедая ресурсы компании.

Согласно новейшим данным ущерб от DDoS атак составляет 10000$ в час. Наилучшими средствами противодействия DDoS считаются аппаратные средства. Желательно, чтобы эти устройства располагались у сервис-провайдера. Пиковые загрузки при DDoS-атаках уже в 2010 году превысили 100Гбит/c.

Компания Symantec проанализировала возможные последствия потери бизнес-информации. Результат анализа предстален на рис. 18. На диаграмме показан процент опрошенных экспертов, которые указали на определенный тип последствий (увеличение расходов, падение прибыли, подрыв торговой марки, потеря клиентов).

Рис. 18. Последствия потери бизнес-информации для компании

В 2012 года темп роста объемов "big data" достиг 62% в год, из них 85% остаются не управляемыми (вне баз данных). (см. The Truth About Big Data и For Big Data Analytics There’s No Such Thing as Too Big март 2012г).

Symantec сообщает, что в 2011 году было предотвращено 5,5 млрд. атак (в 2010 - 3 млрд) и выявлено 4989 уязвимостей. В 2011 г. в день блокировалось 4595 атак. В 2011 году поток SPAM составлял 42 млрд. сообщений в день против 62 млрд. в 2010 г., а число новых мобильных уязвимостей составило 315, против 163 в 2010г., число уникальных вариатов malware в 2011 оказалось равно 403 млн., против 286 млн. в 2010г. За 2011 год число атак типа APT увеличилось с 77 до 83 в день.

Рис. 18a. Вариация числа APT-атак в 2011 году

Компания FireEye прислала обзор атак и угроз за первое полугодие 2012 года (FireEye Advanced Threat Report – 2H 2011 FireEye Malware Intelligence Lab).

Количество заражений из расчета на компанию, если сравнивать первые полугодия 2011 и 2012 годов возросло на 225%, а только за первое полугодие 2012 года на 392%. В среднем компания сталкивается с 645 инцидентами , связанными с вредоносными кодами, базирующимися в WEB каждую неделю. На рис. 19 показана эволюция числа заражений через WEB за последние полтора года.

Рис. 19. Число заражений WEB-сайтов в неделю в 2011-2012гг

На рис. 20 показана эволюция числа инцидентов для организаций здравоохранения в первой половине 2012 года. Из-за наличия там персональной информации эти объектф подвергаются все большему числу атак.

Рис. 20. Число инцидентов в месяц для объектов здоровья в первой половине 2012г

Месячные вариации числа инцидентов в финансовых учреждениях подвержены большим вариациям (см. рис. 21). Пик инцидентов приходится на май 2012 года.

Рис. 21. Число инцидентов в месяц для финансовых объектов в первой половине 2012г

Компании технологического сектора показывают почти стабильное число инцидентов.

Рис. 22. Число инцидентов в месяц для технологических объектов в впервой половине 2012г

Объекты энергетики в первом полугодии 2012 демонстрируют 60% рост числа сетевых инцидентов.

Рис. 23. Число инцидентов в месяц для энергетических объектов в первой половине 2012г

Практика последних лет показала, что электронная почта является одним из основных плацдармов, откуда начинается сетевая атака. Чтобы противодействовать, например, атакам типа АРТ, нужно уметь детектировать и блокировать активность атакеров через почту. Между первым и вторым кварталами 2012 число атак через почту увеличилось на 56%. Чаще всего вредоносные коды скрыты в приложениях к почтовым сообщениям. На рис. 24 представлена динамика угроз безопасности со стороны URL и почтовых сообщений.

Рис. 24. Доля вкладов заражений вредоносными кодами через URL и за счет приложений в первой половине 2012г

Число вредоносных доменов продолжает быстро расти, хакеры редко используют одну и ту же машину в течение длительного времени. Во второй половине 2011 и первой половине 2012 отмечен сильный рост целевого фишинга (10-99 раз) через почту. Для некоторых доменов этот рост был на порядок выше. Почтовые сообщения становятся все более персонифицированными.

Рис. 25. Атаки через почту (с учетом размера сообщения) в 2011-2012гг

Во втором полугодии 2011 года число доменов, несущие вредоносные коды, которые зарегистрированы только один раз, составляют 38% от общего числа вредоносных доменов (это, как правило, целевой фишинг). В первом полугодии 2012 года эта доля составила 46%. См. рис. 26.

Рис. 26. Вариация числа доменов, вовлеченных в атаки в 2011-2012гг

Фирма Netcraft в августе 2012 года сообщает, что число зарегистрированных WEB-сайтов достигло 628.170.204, что на 38 миллионов меньше, чем в прошлом месяце.

В октябре (от InfoWorld.com) мне пришло уведомление о том, что лаборатория Касперского начала разработку безопасной операционной системы (сообщение под рубрикой "Касперский обещает невозможное: полностью безопасную ОС" (Kaspersky promises the impossible: A fully secure OS). Систему планируется использовать для целей SCADA (Supervisory control and data acquisition) и ICS (Internet Connection Sharing). Это связано с тем, что наибольшую угрозу представляет кибертерроризм, нацеленный на энергетические системы, снабжение городов водой, транспортную инфраструктуру и управление потенциально опасными производствами.

Согласно Е.Касперскому:

Проект находится на начальной стадии и многие эксперты комментируют его намерения с заметной долей скептицизма. Главное возражение основывается на двух тезисах:

Разработчикам безопасной ОС нужно также заботиться о том, чтобы исходные коды не попали в руки "плохих" парней. Да и безопасность системы определяется не только безопасностью ОС, но и приложениями, работающими поверх. Угрозы исходят также от самого Интернет и от невежественных конечных пользователей.

Для Fiber Channel предельное быстродействие в 1 Гбит/c (1988) несколько раз повышалось и в конце концов (осень 2011г) достигло 16 Гбит/c. Компания CISCO поддерживает версию 16 Гбит/с FCoE (Fiber Channel over Ethernet). Планируется разработка варианта на 32 Гбит/c, а в перспективе (к 2024 г) и 512 Гбит/c.

В августе 2012 пришло сообщение о том, что финансовая компания Knight Capital Group понесла убыток в 440 млн. долларов из-за ошибки в программе. Анализируя это сообщения, многие комментаторы приходят к выводу, что нельзя вслепую использовать приобретенные программные модули, не имея их текстов.

В начале октября 2012 года Google предупредила тысячи пользователей об атаке против своего сервиса Gmail. Позднее крупномасштабная атака была предпринята против Saudi Aramco (крупнейшая нефтяная компания Саудовской Аравии). В атаке подозревается Иран. Бывший координатор Белого дома по кибербезопасности Говард Шмидт (Howard Schmidt) на конференции Information Systems Security Association заявил, что в последнее время резко поменялись понятия преступления, шпионажа и войны. Масштаб ущерба и масштаб атак вынуждает бизнес и правительство выработать средства быстрого реагирования на кибер-атаки. Атакуются не только серверы и WEB-сайты, а даже телекоммуникационные спутники.

В недавнем выступлении министр обороны США Леон Панетта указал на возможность широкомасштабной кибер атаки против США, которую он сравнивает с Perl Harbor. Возможными источниками атак он называет Китай, Россию и Иран. Атаки могут предприниматься против инфраструктур управления железнодорожным транспортом (организация катастроф пассажирских поездов или поездов, перевозящих опасные вещества), против систем управления энергетическими предприятими или систем водоснабжения. Речь имела целью поддержку законопроекта Cyber Intelligence Sharing and Protection Act, который не поддержали республиканцы, так как он ограничивает конфиденциальность частной жизни. Коментаторы считают, что доклад сгущает краски, но задуматься о безопасности жизненно важных объектов все-же стоит.

Прогноз Gartner на 2013 год выделяет несколько тенденций:

К началу 2012 года большинство компаний при передаче данных перешли на технологию MFT (Managed file transfer), которая гарантирует безопасность.

Компания IBM предлагает пакет программ управления для технологии OpenFlow (из расчета 1700 долларов на одно устройство).

Средняя стоимость киберпреступления в 2012 году выросла на 40% по сравнению с 2011. Число успешных атак достигло 102 в неделю (против 72 в 2011 году и 50 - в 2010). Число кибератак на одну организацию увеличилось на 78%.

Осенью 2012 года появилось несколько сообщений об усовершенствовании атаки Operation Aurora, впервые использованной в 2009-10 годах против компании Google и других организаций.

В 2012 году сформировалась тенденция - увеличение числа кросс-платформенных вредоносных кодов, например, Flashback Trojan для Мас и Windows.

Руководитель отдела безопасности и вицепрезидент AT&T заявил, что если учесть, что за последние годы выявлены тысячи уязвимостей нулевого дня, можно ожидать, что столько же остается не выявлеными (из обзора After Stuxnet: The new rules of cyberwar). Следует иметь в виду, что такие угрозы, как Stuxnet или любую APT выявить какой-либо антивирусной программой невозможно.

Обычный антивирус может обнаружить только обычный вредоносный код. Он будет бесполезен против программы, профинансированной из правительственных фондов. Можете ли вы подвергнуться такой атаке, зависит от того, чем вы занимаетесь. (Сообщение “Traditional antivirus software is useless against military malware”). Такие программы как Stuxnet, DuQu и Flame сделаны невидимыми.

Таким образом, традиционные антивирусы становятся все менее эффективны, но спешить их выбрасывать не следует.

В воскресение 4-го ноября хакерская группа, называемая HTP, объявила что они скомпрометировали Web-серверы, бвзы данных MySQL, маршрутизаторы и управляющие серверы, используемые ImageShack для хостинга изображений.

При этом хакеры заявили "We have had root and physical control of every server and router they own. For years." (мы захватили контроль на годы) (см. сообщение "Hackers claim attacks against ImageShack, Symantec, PayPal, other websites. Anonymous goes on a hacking spree on Guy Fawkes Day").

В журнале Computer World утверждается, что к 2015 году направление Big Data создаст 1,9 млн. рабочих мест в США, а во всем мире - 4,4 млн. (Gartner), а капиталовложения в ИТ достигнут 3,7 триллионов долларов, что на 3,8% больше, чем в текущем году.

Около 13% домашних сетей в Северной Америке заражено какими-то вредоносными кодами (из сообщения PC World "Malware infects 13 percent of North American home networks", John P. Mello). Примерно половина из них представляют собой серьезную угрозу. 6,5% клиентов заражены rootkit, банковскими троянскими конями и т.д.. В третьем квартале 2012 года наиболее активной была ботнет ZeroAccess (обходится пользователям 900000$ в день. Эта ботнет использует протокол команд и управления peer-to-peer. За 3-й квартал было заражено через эту сеть более 2 млн. пользователей, из них 685000 в США. Ботнеты порождают 260 терабайт сетевого трафика. Задачей ZeroAccess является заражение машин, а также получение денег из системы bitcoin (дало 2,7 млн долларов в год). Распределение 20 malware по числу заражений в 3-ем квартале 2012 представлено на рис. 27.

Рис. 27. Распределение malware по числу заражений (3-й кварт. 2012)

Ниже на рис. 28 показано распределение узлов botnet Zero Access по странам. Для России здесь также нашлось место.

Рис. 28. Распределение узлов botnet Zero Access по странам

Число активных ботов ZeroAccess оказалось равно как минимум 2,2 млн.

В обзоре 2012_Norton_Cybercrime_Report указано, что в год от киберпреступников страдают 556 миллионов жертв(18 жертв в секунду). Это соответствует 110 млрд. долларов в год, из них 21 млрд приходится на США, 16 - на Европу, 46 - на Китай, по 8 - на Индию и Бразилию, и по 2 на Австралию, Мексику и Россию.

8-го ноября 2012 г. пришло сообщение о PDF-уязвимости нулевого дня, которая способна преодолевать защиту sendbox Adobe Reader. Этот вид атаки сохраняет эффективность даже тогда, когда отключена поддержка Javascript. Атака выявлена российской компанией Group-IB.

Во время олимпийских игр в Лондоне было потеряно или украдено 60000 мобильных телефонов, из них 27000 были смартфонами. Облачные технологиии размыли периметр безопасности, когда сотрудники получают доступ к корпоративным данным через небезопасный Интернет. Смартфоны еще более усложняют ситуацию, допуская доступ к данным из областей, незащищенных Firewall.

Многие вредоносные коды, например, троянский конь с удаленным доступом (remote access Trojan) используют маскировку под программы, работающие с внешними устройствами. Так они могут оставаться неактивными, например, пока не используется мышка (см. статью Anthony M. Freed "Remote access Trojan evades detection using mouse functions"). Для решения своих задач хакеры могут использовать специальные трюки "ожидания", заимствованные из документации "Microsoft's MSDN" . Так для активации кода могут использоваться, например:

Ниже в таблице представлено распределение числа расследуемых ИТ-инцидентов в разных странах (с декабря 2010 по апрель 2012г). Данные компании McAfee.

Рис. 29. Активность правоохранительных органов в разных странах

Из распределения видно, что данные из России отсутствуют. Либо ИТ-преступлений нет, либо их никто не расследует, либо - расследует, но результат держат в секрете.

89% учреждений к 2020 году будут следовать мобильному стилю организации работ. Структуры в США адаптируются к мобильному стилю быстрее (90% уже используют этот стиль), далее следует Китай - 85%, Бразилия - 81%, и Индия - 77%. В Европе Великобретания - 72%, а также Франция и Германия по 71%.

Другой уже сформировавшейся тенденцией является удаленная работа (работа дома, в пути, из аэропорта, кафе и т.д.).

| Регион | Полный % рабочей силы, не планирующей работать в офисе | Региональный % рабочей силы, не планирующей работать в офисе | Страна с максимальной долей работников, не планирующих работать в офисе | Страна с минимальной долей работников, не планирующих работать в офисе |

| Америка | 29% | 29% | США - 35% | Бразилия - 23% |

| Азия | 29% | 33% | Япония - 60% | Тайвань - 4% |

| Европа | 29% | 27% | Россия - 68% | Швеция - 7% |

Предполагается, что к 2020 сотрудники для доступа к корпоративным данным будут использовать до 4 устройств, а количество рабочих мест в офисе из расчете на одного сотрудника приблизится к 0,5.

Любопытно, что делает руководство с привилегиями и правами доступа в случае увольнения сотрудника. Смотри рис. 30.

Рис. 30. Различные действия руководства в отношении привилегий увольняемых сотрудников

Каждую неделю через WEB происходит 643 заражения (первое полугодие 2012 года, прирост - 225% по сравнению с 2011 годом - FireEye). В 2013 году ожидается, что наибольшую угрозу будут представлять: облачные botnet, "отравление" поиска (компрометация истории поиска) и мобильные атаки).

Получает все большее распространие унифицированная память (Unified storage system. Принципы были разработаны NetApp в 2002г). Технология хорошо согласуется с виртуализаций серверов и динамических информационных центров (а также с NAS и SAN).

Исследование показывает, что 4 из 10 американских пользователей кликают на небезопасных URL. Система Android возглавляет список наиболее популярных мишеней хакеров. Все чаще используются атаки с использованием DNS. Одним из наиболее частых путей вторжения в телефоны на основе Android остаются браузеры. Наиболее вредоносной программой, созданной в 2012 году является drive-by Trojan, нацеленный на Android. Когда загрузка браузера завершается, у пользователя спрашивается разрешение инсталляции (см. рис. 31 The 5 worst mobile threats of 2012). После заражения телефон может работать как прокси.

Рис. 31.

| Когда Китай и Индия достигнут того же уровня потребления как и развитые страны, то человечеству потребуется 5 планет, таких как Земля (исследование шведских ученых Getting Green IT). Потребуется в 5 раз больше деревьев для бумаги, в 5 раз больше горючего, в 5 раз больше сельскохозяйственных земель, в 5 раз больше руды для стали и т.д. Предполагается, что это случится к 2050 году. Чтобы решить возникающие проблемы предлагается широко внедрять планшеты вместо традиционных PC, облачные технологии, рециркуляцию расходуемых материалов и т.д. Следует иметь в виду, что iPhone 4 в процессе изготовления, транспортировке, использовании и утилизации добавляет в атмосферу 45 кг CO2. |

| Объем данных к 2020 года увеличится 50 раз и достигнет 40 ZB. |

По данным IBM объемы SPAM за последний год (с февраля 2011 по февраль 2012) сократились почти в 10 раз (до 25 млрд. сообщений в день).

Объем продаж планшетов в 2012г увеличился на 250%.

Рис. 32. Продажи планшетов в 2011-12 годах

К 2015 году ожидается, что число подключенных к сети устройств достигнет 15 млрд (по 7 устройств на каждого жителя США).

Согласно статистике 43% компаний, подвергшихся вторженияю, обычно разоряются в течение 2 лет. 93% бизнесов, которые потеряли свои информационные центры на 10 дней, становятся банкротами максимум через год. 40% компаний, которые лишились доступа к своим данным на 24 часа, обычно оказываются вынуждены прекратить свое существование. Последнее обстоятельство безусловно должно стимулировать осторожность при выборе провайдера облачных услуг.

Компания Symantec ежедневно детектирует около 73000 файлов, содержащих вредоносные коды (система SONAR).

Компания Sophos опубликовала распределение долей различных web-угроз в 2011-12 годах (рис. 33 - смотри Malware B-Z: Inside the Threat From Blackhole to ZeroAccess (Sophos)). В этом обзоре описаны средство вторжения Blackhole и rootkit ZeroAccess.

Рис. 33. Доли web-угроз в 2011-12 годах

SEO Search Engine Optimization

Лидирующие три позиции занимают разновидности Blackhole. Рассмотрены механизмы заражения, среди которых основными являются посещения вредоносных сайтов, вредоносный SPAM и различные методы социальной инженерии. Описаны некоторые методы защиты.

Интересные данные опубликованы в обзоре компании BMCSoftware "Mainframe is Poised to Fuel the Future of Business: 2012 BMC Mainframe Survey Spotlights Mainframe Growth and Pains", September 25, 2012.

Рис. 34. Причины инвестиций в супер-ЭВМ в 2010-12 годах (BMCSoftware)

Рис. 35. Распределение инцидентов по типам (данные GROUP IB, И.Сачков, Россия)

Потери от кибер преступности в 2012 году в Великобритании составили 2,1 млн. фунтов стерлингов за год. Число успешных атак достигло 1,1 на организацию в неделю (данные Ponemon "2012 Cost of Cyber Crime Study: United Kingdom"). Ниже на рисунках 36-38 представлены результаты анализа атак в Великобритании за последний год

Рис. 36. Финансовые потери от киберпреступности для 5 стран

Рис. 37. Распределение атак по типам для компаний с разной численностью

Рис. 38. Доли различных типов атак

К 2020 году на каждого жителя Земли будет приходиться 5200 ГБ данных. Только 15% этих данных будет записано в облачной среде (прогноз Digital Universe by Lucas Mearian). Предполагается, что объем данных будет удваиваться каждый год. Компания IDC оценивает, что к 2020, 33% всех данных будут содержать информацию, которая может быть ценной, если ее анализировать. К 2020 году полный объем данных, которыми будет обладать человечество, составит 35 ЗБ. Инвестиции на гигабайт за период 2012-20 упадут с $2 до 20 центов. В 2012, 68% всех данных используются потребителями, смотрящими цифровое ТВ, взаимодействующих с социальной средой или посылающих видеоизображения с камеры мобильного телефона через Интернет. Только 20% данных в настоящее время защищено. Предполагается, что к 2020 году 21% цифровых данных будет генерироваться в Китае.

Компания ASERT сообщает, что ее специалисты анализируют 2000-5000 образцов malware ежедневно. Всего проведено 2,5 млн. анализов различных видов угроз ("Anatomy of a Botnet". ASERT).

Любопытно, но большинство phishing-атак приходится на пятницу и понедельник (см. рис. 39).

Рис. 39. Распределение Phishing-атак по дням недели

В первой половине ноября хакеры взломали два сервера проекта FreeBSD, используя украденные ключи SSH. Пользователям, которые инсталлировали программы, полученные от посредников FreeBSD.org , рекомендуется переустановить ОС на своих машинах. Администраторы серверов не могут гарантировать безопасность программ, скопированных с этих машин между 19-м сентября и 11-м ноября 2012.

45% финансовых и торговых организаций США подверглись серьезной атаке в 2012 году.

Египетский хакер (кличка Virus_Hiba) сообщил, что он нашел три уязвимости на WEB-сайте Yahoo (CSS и SQL-injection). Хакер в результате смог получить доступ к 200 e-mail адресам.

Социальная сеть Facebook помогла ФБР ликвидировать одну из крупнейших botnet (11 миллионов машин). Последовали аресты хакеров в Боснии и Герцеговине, Македонии, Хорватии, Новой Зеландии, Великобритании и США. Facebook имеет более миллиарда посетителей в месяц. Большинство машин было заражено вариантами кода Yahos. Нанесенный ущерб от этой botnet составил 850 млн. долларов.

В июле текущего года компания Microsoft помогла выявить криминальную сеть машин, полное число которых лежит в диапазоне от 13 до 100 млн. В начале 2012 года сетевой червь позволил украсть параметры авторизации 45000 членов сети Facebook.

В 2012 году 2 клиента из 1000 подверглись попытке незаконного доступа к их счетам на кредитных картах. Успешными оказались 9% атак.

В Интернет формируется группа пользователей, которые хотят обучать своих детей средствам противодействия атакам типа Scam и Phishing (декабрь 2012).

Любопытные подробности связаны с делом американского генерала Петреуса (Petraeus), который использовал необычный способ обмена сообщениями со своей любовницей. Он писал сообщение и записывал его в папку Draft (Черновики), никуда его не отправляя. А его партнерша, зная параметры доступа, входила в аккаунт генерала, читала его проекты писем и отвечала аналогичным образом.

| Кибер преступнасть, став бизнесом, начала заботиться об эффективности. Стали разрабатываться программы, которые проводят статистический анализ и сопоставляют различные технологии киберпреступлений. |

В 2012 году активность хактивистов существенно возрасла ("10 Biggest Information Security Stories Of 2012 - Security -.mht"). Размеры botnet достигли такого уровня, что возможны атаки не только против любого одиночного объекта с любой полосой пропускания, но и против крупных сетевых провайдеров. Исламистами были заблокированы сайты ведущих банков США.

В текущем году росло многообразие различных шпионских программ, большая часть из которых создавалось в США. На это указывает сродство программ Stuxnet, Duqu, Flame и Gauss.

Обзор, проведенный в 2012 National Cyber Security Alliance и компанией McAfee, показал, что один из четырех американцев был официально уведомлен о том, что его персональные данные были потеряны или скомпрометированы.

Опрос представителей компаний и ИТ-профессионалов об оценке безопасности их WEB-сайтов дал следующий результат (см рис. 40)

Рис. 40. Оценки безопасности собственных WEB-сайтов

Швейцарское агентство безопасности уведомляет ЦРУ, ФБР и МИ6 об утечке конфиденциальной информации о террористах, которая использовалась на межправителственном уровне. Предполагается, что утечку организовал ИТ-специалист с высоким уровнем доступа. Объем украденных секретных данных лежит в диапазоне терабайт.

Вредоносный код Stabuniq обнаружен на серверах финансовых учреждений США, включая банки и кредитные союзы. Этот код представляет собой разновидность троянского коня. Детектирован код на почтовых и прокси серверах, Firewall и сетевых шлюзах.

Ожидается, что в 2013 году 94% клиентов Интернет будут иметь планшет (в середине 2012 их было 71%).

Распределение мобильных устройств по используемым ОС представлено на рис. 41.

Рис. 41. Прогноз распределения мобильных ОС на 2013 год

На рис. 42 показаны доли профессионалов, которые пользуются планшетами каждый день, раз в неделю, раз в месяц и т.д.

Рис. 42. Использование планшетов

Быстро растет рынок атак нулевого дня. На белом рынке этого вида товаров лидирует HP TippingPoint. Стоимость новых атак нулевого дня лежит в диапазне от 1000-5000$.

Столь же быстро растет число вредоносных кодов для мобильных устройств, смотри рис. 43. ("Defeating Advanced Persistent Threat Malware").

Рис. 43. Рост числа мобильных вредоносных кодов

За последние годы все больше организаций и компаний разрешали использование мобильных устройств, включая laptop, на рабочем месте. Динамика этого процесса показана на рис. 44.

Рис. 44. Динамика допустимости использования мобильных устройств на рабочем месте

На рис. 45 представлено распределение WEB-угроз по типам за период с октября 2011 по март 2012.

Рис. 45. Распределение WEB-угроз по типам

Лидирующие позиции занимает атака типа Drive-by redirect.

По данным компании FireEye число заражений из расчета на фирму за последний год увеличилось на 225%, а среднее число WEB-инцидентов в неделю превысило 650. 85% инцидентов требуют недель для полного устранения последствий. Несмотря на увеличение расходов на безопасность (20 млрд. долларов в год), число инцидентов продолжает увеличиваться. Citigroup сообщает, что в результате сетевой атаки похищены данные о 360000 кредитных картах, а с 3400 карт из этого перечня было украдено более $2,7 млн. Из налогового департамента Северной Каролины в результате атаки было украдено 3.6 млн кодов карт социального страхования и 387000 номеров кредитных и дебетных карт.

В 2012 Ponemon Institute (www.ponemon.org) опубликовал результат ущерба от сетевых атак в США из расчета на одну организацию, который составил $8.9 млн. с вариацией от $1.4 до $46 млн (это соответствует увеличению годового ущерба на 6%). Число успешных атак в неделю выросло за год на 42%.

Китайцы украли копии чертежей истребителей F-35 и F22 (2009г).

В августе 2012 AFPC (American Foreign Policy Council - www.afpc.org) объявил, что Россия заключала субконтракты с криминальными структурами для осущетвления атак, в частности с Russian Business Network (RBN). По существу, это явление можно назвать кибернаемничеством. Западные эксперты шокированы таким сотрудничеством между правительственными структурами и киберкриминалом. Аналогичные операции проводит и Китай.

В марте 2011 года компания RSA подверглась APT-атаке. Были скопрометированы SecurID tokens (что-то вроде кодовых флэшек). Замена этих аппаратных ключей обошлась компании в $81.3 млн. Атака началась с фишинг-атаки ряда сотрудников компании, выбранных предположительно с помощью социальных сетей. Им с интервалом в пару дней посылалось почтовое сообщение, где в поле subject было написано “2011 Recruitment plan.xls”, а в приложении был помещен файл Microsoft Excel. Если пользователь открывал файл-приложение, то дело было сделано. На машину загружался RAT (Remote Administration Tool), при этом использовалась уязвимость Adobe Flash. Это предоставляло хакеру полную власть над машиной. Далее хакер выяснял параметры доступа машин, с которыми легальный клиент контактировал и заражал вредносным кодом и их. В конце концов, атакер использовал FTP для пересылки множества RAR-программ, защищенных паролем, через файл-сервер RSA.

Наблюдается расширение сферы применения атак типа APT. Утверждается, что новая разновидность APT - Flame (2012) была разработана США и Израилем для атак нефтяных терминалов в Иране, вынудив его отключить их от Интернет. Flame очень большая и сложная программа -20 Мбайт, что в 20-30 раз больше обычного вируса. Эта программа может маскироваться под систему обновления програмных продуктов Microsoft.

Ожидается, что атакам типа APT могут повергнуться электрораспределительные системы, транспортные и коммуникационные системы. Ниже на рис. 46 представлена зависимость от времени числа новых вредоносных кодов.

Рис. 46. Изменение со временем числа новых вредоносных кодов в период 2010-2012гг

В ноябре 2012 года детектировалось ежедневно 933 вредоносных Web-сайтов (увеличение по сравнению с октябрем на 19.7% (Symantec).

На рис. 47 показаны географические зоны заражения сетевым червем conficker (см. http://www.confickerworkinggroup.org/wiki/uploads/ANY/conficker_world_map.png).

Рис. 47. Области заражения сетевым червем conficker

На рис. 48 показана динамика расходов на серверы, питание, охлаждение и администрирование.

Рис. 48. Расходы на серверы по годам (1996-2013гг)

Рис. 49. Распределение malware (заблокированных фильтром SmartScreen) в 1кв. 2012 по категориям

Число уязвимостей в 2012 году увеличилось по сравнению с 2011 годом на 19% (данные HP). Число уязвимостей, зарегистрированных системами SCADA в 2008 году, равнялось 22 и 191 - в 2012 (рост на 768%).