10.28.9 2014 год. Обзор по материалам ведущих фирм, работающих в сфере сетевой безопасности

Семенов Ю.А. (ГНЦ ИТЭФ)

В январе 2014 зарегистрировано 861.379.152 WEB-сайтов, что на 355935 аналогичную цифру прошлого месяца (данные NetCraft). Apache потеряла 14% пользователей, на долю Microsoft приходится 30% сайтов.

Если в 2013 году на пике популярности были научные аналитики, в 2014 центр сместится в область информационной бизнес-аналитики (см. "Big Data Analytics predictions for 2014", Michele Chambers, Greg Todd, David Smith, December 31, 2013). За счет программных средств прогнозирование будет осуществляться в реальном масштабе времени. Научным аналитикам останутся стратегические инициативы. Большое внимание будет уделено подготовке молодого поколения научных аналитиков. В 2014 году предсказательная аналитика начнет работать в рамках Hadoop. В 2013 году быстро росла популярность языка программирования R. В настоящее время число пользователей этого языка достигло миллиона. В сфере аналитики R займет место SAS. В 2014 маркетинговая аналитика на основе big data станет реальностью. Смотри также http://blog.revolutionanalytics.com/2013/12/14-analytics-predictions-for-2014.html. В этой области шире будет применяться технология NoSQL.

В последнее время расплодились различные консультанты по безопасности. Большинство из них никогда не использовали то, что они рекомендуют применить своим клиентам. (см. "14 dirty IT tricks, security pros edition", By Roger A. Grimes, InfoWorld). Некоторые предлагают какой-то один способ для решения всех ваших проблем и т.д..

Расходы на ИТ в 2014 увеличатся на 5% и достигнут 2,1 трл. $. Наибольший вклад в эту сумму дадут облачные технологии (SaaS), big data, мобильный компьютинг и социальные технологии. Среди лидеров - программирование, Интернет сервисы, банки, образование, медийная сфера и профессиональные сервисы. 67% организаций планируют увеличение расходов на ИТ. Ожидается рост расходов на технологию SDN (software-defined networking). Будет увеличиваться пропускная способность (до гигабита/c) беспроводных каналов (Wi-Fi). Впервые в список лидеров попал Интернет вещей.

В 2014 году в рамках облачных технологий ожидается развитие техники общения машина-машина (M2M), см. "2014 Forecast for Cloud Computing", Sharon Florentine, Thor Olavsrud, December 31.

Компании Audi и GM начинают внедрение в своих автомобилях технологии LTE (широкополосная беспроводная связь), см. "Audi and GM are putting LTE in new cars", Mikael Ricknas, January 7, 2014. Эта техника будет использоваться прежде всего для целей развлечения, но будут развиваться также возможности подключения к Facebook и Twitter, а также к 7000 WEB-радио станциям.

Разоблачения Сноудена не привели к отказу от облачных технологий, но вынудили пользователей и провайдеров быть более осторожными (см. "Cloud computing 2014: Moving to a zero-trust security model", Jaikumar Vijayan, December 31, 2013). Еще в августе Information Technology & Innovation Foundation заявила, что облачные провайдеры в США потеряют 10-20% зарубежного рынка (35 млрд$ до 2016 года). Позднее последствия оказались менее серьезными. Этот инцидент привлек большее внимание к криптозащите данных.(см. также "The NSA Scandal’s Impact on the Future of Cloud Security", porticor.com).

Но криптозащита в самое ближайшее время может стать слишком слабой защитой (см. "Twisted qubits: NSA quantum computer gonna take your sister's crypto", Richi Jennings, January 03, 2014). Газета Washington Post сообщила, что АНБ США разрабатывает квантовый компьютер, который сможет легко подбирать ключи к любому современному шифру. Программа разработки называется "Penetrating Hard Targets” и стоит 79,7 млн $.

Компания Gartner прогнозирует увеличение рынка облачных технологий к 2016 году до 207 млрд. долларов (в 2012 году было 109 млрд.). Рассмотрено 10 стартапов 2014 года. См. "10 cloud security startups to watch in 2014", Jeff Vance.

MRAM (Magnetoresistive random access memory) (см. "Flash storage alternative MRAM takes another step forward", Antony Adshead) делает первые шаги. Эта технология обеспечивает большую плотность записи и высокое быстродействие. Время доступа составляет несколько наносекунд по сравнению сотнями микросекунд у современных флэш-ЗУ. Устройство имеет многослойную структуру, где основной слой памяти имеет толщину 1 нм. Современная технология MRAM позволяет хранить данные лишь около года. Ожидается, что после усовершенствования технологии это время можно будет увеличить на порядок. Группа из Национального университета Сингапура получила патент и рассчитывает привлечь партнеров для доработки технологии. В сущности MRAN является одним из кандидатов, которые со временем заменят современные SSD.

Прогнозируется, что мобильные телефоны с функциями NFC со временем вытеснят из употребления кредитные карты, ключи для автомобиля, билеты, страховые полисы и ключи от гостиничного номера (см. "Near field communication (NFC): Latest shockwave of the technological invasion", ComputerWeekly.com). Большинство последних разработок выполнены для Android.

Компания LaCie предлагает 1-терабайтную внешнюю память для пользователей iPhone и iPad. Эта память подключается к устройству беспроводным способом (см. "Lacie brings 1TB of wireless storage to iPad, iPhone", Agam Shah, January 5, 2014). Батарейное питание обеспечивает длительность использования без подзарядки в течение 10 часов. Скорость обмена данных может составлять 20 Гбит/c.

Исследователи из университета Оксфорда, Стенфорда, Беркли и Розерфорда нашли материал (NaBiO3 - 3DTDS - полуметалл Дирака), подобный по структуре графену, который может иметь трехмерную структуру и пригоден для изготовления быстродействующих транзисторов и жестких дисков с высокой емкостью (см. "3D graphene-like material could lead to super electronics", Lucas Mearian, January 21, 2014) . Ожидается, что этот магниторезистивный материал позволит создать жесткие диски в 10 раз более емкие, чем лучшие существующие. Предварительные результаты опубликованы в журнале "Nature".

Компания CISCO обещает в ближайшее время устранить административные "черные" ходы в своих маршрутизаторах (см. "Cisco promises to fix admin backdoor in some routers", Lucian Constantin, January 13, 2014). Не исключено, что этими ходами пользовалась АНБ для перехвата информации.

Компания Netcraft сообщает, что в феврале 2014 зарегистрировано 920,102,079 WEB-сайтов, что на 58 миллионов больше, чем в прошлом месяце.

Исследователи компании Symantec обнаружили нового троянского коня, котрый пытается заразить устройства с Android, подключенные к машине с ОС Windows (см. "News Windows malware tries to infect Android devices connected to PCs", Lucian Constantin, January 23, 2014)

Газета New York Times сообщает, что АНБ США имеет возможность считывать данные даже с компьютеров, которые не подключены к сети. Для реализации таких операций в компьютер кто-то должен вставить специальный трансивер (это может сделать и производитель). Считывание может происходить с помощью устройства, размещенного в 8 милях от компьютера (см. "NSA uses secret radio tech to spy on offline computers", Warwick Ashford). Имеется также возможность и дистанционного занесения данных или кодов в компьютер.

Компания SanDisk разработала беспроводное (Wi-Fi) устройство памяти с объемом 64 Гбайт и весом 28,3 г (см. "SanDisk boosts wireless memory with 64GB Connect drive", Tim Hornyak, January 6, 2014). Устройство может использоваться для передачи данных между планшетом и смартфоном. Батареи хватает на 4 часа работы.

Компания Iridium разработала модем, который может соединить вас с любым уголком мира (см. "Satellite hotspot promises to bring Wi-Fi everywhere", Martyn Williams, February 4, 2014). Скорость передачи составляет 20 кбит/c. С новыми коммуникационными спутниками (2015 год) можно будет иметь полосу до 1,5 Мбит/с.

Английские бизнесмены после скандала с АНБ стремятся перенести данные из США в Англию (см. "UK businesses are moving data away from the US after NSA scandal", Caroline Baldwin, Friday 10 January 2014).

Компания Intel разработала 15-ядерный процессор Xeon Е7, который содержит в себе 4.31 млрд. транзисторов (см. "Intel's 15-core Xeon server chip has 4.31B transistors", Agam Shah, February 10, 2014). Процессор будет работать с тактовыми частотами 1,4-3,8 ГГц. Поставка чипов планируется на 3-й квартал 2014 года. Семейство процессоров содержит в себе 15- 10- и 6-ядерные варианты, которые имеют рабочие площади 541, 341 и 257 мм2, соответственно. Предполагается, что 15-ядерные процессоры будут устанавливаться по 4-8 штук на серверы баз данных и другие высокопроизводительные устройства. Каждый процессор сможет обслуживать до 30 процессов одновременно. Intel, таким образом, догоняет по своим возможностям чипы компании AMD.

Эксперты считают, что трафик мобильного оборудования увеличится за ближайшие четыре года в 11 раз и достигнет 18 экзабайт в месяц (см. "Mobile data traffic is expected to explode 11-fold by 2018", Matt Hamblen, February 5, 2014) . Рост из расчета на год составит 61%. Число мобильных пользователей к 2018 году достигнет 5 миллиардов (4,1 млрд в 2013). Видео данные составят 69% трафика. Число носимых мобильных устройств достигнет к 2018 году 176,9 млн.

Атакеры используют технику NTP-отражений для формирования DDoS атак с потоком до 400 Гбит/с (см. "Attackers use NTP reflection in huge DDoS attack", Lucian Constantin, February 11, 2014). Эта техника позволяет получить коэффициент усиления атакующего трафика на уровне 200.

Операция кибершпионажа "The Mask" скомпрометировала организации в более чем 30 странах (см. "Cyberespionage operation 'The Mask' compromised organizations in 30-plus countries", Lucian Constantin, February 10, 2014). Эта операция использовала мультиплатформенный вредоносный код, который не был раскрыт в течение пяти лет. Этот вредоносный код может записывать последовательности нажатия клавиш, переговоры через Skype, а также Wi-Fi трафик и PGP-ключи. Код был выявлен лабораторией Касперского. Среди мишеней этой операции были и объекты в Великобритании (109 уникальных атак, см. "UK among targets of 'Mask' advanced cyber espionage campaign", Warwick Ashford). Наибольшее число атак было предпринято против объектов в Морокко (384).

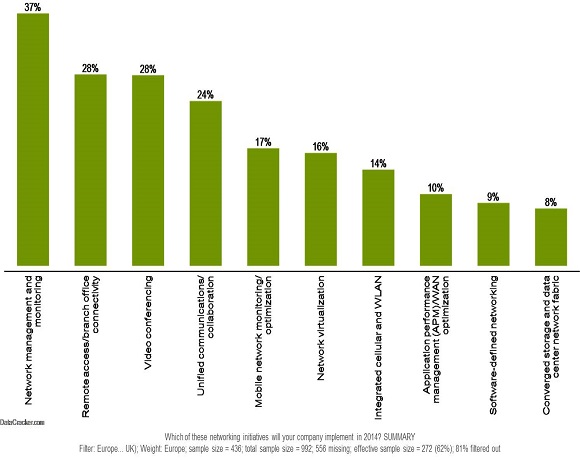

(см. "IT Priorities Europe 2014 - networking. Which of these networking initiatives will your company implement in 2014", ComputerWeekly.com).

Рис. 1. Сетевые ИТ-предпочтения 2014 года

Газета "Гардиан" опубликовала материалы из внутренних источников АНБ США о методах, используемых для получения нужных данных. Это черные ходы, троянские кони, подбор паролей и т.д., что подтверждает, возможность защиты с привлечением криптографических методик. Утверждение, что АНБ удалось вскрыть криптозащиту, является преувеличением. Случаев взлома AES-кодов достоверно не зарегистрировано ("Encryption still best way to protect data -- despite NSA", Jaikumar Vijayan, September 6, 2013) .

Компания Microsoft планирует создать в Финляндии информационный центр (250 млн. $) для европейских пользователей. До этого крупнейшим подобным центром вне США был дата-центр в Дублине (см. "Microsoft to build $250m datacentre in Finland for European customer", Archana Venkatraman).

Но данным журнала Der Spiegel АНБ удалось взломать криптозащиту системы видеоконференций Организации Объединенных Наций в Нью-Йорке (см. "Report: NSA broke into UN video teleconferencing system", Lucian Constantin, IDG News Service).

В 2016 году быстродействие каналов Fibre Channel будет поднято до 128 Гбит/c (см. "Fibre Channel will come with 32-Gigabit, 128-Gigabit speeds in 2016", Stephen Lawson, IDG News Service).

В феврале 2011 года IANA (Internet Assigned Numbers Authority) выдала последние блоки адресов IPv4. Ожидалось, что в ближайшие месяцы все доступные адреса этого типа будут распределены (см. "Whatever happened to the IPv4 address crisis?", Lee Schlesinger, Network World, February 17, 2014). Спрос на адреса продолжает нарастать, а Интернет вещей и BYOD будут только подгонять этот процесс (скоро даже вашему холодильнику будет нужен IP-адрес). С тех пор прошло 3 года, а в США и Канаде продолжают широко использоваться адреса IPv4. Региональная служба ARIN манипулирует 24 миллионами адресов IPv4. Эксперты считают, что для адресов этого типа критическим годом станет 2014-й.

Fujitsu Laboratories разработала специальные перчатки и дисплей, монтируемый на голове, которые позволят ускорить работы в области NFC (см. "Fujitsu makes glove that uses NFC, sensors to speed hands-free work", Tim Hornyak, February 19, 2014). Перчатки имеют датчик, позволяющий считывать метки NFC. Перчатки могут быть связаны посредством Bluetooth с мобильным телефоном. Дисплей может также контролироваться посредством движений перчаток. Различные движения кисти при этом распознаются с вероятностью 98%. Продажи таких перчаток планируются на 2015 год.

Компания Yahoo разрабатывает средство для 3D-поиска для слепых (см. "Accessible technology development roundup: Yahoo creates a 3D search engine for the blind", Phil Johnson, February 17, 2014). Система использует 3D-принтер и предназначена, прежде всего, для детей с дефектами зрения (Hands on Search - рис. 2).

Рис. 2. "Hands on Search"

FireEye сообщает,. что хакеры активно используют уязвимость Internet Explorer 10, которая оказалась пока не перекрыта (см. "IE10 under attack as hackers exploit zero-day bug", Gregg Keizer, February 13, 2014). Число действующих уязвимостей варьируется оносительно слабо (см. "Cyber risk report 2013", HP), что видно из риcунка 2A ниже.

Рис. 2A. Вариация числа уязвимостей в период 2010-13гг

Intel нагнал Apple, создав 64-битные двухядерные чипы Atom Z34XX (Merrifield; 22-нм технология), предназначенные для смартфонов Android (см. "Intel catches up with Apple on 64-bit smartphone chips", Agam Shah, February 24, 2014) . Новые устройства будут комплектоваться 4 Гбайт памяти.Графика базируется на процессоре PowerVR 6400 компании Imagination Technologies. В комплект входит коммуникационный чип XMM 7260 для стандарта LTE. Но пока Apple доминирует со своим 64-разрядным чипом для мобильных телефонов. До конца текущего года будет поставлено 182 миллиона 64-битных процессоров. Ожидается, что в 2018 году будет произведено 1,12 миллиарда 64-битных процессоров.

Появление голосовой почты стимулировало разработку вредоносных кодов, работающих в этой сфере (см. "Cyberthreats: Know thy enemy in 2014", Johannes B. Ullrich). Ожидается, что сходные проблемы вызовет широкое внедрение Интернета вещей.

Один из разработчиков компьютера Watson (Manoj Saxena) ушел из компании IBM (см. "IBM's Watson loses its head", Andy Patrizio, March 04, 2014). Это серьезный удар по IBM, которая рассчитывала организовать 1-миллиардный бизнес на основе Watson к 2018 году. Saxena не верит в планы комерциализации этой машины.

В 2013-14гг в Великобритании отмечался рост неплатежеспособности в ИТ и телекоммуникационных компаниях (см. "IT sector sees sharper rise in insolvencies than overall economy", Tim Wood and Henry Kirby). См. рис. 3.

Рис. 3. Неплатежеспособность в ИТ секторе Великобритании

В Китае сетевая безопасность объявлена в качестве одной из основных национальных стратегий. Президент КНР Xi Jinping заявил - "без кибербезопасности не может быть национальной безопасности, без информационных технологий не может быть модернизации" (см. "China ramps up cyber security, strives to become 'Internet power'", Michael Kan, IDG News Service, February 28, 2014). Официальные лица Китая утверждают, что их страна является основной жертвой кибер-атак. С целью минимизации угроз в Китае вводятся новые регламентирующие правила для работы социальных сетей.

На всемирном конгрессе по мобильным коммуникациям в Барселоне Марк Цукерберг обвинил администрацию США в подрыве усилий ИТ-компаний из-за активности АНБ (см. "Zuckerberg: 'The government blew it with the NSA'", Jennifer Scott). АНБ подорвала доверие клиентов к безопасности хранения персональных данных.

Выявлен cамовоспроизводящийся сетевой червь "The Moon" (см. "'The Moon' worm infects Linksys routers", Lucian Constantin, February 14, 2014) . Этот червь заразил маршрутизаторы Linksys. Вредоносный код использует уязвимость системы аутентификации. Данная уязвимость присутствует в версиях E4200, E3200, E3000, E2500, E2100L, E2000, E1550, E1500, E1200, E1000, E900.

BBC сообщает о конфликтах между Россией и Украиной в области мобильных коммуникаций, а также об атаках WEB-сайтов, отмечены также DDoS-атаки со стороны России (что опровергается со стороны российских официальных лиц) (см. "Ukraine and Russia locked in a cyber stand-off", Warwick Ashford).

Правительство США ищет средства иметь доступ к телефонным данным, исключив механизмы, используемые АНБ (см. "US seeks information on industry ability to hold bulk phone data", John Ribeiro, IDG News Service, February 10, 2014).

Великобритания считает, что к 2050 году в стране потребуется дополнительно 21000 специалистов ИТ (см. "UK needs 21,000 more IT workers by 2050 than previously predicted", Kayleigh Bateman, а также "Manpower report reveals rise in telecoms and media employment", Kayleigh Bateman, Tuesday 11 March 2014). Сейчас число рабочих мест в ИТ и телекоммуникациях растет на 3-4% в квартал.

Заместитель премьер министра Великобритании Ник Клег (Nick Clegg) призвал к большей прозрачности работы спецслужб (см. "Clegg calls for transparency in UK security surveillance", Warwick Ashford). Он рассчитывает, что будет достигнут баланс между конфиденциальностью для частных лиц и национальной безопасностью.

Американский суд запретил АНБ США хранить телефонные записи метаданных более пяти лет (см. "US court disallows NSA from holding phone records beyond five years", John Ribeiro, IDG News Service). Решение суда появилось в связи с заявлениями Американского союза гражданских свобод, сенатора Рэнда Паула и Первой унитарной церкви Лос Анжелеса.

Американские разведывательные службы адаптируют для своих целей новые информационные технологии (например, облако компании Amazon). См. "U.S. spy agencies adopt new IT approach", Patrick Thibodeau, March 7, 2014/

Канцлер Германии Ангела Меркель и президент Франции Франсуа Оланд договариваются об исключении использования американских серверов. Это касается прежде всего почтовых серверов (см. "Merkel and Hollande to talk about avoiding US servers", Loek Essers, IDG News Service, February 17, 2014).

В последние месяцы жесткие диски увеличили свою емкость до 6ТБ, что соответствует 50%-увеличению (см. "Cold Storage, Helium and HAMR. Can they save the spinning disk HDD?", Antony Adshead, on March 6, 2014). Это достигнуто с использованием 3,5" дисков с гелиевым заполнением (HGST). Ожидается, что к 2015 году емкость таких дисков будет увеличена до 7-10ТБ. Ожидается, что эта техника в сочетании с HAMR поможет жестким дискам конкурировать с SSD.

Исследования показали, что более 162000 легальных сайтов WordPress используется для DDoS-атак (см. "More than 162,000 WordPress sites used in DDoS attack", Warwick Ashford). Такие атаки используют протокол XML-RPC, который работает на сайтах WordPress для реализации сервисов типа pingbacks, trackbacks, а также удаленного доступа через мобильные устройства.

На рынке профессиональных вредоносных кодов появился новый продукт - банковский троянский конь KINS. Он схож по своим свойствам с такими rootkit как Zeus, SpyEye и Citadel (см. "KINS malware: Rootkit vs. bootkit", Nick Lewis, Enterprise Threats). Этот вредоносный код имеет модульную структуру и для обслуживания не требует высокой квалификации.

Компания Qualcomm обошла Apple со своим 8-ядерным 64-разрядным мобильным процессором - Snapdragon 615 (см. "Qualcomm overtakes Apple with eight-core, 64-bit mobile processor", Agam Shah, February 24, 2014). Процессор предназначен для верхних моделей смартфонов и планшетов из ценового ряда >500$.

Правительство Великобритании планирует начать обучение кибербезопасности в школе (см. "Government promotes cyber security profession in schools", Warwick Ashford). Для этой цели разрабатываются специальные учебные материалы. Кибербезопасность рассматривается как одно из направлений профессиональной ориентации.

Разработан новый набор чипов для новейшей версии LTE (см. "New chipsets and devices lay groundwork for LTE-Advanced", Mikael Ricknas, February 26, 2014; см. также "CSL and ZTE bring LTE Advanced 300Mbps network to Hong Kong", Clare McDonald, где описана сходная разработка компаний CSL и ZTE в Hong Kong). Будет получена максимальная скорость передачи 300 Мбит/c. На рынке соответствующие устройства ожидаются во втором полугодии 2014.

Компании Sony и Panasonic разработали оптический диск нового поколения с емкостью 300 Гбайт (см. "Sony, Panasonic develop 300GB optical discs for enterprise storage", Tim Hornyak, March 10, 2014). Ожидается, что к 2015 году емкость диска будет доведена до 500ГБ, а далее и до 1 ТБ. Размер диска будет той же, что и у blu-ray диска. Считается, что время жизни такого диска составит 50 лет.

На экономическом форуме в Давосе (2014) представлены оценки различных видов рисков (см. "Global Risks 2014", 9-е издание). Ниже на рис. 4 представлены относительные оценки различных рисков. Кибер-атаки поставлены выше, чем угрозы терроризма.

Рис. 4. Глобальные риски в 2014 году

Torban Majgaard, CEO украинской сервисной ИТ-компании Ciklum обратился с письмом к новому правительству Украины. Целью письма является призыв к скоординированной поддержке национальной ИТ-отрасли (см. "Ukraine IT industry calls for government action to protect sector", Karl Flinders, Thursday 13 March 2014). Он пишет, что в условиях нестабильности "ИТ-отрасль может и должна быть локомотивом украинской экономики, базирующейся на знаниях". В письме отмечается также важность образования для ИТ-индустрии. Посол Дании на Украине Michael Borg-Hansen в интервью Computer Weekly в 2011 году отмечал возможность беспорядков на Украине по сценарию Северной Африки и Среднего Востока. В октябре 2012 года запущен украинский проект Viewdle, целью которого является разработка технологии распознавания лиц и объектов ($45 млн. дол).

Великобритания является страной Европы, где наиболее широко используются электронные медицинские карточки. В 2015 году на это будет потрачено 2,1 млрд. долларов с последующим ежегодным ростом 4,1%. А к 2018 году планируется перейти исключительно на безбумажную технологию в этой области (см. "UK shows biggest take-up of electronic health records in Europe", Karl Flinders). Считается, что в мире к 2015 году будет потрачено 22,3 млрд. долларов.

Глава национального криминального агентства (NCA) Великобритании Andy Archibald считает, что страна должна стать во главе борьбы с кибер преступностью (см. "UK to help lead world fight against cyber crime", Warwick Ashford).На эти цели будут выделены значительные ресурсы. Одним из средств достижения поставленной цели является образование.

Число атак с использованием WEB-сайтов за второе полугодие 2013 года удвоилось (см. "Web-based attacks double in 2013, study finds", Warwick Ashford). Большинство (97%) подобных проблем связано мобильной ОС Android. Постепенно растет число вредоносных кодов для МАС, за первое полугодие 2013 г зарегистрировано 51 новых семейств вредоносных кодов.

Появляется все больше материалов посвященных проблеме искусственного интеллекта (см., например, "Where is Artificial Intelligence Heading?", Posted by Kathryn Cave, on March 13 2014). Ожидается, что 2014 год станет годом искусственного интеллекта. Все больше работ посвящается проблеме обучения машин, робототехнике и программированию на естественных языках. Делаются прогнозы на будущее.

Компания Toshiba разрабатывает SSD высокого быстродействия (252,000 IOPS - In-Out операций в сек) с емкостью 3,2 ТБ (см. "Toshiba's OCZ cranks up speed on new 3.2TB solid state drives", Agam Shah, March 04, 2014). Эти SSD относятся к MLC типу.

Журнал Der Spiegel получил документы, которые указывают на то, что АНБ США использовала черные ходы Firewall, маршрутизаторов (Cisco и Juniper Networks и др.) и серверов для проникновения и получения нужных данных (см. "The Der Spiegel NSA revelations: What network engineers need to know", Shamus McGillicuddy Published: 06 Jan 2014).

Директор подразделения (DCU) по цифровой преступности компании Microsoft Брайан Херт (Bryan Hurd) утверждает, что аналитика big data начинает играть все большую роль в борьбе с киберпреступностью (см."Big data analytics key to crime fighting, says Microsoft", Warwick Ashford). Аналитика позволяет выявлять активность, сопряженную с использованием активационных ключей украденных программ.

Суперкомпьютеры, финансируемые NSF, будут иметь память в петабайтном диапазоне (см. "Flashy, storage-happy supercomputers due in 2015", Agam Shah, IDG News Service, March 13, 2014).

Растут объемы SSD до 120 и более ГБ (см. "Moving from a hard drive to an SSD", Lincoln Spector, PC World, March 04, 2014).

Хакер Diabl0 (Farid Essebar) арестован в Бангкоке (Тайланд) по запросу Швейцарской полиции ( см. "Hacker Diabl0 arrested in Thailand at the request of Swiss authorities", Lucian Constantin, IDG News Service, March 19, 2014). Этот хакер участвовал в краже информации о кредитных картах в Швейцарии. Полиция Тайланда следила за Эссебаром и его тремя сообщниками в течение двух лет. Ранее этот хакер создал сетевого червя Zotob.

Прогнозируется, что к 2018 году объемы платежей через систему Paym достигнут миллиарда (см. "A billion payments to go through Paym by 2018", Karl Flinders). Система Paym позволяет клиентам принимать и отправлять платежи посредством мобильного телефона. В Великобритании на текущий момент имеется 40 млн. владельцев счетов. Считается, что 63% клиентов воспользуются Paym. Система Paym позволяет осуществлять расчеты клиент-клиент. Тестирование системы будет полностью завершено в текущем 2014 году.

Для работы с big data расходуется все больше ресурсов (см. "Big Data (Artificial Intellegence) Case study 9"). На рис. 5 представлена оценка инвестиций в эту область в 2012-15гг.

Рис. 5. Инвестиции в big data в 2012-15 гг

В бюджете Великобритании на 2014 год предусмотрено выделение 42 млн фунтов стерлингов на финансирование работ института Алана Тьюринга для целей развития технологии работы с большими объемами данных (см. "Budget 2014 – what it means for UK IT", Bryan Glick). 74 млн на 5 лет будет инвестировано в работы по клеточной терапии и графеновые технологии. Не остаются без поддержки и программы ИТ-образования и переподготовки сотрудников.

Компания Google неделю назад объявила о разработке Android Wear - версии Android для носимых приборов (см. "15 mysteries about the Moto 360 smartwatch", Mike Elgan, March 22, 2014) . Партнерами в этой разработке являются компании Asus, HTC, LG, Motorola and Samsung, Broadcom, Imagination, Intel, Mediatek, Qualcomm и Fossil. Среди разработок первой очереди находится smartwatch, названная Moto 360. Обсуждаются некоторые особенности этих часов.

В марте 2014 центром Pew Research подготовлен доклад о тенденциях в Интернет до 2025 года http://www.pewInternet.org/topics/future-of-the-Internet/. Смотри Digital Life in 2025 Результаты опроса 2558 экспертов. Ниже представлены некоторые тезисы данного доклада:

Компания Facebook спустя несколько недель после приобретения за 19 млрд за систему мобильных сообщений WhatsApp платит 2 млрд долларов за фирму Oculus, занимающуюся виртуальной реальностью (см. "Facebook pays $2bn for virtual reality company Oculus", Warwick Ashford, Wednesday 26 March).

Согласно отчетам RAND Corporation и Juniper Networks черный, киберпреступный рынок достиг небывалого размера и совершенства (см. "Study supports economic approach to tackling cybercrime", Warwick Ashford). Объемы продаж на этом рынке исчисляются миллиардами долларов. Некоторые коммерческие структуры этого рынка насчитывают десятки тысяч сотрудников. Расценки криминальных услуг падают, например, DDoS атака в течение суток стоит всего 50 долларов. Оплата услуг на этом рынке производится с применением Bitcoin, Pecunix, AlertPay, PPcoin, Litecoin, Feathercoin.

Китай потребовал объяснения от АНБ США по поводу шпионажа в отношении телекоммуникационной компании Huawei (см. "China demands explanation of NSA spying on Huawei", Warwick Ashford). АНБ создала "черные" ходы в сети Huawei. Это стало известно из документов Эдварда Сноудена, опубликованных в New York Times и Der Spiegel. АНБ искало связь между Huawei и НОА КНР. Слежка осуществлялась в основном за клиентами из Афганистана, Пакистана, Кении и Кубы.

Министр связи Николай Никифоров заявил, что российские министры не будут более использовать iPad'ы Apple из соображений безопасности (см. "Russian ministers ditch iPads over security concerns", Warwick Ashford, Thursday 27 March 2014). Он в то же время признал, что планшеты Samsung достаточно безопасны для работы с конфиденциальными данными.

Министр кабинета Великобритании Francis Maude считает, что кибербезопасность не является обязательным злом (см. "Cyber security is economic opportunity for the UK, says government", Warwick Ashford). Он отметил крайне положительную роль Интернет для экономики Британии. Его речь была произнесена во время официального заседания по поводу начала работы CERT-UK. Он отметил, что урезание бюджета не скажется на выделение средств (860 млн. фунтов) для обеспечения кибербезопасности. (см. также "UK reaches key milestone in cyber security", Warwick Ashford).

Турция пытается блокировать доступ к YouTube на следующий день после решения суда (см. "Turkey now targeting YouTube", Warwick Ashford). Неделю до этого был блокирован Twitter. Запреты последовали после анонимного размещения записи бесед турецких официальных лиц по вопросам политики в отношении Сирии. В последние время Турция применяет новую тактику для блокировки социальных сетей (см. "Turkey adopts new tactic to block social media", Warwick Ashford). Используемая техника связана с перехватом DNS-сервисов (Google, Level 3, OpenDNS), который позволяет перекрыть доступ к определенным IP-адресам. См. также "Google, Level 3 DNS services hijacked by TurkTelekom", Jeremy Kirk, March 30, 2014.

В начале апреля 2014 сканирование Интернет компанией Netcraft Services выявило наличие 958,919,789 WEB-сайтов.

Ожидается, что к 2019 году число продаж Chromebook platform достигнет 11 млн. (см. "Huge Chromebook sales growth. Will 2019 be the year of the Linux desktop?", Richi Jennings, April 02, 2014) . Заметная часть пользователей переходит с Window XP на Chrome OS (в связи с завершение жизни этой версии Windows).

Ожидается, что в 2014 году в Европе бюджет ИТ в среднем увеличится на 3% по сравнению с 2013 годом (см. "2014 Priorities Europe", Mark Schlack). Эта цифра варьируется от страны к стране более чем в два раза. Наибольший рост ожидается в Германии (4,5%). Наибольшую долю расходов составят программы (52%), далее следует оборудование - 49% и на третьем месте находится оплата персонала (43%).

Ожидается, что в ближайшее время в информационных центрах для передачи данных будут использоваться 10-гигабитный Ethernet (см "A 10 GbE Network is the Backbone of the Virtual Dat Center", Dell).

Компания Cisco устранила дефекты в своих программах (IOS), которые позволяли реализовать DDoS-атаки, а также самопроизвольные перезагрузки системы (см. "Cisco fixes denial-of-service flaws in IOS software for networking devices", Lucian Constantin, March 27, 2014).

Миллионы маршрутизаторов могут быть задействованы хакерами для организации DDoS-атак. Для этой цели используются DNS-прокси. Эти данные основываются событиях февраля 2014 года, когда для вредоносных целей было задействовано 5,3 млн. маршрутизаторов (см. "Millions of routers open to criminal exploitation, study shows", Warwick Ashford). Мощность атак достигала 10 Гбит/c.

Евросоюз хочет переделать роуминг мобильных средств к концу 2015 года с целью создания единого телекоммуникационного пространства (см. "EU vote to scrap roaming charges by late 2015", Clare McDonald).

Компания SK Hynix объявила о разработке DDR4 памяти емкостью 128 Гбайт (см. "Hynix reveals world's first 128GB DDR4 memory module", Lucas Mearian, April 7, 2014) . При разработке использована 20-нанометровая технология. Память работает со скоростью 2,133 Мбит/c и может передать до 17Гбайт/c. Устройство питается от напряжения 1,2 В. Такие модули памяти станут стандартными к 2016 году.

Выявлена уязвимость криптографической библиотеки OpenSSL, которая имеет отношение к 17% всех SSL-сайтов, использующих сертификаты (см. "Half a million widely trusted websites vulnerable to Heartbleed bug", NetCraft). Эта уязвимость известна под названием Heartbleed, она позволяет атакеру просмотреть 64 кбайта памяти сервера. Это в свою очередь позволяет хакеру прочитать секретный ключ сервера и дешифровать все обмены. Если сервер работает с версией OpenSSL, лишенной данной уязвимости, то даже при активации heartbleed он может считаться безопасным. Обзор показал, что примерно 17,5% SSL-сайтов имеют активированное расширение heartbleed. Результаты этого обзора представлены на рис. 6.

Рис. 6. Доля поддержки heartbleed продуктами разных компаний

Уязвимость Heartbleed до недавнего времени была неизвестна пользователям и экспертам безопасности. Атаки этого типа начались спустя 21 час и 29 минут после опубликования данных об указанной уязвимости (7 апреля 2014г). 55% первого миллиона наиболее популярных WEB-сайтов подверглись данной атаке. Спустя два дня 11% этих сайтов оставались уязвимыми, но 500 сайтов из указанного списка были уже полностью защищены (см. "Network traffic records show no signs attackers were looking for vulnerable servers before Heartbleed's disclosure", Jeremy Kirk, IDG News Service, Sep 9, 2014). Несмотря на широкое оповещение в августе по данным McAfee 300000 сайтов оставались незащищенными (см. также "Heartbleed patch efforts ignored on thouthends of websites", George Leopold, 08 Sep. 2014). Следует ожидать, что эта уязвимость Heartbleed будет стимулировать переход с алгоритма SHA-1 на SHa-2 (см. "SHA-2 algorithm: The how and why of the transition", Michael Cobb, 2014).

Рассматриваются перспективы новых разработок компании IBM (см. "50 years later, a mainframer recalls 'a fantastic time to be an engineer'", James Niccolai, April 4, 2014). Кратко описана 50-летняя история технологического развития IBM, начиная с системы IBM360.

Объемы информации в мире увеличатся в 10 раз в ближайшие шесть лет с 4,4 зетабайт до 44 зетабайт (см. "Data set to grow 10-fold by 2020 as internet of things takes off", Antony Adshead). К 2020 году количество данных, производимых машинами и Интернетом вещей достигнет 10% всех данных на земле (рост с 2013 до 2020 с 22% до 35%). Число объектов Интернета вещей к 2020 году достигнет 32 млрд. Сейчас большая часть информации генерируется в США, Германии и Японии, но к 2020 году - это будут Бразилия, Китай, Индия, Мексика и Россия. В 2013 году существовавшие объемы памяти позволяли запомнить 33% всех данных, а к 2020 году эта доля достигнет 15%.

Для 47% клиентов Интернет время открытия WEB-страницы составляет две секунды. Плохие рабочие характеристики WEB-страницы приводят к тому, что 79% клиентов не станут туда заходить в будущем (см. "5 Ways To Reduce Network Latency (& not keep your customers waiting" WP011-EMEA Latency.pdf). Для снижения задержки отклика рекомендуется использовать более быстрое оборудование, оптимизировать время доступа к DNS и маршрутизацию вашей системы, использовать anycast-адресацию, и, по возможности сокращать расстояние для адресата запросов.

Компания Seagate разработала 6-терабайтный жесткий диск, который на 28% быстрее 4-терабайтного диска (см. "Seagate releases 6TB hard drive, its fastest yet", Lucas Mearian, April 07, 2014). Диск использует интерфейс SATA и обеспечивает скорость обмена на уровне 12Гбит/c. Заполнение гелием не используется.

Компания Cisco планирует инвестировать 1 млрд долларов во всемирную облачную инфраструктуру (см. "Cisco plans $1B investment in global cloud infrastructure", Mikael Rick, March 24, 2014).

Комитет по радиочастотам США планирует расширить возможности использования спектра Wi-Fi в диапазоне 5Ггц (см. "FCC opens the door for faster Wi-Fi", Grant Gross, March 31, 2014).

Платежная система BitCoin расширяет свою область применения (см. "Online mall Square Market latest to accept bitcoin", Tim Hornyak, April 01, 2014). Стоимость Bitcoin остается нестабильной (сегодня это менее 500$.). BitCoin будет использоваться для оплаты аренды cloud-сервисов (см. "Bitcoin finally pays off -- in secure cloud storage", Serdar Yegulalp).

Компьютеры английского парламента не работали в течение 90 минут из-за программной ошибки, внесенной в системы в процессе обновления (см."Parliamentary computers crash 90 minutes after IT assurances", David Hencke). Это уже не первый такой случай.

Агентство Canada Revenue (CRA) сообщает о краже данных с использованием уязвимости Heartbleed (см. "Canada Revenue agency reports Heartbleed data theft", Warwick Ashford). С WEB-сайта агентства были украдены номера страховки 900 канадцев. Это произошло за 6 часов до планируемого обновления программ защиты. Первой известной жертвой уязвимости Heartbleed стал сайт Mumsnet в Лондоне (см. "Mumsnet becomes first known UK victim of Heartbleed bug", Warwick Ashford). Вторжение произошло в пятницу 11-го апреля.

Ожидается, что в ближайшие шесть лет емкость жестких дисков увеличится с 6 до 60 Тбайт (см. "The road to the 60TB hard drive", Lucas Mearian, Computerworld, April 11, 2014).

Ожидается, что зарплаты ИТ-специалистов в ближайшие 12 месяцев вырастут на 2,5% (см. "IT and technology salaries rise 2.5% in 12 months, Kayleigh Bateman). В данной отрасли сформировалось 12000 новых рабочих мест

Университет Вестминистера готовится к использованию в ближайшем будущем технологии SDN (Software Defined Network) (см. "University of Westminster prepares for future use of SDN", Clare McDonald). Кампус имеет внешний канал с пропускной способностью 10Гбит/c. В университете учатся 25000 студентов. Расстояние между информационными центрами достигает 14 км. Быстродействие локальной сети кампуса будет поднято до 30-100Гбит/c. Процесс перехода на технологию SDN займет несколько лет.

Утром 15 апреля более 80000 сертификатов было аннулировано в связи с объявлением 7-го апреля об уязвимости heartbleed (данные Netcraft). Всего в мире используется около 500000 сертификатов.

Рис. 7. Число аннулированных сертификатов, связанных с уязвимостью heartbleed

Мобильные приложения оказались также уязвимы для Heartbleed (см. "Heartbleed flaw affects mobile apps, too", Jaikumar Vijayan, Computerworld, April 11, 2014). Это плохая новость для клиентов, которые использовали свои мобильные средства для реализации платежей.

60 экспертов предупредили, что уязвимость Heartbleed может замедлить работу Интернет, пока компании будут пытаться защититься от этой уязвимости, обновляя крипто библиотеку OpenSSL (см. "Heartbleed repairs threaten to cripple the internet", Warwick Ashford). Такое замедление может быть связано с одновременными попытками защитить сотни тысяч WEB-сайтов.

АНБ США отрицает то, что им было известно об уязвимости Heartbleed уже несколько лет (см. "NSA denies knowing about Heartbleed flaw for years", Grant Gross, April 11, 2014).

Эксперты считают, что Интернет вещей может существенно поменять ситуацию с безопасностью предприятия (см. "6 ways the Internet of Things will transform enterprise security", Jaikumar Vijayan, April 09, 2014). Ожидается, что в течение ближайших нескольких лет к Интернет будет подключено десятки миллиардов различных объектов, что породит соответствующее число оконечных устройств с необеспеченной безопасностью. Вряд ли вас порадует, если ваш холодильник начнет рассылать SPAM.

Потребовалось всего 15 минут, чтобы найти уязвимость в коде Akamai's OpenSSL (Heartbleed) (см. "Akamai admits its OpenSSL patch was faulty, reissues keys", Jeremy Kirk, IDG News Service). Криптографические библиотеки OpenSSL установлены на 147000 серверах в 92 странах.

Канадская полиция арестовала 19-летнего студента, специализирующегося в ИТ, замешенного в краже данных из налоговой службы Канады с использованием вредоносного кода Heartbleed (см. "Canada sees first Heartbleed bug arrest", Warwick Ashford, см.также выше заметку от 15 апреля)

Немецким исследователям потребовалось 4 дня, для того чтобы обмануть систему авторизации по отпечатку пальца смартфона Samsung Galaxy S5 (см. "German researchers hack Galaxy S5 fingerprint login", Mikael Ricknas, IDG News Service, April 16, 2014). Для целей авторизации по отпечатку пальца был изготовлен пластиковый оттиск.

Одним из последствий разоблачений Э.Сноудена стало существенно большее внимание к угрозам инсайдеров (см. "How to create awareness of the insider threat", Ira Winkler, April 14, 2014). Проблема здесь в том, чтобы обеспечить безопасность, не создав атмосферы всеобщей подозрительности внутри организации. На рис. 6а. представлены проценты организаций в разных странах, которые пострадали от инсайдеров ("2014 Insider Threat Report". European Edition, Vormetric. Data Security. Research Conducted by OVUM).

Рис. 6а. Доля организаций, которые страдают от атак инсайдеров

Обсуждается проблема широкого внедрения системы адресации IPv6 в Бельгии (см. "No IPv6 explosion, but a ticking bomb", Xavier Mertens). Быстрого внедрения, как это предсказывалось в конце 1990-х, не произошло. Это связано с тем, что использование IPv6 не дает каких-либо существенных преимуществ для бизнеса. Существуют и существенные различия при работе в IPv4 и IPv6. В IPv4 администратор может заблокировать протокол ICMP или мультикастинг на уровне Firewall, но для IPv6 это не возможно. Чтобы конфигурировать системы с IPv6 требуется специальное обучение. Адресное поле IPv6 в 7,9×1028 раз больше, чем для IPv4 и это создает широкое поле для активности хакеров. Клиентам не следует рассчитывать, что они затеряются в этом адресном поле и хакеры их там не найдут.

Международные конфликты, такие как напряженность вокруг Украины, не способствуют глобальной кооперации в сфере кибербезопасности, заявил Касперский на конференции в Сан Франциско (см. "Ukraine tensions could hurt international security efforts, Kaspersky says", Stephen Lawson, IDG News Service, April 15, 2014). Международное хакерское сообщество использует хаос, возникающий при конфликтах или массовых угрозах типа Heartbleed, чтобы извлечь из этого выгоду (см. "Rushed Heartbleed fixes may expose users to new attacks", Stephen Lawson, April 15, 2014) Международные конфликты провоцируют кибератаки, жертвами которых сплошь и рядом становятся чаcтные предприятия (см. "Business can no longer ignore cyber conflict, says report", Warwick Ashford). Все без исключения организации должны выявлять уязвимости в своем программном обеспечении, чтобы в чрезвычайных обстоятельствах эффективно противостоять атакам.

Хакеры пытались шантажировать пластического хирурга после кражи 500000 записей пациентов (см. "Hackers try to blackmail plastic surgeon after stealing 500,000 patient records", Antony Savvas, Computerworld UK , April 18, 2014). Карточки пациентов были украдены из серверов Harley Medical Group.

История с уязвимостью Heartbleed показала, что две трети WEB-узлов оказались уязвимы (см. "Datacentre lessons learnt from Heartbleed bug", Archana Venkatraman). В статье обсуждается стратегия выхода из этой ситуации.

Средства для DDoS атак усилили поток сетевых атак в первом квартале 2014 года (см. "DDoS toolkits boost attacks in first quarter of 2014", Warwick Ashford). Мощность DDoS-атак в первом квартале 2014 года по сравнению с последним кварталом 2013-го увеличилась на 114%. В последнее время атакеры помимо botnet чаще стали использовать изощренные методы усиления сетевого трафика (протоколы Character Generator (CHARGEN), Network Time Protocol (NTP) и Domain Name System (DNS). Эти протоколы облегчают хакеру задачу оставаться анонимным. Трафик DDoS-атак достиг 220 Гбит/c и 53,5 млн. пакетов в сек. Новые программные средства хакеров позволяют нанести больший ущерб меньшими средствами.

Новые вредоносные коды iOS представляют угрозу для мобильных устройств Apple (iPhone и iPad) (см. "New iOS malware highlights threat to Apple mobile devices", Warwick Ashford). Вредоносный код прослушивает исходящие соединения. Когда детектируется Apple ID и пароль, программа пересылает эти еще не зашифрованные данные своему хозяину.

За последние 10 лет 92% атак были произведены с использованием девяти базовых приемов (см. "Most cyber attacks use only three methods, Verizon breach report shows", Warwick Ashford). За последний год число сетевых инцидентов увеличилось практически в три раза.

Британский физик Stuart Parkin стал призером 2014 года (Millennium technology) за разработку системы более эффективной записи на жесткий диск - GMR (Giant Magnetoresitance) (см. "UK physicist Stuart Parkin wins Millennium technology prize", Warwick Ashford). Разработанная им технология позволяет увеличить плотность записи почти в 1000 раз при сохранении стоимости. Паркинс присоединился к компании Тима Бернерса Ли (WWW) и Линуса Торвальдса (Linux).

Отмечается, что появление "kill switch" не остановит воровство смартфонов (см. "Why a smartphone 'kill switch' won't stop phone theft", Al Sacco, April 17, 2014). Ожидается, что эти ключи уменьшат суммарный объем страховых выплат. Причина незначительного снижения воровства смартфонов на данном этапе заключается в том, что воры будут красть устройства, а проблемы с kill switch будут иметь клиенты, купившие это краденое устройство.

Форум по информационной безопасности (ISF) полагает, что одной из основных угроз в 2014 году будет BYOD (Bring Your Own Device) (см. "Security Think Tank: ISF’s top security threats for 2014", Steve Durbin). Следующей по значимости угрозой будет утечка персональных данных при работе с облаками.

Проблемы цифровой безопасности широко обсуждаются в Великобритании. От сетевых атак страдают банки и государственные учреждения. (см. Inside the secret digital arms race: Facing the threat of a global cyberwar, By Steve Ranger). Один из экспертов по сетевой безопасности сказал: "Если бы 10 лет назад мне кто-то сказал, что в 2014 году одно демократическое правительство будет разрабатывать вредоносные программы для использования против другого демократического государства, я бы это воспринял, как научную фантастику". К несчастью сегодня это стало реальностью. На разработку кибероружия государства уже тратят миллиарды долларов. АНБ предупреждает о возможности "BIOS-заговора", когда в чипы БИОС'а персональных компьютеров встраиваются вредоносные программы. Сообщается о разработке кибероружия ответного удара в Великобритании. Для тренировки персонала созданы специальные игры. Началась скупка впрок программных уязвимостей нулевого дня. Практически можно утверждать о начале гонки кибер вооружений. Если для традиционных войн внутренняя логика и правила известны, то для кибервойн все не очевидно. Мишенями кибератак чаще становятся невоенные объекты. В качестве примеров приводятся атаки против структур в Эстонии, а также код Stuxnet. Жертвами, как и в обычной войне, могут стать мирные жители.

Израиль начал сотрудничество с General Electric для того, чтобы детектировать атаки типа Stuxnet (см. "Israeli start-up, working with GE, out to detect Stuxnet-like attacks", Ellen Messmer, Network World, April 23, 2014). Атака против иранского завода по обогащению урана показала, насколько уязвимыми могут быть современные высокотехнологические производства. Профессора Амир Авербух из университета Тель Авива и Рональд Койфман из Йеля пытаются разработать математические алгоритмы для мониторинга и детектирования вредоносных кодов в программах управления производством. Работа началась с разработки технологии, базирующейся на серверах системы управления электростанции. Завершение проекта запланировано на сентябрь 2014. Технология будет применима и для других отраслей.

Компания Microsoft предупреждает о новой уязвимости нулевого дня в Internet Explorer (версии 9,10,11) (см. "Microsoft warns of new zero-day Internet Explorer flaw", Warwick Ashford).

В Великобритании и Ирландии число кибератак в 2013 году увеличилось на 300% (см. "UK and Ireland cyber attacks up 300% in 2013, says FireEye", Warwick Ashford). В среднем было зафиксировано 70 новых инфекций в день. Великобритания оказалась среди 10 стран, которые подверглись атакам APT-типа ( Backdoor.LV, Taidoor и PingBed). Всего имеется 90 семей APT-атак, из них треть имеет всемирное распространение. Из европейских стран на Великобританию, Германию, Швейцарию и Францию приходится 70% уникальных компьютерных инфекций.

Считается, что число носимых вычислительных устройств достигнет 112 млн. к 2018 году (см. "Wearables market to take off, hitting 112M devices in 2018", Matt Hamblen, Computerworld April 14, 2014). Эти устройства будут иметь вид часов и их доля на рынке к 2018 году достигнет 78%. К концу 2014 года их число составит 19 млн. штук. Цены этих устройств будут лежать в диапазоне 50-100$. C часами будут конкурировать интеллектуальные очки (напр. Google Glass).

Компания Sony разработала магнитный материал, который позволит создать картриджи с емкостью 185Тбайт (см. "Sony magnetic tape tech could create 185TB cartridges", Tim Hornyak, April 30, 2014). Будет достигнуто увеличение плотности записи в 74 раза по сравнению с существующими магнитными лентами (148 гигабит/кв.дюйм. Пространственное разрешение технологии составляет 7,7 нм.

Проведен опрос 800 ИТ-руководителей относительно будущего информационных центров в 2025 году. Одним из главных результатов явилось утверждение, что четверть необходимой энергии они будут получать от солнечных батарей. Один квадратный метр солнечных панелей сегодня может генерировать 800 кВатт-часов энергии в год. Компания Apple использует 100 акров солнечных батарей для своего центра в Майдене. См. "The data center of 2025 revealed". IT managers have an optimistic outlook on renewable energy, cloud. Patrick Thibodeau, Computerworld, April 29, 2014. Считается, что три четверти всех информационных центров будут базироваться в облаках.

Австралийская таможенная служба 30-го апреля задержала партию из 6000 объектов вооружения из Китая, включая упаковку фальшивых iPhone, которые оказались электрошокерами (см. "A weaponized iPhone? Aussie customs seizes fakes that deliver a shock", Jeremy Kirk, May 2, 2014; рис. 8).

Рис. 8. Фальшивый iPhone (электрошокер)

IBM пытается потеснить компанию Intel в сфере поставок мощных процессоров с помощью чипа Power 8 . В настоящее время Intel контролирует 90% рынка (см. "IBM hopes new chip can turn the tables on Intel", James Niccolai, April 23, 2014).

SanDisk анонсирует 4-терабайтный SSD и надеется иметь 8-терабайтный в следующем году (см. "SanDisk announces 4TB SSD, hopes for 8TB next year", Lucas Mearian, May 1, 2014)

Главными угрозами в 2014 году признаются: BYOD, конфиденциальность данных в облаке, разрушение репутации, киберпреступность и Интернет вещей (см. "Security Think Tank: ISF’s top security threats for 2014", Steve Durbin).

Исследования NSS Labs показали, что при работе NGFW (Firewall нового поколения) с SSL-трафиком наблюдается падение производительности на 81% (см. "Detecting malware encryption: Can NGFWs spot SSL-encrypted malware?", Brad Casey). Высказывается сомнение, что зашифрованные вредоносные коды могут быть оперативно детектированы.

Хотя былой энтузиазм, связанный с переходом IPv4->IPv6, иссяк, проблема осталась (см. "Stop using Internet Protocol Version 4! Four reasons to move entirely to IPv6" Charles C. Sun, ComputerWorld, May 1, 2014). На первое мая 2014 года в США остался только один свободный блок адресов IPv4. В других странах адреса IPv4 закончились уже достаточно давно. Правительство США постановило, что все федеральные агентства должны перейти на IPv6 (до 30-го сентября 2014) и все организации, сотрудничающие с государственными службами, должны как минимум обеспечить совместимость этих технологий. На текущий момент (25 апреля 2014г) 51% всех WEB-сервисов в США уже совместимы с IPv6. Еще 4% структур готовятся перейти на IPv6. Кроме того, 32% из 1281 федеральных доменов .gov обеспечивают совместимость с IPv6, еще 40% готовятся осуществить такой переход. Утверждается, что существующие сетевые инфраструктуры не могут обеспечить эффективную поддержку обоих систем адресации. Еще одним аргументом для перехода на IPv6 является широкое внедрение Интернета вещей.

Компания OWC анонсировала разработку внешнего драйва с интерфейсами Thunderbolt или USB 3.0 с емкостью 10 Тбайт, памятью 256 Мбайт и скоростью обмена 10 Гбит/c (см. "OWC releases 10TB, 10Gbps Thunderbolt desktop drive", Lucas Mearian, May 6, 2014). Драйв может использоваться в режиме RAID 0. Предлагается несколько конфигураций устройства.

Рис. 9. Внешний жесткий диск OWC с емкостью 10Тбайт

Компания Microsoft отмечает, что в конце 2013 года число зараженных вредоносными кодами машин с ОС Windows утроилось (см. "Malware infections tripled in late 2013, Microsoft finds", Jeremy Kirk, IDG News Service, May 07, 2014). В третьем квартале 2013 из 1000 машин с Windows оказались зараженными 5,8, аналогичная цифра для 4-го квартала составила 17 компьютеров.

Новое законодательство США в области сохранения конфиденциальности информации поменяло ситуацию в сфере облачного бизнеса, это открывает новые возможности для европейских конкурентов (см. "European Datacentre Options Appeal in the Post-NSA World", Nick Booth, October 01 2013). Ожидается, что в ближайшие три года облачный бизнес США потеряет от 22 до 35 млрд. долларов. В заметке кратко охарактеризована ситуация для Великобритании, Германии, Исландии, Ирландии, Нидерландов, Норвегии, Польши, России, Испании, Швеции и Швейцарии. См. также "Snowden Effect May Hurt Demand for US Cloud Datacentres", Nick Booth, October 15 2013.

Информационное агентство Al Jazeera America опубликовало почтовый обмен между директором АНБ генералом Keith Alexander и исполнительным руководителями Google Eric Schmidt и Sergey Brin (см. "Emails shed light on Google's work with NSA", Jaikumar Vijayan, Computerworld, May 06, 2014). Письма относятся к июню 2012 г. Александер отмечает, что АНБ сотрудничает с компаниями Intel, AMD, Dell, HP и Microsoft

Компания Samsung Electronics в сотрудничестве с Intel намерена использовать операционную систему с открытыми кодами Tizen в качестве основы нового смартфона (см. "Samsung eyes Russia, India as launchpads for first Tizen phone", Mikael Ricknas, May 12, 2014 ). Первые образцы этих приборов должны появиться на рынке в России и Индии в конце текущего года. В начале года Samsung запустила производство интеллектуальных часов Gear 2 и Gear 2 Neo.

Компании Toshiba и SanDisk объявили о совместной разработке 3D NAND флэш-памяти (см. "SanDisk and Toshiba team up to create 3D SSDs", Lucas Mearian, May 15, 2014 . Начало производства намечено на 2016 г. Проект обойдется в 4,84 млрд. $. Ожидается, что чипы 3D NAND будут иметь емкость 1 ТБ и на их основе будут созданы твердотельные диски (SSD) с емкостью 128ГБ-1ТБ. Смотри также "Samsung begins mass production of 3-bit 3D NAND chips, Lucas Mearian, Computerworld, October 9, 2014. Компания Samsung предлагает 1ТБ SSD, выполненный по технологии 3D.

Если сообщения о загрузке АНБ нелегальных программ доступа в сетевое оборудование, изготовленное в США, окажется правдой, это откроет новые возможности для хакеров (см. "Reported NSA backdoors might open up networks to more threats", Stephen Lawson, IDG News Service, May 12, 2014). Хотя американское правительство предупреждает о потенциальной опасности использования китайских маршрутизаторов (напр., Huawei Technologies и ZTE) из-за возможных программных закладок, АНБ США занимается тем же самым.

Суд Евросоюза обязал компанию Google ликвидировать все ссылки, указывающие на персональные данные, (см. "EU court ruling on Google links could encourage paywalls", Jennifer Baker, IDG News Service, May 13, 2014). Эксперты считают, что это может способствовать формированию платежных стен (paywall) для многих информационных ресурсов. Paywall - система, допускающая доступ к ресурсам только для оплативших клиентов. Некоторые адвокаты, полагают, что даже ссылки на официальные источники информации, например, на газетные статьи, могут нарушать закон о сохранении персональных данных.

69% опрошенных считают, что электронные книги станут самым популярным форматом литературы (см. "Infographic: The Future of eBooks", IDG Connect, May 13 2014). 59% полагают, что электронные книги принесут наибольшую пользу для образования, 26% - в сфере развлечения и только 15% - в бизнесе.

В течение 18 лет Apache WEB-сервер занимал лидирующие позиции. В последнее время программы Microsoft's Azure имеет шансы выйти на лидирующие позиции (см. "Microsoft closes in on Apache Web server lead", Joab Jackson, May 8, 2014). На это указывают данные мониторинга Интернет компанией Netcraft. На текущий момент в мире зарегистрировано 975 миллионов WEB-сайтов.

В подразделении исследовательского компьютинга университета Оксфорда разработано сетевое устройство памяти с емкостью 330ТБ (см. "Oxford University gets 330TB of Panasas clustered NAS/HPC storage", Antony Adshead). Проект стоил 200000 фунтов стерлингов.

451 опрошенных исследователей оценивают объем рынка объектной памяти и систем в 461млн $ в 2013 году и на уровне 1,5млрд в 2018 (см. "Object storage: An architecture for the petabyte era?", Simon Robinson).

Компания SanDisk разработала SSD (X210) со встроенной системой криптозащиты (см. "SanDisk ships its first self-encrypting SSDs", Lucas Mearian, May 13, 2014). Модель X300 будет доступна в июне текущего года с опциями емкости в 64, 128, 256, 512ГБ и 1ТБ.

Предположительно группа иранских хакеров (которая называет себя Ajax Security Team) атаковала сети ряда организаций, исполнителей контрактов оборонного ведомства США, и иранских диссидентов (см. "Suspected Iranian hackers target US defense industry, FireEye says", Jeremy Kirk, IDG News Service, May 13, 2014). Некоторые члены группы были идентифицированы FireEye по их экранным именам ("HUrr1c4nE!" и "Cair3x").

В LANL (Lawrence Livermore National Laboratory) создан суперкомпьютер (Catalyst), предназначенный для переработки больших объемов данных (см. "Need to crunch 150 teraflops per second? Meet first-of-a-kind supercomputer Catalyst", Darlene Storm, May 07, 2014). Мощность Catalyst составляет 150 терафлопов/сек Он сожержит в себе 324 узла, 7776 ядер и использует 12-ядерные процессоры Intel Xeon E5-2695v2. В Catalyst применена архитектура Cray CS300, адаптированная для переработки больших объемов данных для целей науки и промышленности. Catalyst содержит по 128 гигабайт динамической памяти (DRAM) и по 800 Гбайт нестираемой памяти (NVRAM) для каждого из узлов. Плюс 3,2 тбайта для распределённая файловая система с массовым параллелизмом (lustre). Эта память предназначена для улучшения сетевых характеристик кластера с двух-магистральным QDR-80 (Quad Data Rate). В дополнение к этому узлы имеют SSD Intel. Данный комплекс планируется использовать для бизнес аналитики и для исследования свойств сверхтяжелых элементов, в частности с атомным номером 117.

Представитель компании CISCO Джон Чамберс обратился к президенту США Абаме с требованием, чтобы АНБ не встраивала в оборудование программных закладок (см. "Cisco to Obama: get NSA out of our hardware", Alex Scroxton).

Соединенные штаты официально обвинили Китай в хакерском взломе серверов фирм, работающих на оборонные контракты (см. "U.S. to formally accuse Chinese military of hacking", Gregg Keizer, May 19, 2014) . Речь идет не только о структуре Unit 61398, размещенной в Шанхае.

В ответ на обвинения в шпионаже китайские официальные лица заявили, что обвинения китайской стороны в шпионаже основываются на сфабрикованных фактах ("China counters US claims with own charges of cyber-espionage", Michael Kan, IDG News Service, May 19, 2014). Китайцы в свою очередь обвиняют американцев во взломе сетей китайских правительственных учреждений. Отчасти эти обвинения основываются на информации, предоставленной Эдвардом Сноуденом.

Китайские правительственные учреждения нанимают хакеров, работающих на министерство обороны (Unit 61398 или APT1) для кражи технологической информации (см. "Chinese state-owned enterprises 'hired' military hacking unit", Jeremy Kirk, IDG News Service, May 19, 2014).

Практика использования XMPP (Jabber) показала, что многие сервисы XMPP требуют криптографической защиты, например, посредством TLS. (см. "70-plus messaging services and XMPP software clients begin requiring TLS encryption", Ian Paul, PC World, May 20, 2014). По этому вопросу достигнуто соглашение между 70 операторами, работающими с XMPP.

Cisco CEO Джон Чемберс заявил, что лидерство в технологии SDN позволит компании сохранить лидерство в сетевой отрасли (см. "Cisco will lead SDN and win IT, Chambers says", Stephen Lawson, May 20, 2014). CISCO расcчитывает не на увеличение объемов продаж оборудования, а на расширение поставок интегрированных систем управления для организаций и предприятий.

По мнению специалистов компании CISCO (Джон Чамберс) Германия является лидером в области Интернета вещей (см. "Germany leads the internet of things, says Cisco", Caroline Baldwin).

Увеличивается число DDoS-атак, которые использует размножение данных с привлечением протокола SNMP (см. "DDoS attacks using SNMP amplification on the rise", Lucian Constantin, IDG News Service, May 23, 2014).

Компания SATA Express обещает увеличить быстродействие SSD (см. "SATA Express promises SSD speed improvements", Andy Patrizio, May 09, 2014). SATA Express намерена создать комбинацию возможностей Serial ATA и PCI Express 3.0, что позволит достичь быстродействия 15 ГБ/c. SATA Express имеет разъем на базовой плате ЭВМ, а не SATA-соединение, но здесь имеется выбор интерфейсов AHCI или SATA Express. Возможно использование двух 120GB mSATA SSD (см. рис.10).

Рис. 10. SATA-драйв

Новая разновидность троянского коня (Zberp) для банков объединяет в себе возможности Zeus и Carberp (см. "New online banking Trojan program combines Zeus and Carberp features", Lucian Constantin, IDG News Service, May 26, 2014). Этот вредоносный код представляет собой угрозу для клиентов 450 финансовых организаций. Он способен собирать данные о зараженных компьютерах, включая IP-адреса, имена, может перехватывать изображения на экране и пароли для POP3, SSL-сертификаты и информацию, вводимую в WEB-формы, загружать произвольные коды, инициировать сессии с удаленными объектами, используя протоколы VNC и RDP. Zberp представляет собой модификацию ZeusVM, появившегося на подпольных форумах в 2011 году. Этот код снабжен средствами маскировки.

BT (Великобритания) и Huawei (Китай) подписали меморандум о сотрудничестве. Компания Huawei до 2017 года инвестирует 1,4 млрд фунтов стерлингов на разработки умных городов и работу с big data.

Чтобы решить проблему задержек между срабатыванием ЦПУ и получением данных, предлагается размещать данные непосредственно в памяти, что облегчается появлением флэш-памяти и PCI-флэшами (см. "In-memory databases - what they do and the storage they need", Chris Evans). При этом банк данных может быть размещен в памяти полностью или частично (например, в DRAM). Практическая реализация выполнена IBM для базы данных DB2. В сервере IBM использована технология NVDIMM.

Компании IBM и Fujifilm продемонстрировали ленточный накопитель с суперплотной записью (см. "IBM and Fujifilm show super dense storage tape for big data work", Joab Jackson, IDG News Service, May 20, 2014). Ленточный накопитель LTO может хранить до 154 ТБ неархивированных данных. Плотность записи составляет 85,9 миллиардов бит на квадратный дюйм. Покрытие магнитной ленты выполнено из BaFe (разработка компании Fujifilm). Для накопителя разработана специальная считывающая головка (технология GMR).

Хакер, приговоренный на длительный срок в 2011 году в США, стал сотрудничать в предотвращении сетевых атак с ФБР (см. "Hacker turned FBI informant spared jail", Warwick Ashford). Этот хакер входил в группу Anonymous.

Программа DARPA (Defense Advanced Research Projects Agency) HACMS (High-Assurance Cyber Military Systems) имеет целью разработку технологий улучшения безопасности встроенных систем беспилотных средств, систем управления оружием, самолетами, системами управления сбором данных и медицинскими системами (см. "DARPA unveils hack-proof drone tech", Jaikumar Vijayan, Computerworld, May 28, 2014). Для разработки соответствующего программного обеспечения были разработаны специальные математические методы. Испытания показали, что программы не уязвимы для большинства известных вредоносных кодов и методов. В 2008 году иранцы заявили, что могут перехватывать управление американским беспилотником Predator с помощью программы SkyGrabber, приобретенной за 26$ у российской компании SkySoftware. Программа SkyGrabber была разработана для перехвата музыки, видео со спутниковых каналов коммуникаций и программирования ТВ-спутников. Это стало возможным, так как видео трансляция с беспилотника на землю осуществлялась без криптозащиты. В 2011 году иранские эксперты по электронному оружию заявили, что они смогли перехватить беспилотник RQ-170 Sentinel путем вторжения в систему его управления. Иранцы перехватили канал управления и смогли реконфигурировать GPS-координаты, вынудив его сесть на иранский аэродром.

В районе Сан-Франциско компанией Sigfox создана первая специальная беспроводная сеть для Интернета вещей (см. "A wireless network for gadgets set to arrive in San Francisco", Patrick Thibodeau, May 21, 2014). Компания уже создала подобные сети во Франции, Испании и Великобритании. Компания имеет планы в ближайшие 12-18 месяцев создать такие сети в Нью-Йорке, Лос-Анжелесе и Сиэтле.

В 2013 году треть всех информационных уязвимостей приходилось на сетевые торговые точки (см. "Point-of-sale attacks accounted for a third of all data breaches in 2013", Lucian Constantin, May 21, 2014). Среднее время выявления вторжений в компаниях составляет 87 дней.

Компания Verizon запустила в работу XLTE-сеть в 260 городах на скорости 4G (см. "Verizon activates 'XLTE' network in 260 cities to turbocharge 4G speeds", Brad Chacos, TechHive, May 20, 2014). XLTE не является новой технологией, но предоставляет потребителям некоторые преимущеcтва.

Хакеры взломали базу данных eBay, содержащую персональные данные клиентов (см. "Hackers hit eBay database containing personal info, users asked to change passwords", Loek Essers, IDG News Service, May 21, 2014). Клиентам предложено сменить пароли.

Система управления медицинским обслуживанием в Питсбурге (UPMC - University of Pittsburgh Medical Center ) будет строиться на основе технологии SDN (Software Defined Network) (см. "Healthcare provider finds SDN is the proper Rx", John Dix, May 21, 2014). В настоящее время система содержит в себе 450 узлов (21 медицинских центров) и использует MPLS-маршрутизаторы.

В последнее время уделяется много внимания проблеме создания искусственного интеллекта (см. "Is 2014 the Year of Artificial Intelligence?", IDG connect). Компания Google за последнее время купила семь робототехнических фирм. 48% опрошенных считают, что 2014 год станет годом искусственного интеллекта, а 77% полагает, что искусственный интеллект станет в будущем обычной составляющей жизни.

Полиция ищет подозреваемого российского киберпреступника - организатора ботнет, через которую распространялся троянский конь GameOver Zeus и ransomware CryptoLocker (см. "Russian cyber crime kingpin sought after wordwide server raids", Warwick Ashford). Правительство Великобритании, США, компании Microsoft, Symantec и Trend Micro объясняют, как защитить бизнес и персональные компьютеры. В Британии оказались заражены 15500 компьютеров и на текущий момент арестованы 17 подозреваемых. США обвиняют россиянина Евгения Богачева из Анапы, которого считают главой преступной группы. Министерство юстиции США считает продуктивным сотрудничество с российскими првоохранительными органами по этой проблеме.

Компания Samsung имеет технологию для производства SSD емкостью 128GB, 256GB и 512GB на основе технологии V-NAND (см. "Samsung's new 1TB SSD is based on latest 3D technology", Agam Shah, IDG News Service, May 28, 2014). Компания намеревается выпустить SSD-драйв емкостью 1ТБ. Устройство будет иметь 24 слоя памяти (3D-структура).

Выявлена и устранена еще одна уязвимость OpenSSL. Уязвимость допускает атаку типа человек-посередине. (см. "Another serious OpenSSL vulnerability patched", Brandan Blevins, News Writer). Пользователям рекомендуется обновить свои коды OpenSSL из надежного источника.

Компания Google получила более 41000 запросов "забыть" хранящиеся у них персональные данные (см. "Google gets over 41,000 requests to 'forget' personal data", Jennifer Baker, June 4, 2014). Речь идет о персональных данных, которые получаются в процессе выполнения поисковых запросов. 13-го мая суд обязал компанию Google удалять подобные данные со своих серверов.

Хакеры распространяли банковские вредоносные коды (троянский конь) через сайт по продаже сетевого оборудования Buffalo в Японии (см. "Hackers distribute banking malware through Buffalo site in Japan", Lucian Constantin, IDG News Service, June 04, 2014). Среди зараженных программ оказались драйверы беспроводной связи и некоторые обновления для приложений.

Компания Amazon объявляет о создании 3D-смартфона, хотя в реальности его пока никто не видел (см. "Amazon 3D smartphone is pleading with your eyes", Richi Jennings, June 05, 2014).

Компания Google планирует введения полной криптозащиты для своего почтового сервиса (см. "Google plans end-to-end encryption tool for additional email privacy", Mark Hachman, PC World, June 03, 2014). Речь идет о внедрении технологии PGP (Pretty Good Privacy). В настоящее время 65% всех почтовых сообщений поступающих в Google не защищены криптографически.

Компания Intel хочет убрать все провода от компьютера (см. "Intel wants your next PC to have no wires", Agam Shah, June 4, 2014). В перечень беспроводных услуг помимо каналов передачи данных (технология WiGig, которая является в три раза более быстродействующей, чем 802.1ac) входит и зарядка аккумулятора. Программа должна быть завершена к 2016 году.

Компания Seagate купила фирму по производству флэш памяти у фирмы Avago за 450 млн. долларов (см. "Seagate to buy LSI's flash storage business from Avago for $450M", Stephen Lawson, IDG News Service, May 29, 2014).

Выявлена уязвимость в библиотеке GnuTLS (см. "Serious flaw in GnuTLS library endangers SSL clients and systems", Lucian Constantin, IDG News Service, June 03, 2014). Эта уязвимость создает угрозу для SSL-клиентов. В марте 2014 разработчики GnuTLS ликвидировали данную уязвимость.

В университете Мичигана строится имитация города c площадью 32 акра для имитации уличного трафика, перекрестков, сигналов семафоров, знаков уличного движения и т.д. для симуляции различных ситуаций при движении автомобилей без водителей (см. "University building simulated city to test driverless cars", Sharon Gaudin, Computerworld, June 09, 2014).

Для выявление атак типа APT (Advanced Persistent Threat) предлагается использовать технологию BDSA (Big Data Security Analytics) (см. "3 Big Data Security Anakytics Techniques Yoy Can Apply Now To Catch Advanced Persistent Threats", Randy Franklin Smith и Brook Watson, HP). При этом детектируются попытки нелегального использования аккаунтов с привлечением логов DHCP и логов безопасности (Kerberos Service Ticket Events).

Представители компании Bell Canada утверждают, что в скором будущем смартфоны вытеснят laptop ("Bell Canada field-service techs say 'Goodbye laptops, hello smartphones'", Ellen Messmer, Network World, June 02, 2014). Подтверждением этому может служить то, что тысячи техников и инженеров, обслуживающих телекоммуникационное оборудование, уже сегодня предпочитают использовать смартфоны.

67% компаний планируют использование мобильных средств своими сотрудниками в ближайший год (см. "Combating Identity Theft in a Mobile, Social World", LifeLockBusinessSolutions.com). Но владельцы мобильных устройств, особенно работающие в социальных сетях, подвергаются риску кражи персональных данных. В 2012 году в США жертвами краж различных индивидуальных данных стало 12,6 млн. человек, что стоило американцам 21 млрд. долларов.

Криптографический хэш-алгоритм SHA-1 будет в ближайшее время заменяться алгоритмом SHA-2 (длина дайджестов 224-, 256-, 384- и 512 бит) (см. "SHA-1 to SHA-2: The future of SSL and enterprise application security", Michael Cobb, Application Security). Ожидается, что это произойдет к 2016 году.

Представители армии США предупреждают, что из-за уязвимостей баз данных в Южной Корее могут быть украдены индивидуальные данные о 16000 гражданских сотрудников, работающих на США (см. "U.S. Army warns of database breaches in South Korea", Jeremy Kirk, June 6, 2014).

Компанией ESET выявлен троянский конь, который криптует файлы (SD-памяти) устройств, использующих Android, после чего просит у владельца определенную сумму за ключ (21,2$), пригодный для дешифровки (см. "Trojan app encrypts files on Android devices and asks for ransom", Lucian Constantin, June 5, 2014). Требование оплаты обычно написано на русском языке. Атаке подвергаются файлы с расширениями jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4. Хакеры, которые это создали и организовали, арестованы в России (см. "The hackers behind those iPhone ransom attacks have been arrested in Russia", Lucian Constantin, June 10, 2014)

Компания CISCO ведет разработки для обеспечения сетевой безопасности с привлечением техники SDN (см. "How Cisco's 'Application Centric Infrastructure' differs from SDN", Sally Johnson).

Прогнозируется (Gartner), что к 2020 году число объектов Интернета вещей достигнет 26 миллиардов (см. "Predictive data, the real workhorse behind the Internet of Things", Nancy Gohring, June 11, 2014). В это число не входят персональные компьютеры, планшеты и смартфоны. Это породит серьезные проблемы по обработке больших объемов данных. Компании, которые выработают более эффективные алгоритмы и подходы для решения проблемы, получат определенные конкурентные преимущества.

Компания HP-Ponemon приводит данные по росту стоимости киберпреступлений. Среднее число успешных атак в неделю по годам составляют 50, 72 и 102 для 2010 года, 2011 и 2012 года, соответственно.

Рис. 11. Рост потерь от киберпреступности за последние годы

Время преодоления последствий атак от года к году увеличивается 14-18-24 дня для 2010, 2011-и 2012 годов, соответственно.

Спустя год после разоблачений Эдварда Сноудена попытки ограничить массовые прослушки и перехваты информации АНБ США столкнулись с проблемами определений. Например, что считать "массовыми" перехватами и прослушками. Каждая из сторон ищет способы ограничений и лазейки обхода этих ограничений (см. "Snowden leaks after one year: Wrangling over the meaning of 'bulk'", Grant Gross, IDG News Service, June 06, 2014).

Компания Qualcomm разработала чип FSM90xx, объединяющий в себе функции Wi-Fi и LTE (см. "Qualcomm chip combines Wi-Fi and LTE", Mikael Ricknas, June 11, 2014). На рынке он появится во второй половине следующего года. Чип базируется на 28-нанометровой технологии, что позволило компании понизить энергопотребление. Данная система позволит пользователям работать в нелицензируемом диапазоне 5 ГГц.

Через два месяца после того как компания Microsoft объявила о прекращении поддержки Windows XP возникла катастрофическая волна эксплойтов (см. "XPocalypse, not now", Gregg Keizer, June 8, 2014). Но по мере сокращения доли XP ее привлекательность в качестве мишени атак будет падать.

Появился обзор тенденций развития Интернет - "Internet Trends 2014 – Code Conference (KPCB)", Mary Meeker, May 28, 2014. Согласно этому обзору число пользователей Интернет растет на 10% в год (Индия, Индонезия и Нигерия), число смартфонов - на 20% в год (Китай, Индия, Бразилия и Индонезия), а трафик мобильных устройств нарастает со скоростью 81% в год. Смотри рис. 12-22.

Рис. 12. Поквартальный рост числа смартфонов в 2009-2013гг

Рис. 13. Поквартальное изменение числа поставляемых PC, notebook и планшетов в 1995-2013гг

Из рис. 13 видно, что число поставляемых планшетов в первом квартале 2013 года обогнало число персональных компьютеров и ноутбуков.

Рис. 14. Доли использования ТВ, мобильных средств, PC и планшетов в 2013гг

Каждый цикл развития компьютерной техники приводит к удесятирению мощностей (рис. 15).

Рис. 15. Циклы развития компьютерной техники

Из данных обзора следует, что уязвимая система просуществует в Интернет нескомпрометированной не более 15 минут. Более 95% сетей скомпрометировано тем или иным способом. Число различных угроз по сравнению с 2011-м годом возросло в 4 раза. США по расходам на одного учащегося средней школы занимает 4-е место среди 34 стран организации экономического развития и сотрудничества. 8 из 10 американцев считают образование крайне важным.

Рис. 16. Источники новостей социальных сетей

Рис. 17. Доли провайдеров bitcoin по годам

Весь мир все шире использует bitcoin, но остальной мир России не указ...

Youtube и другие социальные сети стимулировали размещение фотографий и различных клипов в Интернет (см. рис. 18).

Рис. 18. Число фотографий, загружаемых в Интернет каждый день

Суммарный объем данных, которыми владеет человечество, непрерывно растет (см. рис.19). Темп роста безусловно увеличится по мере расширения области применения Интернета вещей. Сюда входят данные систем видеонаблюдения, мультимедиа, размещаемые пользователями в сети Интернет и т.д..

Рис. 19. Рост объема данных, накопленных человечеством

Расширение производства оперативной памяти приводит к падению цен (см. рис. 20).

Рис. 20. Эволюция цены гигабайта памяти по годам (1992-2012)

Рис. 21. Падение стоимости миллиона транзакций по годам (1990-2012)

Рис. 22. Рост числа пользователей Интернет по годам (1996-2013) в мире

91% бизнесменов считают DDoS-атаки представляют большую угрозу в 2014 году, чем в 2012 (см. "2014. The Danger Deepens", NewStar). Большинство атак пока создают потоки не более 1Гбит/c. 71% компаний подверглись DDoS-атакам.

Рис. 23. Распределение DDoS-атак по длительности в 2013

На рис. 23А представлено относительное распределение атак по отраслям для 2-го квартала 2014 года "Prolexic Quarterly Global DDoS Attack Report", Q2 2014, www.prolexic.com. Наибольший поток DDoS-атак приходится на игорный сектор. На рис. 32В. Представлено распределение источников DDoS-атак по странам.

Рис. 23A. Распределение DDoS-атак по отраслям во втором квартале 2014

Рис. 23В. Распределение источников DDoS-атак по странам

Рис. 23Г. Уязвимости разных браузеров (Secunia Vulnerability Review. 2014. Key figures and facts from a global IT-Security perspective. Published February 26, 2014)