10.28.10 2015 год. Обзор по материалам ведущих фирм, работающих в сфере сетевой безопасности

Семенов Ю.А. (ГНЦ ИТЭФ)

В 2015 году ожидается 30-процентный рост объемов в Интернете вещей, а это создаст дополнительные угрозы безопасности (см. "11 predictions for security in 2015, Taylor Armerding, December 15, 2014). Рост бюджета безопасности будет характеризоваться двухзначной цифрой (это вне банковской и оборонной сферы). Ставится вопрос о выработке единого языка (такого как Structured Threat Information Expression) для интеграции данных, сопряженных с IoT, для индикации уровня компрометации. В 2015г ожидается появление окончательной версии правил защиты информации для ЕС (General Data Protection Regulation). В будущем году к Интернет будет подключено 4,9 млрд. объектов IoT, что с неизбежностью увеличит уязвимость сети в целом. 60% компаний обнаружат уязвимости своих информационных систем, многие из которых будут выявлены сторонними структурами типа правительственных агентств, блогерами или пользователями. Во многих случаях эти компании будут не способны реагировать должным образом. Ожидается рост числа краж персональных медицинских данных (PHI - personal health information). В 2015 г будут разработаны более эффективные и безопасные средства платежей с использованием мобильных устройств. В то же время можно ожидать создания ботнет в рамках Интернета вещей.

Опрос ИТ-экспертов указывает на быстрое развитие отрасли в первом полугодии 2015 года (см. "6 IT Workforce Predictions for 2015", Sharon Florentine, Dec 15, 2014). Компании будут активно искать креативные молодые таланты.

Еврокомиссия намерена поменять в 2015 году правила в области авторских прав (см. "In 2015, EU aims to sweep away old rules on data protection and copyright", Loek Essers, IDG News Service, December 19, 2014). Серьезные проблемы в области авторских прав возникли из-за работы Facebook, YouTube и различных блогов. Происходит это из-за появления ссылок (URL) на известные авторские фильмы, песни или клипы, которые могут быть незаконными. Проблемы усугубляются из-за различия законодательства в разных странах. К работе над этими задачами подключается Европарламент. Новое законодательство должно коснуться и проблем телекоммуникаций. Планируется выработка новых правил защиты информации.

Лидеры ИТ Microsoft, IBM, Oracle и некоторые другие настаивают на том, что существующие правила по защите персональных данных представляют слишком тяжелую ношу, которая тормозит развитие некоторых новых технологий. Многое будет зависеть от согласованности действий руководителей стран Евросоюза. Начата разработка концепций долговременного развития законодательства в ИТ-области.

Ожидается, что в 2015 году персональные компьютеры станут "беспроводными" (не нужны будут кабели для подключения дисплея, клавиатуры, мышки). Да и подключение внешних устройств памяти станет возможно беспроводным способом (см. "Six technologies that will change PCs next year", Agam Shah, IDG News Service, December 16, 2014). Интерактивные компьютеры будут иметь 3D-камеры, способные распознавать внешние объекты и измерять расстояния. Предполагается, что компьютеры станут меньше, тоньше, легче, быстрее, а их батарей будет хватать на большее время (зарядка также будет осуществляться беспроводным - магниторезонансным образом). 3D-принтеры найдут более широкое применение. Компьютеры будут управляться жестами и голосом, а для аутентификации будут повсеместно использоваться биометрические данные.

Ожидается, что в 2015 году будут реализованы проекты по квантовому компьютингу, более масштабные, чем в 2014. Можно ожидать драматических успехов в 3D-биопринтинге, в переводе с одного языка на другой, в автопилотах для автомобилей и аналитике. Ожидается ренессанс в области виртуальной реальности.

Ситуация с ИТ на июль 2014 и прогнозы на ближайшее будущее показаны на рис. 1 (см. "2015 tech trends to watch: Smartwatches, algorithms, 'glance media,' and more", Alex Howard, December 24, 2014). Смотри также "2015 Trends Report

Рис. 1. Эволюция ИТ и прогнозы на момент июля 2014 года.

Ожидается, что Microsoft будет уделять все больше внимание семейcтву ОС Linux для серверов, работающих в облаках (см. "Microsoft will surprise in 2015", Steven J. Vaughan-Nichols, Computerworld, Dec 29, 2014) .

Ожидается, что в 2015 году процент роста расходов на сетевую безопасность будет характеризоваться двухзначными цифрами (см. "The future of security: 11 predictions for 2015", Taylor Armerding, Dec 15, 2014). Этому будет способствовать и 30%-рост доходов в сфере Интернета вещей. В то же время ожидается возникновение Botnet of Things.

Ожидается, что в 2015 году существенно увеличится число атак через облака (см. "2015 Cybercrime Trends: Things are Going to Get Interesting", IBM, January 14, 2015). Одной из главных мишеней станут мобильные устройства (их становится больше чем ПК).

Гибридные облака в 2015 году входят в моду (см. "8 enterprise software predictions for 2015", Jennifer Lonoff Schiff, January 6, 2015). Будут шире использоваться программы, размещенные резидентно в памяти компьютера. Будут широко использоваться программы Open source.

Встроенный в бытовые устройства интеллект делает их более удобными, но подключение их к Интернет создает определенные риски (см. "8 smart devices at risk", Taylor Armerding, January 6, 2015). В ближайшие несколько лет ожидается подключение к Интернет 50 млрд бытовых устройств. В первую очередь это будут автомобили, далее следуют термостаты, дверные, оконные и гаражные замки, холодильники, телевизоры, электросчетчики, персональные мониторы состояния здоровья и WEB-камеры.

Появилось сообщение о создании зарядного устройства на основе графена (см. "Graphene-based device offers smarter phone charging", posted by IDG Connect, January 05 2015). Ожидается, что устройство будет стоить 150$ (напряжение 5В через USB). Время зарядки составит 5 минут. В устройстве используется суперконденсатор на основе графена.

Рис. 2. Зарядное устройство на основе графена

Хакеры украли 5млн. долларов в bitcoin из обменника Bitstamp во время викэнда (4 янв. 2015) (см. "Hackers steal $5M in bitcoin currency during Bitstamp exchange attack", Fred O'Connor, January 6, 2015).

Продолжаются бурные дискуссии по проблемам стандартов для Интерната вещей в разных операционных системах (см. "In IoT standards battle, there is no neutral zone for this CTO", Patrick Thibodeau, Jan 7, 2015).

Компания Samsung начала массовое производство SSD SM951 для laptop со скоростью обмена 2,1 Гбит/c (см. "Samsung mass-produces laptop SSD with 2.1Gbps speeds", Lucas Mearian, Jan 8, 2015). Это устройство может быть подключено к шине PCI. Накопитель может иметь емкость 128ГБ, 256ГБ и 512ГБ.

Рис. 3. Samsung PCIe laptop SSD

Компания Samsung начала производство внешних портативных SSD T1 с емкостью 250 ГБ - 1ТБ по цене от 199$ (см. "Samsung jumps into external SSD market", Agam Shah, IDG News Service, Jan 5, 2015). Устройства с емкостью 250ГБ стоят 179$, а емкостью 1ТБ - 599,99$. По цене они уступаю жестким дискам, но превосходят их по быстродействию. Эти устройства подключаются к компьютеру через порт USB 3.0. Скорость обмена составляет 450 Мбит/c. При произвольном доступе быстродействие равно 8000 операциям чтения в сек, а при записи - 21000 операций в сек.

Рис. 4. Samsung SSD T1

Ожидается, что Microsoft увеличит свою долю продаж к 2016-му году (см. "Microsoft's device share growth to outpace Apple's through 2016", Gregg Keizer, Computerworld, Jan 6, 2015).

Компания Microsoft сообщает о выявлении вредоносного кода, мишенью которого являются люди, говорящие по-немецки (см. "Microsoft reports variant of banking malware that targets German-speaking users", Jeremy Kirk, IDG News Service, January 6, 2015). Этот код имеет имя Emotet и его целью является выявление параметров доступа HTTPS-соединений. Заражение этим кодом (троянский конь) возможно через SPAM.

Высокий уровень сервиса теперь реализуется и для хакеров. Если раньше все для предстоящей атаки надо было делать самому, теперь предлагаются разнообразные сервисы и интерфейсы (см. "Crimeware-as-a-Service offers custom targeting", Maria Korolov, December 24, 2014). Примером такого ПО является программа Vawtrak (банковская вредоносная программа), известная также под названиями NeverQuest или Snifula. Vawtrak позволяет пользователю получить зараженную машину нужного типа или определенный тип украденных данных. Можно, например, заказать параметры доступа к акаунту в оговоренном банке и программа начнет поиск таких данных.

Если год тому назад сервис LTE-Advanced был доступен только в Южной Корее, то сегодня эта услуга предлагается уже в 31 стране, включая Австралию, США, Германию, Великобританию, Францию и др. (см. "As LTE-Advanced becomes more common, 4G speeds increase", Mikael Ricknas, IDG News Service, Jan 9, 2015). Эта технология использует три канала в разных частотных диапазонах. Скорость передачи данных может достигать 300 Мбит/с.

Компания Databricks сообщила, что ей удалось отсортировать 100 ТБ данных за 23 минуты, что является новым мировым рекордом (см. "World record set for 100 TB sort by open source and public cloud team", Reynold Xin, 15 Jan 2015). Для этих целей использовались виртуальные машины Apache Spark on 207 EC2.

Компания Google в начале текущей недели выпустила приложение Remote Desktop для iOS (см. "Google ties iPhones, iPads to Chrome with Remote Desktop", Gregg Keizer, January 16, 2015). Приложение доступно на сайте Apple's App Store, при этом не требуется предварительно загрузить Chrome.

Компания AT&T Labs сообщает о больших планах в области разработки и применения технологии SDN (см. "Inside AT&T’s grand plans for SDN", John Dix, Jan 9, 2015). План развития нацелен на период до 2020 года.

АНБ США не только создает свои вредоносные программы, но и адаптирует для своих целей вредоносные программы сторонних организаций (см. "Report: NSA not only creates, but also hijacks, malware", Lucian Constantin, IDG News Service, January 19, 2015). Тысячи серверов АНБ во всем мире мониторируют botnet и вредоносные коды, используемые для вторжения. Если компьютер заражен, АНБ может проникнуть туда, установить свою программу и использовать эту машину для своих целей. Это осуществляется для компьютеров за рубежом, если машина размещена в США, то данные передаются в ФБР (Office of Victim Assistance). АНБ перехватывает данные, украденные другими вредоносными программами. Так было выяснено, что китайские хакеры украли не только информацию из министерства обороны, но и из ООН. Нужные данные могут извлекаться с помощью систем резервного копирования и восстановления сразу после завершения конфигурирования. Данные опубликованы журналом Der Spiegel.

The New York Times сообщила в субботу, что АНБ США в течение многих лет мониторировала атаки из Северной Кореи (см. "Report: Inside North Korea's network, NSA saw signs of Sony attack", Jeremy Kirk, IDG News Service, January 18, 2015). АНБ стремилась проникнуть в сети Северной Кореи, Китая и Малайзии. АНБ расследовала атаки северных корейцев против компании Sony Pictures.

Лабораторя Касперского опубликовала свои прогнозы по проблемам сетевой безопасности на 2015 год - Kaspersky Security Bulletin 2014. Прогнозы на 2015 год, декабрь 10, 2014.

Атакеры начали использование ранее неизвестной уязвимости Flash Player (см. "Attackers are exploiting a zero-day vulnerability in Flash Player", Lucian Constantin, IDG News Service | January 21, 2015). Эта уязвимость работает на Windows 7 с Internet Explorer 8, Windows 8 с Internet Explorer 10, и Windows XP с IE 6 по 9.

Компания Apple объявила, что ее продано миллиард устройств с ОС iOS (см. "Apple has sold one billion iOS devices, company claims", Jonny Evans, Jan 27, 2015).

Ожидается, что к 2020 году беспроводная технология 5G найдет применение в робототехнике, дронах, высотных баллонах и низколетящих спутниках (см. "Big visions for 5G before the FCC", Matt Hamblen, Jan 22, 2015). В этом бизнесе примут участие 55 компаний, включая Google, Samsung, Intel и Qualcomm.

Сообщается, что более 5800 датчиков, контролирующих уровень топлива в системе распределения газа, доступны из Интернет без пароля и могут быть использованы хакерами ("Thousands of U.S. gas stations vulnerable to cyberattacks", Lucian Constantin, Jan 23, 2015)

Ожидается, что в 2019 году рынок Ethernet переключателей уровня 2-3 превысит 25 миллиардов долларов (см. "Data center, cloud, SDN driving Ethernet switch market to $25B", Jim Duffy, Jan 22, 2015). Ежегодный рост составит около 2%.

Произведена оценка (опрошено 20000 людей) влияния Интернет на выживание населения в разных странах (см. "Internet more valuable to human life than medicine", Kate Hoy, January 20 2015). Большинство опрошенных отметили, что считают Интернет более ценным, чем лекарства. Выявлено, что жители стран с ограниченным доступом к Интернет (<47%) считают его важным социальным благом. Такие развивающиеся страны, как Кения (58% опрошенных), Индия (57%), Египет (55%) считают Интернет важным инструментом социальных изменений. Результаты опроса представлены на рис. 5.

Рис. 5. Влияние Интернет на выживание

Мощность DDoS-атак за последние 10 лет выросла в 50 раз (см. "DDOS attack size up 50-fold over past decade", Maria Korolov, January 29, 2015). Мощность атак достигла 400 Гбит/c против 8 Гбит/с - в 2004 году. За этот период интегральная пропускная способность Интернет поднялась до 24000 Гбит/c.

Выявлена уязвимость Linux (GHOST=CVE-2015-0235) (см. "GHOST: Most Linux servers have a horrible, horrible vulnerability (in glibc)", Richi Jennings, Jan 28, 2015). Уязвимость сопряжена с Си-библиотекой glibc, используемой при генерации ядра.

Oracle Java признается одним из главных рисков для настольных компьютеров в США ("Java is the biggest vulnerability for US computers", Maria Korolov, January 26, 2015). Число уязвимостей различных приложений на базе Java исчисляется десятками, а иногда и сотнями.

497 миллилнов мобильных устройств подсоединилось к сети в 2014 году (Cisco, February 3, 2015).

Китайская компания Xiaomi делает первые шаги на рынке США (см. "China's Xiaomi takes first step into U.S. market", Martyn Williams, Feb 13, 2015). Компания производит смартфоны, планшеты и различные сопряженные с ними принадлежности.

Лаборатория Касперского сообщила о расследовании беспрецедентной киберпреступной операции, в ходе которой злоумышленникам удалось ограбить около сотни банков на общую сумму миллиард долларов США. Расследование, проведенное совместно с Европолом и Интерполом, выявило, что за громким преступлением стоит международная группировка, состоящая в том числе из российских и украинских киберпреступников. (Скопировано с сайта лаб. Касперского, Diakov Mikhail, 16 Февраль 2015). Группировка, получившая название Carbanak, использовала методы целевых атак, но практиковала необычный выбор целей: деньги похищались не у клиентов, а напрямую у самих банков. Банки-мишени Carbanak, которых насчитывается около 100, расположены в 30 странах, в частности в России, США, Германии, Китае, на Украине, в Канаде, Гонконге, на Тайване, в Румынии, Франции, Испании, Норвегии, Индии, Великобритании, Польше, Пакистане, Непале, Марокко, Исландии, Ирландии, Чехии, Швейцарии, Бразилии, Болгарии и Австралии.

В 2014 году покупатели потратили почти 300 миллиардов долларов в реальном масштабе времени и ожидается, что эта сумма вырастит в последующие годы. В связи с этим увеличивается и число попыток различного рода краж и мошенничества, из них 78% осуществляется через посредство WEB-приложений (см. "Credit card protection tactics: Technology vs. standards", February 2015).

Группа киберпреступников “Equation” предприняла ряд атак против объектов в различных странах мира и прежде всего против Ирана и России (см. "Equation cyberspies use unrivaled, NSA-style techniques to hit Iran, Russia", Jeremy Kirk, February 16, 2015). Предполагается, что эта группа тесно связана с АНБ США. Кроме названных стран были атакованы Пакистан, Афганистан, Индия и Китай. Активность группы была выявлена Лабораторий Касперского. Обнаружено около 300 доменов, соединенных с группой “Equation”, имена наиболее старых были зарегистрированы в 1996 году. Многие из них в настоящее время пассивны. Разработанное группой программное обеспечение способно перепрограммировать жесткие диски, что делает вредоносные коды трудноустранимыми. На рис. 6 представлена схема развития сообщества Equation group . Это, по мнению лаб. Касперского, наиболее оснащенная и опасная группа, от которой пострадало более 500 организаций. В мире имеется 100 контрольно-командных серверов, расположенных в частности в США, Великобритании, Италии, Германии и ряде других стран (см. рис. 7). Рис. 6. Эволюция сообщества Equation group с 2001 по 2014 год (заимствовано с сайта лаборатории Касперского) Рис. 7. Страны-жертвы Equation group (заимствовано с сайта лаборатории Касперского) Факт воистину удивительный, как за почти полтора десятка лет в России, Иране, Китае и Индии такого рода активность оставалась незамеченной? Россиянин Vladimir Drinkman (Владимир Дринкман, 34год, Москва), обвинен в крупномасштабной атаке на Nasdaq, Dow Jones, Heartland Payment Systems и 7-Eleven (см. "Russian extradited to US for hacks that stole 160 million credit card numbers", Grant Gross, February 17, 2015 ). Украдены 160 миллионов номеров кредитных карт. Хакер был арестован в Нидерландах в июне 2012г и экстрадирован в США. Большинство взломов было выполнено с использованием SQL-injection. У Дринкмана было 4 соучастника (Александр Калинин, 28, Петербург, Роман Котов, Москва; Михаил Рытиков, 27, Одесса и Дмитрий Смилянец, 31 Москва). Суд над группой будет проходить в Нью-Джерси (США). Согласно данным TechTarget в 2015 году 44% предприятий планируют реализовать проекты по сетевому управлению (см. "Network management projects top list of 2015 IT initiatives", Jessica Scarpati, 2015). Проекты касаются сетевого мониторинга, безопасности, восстановления системы после аварии или взлома. Сообщается. что система шифрования изготовителей SIM-карт (Gemalto) взломана (см. "Update: Spy agencies hacked SIM card maker's encryption", Grant Gross, IDG News Service, Feb 19, 2015). Утверждается, что этот взлом осуществлен секретными службами Великобритании (GCHQ) и США (NSA). Жертвами могут стать владельцы мобильных средств связи. Широкое внедрение мобильных, беспроводных средств в автомобили приводит к снижению безопасности (см. "Security, privacy gaps put U.S. drivers at risk of hacking", Lucas Mearian, Computerworld, Feb 9, 2015). Данные об этой проблеме появились в докладе сената США (сенатор Edward Markey, см. рис. 8). Из рисунка 8 видно, что большинство транспортных средств снабжено средствами регистрации перемещений, а уровень защиты этих данных от доступа извне оставляет желать лучшего. В докладе сформулированы принципы обеспечения безопасности компьютерного оборудования автомобиля.. Рис. 8. Процент автомобилей, пишущих историю перемещений Число записей, украденных в 2014 году, достигло 1.023.108.267 (увеличение по данным Gemalto по сравнению с 2013 годом на 78%) (см. "2014 Year of Mega Breaches & Identity Theft). Каждую минуту крадется 1947 записей. В США число инцидентов такого рода за 2014 год составляет 1107, в Европе - 190 (из них в России 3).. На рис. 9 представлены значения долей потерь данных в разных отраслях, основная часть краж приходится на сферу торговли (55%), на втором месте находится финансовая отрасль (20%). Рис. 9. Доли утраченной информации в различных отраслях деятельности Директор АНБ США Michael Rogers считает, что у правительства США должна быть возможность читать зашифрованные сообщения (см. "NSA director wants gov't access to encrypted communications", Grant Gross, IDG News Service, Feb 24, 2015). Ранее в сентябре 2014 года с подобным заявлением выступил директор ФБР США James Comey. Компании Samsung Electronics и мобильный оператор Южной Кореи SK Telecom намерены испытать в ближайшие дни беспроводный канал с полосой 7,55 Гбит/с (см. "Samsung, SKT to demonstrate 7.5Gbps wireless data next week", Martyn Williams, IDG News Service, Feb 24, 2015). Эти компании надеются создать к 2018 году 5G-сеть (Олимпиада в Токио). Компании IBM и Juniper Networks решили объединить возможности своего оборудования и программного обеспечения для извлечения аналитических данные из информации проходящей через сетевые каналы (см. "IBM, Juniper to offer joint network analytics", Antone Gonsalves, 26 Feb 2015). Речь идет о данных, поступающих от персональных компьютеров и мобильных устройств. Технология IBM будет встроена в шлюзы Juniper, в то время как более глубокая аналитика будет реализована на отдельных серверах. Министерство юстиции США объявило вознаграждение в 3 млн. долларов за информацию, которая поможет арестовать Евгения Михайловича Богачева, подозреваемого в том, что он является администратором botnet Gameover Zeus (см. "DOJ offers $3 million reward for Gameover Zeus botnet suspect", Grant Gross, IDG News Service, February 24, 2015). Gameover Zeus является причиной заражения 1 миллиона компьютеров. за последние 2 года. Считается, что Богачев возглавляет банду хакеров, нацеленную на банковский бизнес. Обвинения Богачеву выдвинуты в 2014 году за хакерство в Питсбурге. В продаже появились устройства, мониторирующие активность мозга человека "Emotiv Insight" (см. "The rise of ‘Telepathic Tech’ in 2015", Kathryn Cave, February 24 2015). Устройство может также интерпретировать мозговые волны. Ожидается, что в 2015 году интерес к подобного рода приборам заметно возрастет. Рис.10. Устройство для чтения и интерпретации мозговых волн человека Исследователи из Великобритании (университет Суррея) рассчитывают получить скорость передачи данных 1 Тбит/c для каналов стандарта 5G (см. "UK researchers shatter world record by hitting 5G speeds of 1Tb per second", Darlene Storm, Computerworld, Feb 25, 2015). Эту технологию планируют применить для смартфонов и планшетов. Китай намерен инвестировать в Латинскую Америку 250 млрд. долларов в ближайшие 10 лет (см. "Should the US fear China’s Latin America connection?", Phil Muncaster, February 25 2015). Инвестиции планируются в сельском хозяйстве, строительстве, телекоммуникациях и других областях. Уровень торговли между Китаем и Латинской Америкой удвоился за последние 10 лет и достиг в 2014 году 500 млрд.долларов. Некоторые эксперты призывают США начать сотрудничество с Китаем в этой области. Компания Uber обнаружила, что в мае прошлого года из ее базы данных были похищена информация об именах и номерах автомобилей для 50000 водителей (см. "Breach exposes personal data on 50,000 Uber drivers", Zach Miners, IDG News Service, Feb 27, 2015. В Бразилии зарегистрирована атака, базирующаяся на почте, позволяющая отслеживать WEB-трафик жертвы (см. "Hackers exploit router flaws in unusual pharming attack", Jeremy Kirk, IDG News Service, February 26, 2015). Используется уязвимость домашних маршрутизаторов, которые обычно менее защищены. Хакер модифицирует параметры привязки маршрутизатора к DNS. Исследовательская лаборатория армии США (ARL, министерство обороны США) планирует использовать в своих разработках в 2015-30гг суперкомпьютер с вычислительной мощностью 100 петафлопс (см. "U.S. Army plans for a 100 petaflop supercomputer", Andy Patrizio, February 25, 2015). Компьютер будет применен и для информационной аналитики. В будущем это направление разработок будет являться стратегическим. Компания SanDisk разработала версию карты MicroSD емкостью 200 Гбайт (ранее карта имела емкость 128 Гбайт) (см. "SanDisk pushes MicroSD to 200GB", Martyn Williams, IDG News Service, March 1, 2015). Карта может обмениваться данными со скоростью 90 Мбит/c. В продажу это устройство поступит во втором квартале 2015г. Компания Google намерена прекратить обновления Chrome Android 4.0 в следующем месяце 2015 (см. "Google will stop patching Chrome on Android 4.0 next month", Gregg Keizer, Computerworld, Mar 3, 2015). Появление версии Chrome 43 ожидается в конце мая. Прогнозируется, что в мире в 2018 году будет 320 млн. средств мобильных коммуникаций (вице-президент Intel Майкл Белл - CHIP 3/2015). Компания Transcend подготовила к продаже флэшку повышенной безопасности, которая снабжена сканером отпечатков пальцев и 256-битным криптоключом (CHIP 3/2015, стр. 12). В начале марта ко мне пришел Ежегодник компании CISCO по проблемам безопасности (обзор за прошедший год). Это достаточно информативный источник, но я не могу перевести его полностью. В депозитарии моего сервера читатели могут посмотреть оригинал доклада. Для облегчения и повышения эффективности своей работы хакеры создают специальные программные средства для написания программ-эксплойтов. На рис. 11 показаны временные вариации частоты создания новых эксплойтов в 2014 году. Рис.11. Относительные вариации числа эксплойтов с января по ноябрь 2014 года 88% всех детектированных эксплойтов приходится на 2014 год, что говорит о быстром росте их числа. На рис. 12 показан рост полного числа уязвимостей за период с 2012 по 2014г включительно. Из рисунка видно, что полное число уязвимостей за год увеличивается более чем на порядок. Рис.12. Вариация числа успешных атак с января по декабрь 2012-14 гг В ходе данных исследований использовалось методика Cisco Cloud Web Security. На рис. 13 представлено соотношение числа CVSS (Common Vulnerability Scoring System) для разных производителей и продуктов. Рис.13. Производители и продукты с максимальным числом CVSS (зарегистрированные уязвимости ) На рис. 14 показаны риски подвергнуться атакам для разных областей бизнеса в 2014 году. Рис.14. Риск столкновения с вредоносным кодом WEB (1 января - 15 ноября 2014г) для разных областей деятельности Наибольшая доля атак предпринимается через скрипты (24,93%), далее следует iFrame injection (17,43%); различные эксплойты - 13,62% и трояны - 10,06%. Лидером по рассылке SPAM остается Китай (29%), далее следует США (20%), Вьетнам - 3% и Россия - 3%. Общие объемы SPAM продолжают расти. SPAM сохраняет лидирующие позиции среди методов взлома компьютеров. Объем времени, которое тратится в компаниях на проблемы, сопряженные с безопасностью, составляет 63%., растет и число профессионалов, нанятых специально для этих целей. Рис. 15 позволяет оценить усредненный уровень развития инфраструктуры безопасности предприятий. Рис.15. Использование средств обеспечения безопасности Коллекция троянских коней, используемая с 2009 года для кражи информации в правительственных учреждениях заказчиков министерства обороны, медийных организациях и др. судя по всему была создана по заказу французских спецслужб (см. "Cyberespionage arsenal could be tied to French intelligence agencies", Lucian Constantin, IDG News Service, March 9, 2015). В январе немецкий журнал Der Spiegel опубликовал несколько документов об активности, сопряженной с применением вредоносных кодов, АНБ США, а также их партнеров из Великобритании, Канады, Австралии и Новой Зеландии (альянс Five Eyes). Один из документов, попавших к журналистам от Сноудена, относится к 2011 году, и описывает операцию SNOWGLOBE. Из этого документа видна вовлеченность французских спецслужб в создание вредоносных шпионских кодов. Появился доклад "Global Risks 2015. 10th Edition, который был представлен на экономическом форуме в Давосе в начале 2015г. Рис.16. Глобальные риски в 2015г Как и в прошлом году риски кибератак остаются актуальными, во всяком случае для США, Рис.16А. Карта взаимозависимостей рисков Доля рисков, сопряженная с кибератаками составляет 6,8% (рис. 16B). Рис.16B. Технологические риски в прошлом году Тенденции роста Интернет, числа мобильных устройств и, как следствие, увеличения частоты сетевых атак и наносимого ущерба зависит от численности городского населения в мире. На рис. 16B представлен прогноз изменения численности городского населения. На правой шкале (голубая кривая) представлена зависимость доли городского населения в общем числе жителей на земле. На рис. 16D представлена зависимость численности персонала, вовлеченного в проблематику информационной безопасности в 2014-2019гг для трех категорий работников. Рис.16C. Прогноз роста населения Земли Рис.16D. Рост численности персонала, занятого проблемой информационной безопасности в 2014-19 годах В журнале CHIP 03/2015 обнаружил несколько заметок о сфере электронных носимых устройств (электронные книги, антивирусы, мобильные средства). Журнал Chip с моей точки зрения стал самым привлекательным популярным изданием за последнее время. На рис. 17 показаны доли причин предпочтения электронных книг бумажным (CHIP 03/2015 стр. 41). Рис.17. Причины предпочтения электронной книги (а не бумажной) На рис. 18 показана динамика продаж электронных книг в России в 2010-14 годах и прогноз на 2015-й год. В 2014 году объем продаж составил 464 млн. рублей. Рис.18. Объемы продаж электронных книг в РФ На рис. 19 показаны доли рынка основных разработчиков антивирусного программного обеспечения. Рис.19. Доля разработчиков антивирусов на рынке (CHIP 03/2015 стр. 53) На рис. 20 представлено количество активных SIM-карт на сотню жителей в разных частях мира. Рис. 20. Количество активных SIM-карт на сотню жителей (CHIP 03/2015 стр. 57) Рис. 21. Мобильный трафик в мире (Cisco; CHIP 03/2015 стр. 57) По числу уязвимостей Internet Explorer продолжает лидировать (250 в 2014г), неслучайно Microsoft решила перейти на другой браузер (старый надоело штопать). Для повышения безопасности предлагается (компания CoSoSys) использовать геопозиционирование мобильных средств посредством системы GPS (см. "Geofencing could add security layer for mobile devices", Maria Korolov, March 3, 2015). Владельцев мобильных устройств беспокоит проблема конфиденциальности и быстрая разрядка батарей. Компания Alibaba (Китай) намерена использовать распознавание лица для аутентификации платежей (см. "Alibaba uses facial recognition tech for online payments", Michael Kan, Mar 16, 2015). Эта техника призвана заменить введение пароля в сервисе Alipay. Технология была продемонстрирована на ярмарке Cebit в Ганновере. Правительство США собирается внедрить HTTPS на всех публично доступных сайтах (см. "US gov't wants HTTPS on its publicly-accessible sites within two years", John Ribeiro, IDG News Service, March 18, 2015). Планируется также применения протокола HSTS (HTTP Strict Transport Security). Документы Сноудена показывают, что ЦРУ пыталось взломать систему безопасности Apple (см. "Snowden docs show CIA tried to defeat Apple device security", Lucian Constantin, IDG News Service, Mar 10, 2015). Предпринимались попытки украсть криптографические ключи мобильных устройств компании в 2010-12гг. Компания Apple обновила браузер Safari, ликвидировав уязвимость FREAK в ОС Х и IOS (см. "Apple secures Safari against FREAK attacks", Gregg Keizer, Computerworld, Mar 10, 2015). В сфере кибербезопасности постепенно выдвигается мало кому известный небольшой город на юге Израиля - Beersheva (см. "Why Israel could be the next cybersecurity world power", David Strom, ITworld, March 9, 2015). Около 1,000 из 20,000 студентов университета Бен Гуриона в течение последних лет специализируются по программе сетевой безопасности. Разработки касаются как гражданских, так и оборонных приложений. Из 1139 опрошенных экспертов 53% утверждают, что их организации или компании реализуют или намерены запустить проекты, сопряженные с обработкой больших объемов данных (см. "Big Data and

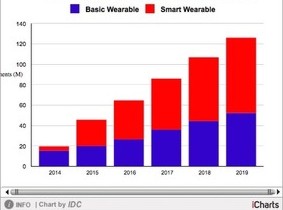

Analytics Survey", IDG Enterprise). Отмечается экспоненциальный рост объемов обрабатываемой информации. 7% респондентов утверждают, что их компании уже сегодня оперируют с петабайтными объемами данных. Исследователи выяснили, что ключи крипто алгоритма RSA иногда используются до 28000 раз, что не способствует безопасности (см. "Researchers find same RSA encryption key used 28,000 times", Jeremy Kirk, IDG News Service, Mar 17, 2015). Что еще хуже, часто разные устройства используют одни и те же крипто ключи. Компания Microsoft в ОС Windows 10 намерена использовать для целей аутентификации биометрическую информацию пользователя. Речь идет о распознавании лица или радужной оболочки глаза. Чтобы исключить использование фотографий сканирующие камеры будут работать в инфракрасном диапазоне длин волн. Фирма обещает уровень безопасности корпоративного класса (Лаб. Касперского). Компания Microsoft подтвердила, что намерена отказаться от брэнда браузера Internet Explorer в пользу нового варианта Spartan (ОС Windows 10) (см. "A visual history of Microsoft's Internet Explorer", Colin Neagle, Network World, Mar 21, 2015). На рынке появились три новые беспроводные устройства гигабитного диапазона - Cisco WAP371, D-Link’s DAP-2695 и Edimax WAP-1750 (см. "Review: Gigabit Wi-Fi access points for SMBs", Eric Geier, Network World, March 16, 2015). Это оборудование предназначено для организации беспроводных точек доступа к сети 802.11ac. Компания Akamai сообщает, что в 4-ом квартале 2015 года основная доля атак Интернет осуществляется из Китая (см. "Akamai: Most Internet attacks in Q4 originated in China", Fred O'Connor, IDG News Service, Mar 25, 2015). На втором месте по атакам находится США. Трафик атак этих стран составляет 10%. Уровень DDoS атак остался примерно на уровне 2013 года. Ожидается стремительный рост продаж смарт-часов Apple в 2015 году (см. Smartwatch shipments to catapult by 500% in 2015 on interest in Apple Watch", Matt Hamblen, Computerworld, Mar 30, 2015). Объем продаж таких часов в 2015 году ожидается на уровне 20-40 миллионов. Прогноз продаж на ближайшие годы показан на рис. 22. Рис. 22. Результаты 2014 года и прогноз продаж смарт-часов на ближайшие годы Согласно ряду отчетов, Intel и IBM активно ищут специалистов по биткоинам. (см. "Почему IBM и Intel заинтересовались BitCoin?", Brian Donohue, 31 Март 2015). Как объяснил нам Танасе, старший исследователь по вопросам безопасности группы исследований и аналитики в «Лаборатории Касперского» (GReAT), IT-корпорации интересует не сама криптовалюта, которая, к слову, подвержена резким колебаниям курса, а лежащая в ее основе технология BlockChain. Технология учета #биткоин-транзакций #BlockChain, возможно, более революционна, чем сама #криптовалюта Журнал Wall Street Journal сообщает, что компания Intel намерена использовать FPGA Altera для увеличения быстродействия при выполнении некоторых операций (см. "Intel could strengthen its server product stack with Altera", Agam Shah, IDG News Service, Mar 30, 2015). На основе перепрограммируемых матриц (FPGA) компания рассчитывает создать сопроцессоры, решающие специфические задачи в информационных центрах. Компания IBM намерена инвестировать 3 млрд. долларов за ближайшие четыре года в Интернет вещей (см. "IBM to pump $3 billion into new IoT business unit", Joab Jackson, IDG News Service, March 30, 2015). Компания будет предлагать бизнесу большое разнообразие систем, датчиков и сервисов в данной сфере. К 2021 году в мире ожидается 28 млрд. устройств IoT. General Electric прогнозирует, что IoT-системы добавят 15 триллионов в валовый мировой продукт за ближайшие 20 лет. Подписано несколько соглашений для разработки и производства специальных чипов для устройств IoT. Широкое внедрение техники 3D-памяти, а также использование 20-нанометровой технологии позволило изготовить SSD емкостью 48ГБ (см. "10TB SSD drives inch closer to reality", Andy Patrizio, ITworld, March 30, 2015). SSD с 32-уровневым кодирование открывает возможность получить емкость 256 Гбит. Подобные чипы, по мнению компании Micron, могут позволить сформировать SSD емкостью 3,5 ТБ. В перспективе можно ожидать получение емкости памяти до 10ТБ, цена при этом упадет до 50 центов за гигабайт. Отмечается, что поддержка протокола multicast DNS открывает широкие возможности для DDoS атак (см. "Over 100,000 devices can be used to amplify DDoS attacks via multicast DNS", Lucian Constantin, IDG News Service, April 1, 2015 ). Domain Name System (mDNS; RFC-6762 и RFC-6804) является протоколом, который позволяет устройствам в локальной сети распознавать друг друга и выявлять доступные виды сервиса. Поддержка протокола возможна также системами NAS (Network Attached Storage). К сожалению, практические реализации протокола не следуют строго его регламентациям, что создает условия для DDoS-атак, допускают выход запросов за пределы локальной субсети, что создает условия для DDoS-атак. В зависимости от типа запроса mDNS может выдать данные об устройстве (модель, серийный номер, MAC-адрес и предоставляемых сервисах). Эти данные могут помочь хакеру спланировать будущую атаку. Протокол mDNS помогает организовать DoS-атаку, так как отклик всегда по размеру в несколько раз больше запроса. Компании Intel и Micron разработали новые устройства флэш-памяти 3D NAND (см. "New 3D NAND flash will triple capacity of SSDs, Intel and Micron say", Gordon Mah Ung, PCWorld, March 26, 2015). При установке в 2,5 дюймовый SSD эта память позволяет получить емкость 10 Тбайт. Устройство имеет 32 слоя. Прошлой осенью в Michigan Tech появился новый курс Open Source 3D Printing (если раньше существовали программы с открытыми кодами (open source), то теперь появляется и оборудование с открытой документацией (FOSS). (см. “Michigan Tech course to build your own 3D printer”, Joshua Pearce, 31 Mar 2015). Студенты платят дополнительные 500 долларов за прослушивание курса по компонентам и инструментам, необходимым для построения 3D-принтера. Созданный RepRap 3D принтер – является быстродействующим репликатором-прототипером. Студенты использовали "Open Source Lab: How to Build Your Own Hardware and Reduce Research Costs" в качестве учебника. Полные инструкции для построения компонентов, включая видео, можно найти бесплатно на ВиКи http://www.appropedia.org/Delta_Build_Overview:MOST. Данные работы поддержаны грантом центра обучения William G. Jackson Center for Teaching and Learning. Разработка показала свою высокую коммерческую эффективность. Агентство CNN сообщило, что хакеры из России взломали почту президента США Б.Абамы в Белом доме (см. "Russian hackers accessed White House email", Zach Miners, IDG News Service, Apr 7, 2015). Получена информация о графике работы президента, о предстоящих встречах и пр. Хакеры воспользовались доступом со стороны министерства иностранных дел США. Министерство обороны США продемонстрировало начало работ с IPv6 в 2008 году, но далее затормозило эти работы из-за нехватки специалистов и из-за нерешенных проблем безопасности ("The Pentagon's groundbreaking IPv6 project hasn't broken much ground", Stephen Lawson, DG News Service, April 6, 2015). Подготовлен доклад с аргументацией перехода на технологию IPv6 в то числе и на поле боя. Ожидается, что 2015-й год станет переломным для перехода на новый стандарт. Сенатор США (Dianne Feinstein, демократ от Калифорнии) потребовала удаления из Интернет любой информации, связанной с изготовлением бомб (см. "Senator wants bomb-making information removed from the Internet", Grant Gross, IDG News Service, April 3, 2015 ). Многие эксперты и журналисты считают этот благой призыв нереализуемым. Это трудно реализовать даже для части Интернет, размещенной в США. В новую версию Microsoft Office встроено средство (BeyondCore Apps) для реализации аналитики (см. "New Office tool brings analytics for everyone", Rob Enderle, April 6, 2015). Это аналитическое средство могут использовать не только эксперты, но практически все пользователи Office. Ожидается, что это средство будет и дальше совершенствоваться в течение ближайших 5-10 лет. Компания Intel предлагает SSD 750, подключаемую к PCI компьютера (см. "Intel’s SSD 750: PCIe storage for the masses", Andy Patrizio, ITworld, April 6, 2015). Шина PCI использована потому, что Serial ATA III или SATA III достигли своего теоретического предела по полосе пропускания (16Гбит/c). Новое устройство обеспечит скорость чтения/записи 2400МБ/c и 1200 МБ/с, соответственно. Максимальная емкость SSD 750 составляет 1,2ТБ. Разработчики из Caltech (США) создали чип для камеры, который превращает смартфон в 3D-сканер высокого разрешения (см. ("Camera chip could turn phones into 3D scanners", Tim Hornyak, IDG News Service, April 6, 2015). В приборе используется LIDAR-матрица (4x4). Результаты сканирования могут быть переданы позднее 3D-принтеру. Анонимная группа китайских активистов (GreatFire) продолжает свою борьбу против цензуры в Интернет, несмотря на DDoS-атаки (см. "Group fighting 'Net censorship in China presses on despite DDoS attack", Michael Kan, IDG News Service, April 7, 2015). Группа базируется за пределами КНР. Китайские официальные власти отрицают свою причастность к любым хакерским атакам. Некоторые ресурсы, например, Google, BBC и The New York Times на территории Китая остаются недоступными. Группа предложила бесплатное приложение Android, которое позволяет пользователям получить доступ к таким заблокированным ресурсам, как Facebook и Twitter. Смотри также "GitHub recovering from massive DDoS attacks", Jeremy Kirk, IDG News Service, Mar 29, 2015). Китайское правительство обвиняется в проведении шпионской компании протяженностью в 10 лет (см. "Chinese hackers to blame for 10-year cyber espionage campaign, says FireEye", Caroline Donnelly, 13 April 2015). Целью компании было получение критической информации из стран Юго-восточной Азии и Индии. Это заявление было сделано в докладе FireEye по проблемам сетевой безопасности. Доклад охватывает события, начиная с 2005 года. В Китае разработано специальное средство для организации сверхмощных DDoS-атак по названием 'Great Cannon' (см. "China's 'Great Cannon' DDoS tool enforces Internet censorship", Loek Essers, IDG News Service, April 10, 2015). Это средство впервые было использовано против групп в Китае (GitHub), которые выступают против Интернет-цензуры. Атака была организована с использованием китайского “Great Firewall”, блокирующего доступ к Facebook, Twitter и некоторым другим сайтам. Технология атаки отличается от традиционных. Правительственные агентства США остановили продажу компанией Intel микропроцессоров в Китай (см. "U.S. stops Intel from selling Xeon chips to Chinese supercomputer projects", Michael Kan, IDG News Service, Apr 9, 2015). Целью этого запрета является отказ содействию компьютерному моделирования ядерного оружия в КНР. Департамент коммерции США сообщил компании Intel, что для поставки определенных компонентов (Xeon и Xeon Phi) в Китай необходима специальная лицензия. Эти компоненты нужны для построения нового, более мощного суперкомпьютера в КНР. Под это эмбарго попали 4 китайских института, в частности China's National University of Defense Technology и National Supercomputing Center of Guangzhou. Такие компоненты продавались ранее КНР для суперкомпьютеров многие годы. Ожидается, что этот запрет ускорит разработки аналогичных процессоров в самом Китае и переход исключительно на компоненты, производимые в самом Китае. Суперкомпьютер Tianhe-2 должен быть обновлен (до 100 петафлопс) в текущем году, но это будет трудно сделать, так как компания Intel не сможет поставить в КНР свои процессоры Xeon (см. "U.S. chip block may delay China's 100 petaflop supercomputer", Michael Kan, IDG News Service, Apr 13, 2015). США намерены создать свой суперкомпьютер на 100 петафлопс, но они планируют это сделать лишь в 2017 году. Китайские специалисты заявили, что они хотели бы сотрудничать с США в сфере суперкомпьютеров, но теперь не смогут это сделать. Многолетний шпионский конфликт между КНР и США завершился запретом поставок новейших процессорных чипов в Китай (см. "U.S. issues bogus, unenforceable ban of supercomputer chips for China", Kevin Fogarty, Computerworld, Apr 10, 2015). В китайском самом мощном в мире суперкомпьютере Tianhe-2 установлено 48,000 чипов Xeon и Xeon Phi. США продолжает соревнование с Китаем в области суперкомпьютеров и намерены запустить свою 180-петафлопсную систему-Aurora в 2018 году (см. "US challenges China in supercomputing race with 180-petaflop system", Agam Shah, IDG News Service, Apr 9, 2015). Этот компьютер строится по заказу министерства энергетики США. DOE инвестирует в эту программу 200 млн. долларов. Aurora будет базироваться на разработке компании Cray Shasta. Эта система должна обеспечить ускорение обмена между оперативной памятью, системами долговременного хранения данных и процессорами. Уязвимость, опубликованная в 1997 году, может использоваться хакерами для получения параметров доступа пользователей Windows (см. "18-year-old Windows bug allows attackers to harvest credentials", James Sanders, April 15 2015). Cхема представлена на рис. 23. Рис. 23. Схема атаки перехвата параметров доступа Информация о здоровье, которую собирает Apple Watch, может передаваться в облако на базе IBM’s Watson (см. "IBM's Watson Health division will incorporate patient data from Apple", Fred O'Connor, IDG News Service, April 13, 2015). Медицинские данные очень неоднородны, большая часть информации имеет текстовый вид. Для обеспечения согласование взаимодействия различных систем налажено сотрудничество между Apple, Johnson & Johnson, Medtronic и Watson Health Cloud. Разрабатываются программы аналитики для реализации индивидуальных планов лечения. Компании IBM и Fujifilm рассматривают возможность создание магнитных ленточных накопителей с емкостью 220 ТБ и более (см. "IBM, Fujifilm show tape storage still has a long future", Stephen Lawson, IDG News Service, April 9, 2015). Картридж ленты Fujifilm в сочетании с драйвом IBM способен хранить в 88 раз больше данных по сравнению со стандартными системами LTO-6. LTO6 может вмещать 2,5 ТБ. Лента имеет наинизшую цену хранения за бит. Технологическое разрешение новых лент составит 6 нм. Согласно данным FireEye выявлена группа хакеров (APT 30, работает с 2005 года), которая атакует объекты, не имеющие прямой связи с Интернет (см. "Chinese hacker group among first to target networks isolated from Internet", Jeremy Kirk, IDG News Service, April 12, 2015, смотри также выше ссылку за 14 апреля). Указанная группа в основном работает против объектов в Индии, Южной Корее, Малайзии, Вьетнаме, Филиппинах, Сингапуре, Индонезии, Брунее, Лаосе, Камбоджи и Японии. Считается, что APT 30 спонсируется Китаем. Группой разработаны вредоносные коды типа червей, которые способны заражать переносные носители (драйвы и флэшки). Такие носители могут заражать сети, изолированные от Интернет.