10.28.20 2025 год. Обзор по материалам ведущих компаний, работающих в сфере ИТ

Семенов Ю.А. (ГНЦ ИТЭФ)

Компания Digicert подготовила обзор по проблемам квантовой криптографии "Post Quantum Cryiptography Ready. A Practical Guide for Navigating the Quantum Shift in Cybersecurity (см. Secure the future: Your guide to post- quantum cryptography", Digicert). Квантовая криптография становится особенно актуальной в связи с появлением квантовых компьютеров, что вынуждает перейти к POC (Post Quantum Cryptography) и выработать новую версию политики безопасности.

Обсуждается закон США CHIPS Act и его судьба в свете смены президента (см. "Will the CHIPS Act survive a Trump presidency?", Lucas Mearian, Nov 12, 2024). Основная цель - возвращение производителей и разработчиков полупроводниковых приборов назад в США. Дональд Трамп оценивает этот законодательный акт крайне негативно. Обсуждается перспективы производства чипов по 5- и 3- нанометровой технологии компанией TSMC (Taiwan Semiconductor Manufacturing Company) на территории США. За последние 30 лет доля США в производстве полупроводниковых чипов упала с 37% до 12%, доля же Китая выросла на 50% за последние два года. Согпоследним указаниям правительства поставки чипов искусственного интеллекта из США в Китай будет резко сокращено (см. US orders TSMC to halt advanced chip exports to China", Gyana Swain, Nov 11, 2024) Эти ограничения коснутся в частности тайваньской компании TSMC. Речь идет о поставках процессоров 7-нанометровой технологии, например, Huawei.

На всемирном экономическом форуме (WEF) в Давосе традиционно уделяется внимание различным угрозам и уязвимостям (см. "Davos 2025: Misinformation and disinformation are most pressing risks, sbys World Economic Forum", Bill Goodwin, 15 Jan 2025). Многие угрозы давно известны, это фальсификация DNS, фишинг, слабые пароли и т.д. Лидирует недостаточное информирование и искажение информации.

Рис. 1. Глобальные риски, упорядоченные по их опасности

На рис. 2.представлена глобальная схема рисков и их связей между собой.

Рис. 2. Глобальная схема рисков и их связей

Для азиатско-тихоокеантского региона (APAC) число фишинг-атак увеличилось на 30,5% с 2023 по 24 год (см. "Phishing Emails Targeting Australian Firms Rise by 30% in 2024", Fiona Jackson, January 23, 2025). Атаки в основном предпринимаются через электронную почту. Наибольшее число жертв находятся в Австралии.

Правительство Великобритании предлагает запретить выплату выкупов киберпреступникам-вымогателям (см. "UK Considers Banning Ransomware Payments", Fiona Jackson, January 15, 2025). Организациям предлагается информировать систему безопасности об атаках вымогателей в течение трех дней.

Британский музей был закрыт 25-26 января 2025 года из-за взлома сети, осуществленного бывшим сотрудником (см. "

Cyber incident that closed British Museum was inside job", Alex Scroxton, 27 Jan 2025 ). Пострадала, среди прочего, система распространение входных билетов. 50-летний виновник арестован. Заражения вредоносными кодами не выявлено. Работоспособность системы полностью восстановлена.

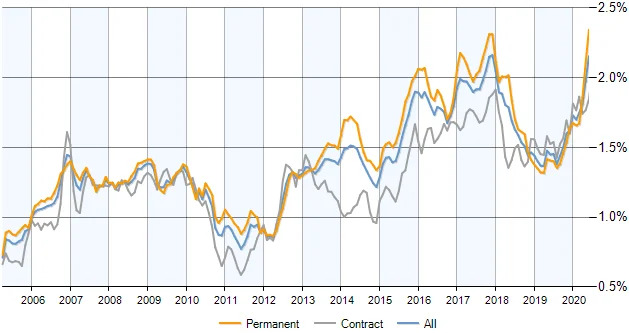

Несмотря на открытие новых вокансий уровень безработицы в среде технического персонала вырос в январе на процент (см. "Tech unemployment jumps, even as job openings increase", Lucas Mearian, Feb 10, 2025). . На рис. 3 показана динамика безработицы среди технического персонала в 2023-25гг (в миллионах). Полное число безработных составляет около 6,8 миллионов.

Рис. 3. Безработица в среде технического персонала в январе 2025г

Доклад Palo Alto Networks’s Unit 42 посвящен проблеме перехвата DNS запросов хакерами (см. "Increasing Awareness of DNS Hijacking: A Growing Cyber Threat", Cedric Pernet, November 6, 2024). Расмотрены различные методы перехвата DNS-запросов и откликов, а также способы противодействия. На рис. 4 представлена динамика изменения числа DNS-перехватов со временем в период с января по сентябрь 2024 года. Атаки этого типа использовались в том числе в политической борьбе в Венгрии.

Рис. 4. Перехват DNS-рекордов хакерами в период с января по сентябрь 2024г

Нехватка энргетических ресурсов стала одной из основных проблем крупных информационных центров (см. "Power Shortages Stall Data Center Growth in UK, Europe", Fiona Jackson, October 31, 2024). Это обстоятельство становится и проблмой для окружающей среды США, Великобритании и Европы в целом. Росту энергопотребления способствует также широкое внедрение средств искусственного интеллекта.

Опубликован февральский индекс TIOBE самых популярных языков программирования (см."TIOBE Index for February 2025: Top 10 Most Popular Programming Languages", Megan Crouse, February 12, 2025). Радикальных измений не происходит. На первом месте непоколебимо находится Python. Изменения касаются лишь языков в конце первого десятка. Из этого числа ушел Фортран, который там был еще в январе. В первую десятку вернулся Visual Basic.

Компании Nokia и Motorola согласовали свои планы технологического развития при разработке и применении дронов в качестве респондеров (DFR) (см. "Nokia and Motorola integrate drone tech for public safety and mission-critical industries", Joe O’Halloran, 12 Dec 2024). В этих системах планируется применение 4G/LTE, 5G, а также искусственного интеллекта.

Новая директива президента Трампа имеет целью ускорить разработки в сфере искусственного интеллекта (см. "Trump tasks federal agencies with drafting a new AI action plan within 180 days, Gyana Swain, Jan 24, 2025). Президент обязал все федеральные агентства в ближайшие180 дней представить свои планы по исследованиям в области ИИ. Задачей директивы является возвращение США лидирующей роли в области ИИ.

И.Маск намеревается приобрести компанию OpenAI (см. "Musk’s $97B offer to buy OpenAI rejected as leadership stands firm", Prasanth Aby Thomas, Feb 11, 2025). По днным журнала Wall Street Journal группа инвесторов, включая И.Маска, предполагает вложить 97, миллиарда долларов в компанию OpenAI.

Рассмотрены принципы инкорпорации квантового компьютера в информационный центр (см. "Quantum datacentre deployments: How they are supporting evolving compute projects", Fleur Doidge, 04 Feb 2025). Предполагается, что такие системы появятся в ближайшие пять - десять лет. В Великобритании для решения данной задачи формируется коллаборация из нескольких университетов. Обсуждается возможность использования подобных систем для решения проблем ИИ.

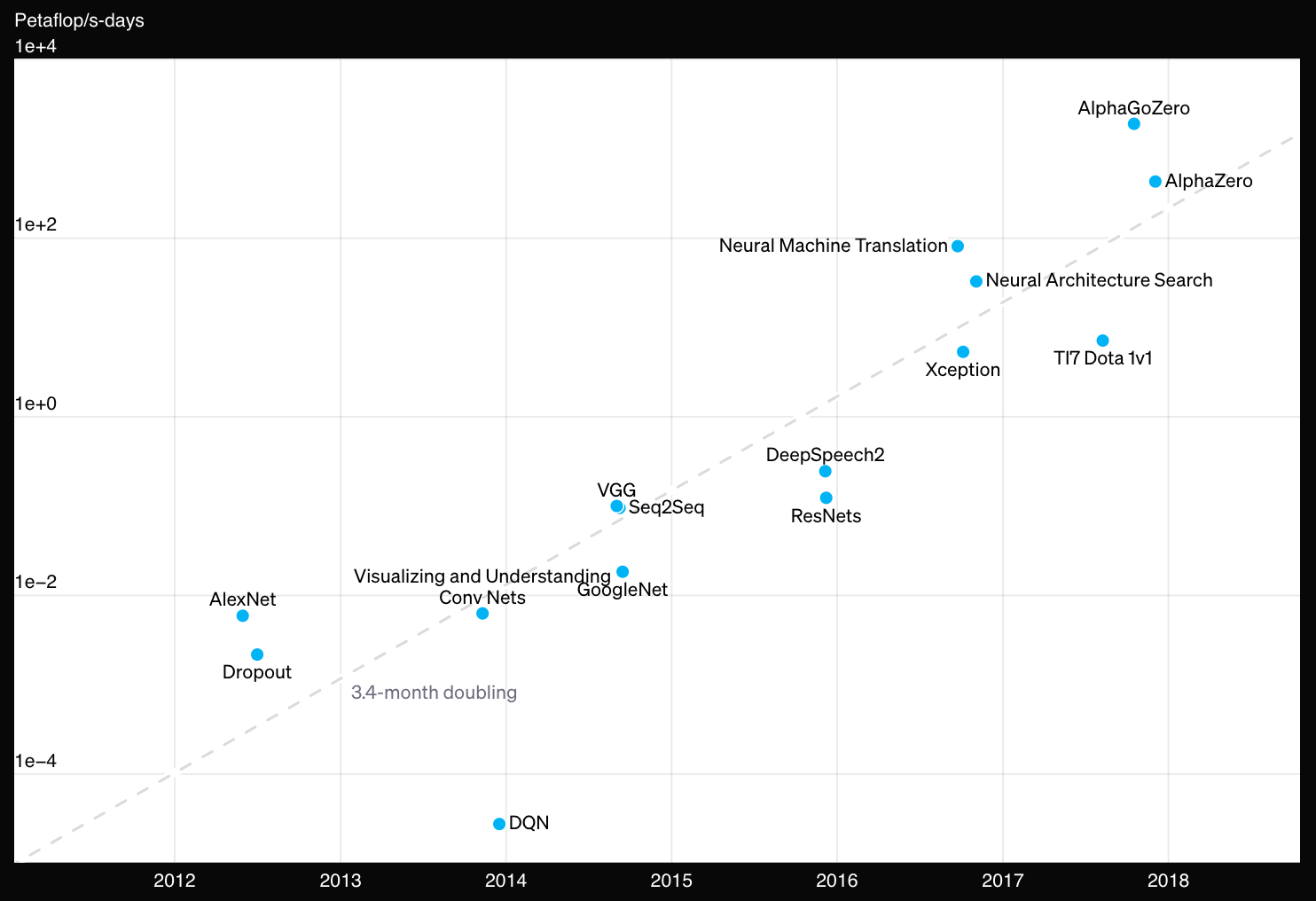

Если закон Мура, когда он дйствовал, предполагал удвоение вычислительной мощности каждые два года, то использование средств искусственного интеллекта на базе нейронных сетей требует удвоения вычислительных возможностей каждые 3-4 месяца ("AI and compute”, 2018) (см. "Inside the World of Data Centers", Arpit Jain, · Oct. 29, 24 ). На рис.5 показана динамика роста объемов данных в петафлопcах. Современные информационные центры активно используют облачные технологии.

Рис. 5. Рост объемов данных с 2012 по 2018гг

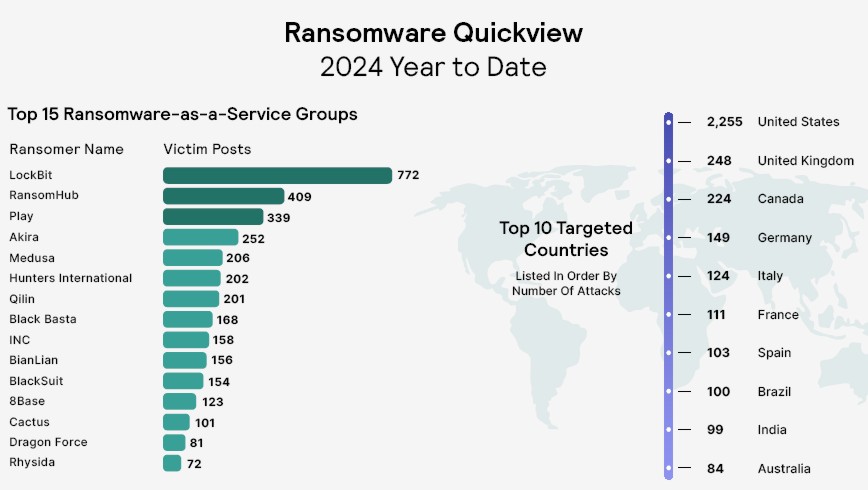

Ransomware является одной из основных угроз на текущий момент (см. "2025 Ransomware Survival Guide",Flashpoint). В 2024 году компанией Flashpoint зарегистрировано 4781 таких атак. Из них 18.21% приходится на производство и 12.93% на торговлю. 53% атак имеют целью объекты в США. Появились группы, которые предлагают подобные услуги заказчикам (Ransomware-as-a-Service). Чтобы получить выкуп хакеры либо крадут, либо повреждают какие-то важные файлы.

На рис. 6 показано распределение групп-вымогателей (Ransomware) по их активности.

Рис. 6. Распределение хакеров-вымогателей по их активности

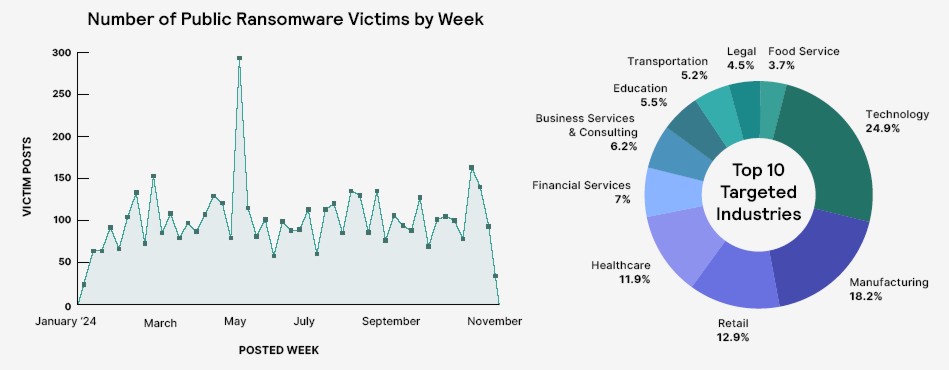

На рис. 7 представлена вариация числа жертв атак Ransomware за неделюю, а таж распределения атак по отраслям деятельности жертв. В 2024 году число таких атак скачкообразно увеличилось на 84%, скззалсь реакция рынка услуг на рост спроса.

Рис. 7. Вариация числа жертв атак Ransomware за неделю.

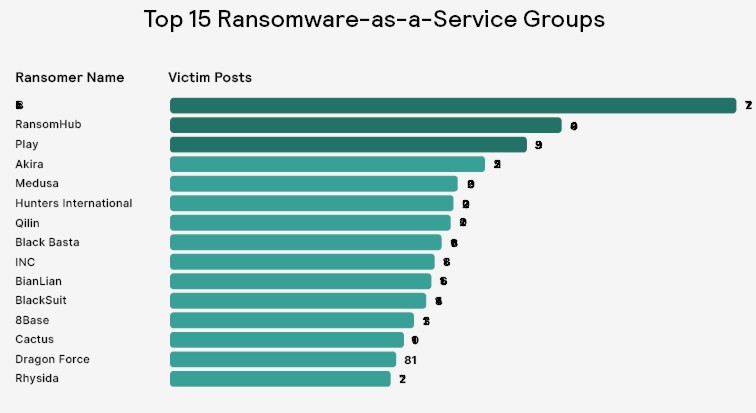

На рис. 8 представлены вклады в общий поток атак 15 хакерских групп.

Рис. 8. Распределение атак между 15 хакерскими группами Ransomware

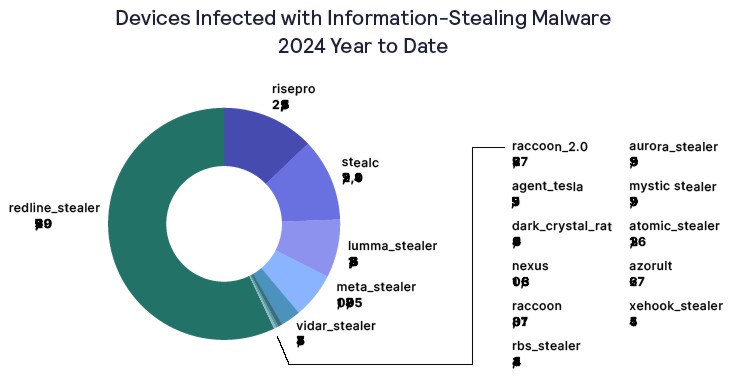

На рис. 9 приведены данные о кражах различного рода данных специализированными вредоносными программами (середина 2024 года). Среди этих программ лидирует Redline. Представлен краткий обзор уязвимостей, используемых хакерами для своих целей. Среди наиболее часто атакуемых оказались Бразилия, Пакистан, Египет и Турция. Всего инфицировано 4,8 миллиона компьютеров. Чаще всего крадутся параметры доступа к различным сетевым объектам и ресурсам.

Рис. 9. Кражи различного рода данных специализированными вредоносными программами

На рис. 10 показано распределение устройств, которые стали мишенями вредоносных программ, предназначенных для кражи данных. Заражение может происходить через различного рода сообщения, передаваемые через Интернет, в том числе через социальные сети.

Рис. 10. Устройства, которые стали мишенями краж данных

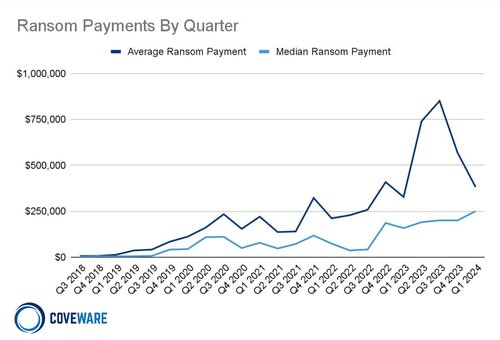

Жанр вымогательства остается популярным (см. "Ransomware Quarterly Reports", Coveware), на рис 10А представлен график поквартальных вариаций сумм платежей выкупов 2018-24гг,

Рис. 10А. Поквартальные вариции сумм выкупов в 2018-24гг

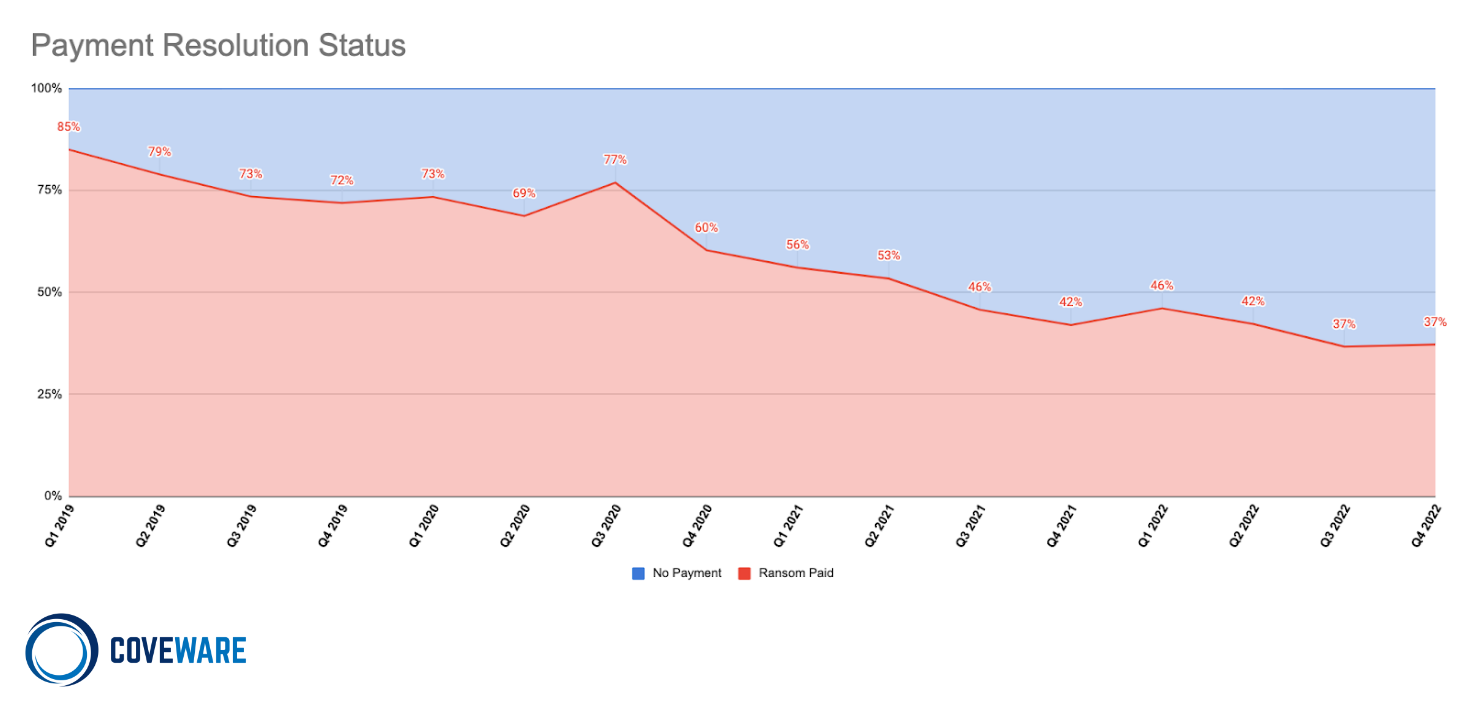

Но доля компаний, которые платят выкуп, стабильно сокращается, смотри, рис. 10B.

Рис. 10B. Доля компаний, которые платят выкуп

Этой проблеме посвящен обзор компании Sophos, которая является одним из лидеров в области безопасности.(см. "The State of Ransomware 2024", Sophos) Обзор основан на рзультате опроса более 5000 экспертов сетевой и информационной безопасности из 14 стран. обзор охватывает период с 2020 по 2024 годы. За это время число атак варьировалось в пределах 10-15%. Жертвами становились 60-68% предприятий, чаще государственных.

На рис. 10С представлен процент устройств, пораженных в резульате атаки (обычно около 10%).

Рис. 10С. Процент устройств, пораженных в результате атаки на предприятие-жертвы

На рис. 10D показаны методы вторжения. Чаще всего ими являются какие-то известные уязвимости, за ними следуют взломанные параметры доступа, зараженная почта и фишинг.

Рис. 10D. Методы вторжения

В результате вторжения часто оказываются зашифрованными некоторые файлы. На рис 10Е представлены результаты атак с шифрованием данных (в период с 2020 по 2024 годы). Для противодействия таким атакам наилучшим методом является резервное копирование жизненно важных файлов.

Рис. 10E. Атаки с шифрованием данных

Оплата выкупа является лишь частью издержек, сопряженных с восстановлением системы. В 2021 году средняя стоимость восстановления составляла 1,85 миллиона долларов, а в 2024 - 2,73 миллиона. Цена восстановления зависит от размера предприятия. На рис. 10F показана картина атаки Ransomware при наличии у жертвы резервных копий.

Рис. 10F. Атаки Ransomware при наличии резервных копий (2020-24гг)

Атаки Ransomware сохраняют популярность (см. "Veeam-2024-ransomware-trends-report.pdf"). На рис. 11 показаны доли атак, когда аткер пытался повредить резервные копии файлов жертвы.

Рис. 11. Распределение атак с попытками повредить или модифицировать резервные копии файлов жертвы.

На рис. 12 показаны разные врианты оплаты выкупа.

Рис. 12. Различные варианты оплаты выкупа.

На рис. 13 показано влияние выплаты выкупа на финансовое положение компании.

Рис. 13. Влияние выплаты выкупа на финансовое положение компании

На рис. 14 показана доля данных, которые оказываются зашифрованными атакером.

Рис. 14. Доля данных, которые оказываются зашифрованы атакером.

| Полиция Великобритании следила за 16 журналистами BBC по просьбе полиции Северной Ирландии (см. "Met Police spied on BBC journalists’ phone data for PSNI, MPs told, Bill Goodwin, 05 Feb 2025.). Эта слежка началась в 2011 году и включала в себя прослушивание более чем 4000 телефонных разговоров. Данная тема привлекла внимание депутатов парламента. |

В февральском докладе Microsoft сообщается об удалении 56 уязвимостей, две из которых широко применялись хакерами и относятся к категории "нулевого дня" (CVE-2025-21391 и CVE-2025-21418) (см. "Patch Tuesday: Microsoft Patches Two Actively Exploited Zero-Day Flaws", Megan Crouse, February 12, 2025). Эти уязвимости присутствовали в Windows Ancillary Function Driver для WinSock. На очереди уязвимость CVE-2025-21377.

Microsoft исследовала проблему построения квантовых компьютеров более 20 лет, но сегодня получено устройство, которое может масштабироваться на миллионы кубит без экспоненциального роста числа ошибок (см. "Microsoft overcomes quantum barrier with new particle", Cliff Saran, 20 Feb 2025). Разработки Microsoft позволили обеспечить стабильность кубитов. Технология предполагает использование техники майорановских фермионов, где понижается необходимость коррекции ошибок. Майорановские фермионы в случае твердого тела могут существовать достаточно долго. Разработанный чип вмещает в себя от 50 до нескольких сот кубитов (см. "Microsoft unveils quantum chip Majorana 1 for future advances", Antone Gonsalves, 20 Feb 2025).

За последние десять дней Илон Маск предпринял несколько шагов через Department of Government Efficiency (DOGE) . "Musk’s DOGE effort could spread malware, expose US systems to threat actors", Cynthia Brumfield, 04 Feb 2025). Эти действия увеличили риски, связанные с кибербезопасностью. Некоторые эксперты рассматривают эти операции как не профессиональные. Данная активность может позволить людям, связанным с Маском, получить доступ к платежной системе США.

Компания KELA подготовила доклад о вредоносных программах, предназначенных для кражи данных (см. "Record-Breaking Data Theft: 3.9 Billion Passwords Compromised by Infostealer Malware", Liz Ticong, February 27, 2025). За последнее время группами Lumma, StealC и RedLine было инфицировано более миллиона устройств и скомпрометировано 3.9 миллиардов параметров доступа к сетевым объектам.

Institute for Business Value (IBV) компании IBM подготовил доклад " ity in the Quantum Era (Безопасность в квантовую эру) (см. "IBM’s Vision for Security in the Quantum Era", Charles Kingm, eWEEK, February 9, 2023). В докладе рассмотрны угрозы, исходящие от групп хакеров и специализированных государственных структур, работающих на квантовом уровне. Описаны некоторые методы противодействия атакам, использующим взлом криптозащиты с привлечением возможностей квантового компьютера. Компания IBM разработала в апреле текущего года систему IBM z16, которая способна противостоять подобным угрозам. В этой разработке учтены требования стандартов NIST, а также Post-Quantum Telco Network Taskforce.

Компания Microsoft выявила и ликвидировала 57 уязвимостей, включая шесть особо часто используемых хакерами и относящихся к категории "нулевого дня" (CVE-2025-26633 (уровень опасности = 7,8 из 10 возможных), CVE-2025-24993 (уровень опасности = 7,8), CVE-2025-24991 (уровень опасности = 5,5), CVE-2025-24985 (уровень опасности = 7,8), CVE-2025-24984 (уровень опасности = 4,6) и CVE-2025-24983 (уровень опасности = 7,0) ") (см. "Patch Tuesday: Microsoft Fixes 57 Security Flaws – Including Active Zero-Days Allison.Wfrancis. March 12, 2025).

Компания Nokia анонсировала разработку оптоволоконного модема для пассивных оптических сетей (PON) (см. "Nokia unveils 25G PON fibre modems", Joe O’Halloran, 19 Mar 2025). Модем имеет быстродействие 25 G. В ближайшем будущем ожидается удвоение быстродействия. Данные модемы планируются для применения в сетях fibre-to-the-home (FTTH).

| Администрация Великобритании (NCSC) считает крайним сроком перехода на технологии критптозащиты безопасные в эру квантовых компьютеров 2035 год (см. "UK cyber agency suggests 2035 deadline to move to quantum-safe encryption, warns of threats", Aby Thomas, 20 Mar 2025). Новые технологии должны быть устойчивы в том числе для атак взлома криптозащиты, которые станут доступны через 20 лет. |

Верховный суд в Лондоне рассмотрит в ближайшее время апелляцию компании Apple против министерства внутренних дел Великобритании по поводу криптозащиты данных клиентов, хранящихся в облачной среде (сервис iCloud) (см. "Secret London tribunal to hear appeal in Apple vs government battle over encryption", Bill Goodwin, 11 Mar 2025). Слушание этого дела будет проходить в закрытом режиме, начиная с 14-го марта текущего года.

Компания Cisco выявила вредоносную группу, которая носит имя UAT-5918 и проявляет активность, начиная с 2023 года (см. "UAT-5918 targets critical infrastructure entities in Taiwan", Jungsoo An, Asheer Malhotra, Brandon White, Vitor Ventura, MARCH 20, 2025). UAT-5918 относится к типу APT (Advanced Persistent Threat) и специализируется в области кражи информации, в частности параметров доступа к сетевым объектам. Группа UAT-5918 активно взаимодействует с другими хакерcкими группами, в частности, с Volt Typhoon, Flax Typhoon и Dalbit.

По данным Cebr (Center for Economics and Business Research) страны большой семерки (США, Великобритания, Канада, Франция, Германия, Италия и Япония) не могут похвастаться числом разработчиков программного обеспечения, количеством патентов и списками экспортируемых новейших технологий (см. "US, other G7 nations, fall behind in global tech race, study finds news", Lucas Mearian, Mar 27, 2025). К G7 можно отнести и Евросоюз как целое. В лидеры выходят страны. которые инвестируют большие средства в ИИ, автоматизацию и чистую энергетику. Быстро развиваются страны, где основные усилия прикладываются к науке, технологии, инженерным разработкам и образованию в сфере математики (STEM). К таким центрам можно отнести компании США из числа "великолепной семерки" (Apple, Microsoft, Amazon, Nvidia, Alphabet, Meta и Tesla). Из стран к этой категории следует отнести: Сингапур. Японию, Южную Корею, Эстонию, Финляндию, Норвегию, Ирландию, Данию, Швецию и Австралию. США оказалась на 15-ом месте. В первую двадцатку входит и ОАЭ. Смотри рис. 14А..

Рис. 14А. Списки стран - технологических лидеров

Эксперты компании Cisco анализируют приемы, используемые хакерами для обхода фильтров спама (см. "рAbusing with style: Leveraging cascading style sheets for evasion and tracking", Omid Mirzaei, March 13, 2025). Для этой цели хакеры применяют каскадные стилевые структуры (CSS) . Примеры таких атак против электронной почты были выявлены во втором полугодии 2024 года.

Компания HUBNER Photonics анонсировала серию диодных CW лазеров Cobolt 05-01 с подкачкой (DPL) (см. "Cobolt 05-01 Series, HUBNER Photonics). Лазеры имеют фиксированную длину волны в интервале 320 нм и 1064 нм с узкой шириной полосы < 1 MHz и c мощностью до 3 Вт. Стабильность лучше <1 pm (в интервале ± 2 °C за 8 час). Гарантия на изделие - 2 года. Приведены характеристики 14 предлагаемых моделей.

Выявлена новая атака против цепи поставки, которая получила название"Rules File Backdoor" (см. "New Vulnerability in GitHub Copilot and Cursor: How Hackers Can Weaponize Code Agents", Ziv Karliner, March 18, 2025). Эта техника позволяет скомпрометировать код, сгенерированный с привлечением искусственного интеллекта. При этом вредоносные инструкции, которые кажутся безобидными, вносятся в конфигурационный файл правил. Эти модификациии остаются незамеченными базовыми системами контроля и диагностики. Описана общая схема вторжения.

Рис. 15. Вариация со временем числа студентов, работающих с Т-уровнями

Министерство образования прогнозирует стоимость обучения с использованием Т-уровней для периода 2019-20 и 2024-25 гг. Смотри рис. 15А.

Рис. 15A. Ценовые категории.

На рис. 16 показана вариация числа студентов Т-уровней в 2020-22 годах в разных областях науки и технологий, а также прогнозы до 2030 года. Лидируют по числу студентов с отрывом цифровая техника и производство.

Рис. 16. Вариация числа студентов Т-уровней в 2020-22 годах

На рис. 17 представлены доли студентов для областей образования, здравоохранения и производства, где студенты оказались удовлетворены прослушанными курсами.

Рис. 17. Доли студентов, удовлетворенных прослушанными курсами..

Т-уровни делают систему обучения более гибкой и эффективной.

| Правительство Великобритании намерено выделить 121 миллион фунтов стерлингов на ближайшие 12 месяцев для поддержки в стране разработок квантовых компьютеров (программа "National Quantum Technologies") (см. "Government injects extra funding to drive quantum growth", Cliff Saran, 14 Apr 2025). Согласно данным компании Qureca Китай вкладывает в эту область 15 млрд долларов, США - 7,7 млрд, Германия - 3,3 млрд, а Франция - 2,2 млрд. В Британии считают, что эти инвестиции позволят создать тысячи новых рабочих мест |

По проекту GAIS ( Gefion AI Supercomputer) в Дании будет установлен суперкомпьютер, использующий принципы ИИ (см. "Danish supercomputer to drive innovation":, Gerard O'Dwyer, 03 Apr 2025). Этот компьютер ориентирован на бизнес приложения и будет установлен в DCAI (Danish Centre for AI Innovation). На первом этапе в проект планируется вложить 95 миллионов евро. Одним из первых услугами компьютера воспользуется датский институт метеорологии.

| Как считают военные эксперты использование ИИ откроет новые возможности, но ожидаются и некоторые новые проблемы, в частности, контролируемость системы и некоторые этические трудности (см. "Military AI caught in tension between speed and control, Sebastian Klovig Skelton, 26 Mar 2025). Исследования будут проходить в британском институте Алана Тьюринга. Технология будет использоваться в оборонных системах принятия решений, выбора мишени и планирования. Считается, что в перспективе ИИ позволит выбирать оптимальное решение за минимальное время. |

Илон Маск считает, что частые отказы корпоративной сети копании связаны с хакерскими атаками (см. "Elon Musk Blames ‘Massive Cyberattack’ for Widespread X Outage", Matt Gonzales, March 10, 2025). От этих атак пострадали десятки тысяч пользователей. 10-го марта X-платформа подверглась мощной атаке. Маск полагает, что эта кибератака предпринята хорошо организованной группой хакеров, которая, возможно пользуется государственной поддержкой и располагает обширными ресурсами. 56% инцидентов приходится на Х-приложения, а 33% на WEB-программы. Обсуждаются методы противодействия подобным атакам.

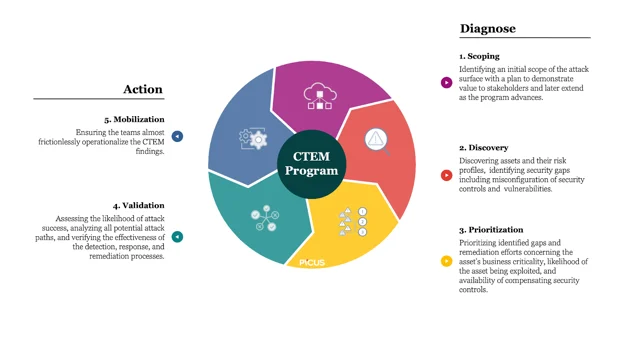

Ввод новых правил ведения бизнеса, например, DORA (Digital Operational Resilience Act) приводит к тому, что организации сталкиваются с беспрецидентным давлением перейти от ситуационного реагирования на атаки к стратегическим подходам формирования системы защиты (см. "Certified success:why leaders should master digital compliance", Digicert).

Атаки становятся все более изощренными и руководители вынуждены привлекать все больше ресурсов для противодействия. В текущем году через британский парламент должен пройти закон CS&R (Cyber Security and Resilience), который позволит унифицировать требования безопасности с нормами Евросоюза (директива EU NIS2 2022г).

Например, если серверы не имеют доступа к конфигурационной базе CMDB (Configuration Management Database), тогда сканер уязвимостей не будет знать об их существовании и ваша система окажется под угрозой.

Авторы обзора выделяют пять важных обстоятельств:

01 Если вы не располагаете полным перечнем имеющихся ресурсов, вы не можете рассчитывать на эффективное управление безопасностью вашей системы. Следует также отслеживать связи и взаимодействие этих ресурсов с используемыми прикладными программами.

02 Усовершенствуйте вашу систему доступа к ресурсам.

03 Разработайте четкую и понятную персоналу процедуру реагирования на инциденты.

04 Применяйте автоматизированную системы мониторинга.

05 Приводите вашу киберстратегию в соответствие с действующей в окружающем мире.

Согласно данным компании Verizon в 2024 году, несмотря на заметные инвестиции в цифровые средства, человеческие ошибки приводят к уязвимостям в 68% случаев.

Администрация должна инвестировать в равных долях в компетенции персонала и технологическое оборудование.

Уровень кибербезопасности является объектом коллективной ответственности, выходящей за рамки ИТ-подразделений.

Руководители должны подготовить и обучить специальные команды для каждого из видов используемых ресурсов.

Организационные требования ужесточаются. Если раньше безопасность касалась только ИТ-персонала, теперь - это зона ответственности членов совета директоров, людей, управляющих уровнями допустимых рисков.

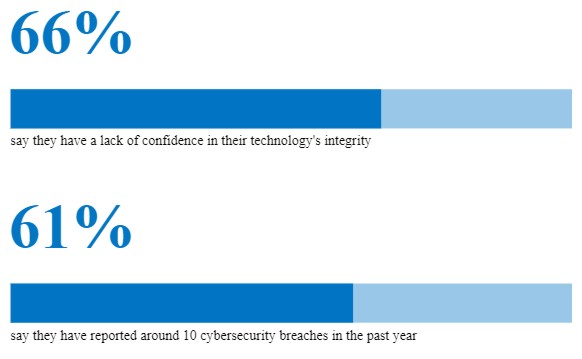

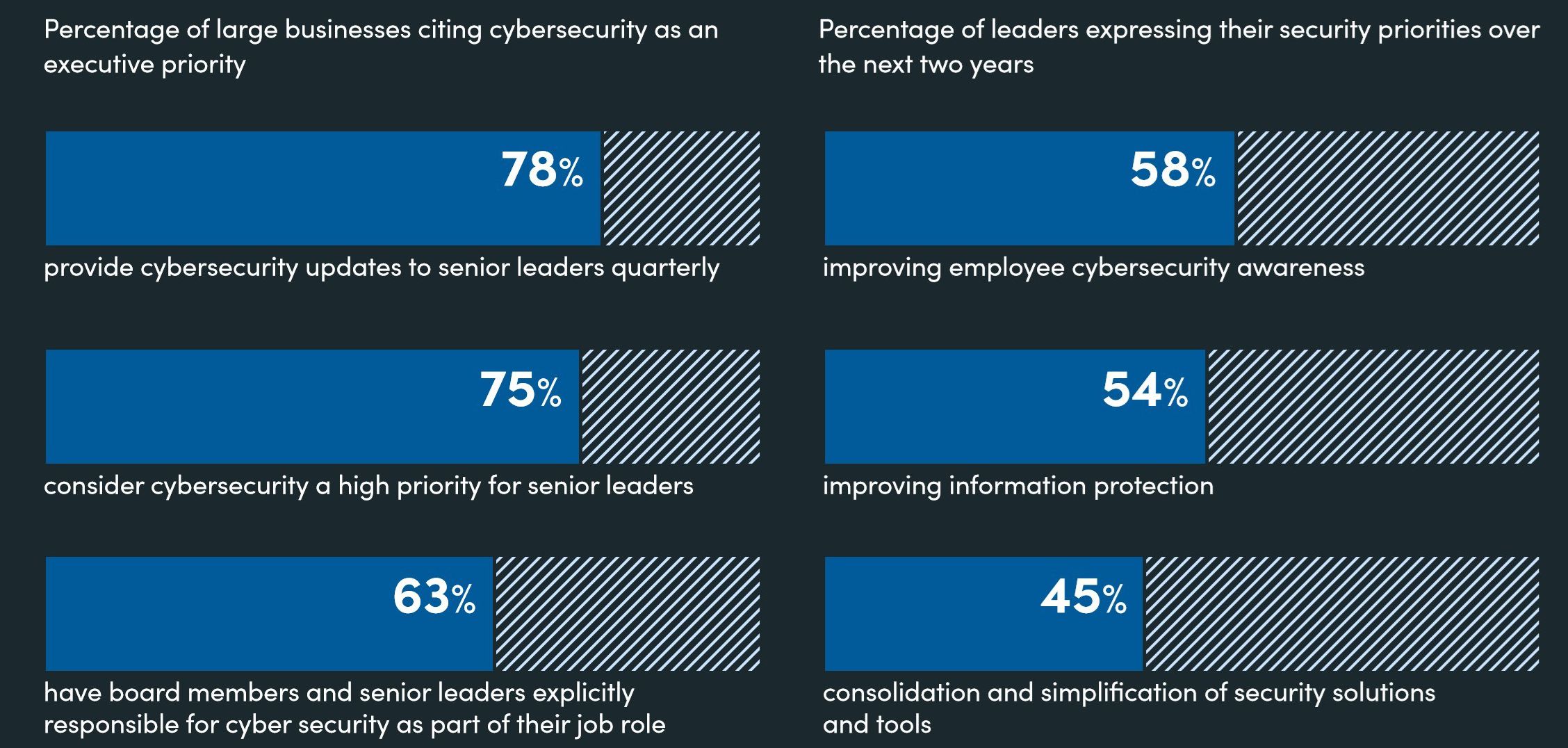

Процент предприятий большого бизнеса, которые рассматривают кибербезопасность на уровне высших приоритетов. В 66% предприятий детектируют утечки служебной информации. В 61% предприятий за прошлый год детектировано около 10 уязвимостей в системе.

Рис. 18. Отношение к проблеме безопасности на разных предприятиях.

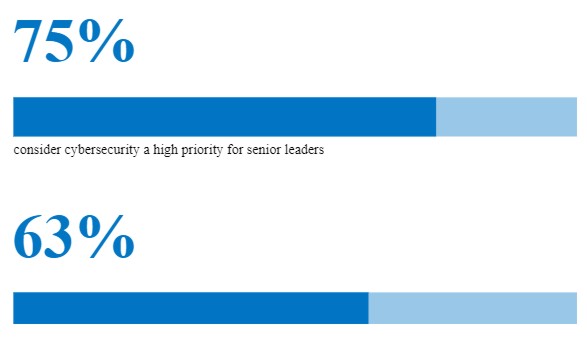

В 78% случаев, когда информация по кибербезопасности обновляется ежеквартально (см. рис. 19). В 75% - кибербезопасность рассматривается руководством как объект высшего приоритета. В 63% случаев в дирекции имеются лица, несущие персональную ответственность за кибербезопасность. На рис. 19 охарактеризована политика предприятий в сфере безопасности.

Рис. 19. Политика безопасности на предприятиях..

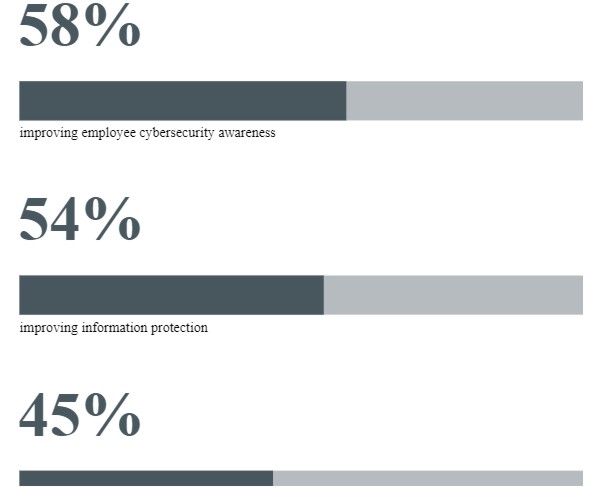

В 58% случаев руководство намерено улучшить ситуацию с безопасностью в ближайшие два года. В 54% за это время планируется улучшение сохранности данных. В 45% предприятий руководство планирует упрощение системы безопасности. На рис. 21 представлены усредненные планы и намерения предприятий в области безопасности на ближайшие два года.

Рис. 20. .Планы предприятий в сфере безопасности в ближайшие два года.

На рис. 21 показано влияние киберрегулирования на бизнес.

Рис. 21. Влияние киберрегулирования на бизнес. В 57% руководители отмечают рост доверия клиентов, в 49%. - рост популярности брэнда, в 46% - рост бизнеса, в 43% - улучшения позиций на рынке

Cisco Talos выявила хакерскую группу UAT-5918, которая работает начиная с 3023 года и специализируется в краже данных (см. "UAT-5918 targets critical infrastructure entities in Taiwan", Jungsoo An, Asheer Malhotra, Brandon White, Vitor Ventura, March 20, 2025). Для этой группы зарегистрированы вторжения типа APT Volt Typhoon, Flax Typhoon, Earth Estries и Dalbit. Для атак применялись программные средства FRPC, FScan, In-Swor, Earthworm и Neo-reGeor.

Евросоюз намерен уменьшить в ближайшие 5-7 лет свою зависимость от внешних информационных центров, для чего увеличит информационную емкость более чем в три раза. (см. "EU sets out plans to ‘at least’ triple its AI datacentre capacity over the next seven years", Caroline Donnelly, 09 Apr 2025). В настоящее время в этой области Евросоюз отстает от США и Китая. Создаваемые новые центры должны быть приспособлены также для работ с ИИ. Этой проблематике посвящен и "Cloud and AI Development Act". В настоящий момент работает 6,300 стартапов, ориентированных на ИИ, из них 600 предназначены для разработок GenAI.

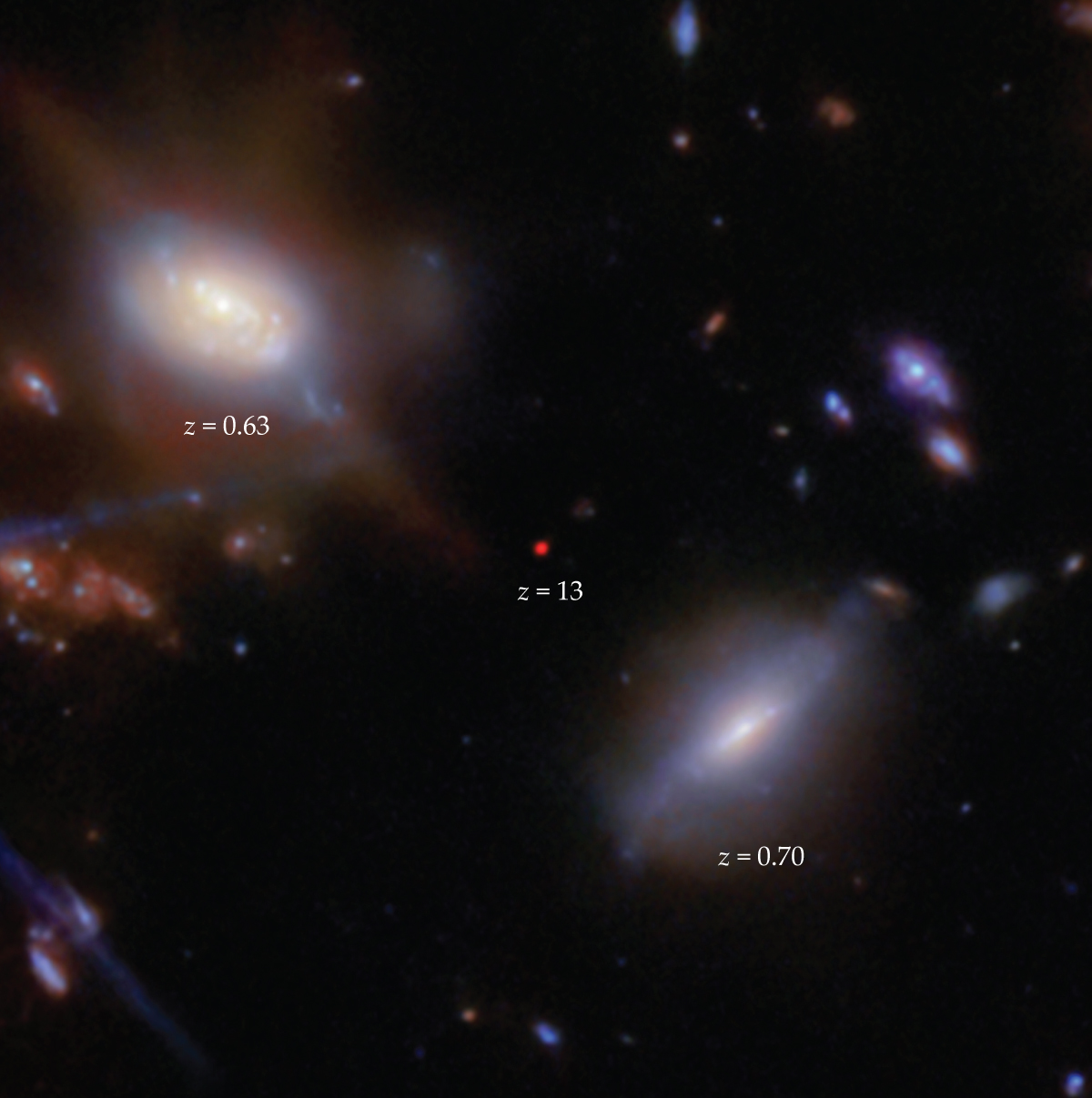

Если не считать темную материю и энергию, природа которых пока неизвестна, большая часть вещества во Вселенной ионизовано. 99% массы солнечной системы также ионизована. заметная часть межгалактического вещества также находится в таком состоянии (см. "A small ancient galaxy started reionizing its surroundings early", Johanna L. Miller, 24 April 2025). Нейтральный водород был основой в первые сотни миллионов лет истории Вселенной (после Большого Взрыва). Когда я кончал МИФИ (начало 60-х прошлого века), нас интересовало устройство атомов, сегодня такой же жгучий интерес вызывает эволюция галактик. Сейчас, когда вступил в строй космический телескоп Джеймса Вебба (JWST) , появилась возможность заглянуть в прошлое гораздо глубже.

Галактики, отстоящие на разных расстояниях, оказываются на одном изображении телескопа James Webb Space . Они отличаются друг от друга по длинам излучаемых волн: Галактика z13, представленная в виде красной точки в центре изображения на рис. 22, является достаточно старой, ее цвет сформировался из-за красного смещения. Чем галактика дальше, тем она быстрее удаляется и тем дальше в красную область смещено испускаемое ею излучние.

Рис. 22. Расположение галактики z13

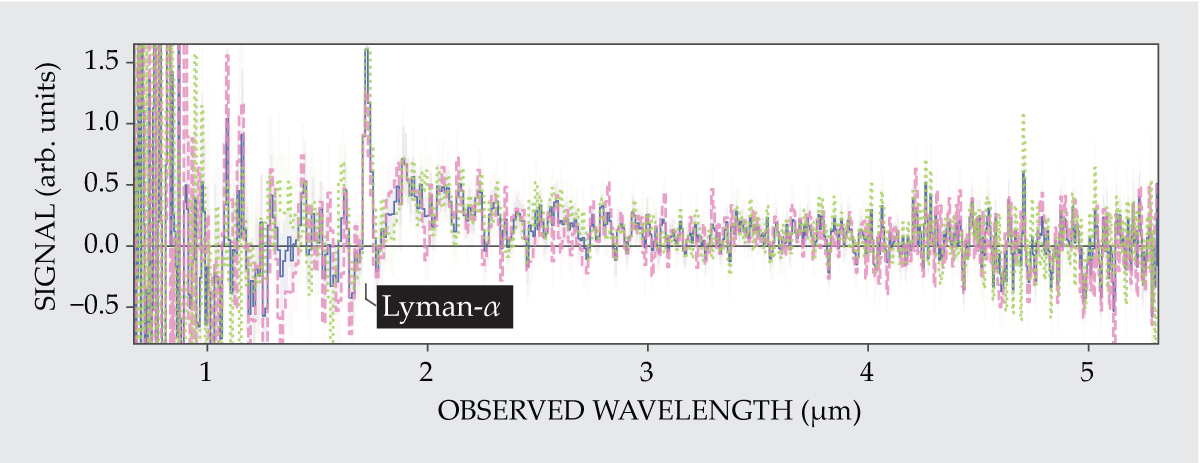

Рис. 23. Спектр излучения галактики z13.

IR-спектр галактики z = 13 на рис 22 содержит удивительно резкий пик, в спектре при длине волны 1700 нм. Если галактика окружена нейтральным водородом, свет будет поглощен и не достигнет Земли. Розовые и зеленые линии были получены в результате двух независимых измерений, чтобы избежать инструментальных искажений.

Ранние звезды и галактики должны отличаться от сформированных позднее, так как при их создании использовался другой материал. Звезды, такие как Солнце, были сформированы из материала звезд предыдущего поколения, и они содержат смесь химических элементов. Но вселенные первого поколения звезд, называемых астрономами Population III, образовались непосредственно из материала, возникшего при большом взрыве: в основном это водород, немного гелия и следы лития. Да и процесс их формирования был качественно другим. Механизмы, работавшие в прошлом, определяют будущее человеческой цивилизации. С удовольствием смотрю ТВ-программу астронома В.Сурдина на ТВ-канале "Галактика".

ИИ быстро изменяет рынок труда, поднимая требования к квалификации. (см. "Two-thirds of jobs will be impacted by AI", Lucas Mearian, Apr 28, 2025). Четыре из 10 американцев считают, что genAI сократит число доступных рабочих мест ( 44% в ближайшие пять лет). Согласно данным Goldman Sachs 300 миллионов рабочих мест с полным рабочим днем окажутся под влиянием внедрения ИИ в США и Европе. 18% всех видов работы будет автоматизировано.

Проблема кибербезопасности осложняется быстрым ростом стоимости и сложности управления гибридной инфраструктурой облака (см. "Increasing Visibility and Security While Reducing Risk, Complexity, and Cost", Эти сложности проявляются на государственном и местном уровнях, а также в сфере образования, порождая дополнительные риски в области безопасности. На рис. 24 предложена схема модификации сети для обеспечения ее безопасности.

Рис. 24. Gigamon имеет доступ к трафику всех сетей и использует ИИ для обеспечения безопасности

Обсуждается использование ИИ в военных приложениях в Великобритании (институт им. Алана Тьюринга) (см. "Military AI caught in tension between speed and control", Sebastian Klovig Skelton, 26 Mar 2025). Использование ИИ в военной области сталкивается с трудностями согласования скорости принятия решения и управляемости. Обращается внимание также на этичские аспекты использования ИИ в оружейных системах.

Сотрудники группы Fujitsu UK получат свои бонусы в этом году, когда компания достигнет намеченного уровня прибыльности, несмотря на "почтовый" скандал (см. "Fujitsu UK staff will get bonus despite Post Office scandal fallout", Karl Flinders, 28 Apr 2025). Филиал в Японии намерен инвестировать в бизнес компании 80 миллионов фунтов. Причиной скандала стало программное обеспечение, поставленное компанией Fujitsu.

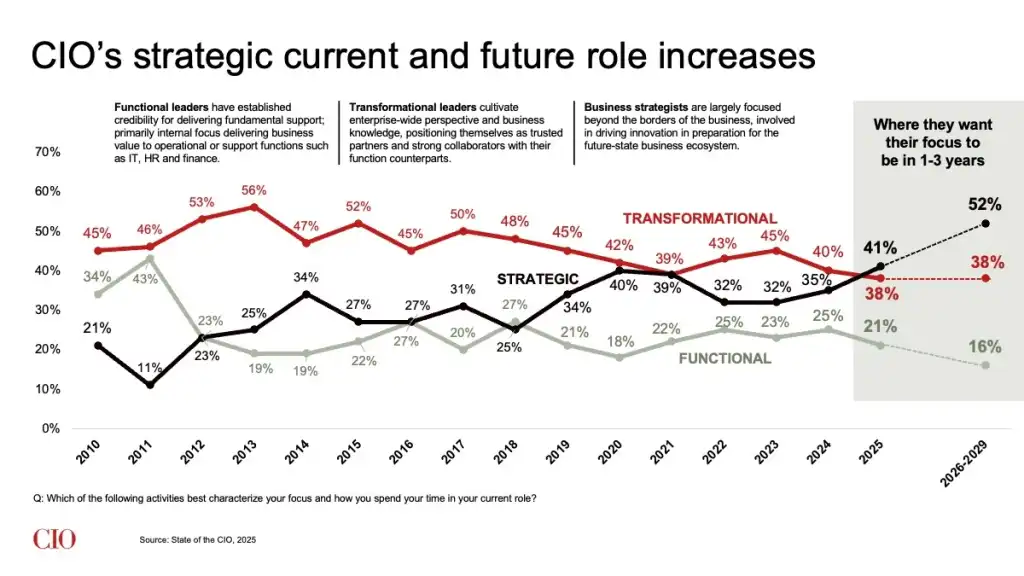

Рассматривается роль CIO в принятии бизнес- решений и внедрении технологий ИИ (см. "State of the CIO, 2025: CIOs set the AI agenda. Beth Stackpole, May 5, 2025). На рис. 25 представлена динамика роли CIO в период с 2010 по 2025 годы. 82 % опрошенных CIO считают, что их роль в процессе внедрения инноваций увеличивается. Это особенно заметно в последние пять лет.

Рис. 25. Изменение роли CIO в период с 2010 по 2025 гг

Bank of America намеревается инвестировать в ИИ 4 миллиарда долларов (см. "Bank of America’s big bet on AI started small", Paula Rooney, Apr 25, 2025). Для решения задач ИИ компания 7 лет назад разработала ИИ-агент под названием Erica. Применение этой программы оказалось крайне эффективным а сама программа является предметом гордости компании Агент Erica упрощает обслуживание запросов от более чем 20 миллионов клиентов банка. Эту программу используют также более 200000 сотрудников банка.

Компания Nokia разработала технологию построения оптоволоконных локальных сетей (Aurelis Optical LAN) (см. "Nokia looks to light up in-building enterprise connectivity with Aurelis", Joe O’Halloran, 12 May 2025). Технология требует на 70% меньше кабелей и на 40% меньше энергопотребление, чем в случае медных кабелей. В результате эта сеть понизит на 50% стоимость своего поддержания. Такая сеть может работать при скоростях передачи 1Гб/с, 10 Гб/с и 25 Гб/с. В перспективе скорость передачи будет поднята до 50-100 Гб/с . Считается, что эта техника найдет применение при построении высокопроизводительных мультимедийных систем. Фирма Nokia анонсировала модем для сетей PON на скорость передачи 25 Гб/с. Смотри "Nokia unveils 25G PON fibre modems", Joe O’Halloran, 19 Mar 2025.

66% опрошенных заявили, что у них нет уверенности, что используемая технология достаточно монолитна. И 61% сообщили, что им пришлось столкнуться в истекшем году, по крайней мере, с 10 уязвимостями. На рисунках 26 и 27 приведены результаты опроса руководителей компаний о состоянии безопасности их систем. Набор жестких правил повысит доверие клиентов (57%) и позволит бизнесу успешно развиваться (46%), стабилизирует положение фирмы на рынке (43%) (см. "Certified success; why leaders should master digital compliance", Raconteur. Digicert).

Рис. 26. Результаты опроса руководителей компаний о состоянии безопасности их систем

Рис. 27.

В 78% проблемы безопасности переходят из области ИТ в разряд высшего приоритета управления и руководители должны информироваться о ситуации ежеквартально. 75% опрошенных считают кибербезопасность наиважнейшим аспектом своей работы.

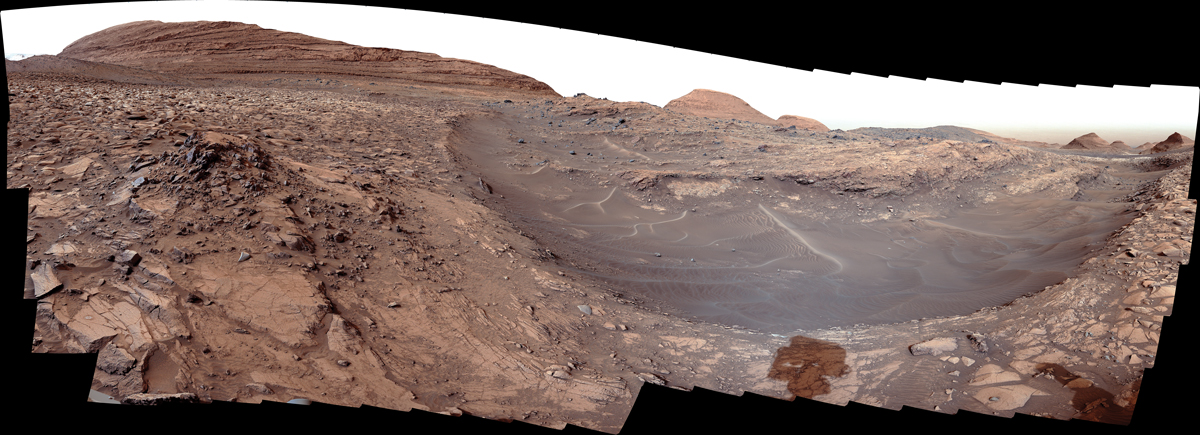

Марсоход "Curiosity" сфотографировал панораму одного из кратеров Марса (Gale; 31 March 2024) (см. "The story of Mars’s early atmosphere is told in carbonate rocks", Alex Lopatka, 15 May 2025 и рис. 28). Анализ изображения показал, что такой рельеф мог сформироваться интенсивным потоком воды. Образцы камней содержали примеси карбонатов. Это говорит о том, что в прошлом поверхность планеты могла выглядеть иначе. Исследования показали, что Земля постепенно теряет атмосферу и воду и со временем станет похожа на Марс.

Рис. 28. Марс, кратер Gale; 31 March 2024

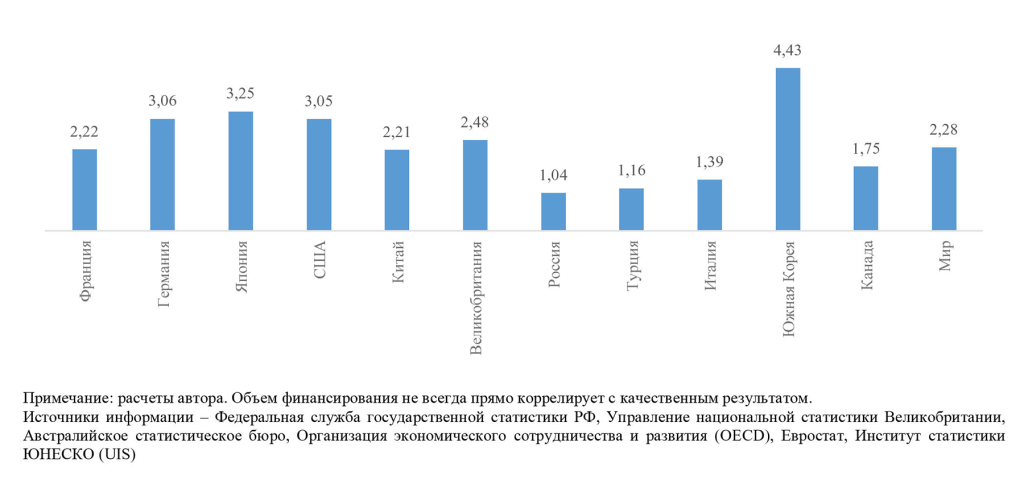

Росатом проанализировал ситуацию с инновациями в 12 странах-лидерах (см. "Технологический Форсайт: 100 лет инноваций – Прогноз для стратегов Ч.2", Алексей Мартынов. Цифрум, Росатом, март 2025г). РФ оказалась сразу после Турции. Данные для обзора получены непосредственно из стран, вовлеченных в рассмотрение. Абсолютным лидером является Южная Корея. Далее следуют Япония, Германия, США и Великобритания (см. рис.29). В шестом технологическом укладе (2011-2050 годы), как считает автор обзора, можно ожидать взаимосвязанных прорывов в электроэнергетике, конвергенцию ИИ и робототехники в геоинженерию, имплантируемые киберфизические системы.

Рис. 29. Затраты на научные исследования и разработки, усреднено за 10 лет в % от ВВП

Автор обзора (Мартынов А.И., руководитель направления маркетинга компании «Цифрум» (Росатом)) сформулировал также меры и этапы, которые позволят РФ занять в этой сфере достойное место. Согласно данному прогнозу преодоление кризиса потребует не менее десяти лет. Мы должны общими усилиями реализовать в РФ новое экономическое чудо. Утверждается, что в шестом технологическом укладе (2011-2050 годы), как ответ на актуальные вызовы, ожидаются взаимосвязанные прорывы в электроэнергетике, конвергенцию ИИ и робототехники, геоинжинерию, имплантируемые киберфизические системы. Предлагается технологический прогноз на ближайшие 100 лет.

Глобальное исследование показало, что 72% людей считают ИИ вещью полезной, но половина пользователей не доверяют этой технологии вполне (см. "Do you trust AI? Here’s why half of users don’t", Lucas Mearian. Jun 3, 2025). Было опрошено 48,340 сотрудников из 47 стран. Из них 54% не уверены в безусловной надежности получаемого с помощью ИИ результата. 70% людей поддерживают правила регулирования для ИИ (AIC). 88% респондентов отметили необходимость средств борьбы против мистификаций, связанных с применением ИИ-приложений.

Инженеры компании Apple рассматривают возможность использования энергии, выделяемой компьютерами вычислительными центрами (70MW) для обогрева жилых помещений и получения горячей воды для бытовых целей (см. "Apple to play modest role after datacentre heat breakthrough in Denmark", Mark Ballard, 09 May 2025). Ожидается, что 23-70% энергии, расходуемой информационными центрами будет использована для согревания 4-10% жилых домов.

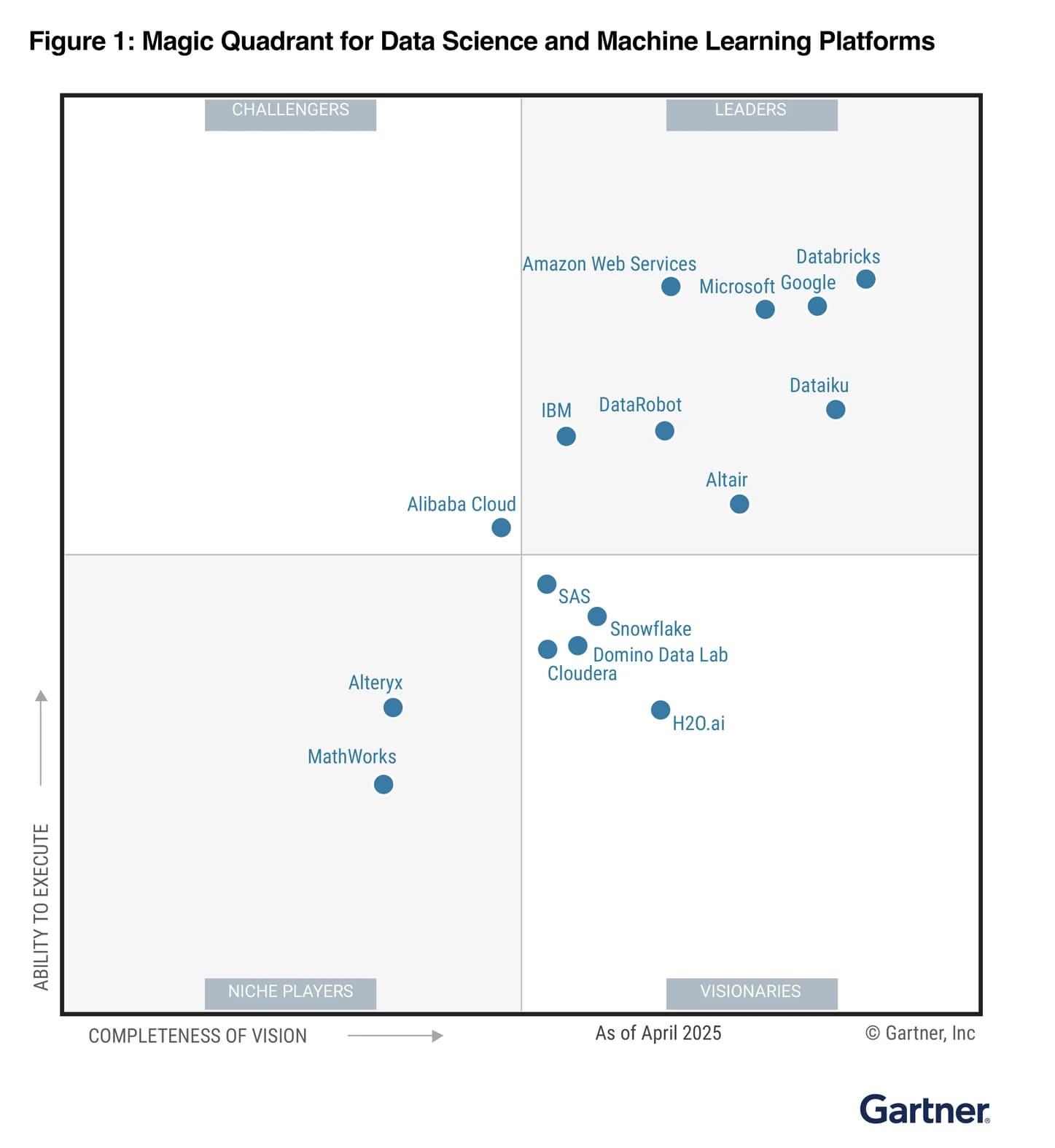

Компания Dataiku за последние четыре года, включая 2025г, названа лидером в ИТ и машинном обучении (см. "Dataiku Recognized as a Leader for the Fourth Timа in the 2025 Gartner® Magic Quadrant™ for Data Science & Machine Learning Platforms, Dataiku).

Рис. 30. Магический квадрант для ИТ и машинного обучения

Компании Microsoft и Google разрабатывают разные агенты ИИ для M365, кроме того создаются малые модели для сотни разных специфических целей (см. "Microsoft and Google pursue differing AI agent approaches in M365 and Workspace", Agam Shah, May 29, 2025).. Компания Google создает различные средства для облачных приложений на основе программ CRM..

Через год после атак ransomware серверов VMware ESXi компанией Microsoft выявлены новые уязвимости нулевого дня, которые могут представлять собой всемирную угрозу (см. "Critical Zero-Day Vulnerabilities Found in These VMware Products", Megan Crouse, March 6, 2025). Если атакер получил административный уровень доступа в ОС, он может расширить свои права и проникнуть в гипервизор, где он может нанести тяжелый ущерб. Среди уязвимостей следует выделить три: CVE-2025-22224, CVE-2025-22225 и CVE-2025-22226. Перечислены программные продукты VMware, для которых данные уязвимости наиболее опасны.

Лидером среди процессоров, используемых в наиболее мощных суперкомпьютерах, являются приборы AMD Epyc (см. "Winners and losers in the Top500 supercomputer ranking", Andy Patrizio, Jun 12, 2025). Среди серверов победителей имеем HPE, Dell, EVIDAN, Nvidia. В проигрыше оказались Arm и Lenovo.

Правительство Великобритании намерено выделить 750 миллионов фунтов стерлингов для суперкомпьютера в университете Эдинбурга (см. "UK government recommits to Edinburgh supercomputer plan with 750m funding pledge", Caroline Donnelly, 11 Jun 2025 ). Компьютер будет использоваться для исследования проблем искусственного интеллекта. Ожидается, что такие разработки ускорят развитие экономики страны и процесс внедрения инноваций.

Администрация по регулированию на транспорте Британии (CAA) разрешила полеты дронов вне прямой видимости (BVLOS) (см. "Long-range drones to fly across UK’s critical national infrastructure, Joe O’Halloran, 16 Jun 2025). Это разрешение касается дронов дальнего радиуса действия и позволит удаленно и оперативно контролировать транспортную структуру британских железных дорог в национальном масштабе и экономить миллионы фунтов стерлингов в год.

Рассматриваются технологии повышения безопасности сохранения информации (см. "Understanding how data fabric enhances data security and governance", Sean Michael Kerner, Jun 16, 2025) Предприятиям приходится работать во все более сложных средах, где обеспечение доступа к данным и их безопасное хранение становится все актуальным. Одной из технологий решения этой задачи является data fabric (информационная ткань). Эта техника предполагает создание архитектуры, которая позволяет объединить индивидуальные информационные банки разных подразделений предприятия. Архитектура допускает осуществление процедур CRUD (create, read, update, and delete) в условиях приемлемого уровня безопасности и управляемости. Реализация безопасности и управляемости производится централизовано с использованием метаданных..

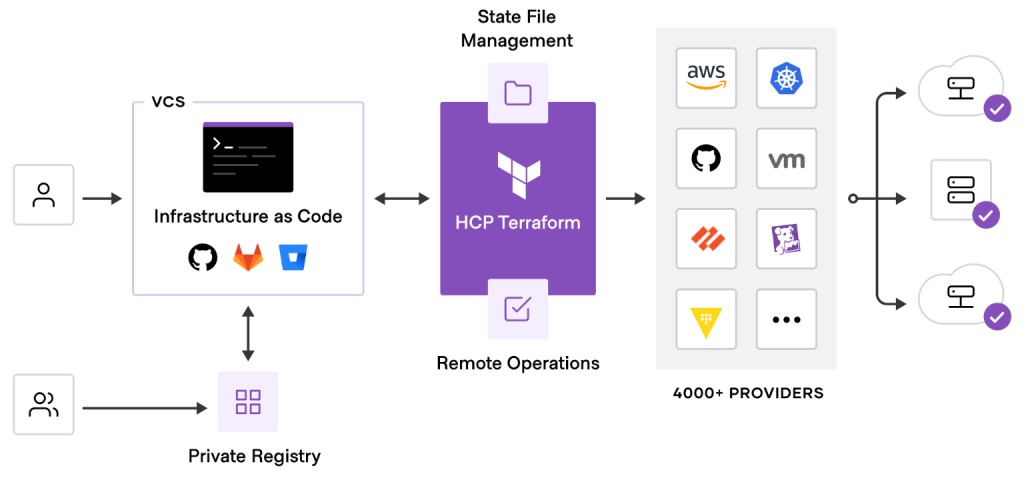

Обсуждаются разные варианты многооблачных корпоративных систем (см. "Top 6 multicloud management solutions", Bill Doerrfeld, Jun 16, 2025). Группа Flexera подготовила обзор по проблемам поддержания и использования облачных технологий. Существует несколько общедоступных облаков: Amazon Web Services (AWS), Microsoft Azure или Google Cloud Platform (GCP), Рассмотрено шесть наиболее популярных облачных решений (см. рис. 31). Смотри также "How to make your multicloud security more effective". David Strom, Network World, Jun 26, 2025.

Рис. 31. Варианты облачных решений

Исследуются варианты высоко скоростных сетей XGS-PON 50G компании Calix (см. "Brightspeed, Calix conclude ‘innovative, seamless’ 50G-PON test", Joe O’Halloran, Computer Weekly, 25 Jun 2025). Для большинства приложений такие сети обладают вполне удовлетворительными рабочими характеристиками.

На прошлой неделе, во время инновационных дней 2025 года в Гренобле (Leti) разработчики обсуждали проблемы экономного использования энергоресурсов (см. "Europe’s semiconductor leaders are racing to meet energy demands", Pat Brans, 23 Jun 2025). Рассматривается использования энергосбережения в информационных центрах для энергоснабжения (40% в Ирландии). Ожидается, что к 2032 году эффективность этой технологии будет увеличена в 1000 раз.

Компания Maximus приводит данные о последних разработках накопителей SSD: 2,5-дюймовый SATA III SSD: Температура работы -400C до +850C, емкость до 16 ТБ. 2,5-дюймовый U2 SSD: Температура работы -400C до +850C, емкость до 16 ТБ; M.2 2280 SATA III SSD: Температура работы -400C до +850C, емкость до 8 ТБ.

Великобритания проводит широкий круг реформ в сфере ИТ, но пока не ясно, будут ли они все одобрены Европейской Комиссией. (см. "UK data reforms become law", Sebastian Klovig Skelton, 20 Jun 2025). Документ "Data Use and Access Bill" 19 июля 2025 года станет законом. Предполагается, что этот закон позволит поднять эффективность и экономичность работ.

Тесное сотрудничество между компаниями Microsoft и OpenAI дало трещину и постепенно в течение последних нескольких месяцев перешло в активное соперничество (см. "What Microsoft hopes to get from its breakup with OpenAI", Preston Gralla, Jun 11, 2025).

Лейбористы намерены в течение ближайших десяти лет сделать Великобританию лидером технических инноваций (см. "Industrial strategy: Takeaways for UK tech innovations", Cliff Saran, 23 Jun 2025). Предполагается ежегодное увеличение финансирования НИР-ОКР на 22 млрд фунтов стерлингов (до 2029-30г).

Космическое агентство Великобритании намерено выделить 2,5 миллиардов фунтов стерлингов на разработку приложений, связанных передачей данных через спутники, для целей обеспечения различных видов сервисов. (см. "Satellite data to drive innovation in UK public services", Joe O’Halloran, 25 Jun 2025). Эти работы выполняются в тесном сотрудничестве с ESA.

Анализ 3400 случаев сетевого вымогательства в 17 разных странах показал, что более 200 из них произошло в Великобритании (см. "UK ransomware costs significantly outpace other countries", Alex Scroxton, 24 Jun 2025). Эти данные были взяты из ежегодного доклада Sophos "State of ransomware". Около половины жертв оказались коммерческими компаниями и были вынуждены платить выкуп, чтобы возобновить доступ к своим данным и системам. Средняя величина выкупа составляла около 1 млн долларов. Из этого доклада следует, что пользователи из Великобритании чаще становятся жертвами вымогателей, чем в других странах. 53% жертв платят меньше, чем требовали вымогатели. В то же время 28% жертв оказываются в ситуации, когда они вынуждены платить больше, чем первоначально ожидалось. По данным британских респондентов в 70% случаев успешных атак хакеры шифруют информацию жертвы. По этой причине наличие резервных копий критических данных становится крайне актуальным.

Компания AMD анонсировала разработку нового быстродействующего сетевого интерфейса Pensando Pollara 400 (см. "AMD rolls out first Ultra Ethernet-compliant NIC", Andy Patrizio, Jun 23, 2025). Разработка соответствует требованиям Ultra Ethernet Consortium 1.0. Интерфейсная карта расcчитана на работу с Ethernet 400GbE. Ожидается появление карт с вдвое большим быстродействием, а также соответствующих графических сопроцессоров.

Полиция проводит расследование для 45 лиц, которые связаны со скандалом "Post Office", из них семь являются подозреваемыми (операция "Olympos") (см. "Seven main suspects under police investigation in national Post Office probe", Karl Flinders, 27 Jun 2025). Первоначально 100 офицеров должны были ознакомиться c 1,5 миллионами документов. По мере расследования NPCC число подозреваемых и документов быстро увеличивается. Установлено также большое число ложно обвиненных (~900). Выявлено, что в период с 1999 по 2015гг было украдено около 36 миллионов фунтов стерлингов.

Французский оператор Eutelsat анонсировал увеличение своего капитала на 1,35 миллиардов евро (см. "Eutelsat secures €1.35bn to expand satellite offer". Joe O’Halloran, 23 Jun 2025). Планируется внедрение технологии 5G. Этими сервисами будут охвачены значительные территории, включая Украину. К обслуживанию будет подключена система низкоорбитальных телекоммуникационных спутников LEO IRIS (Евросоюз).

По данным компании ZDI (Trend Micro’s Zero Day Initiative) выявленная уязвимость позволяет хакерам красть данные и шпионить за жертвой (см. "New Windows zero-day feared abused in widespread espionage for years", Shweta Sharma, 20 Mar 2025). Анализ показал, что рассмотренная уязвимость нулевого дня в процессе практической реализации использует около 1000 служебных файлов. Эти данные были переданы компании Microsoft. Среди хакеров, использующих уязвимость, имеются граждане Северной Кореи (45.5%), Ирана и России. Всего выявлено 11 подобных групп хакеров.

Для большинства офисов AI chatbots экономят около 3% рабочего времени (см. "AI chatbots deliver minimal productivity gains, study finds", Lucas Mearian, Jun 2, 2025). Новое исследование экономистов для широкого набора типов работ показало, что ИИ-чатботы не позволяют существенно улучшить производительность или эффективность..Исследователи в то же время сообщают, что ИИ-чатботы экономят время для 64% - 90% пользователей.

Сообщается о разработке версии1.0 системно-ориентированного языка программирования Zig, который станет серьезным конкурентом для языка Си (см. "Meet Zig: The modern alternative to C", Matthew Tyson, Jul 2, 2025). Этот язык был предложен Andrew Kelley в 2015 году и является совместимым с С и С++ и пригоден в том числе для программирования встроенных устройств..

В банковском бизнесе все шире используются средства ИИ (см. "Digital workers at US bank to get their own email accounts", Karl Flinders, 02 Jul 2025). Ожидается, что использование ИИ в банке New York Mellon (BNY) приведет к ощутимому сокращению численности персонала (80-90%). В то же время происходит поиск и найм профессионалов сферы ИТ.

Квантовые компьютеры могут решать многие задачи существенно быстрее традиционных (см . "Battling Decoherence: The Fault-Tolerant Quantum Computer", John Preskill, Physics Today 78 (7), 42–49 (2025), 27 страниц). Но их эффективность зависит от устойчивости когерентных квантовых состояний системы. Сообщаются результаты исследований, имеющих целью повышение устойчивости квантовых состояний (смотри также "Quantum Information and Computation", Charles H. Bennett, Physics Today 48 (10), 24–30 (1995)). Эффективность работы квантового компьютера зависит от вероятности ошибок и от способности их исправления. Работа квантового компьютера можно моделировать на традиционном, но этот процесс крайне неэффективен. Квантовый компьютер с 300 кубит может одновременно выполнять 2300 вычислительных операций. Пусть нам нужно найти 65-разрядный делитель для 130-разрядного десятичного числа Сеть из сотен мощных рабочих станций будет решать эту задачу 10 миллиардов лет. Квантовый же компьютер может решить эту задачу за несколько секунд. Описаны методы коррекции ошибок при работе квантовых компьютеров.

Сенат США выступил против попыток введения 10-летнго запрета на регулирование использования ИИ в отдельных штатах. Предлагается, чтобы ни один штат или политическая группа не могли вводить какие-либо законы или правила, относящиеся к моделям интеллекта, системам ИИ и устройствам автоматического принятия решений. Сенатор Ted Cruz и компании Google, OpenAI, Microsoft, Meta, и Amazon поддержали мораторий на введение ограничений, ссылаясь на возможное замедление внедрения этих технологий в стране и ухудшение конкурентных возможностей (см. "US Senate crushes attempt to ban state AI regulations", Lucas Mearian, Jul 1, 2025).

В последнее время объемы электронных документов постоянно растут и при этом требуется достичь приемлемого уровня сохранности данных (см. "Почему государство и бизнес переводят данные на оптику?, Редакция Global CIO, 30 июня 2025). HDD/SSD диски не достаточно долговечны и требуют наличия питания. Кроме того, ужесточаются требования к системам резервного копирования. Стандартом для долговременного хранения информации становятся оптические носители. Такие носители могут гарантировать приемлемую катастрофоустойчивость. Известно, что диски формата Blu-ray XL Archival Grade могут сохранять данные свыше 100 лет. Эти параметры делают оптические носители предпочтительными.

Если поставщик-посредник нарушает согласованные правила, то возникает угроза рассогласования параметров (см. "Third-party risk management: How to avoid compliance disaster", Sabine Fromling, Jul 3, 2025). Чтобы решить эту проблему, следует использовать для работы с посредниками систему управления рисками TPRM (Third-party risk management).

Службы безопасности США CISA (Cybersecurity and Infrastructure Security Agenc), DHS (министерство внутренних дел) и NTAS (National Terrorism Advisory System) повторно предупредили об угрозе со стороны хакеров из Ирана, имеющих государственную поддержку (см. "US CISA agency extends Iran cyber alert, warns of CNI threat", Alex Scroxton, 02 Jul 2025). Наибольшей опасности подвержены структуры, активно сотрудничающие с Израилем. Рекомендуется выполнить все возможные профилактические меры: обновление программ, паролей, переход на многофакторную аутентификацию и пр. Эти группы хакеров предпринимали попытки кражи данных и DDoS-атак и ранее.

Исследование GSMA (ассоциация операторов мобильной связи) показало, что 70% пользователей в ближайшие 2-3 года будут использовать услуги спутниковой связи (конец мая 2025 года) (см. "Space comms reaches commercialisation inflection point", Joe O’Halloran, 03 Jul 2025). В этом бизнесе лидирует компания Starlink, но конкуренция нарастает, а число клиентов увеличивается прежде всего за счет систем IoT. Компания Amazon уже запустила 27 из 3200 планируемых телекоммуникационных спутников (второй квартал 2025г). Основными конкурентами на этом рынке будут Kuiper и Starlink (около 7000 спутников). Активно работает в этом секторе рынка Китай и европейские операторы, ведет переговоры и Украина.

5G-сети продолжают свое развитие в Великобритании (см. "UK among worst performers in Europe for fundamental 5G metrics", Joe O’Halloran, Computer Weekly, 08 Jul 2025). Исследования компании MedUX показали, что реально достигнутые параметры оказались заметно хуже прогнозируемых. Число пользователей смартфонов, подключенных к сети, превышало 50 миллионов. Завершение разворачивания сети 5G Великобритании намечено на 2030 год. Среднее время подключения пользователя к сети составляет около 48%.

Четыре человека было арестовано в Великобритании в результате расследования NCA (National Crime Agency) атак против компании Marks & Spencer (M&S), осуществленных в апреле и мае 2025 года (см. "Four arrested in M&S cyber attack investigation", Alex Scroxton, 10 Jul 2025). Возраст арестованных 17-20 лет. Все они обвинены в соответствие с законом "Computer Misuse Act" 1990 года. В случае успеха хакеры получали доступ к торговым серверам жертв. Для атак используются методы социальной инженерии.

Американцы обеспокоены тем, что Китай владеет основными запасами редкоземельных элементов в мире, которые все шире применяются в современных технологиях (см. "U.S. pushes back on China, invests in rare earth resources", Makenzie Holland, 14 Jul 2025). В США по инициативе министерства обороны создана ассоциация государственных и коммерческих структур, которая занимается разработкой технологий по выделению и очистке редко-земельных элементов, которые используются при производстве сверхпроводящих магнитов и различной электроники для науки и медицины. Китай ввел ограничения на поставку в США галлия и германия. США импортируют 12 из 50 критически важных минералов. Китай является основным производителем для 30 из 44 критически важных минералов. США активно ищет альтернативных поставщиков нужных минералов (Конго, Индонезия др.).

В Guardian report исследуется возможная судьба тысяч рабочих мест компании ВВС в самом ближайшем будущем (см. "BBC plans to outsource and offshore thousands of tech roles", Karl Flinders, 16 Jul 2025). Речь идет о существующих позициях в городах Великобритании Salford, Glasgow, Newcastle и Cardiff. Этот процесс связан в частности с использованием средств искусственного интеллекта в 2026г.

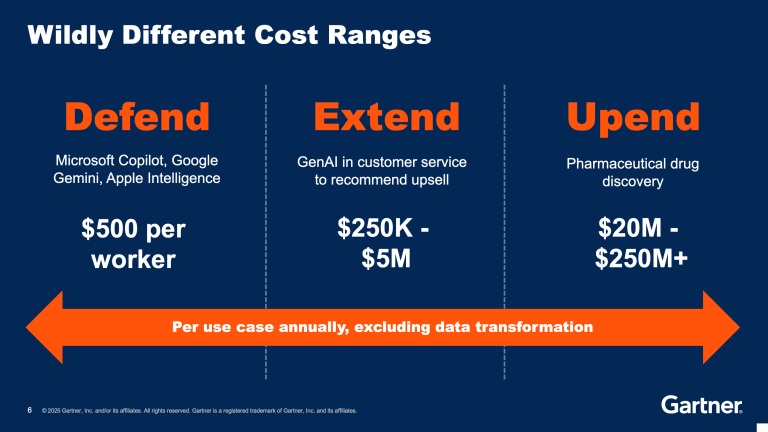

Многие предприятия пытаются активно внедрять технологию genAI (см. "Rushing into genAI? Prepare for budget blowouts and broken promises", Lucas Mearian, Jul 16, 2025). Часто эти проекты осуществляются без необходимой подготовки и планирования, что приводит ощутимым финансовым потерям. Одним из возможных приложений является создание чатботов..Считается, что 80% предприятий планируют использовать genAI в 2026 году. По данным компании Gartner в 2025 году в эту сферу будет инвестировано 644 миллиарда долларов. Вернуть инвестиции удается не всем и не всегда. Расходы увеличиваются по мере роста числа клиентов. Цена ИИ-продукта зависит также от длины входной последовательности слов или символов в запросе. Обсуждаются разные модели формирования цены (LLM).

Издержки в некоторых случаях составляют многие миллионы долларов, а оценка издержек на начальном этапе обычно проблематична. Некоторым организациям удается успешно реализовать пилотный проект, но они сталкиваются с серьезными проблемами при масштабировании бизнеса. Обсуждается проблема выбора модели реализации проекта. На рис. 32 представлены варианты реализации проектов в разных видах бизнеса (Microsoft, GenAI. фармацевтическая компания) и диапазоны их стоимостей, оценка фирмы Gartner).

Рис. 32. Варианты реализации проектов

Компания AWS исследовала Kiro, новую среду разработки, базирующуюся на ИИ, (см. "From prompts to specs: AWS’s Kiro signals the next phase of AI coding tools", Anirban Ghoshal, Jul 17, 2025). Рассмотренная техника оказалась удобной для реализации больших программных проектов. Техника Kiro предполагает реализацию трех-шагового процесса, где разработчик или группа разработчиков сначала определяют, что должно делать приложение, а затем агент или агенты формируют и тестируют код. Сначала разработчик объясняет Kiro, что нужно создать, далее Kiro реализует решение шаг-за-шагом, используя EARS (Easy Approach to Requirements Syntax)..

Европейская комиссия обвинена в неудачном выборе программных процедуры защиты данных (см. "European Commission accused of rigging data watchdog appointment", Bill Goodwin, 11 Jul 2025). Критики считают, что выбор критериев отбора и принятия решений не являются прозрачными. Комиссия обвиняется в попытках назначения состава контролирующих органов.

В Австралии расследуется кража персональных данных шести миллионов клиентов в результате компрометации информационного центра посредника (см. "Qantas customer data exposed in contact centre breach", Aaron Tan, 02 Jul 2025). Украденные данные содержали имена клиентов, их почтовые адреса, номера телефонов, даты рождения и некоторые другие данные. Паспортные данные и номера кредитных карт не были раскрыты. Украденная информация может использоваться для атак, предпринимаемых с привлечением фишинга или социального инжиниринга. Выявить механизм вторжения не удалось, но эксперты считают, что быстро усложняющееся программное обеспечение предоставляет хакерам много новых возможностей.

Исполнительный директор компании Co-op принес извинения за то, что с их сервера были украдены персональные данные всех 6,5 миллионов клиентов (см. "Co-op chief ‘incredibly sorry’ for theft of 6.5m members’ data, Alex Scroxton, 16 Jul 2025). Инцидент произошел примерно в то же время что и с компаниями Marks & Spencer (M&S) и Harrods. Факт взлома и кражи к сожалению был выявлен не сразу. По подозрению в преступлении арестовано четыре человека, младшему из них всего 17 лет.

Суперкомпьютеры Isambard-AI и Dawn являются началом пути Великобритании к получению вычислительной мощности 420 экзафлопс к 2020 году (см. "UK government plans to ramp up sovereign computer capacity, Cliff Saran, 17 Jul 2025). Все это составляет часть программы получения искусственного интеллекта и необходимой для этого инфраструктуры. Политику в этой области определяет DSIT (Department for Science, Innovation and Technology), который сформировал программу развития на ближайшие 10 лет. Ресурсы Великобритании в AI Research Resource (AIRR) в ближайшие пять лет будут увеличены в 20 раз..В проекте будут участвовать также UKRI, Nvidia, HPE, Dell Technologies и Intel. В проекте принял участие университет UCL (Лондон).

Хакеры оптимизируют свои системы атак и используют самые совершенные средства, включая искусственный интеллект (например, WormGPT и FraudGPT) (см. "Cybercriminals take malicious AI to the next level", John Leyden, Jun 30, 2025). Для развития этих вредоносных методик используются различные, специализированные "теневые" интернет-форумы (см. DaaS (Вeepfake as a service). Большинство хакеров имеют возраст немного более 20 лет.

Europol сообщил об успешном подавлении активности вредоносной сети NoName057(16), предположительно организованной российскими хакерами (см. "European cyber cops target NoName057(16) DDoS network", Alex Scroxton, 17 Jul 2025). из данной сети осуществлялись DDoS атаки. В 2023 и 2024 годах из этой сети были атакованы шведские организации и банковские WEB-сайты, зафиксированы атаки и против украинских организаций. Допрошены 13 подозреваемых.

Компания Digital.ai подготовила очередной отчет по проблемам безопасности. На момент января 2025, 83% клиентов были атакованы. Так как приложения стали основными интерфейсами для транспортирования информации, включая финансовую, они привлекают повышенный интерес хакеров. На рис. 33 представлен рост числа атак против приложений клиентов в 2024-25 годах. На рис. 33А показано число атак против приложений клиента в 2023 и 24 годах

Рис. 33. Рост числа атак против приложений клиентов в 2024-25 годах.

Рис. 33A. Число атак против приложений в 2023 и 24 годах

На рис.34 показаны доли атак против IOS и Android в 2023-25гг

Рис. 34. Доли атак против IOS и Android в 2023-25гг

На рис. 35 представлено распределение атак по типам сетевой среды.

Рис. 35. Распределение атак по типам сетевой среды

Хотя ранее чаще Android, в последнее время его лидерство становится все менее очевидным. На рис. 36 показано распределение атак по типам оборудования в 2025 году.

Рис. 36. Распределение атак по типам оборудования в году

На рис. 37 показана вариация числа атак для систем на основе Android и iOS в 2025 году.

Рис. 37. Вариация числа атак для систем на основе Android и iOS в 2025 году

На основе опроса пользователей мобильных устройств (читатели Digital.ai) на основе Android в 2025 году построено распределение атак против устройств разных версий.

Рис. 38. Распределение атак против устройств разных версий

На рис. 39 показано распределение долей атак для разных версий Android.

Рис. 39. Распределение долей атак для разных версий Android

На рис. 40 показано географическое распределение долей атак для различных областей мира.

Рис. 40. Доли атак для разных областей мира

Aragon Research Globe подготовила обзор по использованию ICC (intelligent contact center) в 2025 году и прогноз на будущее (см. "The Aragon Research Globe™ for the Intelligent Contact Center, 2025", Jim Lundy & Adam Pease, November 12, 2024). Цифровые подсистемы часто выступают в виде помощников-консультантов (IVR - Interactive Voice Response). В IVR обычно применяются подсистемы ИИ и LLM. Предприятия обычно ищут интегрированный набор средств, которые могут решить их задачи (см. рис. 41).

Рис. 41. ICC на основе ИИ

Мультинациональный телекоммуникационный провайдер Arelion работает над созданием терабитного оптического канала между США и Мексикой (см. "Arelion launches US-Mexico terabit-scale fibre route", Joe O’Halloran, 24 Jul 2025). Новая PoP будет находиться в Tijuana, которая будет соединена непосредственно с San Diego. Маршрутизаторы обеспечат связь при этом с PoP в Финиксе и Лос Анжелесе. Далее через транстихоокеанские кабели будет осуществляться соединение с Сингапуром, Индонезией и Филиппинами. Среди пользователей будут медицинские, электронные, оборонные и аэрокосмические корпорации.

Европейские провайдеры связи 5G планируют к 2030 году предоставить услуги 100% населения страны (см. "European 5G suffers from fragmentation, two-speed competitiveness" Joe O’Halloran, 18 Jul 2025). Исследования показали, что во втором квартале 2025г северные и южные страны обеспечивают существенную. загрузку сетей 5G. Там используется частотный диапазон 700 МГц. Центрально- и восточноевропейские страны такие, как Бельгия, Великобритания и Венгрия пока отстают от лидеров. Клиенты остаются подключенными к 5G 44,5% времени. Мобильные пользователи в Великобритании (второй квартал 2025) оcтаются подключенными к 5G-сети в среднем 37.6% времени.

Правительство США объявило о своих планах усиления своих позиций в сфере ИИ (см. "US seeks ‘unquestioned’ AI dominance", Alex Scroxton, 24 Jul 2025). 56 лет назад США высадились на Луну. Целью новой программы является стать абсолютным лидером в области ИИ. Об этом заявил Президент Д. Трамп, указав на необходимость формирования соответствующей инфраструктуры с использованием возможностей частного сектора. Планируется поощрять создание программных приложений с открытым кодом для решения задач из этой сферы. Предполагается создание центров ISAC (Information and Analysis Centre) под контролем министерства внутренних дел, что должно гарантировать необходимый уровень безопасности.

Sonata, предприятие стоимостью миллиард долларов, специализирующаяся на инженеринге, с более чем 38-летним опытом создания облачных приложений и разработки автоматизированных систем управления с использованием средств ИИ (см. "Microsoft and Sonata Software"), Компания Sonata тесно сотрудничает с Microsoft.

Современные предприятия, как правило, используют программное обеспечение, полученное от сторонних компаний (см. "Go Beyond the SBOM. Address Software Risk from Malware to Tampering to AI to Crypto with Spectra Assure SAFE"). Но эти программы получены от десятков разных организаций. Часть программ пришло из банков с открытыми кодами. Опасность в этом случае исходит от программных ошибок, различных вредоносных кодов и уязвимостей, которые могут присутствовать в этих программах (TPRM - Third-Party cyber Risk Manager). На рис. 42 представлен уровень рисков при использовании программ, полученных через посредников

Рис. 42. Риски использования программ от посредников (https://www.gartner.com/en/legal-compliance/insights/third-party-risk-management)

Исследования квантовых процессов лишь подтверждают недостаточно глубокое понимание, описание и моделирование механизмов квантового перепутывания (см. "Beyond Bits: A Review of Quantum Embedding Techniques for Efficient Information Processing", Khan, MA (Khan, Mansoor A.) ; Aman, MN (Aman, Muhammad N.) ; Sikdar, B (Sikdar, Biplab, 2024-04-12). В статье рассматриваются алгоритмы математического описания и кодирования базовых квантовых процессов.

Сегодня для поддержания конкурентоспособности необходимо использовать ИИ (см. "Elevate Your AI Journey with Expert Network Design", DELL Technologies). Провайдеры услуг предлагают сервисы для ИИ-сетей, которые позволяют бизнесменам улучшить их ИИ GPU кластеры, обеспечив их надежность и безопасность. Следует иметь в виду, что каждые два года размер GPU-кластеров увеличивается в среднем в 4 раза, а трафик - в 10 раз.

Компания SaS предлагает программы для организации GenAI-сетей (GPU-кластеров) (см. "Predictive power-up", SaS). Эти программы используются, например, авиакомпаниями. В этих программах использованы модели LLM и RAG (retrieval-augmented generation), а также машинное обучение (ML). Следует иметь в виду, что эти программы управляют очень сложным оборудованием. Например, некоторые турбины содержат более 20000 компонентов, а их описание занимает более 6000 страниц. Программы могут осуществлять прогнозирование некоторых событий, включая выход из строя определенных компонентов. На рис. 43 показана система управления через LLM и RAG. Предлагаемая схема пригодна для построения систем знаний.

Рис. 43. Структура системы управления через LLM и RAG

| Правительство Великобритании заявило, что попытки министерства внутренних дел заставить компанию Apple встроить "черные" ходы в свои системы крипто защиты встретили возражения со стороны США (см. "UK may be seeking to pull back from Apple encryption row with US", Bill Goodwin, 21 Jul 2025). Черные ходы нужны спецслужбам для чтения данных, хранящихся в памяти компьютеров в зашифрованном виде. Против черных ходов выступили представители, как демократов, так и республиканцев (США). В Великобритании такое технологическое решение поддержал департамент научных инноваций и технологий (DSIT). |

Рассмотрена техника применения приложения Google Docs для создания, редактирования и совместного использования (см. "Google Docs cheat sheet: How to get started", Howard Wen, Jun 26, 2025). Google Docs можно воспользоваться в рамках ОС Android и iOS, если у вас есть аккаунт в Google. это приложение хорошо согласуется со средствами ИИ. Показано, как реализовать основные опции данного пакета.

Описана система Find Hub (формально Find My Device) (см. "How to make the most of Google’s Find Hub (Find My Device) network", JR Raphael, ul 2, 2025). Система упрощает нахождение потерянного устройства Android, но пригодна и для решения других задач. Потеря смартфона обычно сопряжена с утратой большого объема в том числе служебных данных. Утилита Find My Device пригодна для поиска телефона, планшета или часов. Все нужные предметы должны быть снабжены метками (AirTag).

Обзор механизмов вторжения и оценка рисков (см. "Human Risk: The UntoldStory in Cybersecurity comHuman Risk: The UntoldStory in CybersecurityExclusive Benchmarks and Trends for 2025". (29 стр) Secur-serv.coim). 71% пользователей признают, что часто совершают потенциально опасные действия (например, используют пароли по-умолчанию). 96% из пользователей знали, что их действия являются крайне рискованными. Данная публикация базируется на данных, полученных в результате опроса 7500 специалистов и 1050 профессионалов области безопасности из 13 стран. 89% профессионалов считают, что многофакторная аутентификация безопасна, но хакеры часто находят способы обойти этот барьер. Число таких атак превысило миллион. Число успешных атак с компрометаций служебной e-mail (BEC) превысило 66 миллионов. 69% организаций было заражено ransomware.

85% опрошенных профессионалов, сообщили, что они знают о своей ответственности за безопасность, а 59% пользователей не считают себя ответственными. Система безопасности TOAD посылает 10 миллионов уведомлений в месяц. До 68 миллионов вредоносных сообщений посылается как бы от имени компании Microsoft. На рис. 44 представлены доли вкладов различных рискованных действий

Рис. 44. Процент предпринятых рискованных действий

Максимум приходится на использование служебных устройств для персональных нужд (29%).

Рис. 45. Доли вкладов разных причин рискованных действий

Причины принятия рискованных решений и деействий бывают самыми разными: "так удобнее", "'это экономит время или деньги" и т.д. На рис. 46 представлено распределение субъектов по уровню их потенциальной угрозы.

Рис. 46. Субъекты источники риска

Наибольшую угрозу представляют лица, имеющие высокие уровни доступа, в том числе к критически важным данным. На рис. 47 показано распределение групп людей, которые могут нанести ущерб. Данные для 2022 и 2023 годов.

Рис. 47. Группы людей, которые могут нанести ущерб

На рис. 48 представлены данные о влияние многофакторной аутентификации на уровень безопасности.

Рис. 48. Влияние многофакторной аутентификации

Хакеры часто пытаются выступать от имени общеизвестной компании, чтобы вызвать доверие потенциальной жертвы. На рис 49 показано распределение частот использования тех или иных брэндов. Лидирует по популярности компания Microsoft, за ней следует Adobe.

Рис. 49. Частота использования хакерами разных брэндов

Атаки вымогательства (Ransomware) сохраняют свою популярность. На рис. 50 показано распределение атак типа Ransomware.

Рис. 50. Атаки ransoneware

На рис. 51 показана частота заражения Ransomware после выплаты выкупа.

Рис. 51. Частота заражения Ransomware после выплаты выкупа

На рис. 52 представлены данные о последствиях атак типа фишинга. Результатом такой атаки становится потеря важной информации или денег в результате вымогательства.

Рис. 52. Последствия атак типа фишинга (2022-23гг)

На рис 53 представлены распределения для результатов моделирования фишинга (2022-23гг)

Рис. 53. Результаты моделирования фишинга

На рис. 54 приведены данные для разных видов бизнеса и других областей активности, включая государственный сектор. Предложен ряд мер, которые могут существенно улучшить безопасность системы.

Рис. 54. Данные для разных видов бизнеса и других областей активности

По мере роста бизнеса увеличивается число используемых технологий (см. "Top 5 IT Mistakes Growing Companies Make and How They Can Be Avoided. How Outsourcing IT Prevents Cyberattacks, Saves Costs, and Grows with Your Business", Sourcepass). Данный обзор был создан для быстро растущих компаний среднего и малого бизнеса с целью сокращения числа ошибок, совершаемых руководством. Одной из главных ошибок является опора только на одного ИТ-эксперта при принятии решений, что может происходить при использовании внешнего сервис-провайдера. Второй по значимости ошибкой является рассмотрение кибербезопасности, как нечто второстепенное. Далее следуют задержки инфраструктурных обновлений и некорректная бизнес стратегия в сфере ИТ. Пятой ошибкой является рассмотрение возможности экономии времени и средств исключительно за счет внутренних ресурсов, игнорируя скрытые источники издержек.

Обзор группы Airmic (Великобритания и Ирландия - 450 корпоративных членов и более 2000- индивидуальных) по перспективным технологиям, Patrick O’Neill (см. "Technology Priorities and Perspectives. The 2025 technology survey of Airmic members" ). Группа является активным членом FERMA (the Federation of European Risk Management Association). В условиях быстрого развития технологий приходится учитывать разнообразные риски, в частности при выполнении страхования. В обзоре 2025-го года содержатся результаты опроса большого числа экспертов. На рис. 55 представлено распределение экспертов по отраслям.

Рис. 55. Распределение экспертов по отраслям

На рис. 56 показано распределение компаний по годовой прибыли от 500 миллионов до 5 миллиардов.

Рис. 56. Распределение компаний по годовой прибыли

На рис. 57 размещено распределение компаний по типам технологий управлении рисками.

Рис. 57. Распределение компаний по технологиям управления рисками

На рис. 58 показано распределение по влиянию используемой технологии управления рисками

Рис. 58. Распределение по влиянию используемой технологии управления рисками

На рис. 59 слева отображена субъективная оценка технологии управления рискам, используемой в компании; справа - ее эффективность,

Рис. 59. Субъективная оценка технологии управления рискам, используемой в компании; справа - ее эффективность

На рис. 60 охарактеризованы препятствия внедрению новой технологии управления рисками.

Рис. 60. Препятствия внедрению новой технологии управления рисками

На рис. 61 показано, насколько эффективной оказалась аналитика при управления рисками.

Рис. 61. Эффективность аналитики при управлении рисками

На рис. 62 показаны вероятности внедрения конкретных технологий управления рисками в ближайшие три года в компании респонденте.

Рис. 62. Вероятности внедрения конкретных технологий управления рисками в ближайшие три года

В 2025г обзор компании Airmic Technology отражает состояние технологий с критической точки зрения. В то время как RMIS (Risk Management Information System) остается центральной частью системы оценки рисков, компании постоянно стремятся ее модернизировать и сделать более удобной для работы. В Великобритании можно ожидать в ближайшее время появления новой более совершенной системы, базирующейся на искусственном интеллекте. Предлагаются шаги, которые позволят пользователям заметно усовершенствовать среду уже сегодня.

Компания DEX (Digital Employee Experience) является поставщиком разнообразных программных средств, которые повышают производительность работников и снижают издержки (см. "A Pocket Guide to Digital Employee Experience", Everything You Need to Know About DEX Software at Your Fingertips). Эти программные средства повышают эффективность работы и ускоряют принятие решений. Система имеет встроенные средства мониторинга и управления.

Проблема безотказности почты является актуальной даже для такого гиганта, как Fujitsu UK flightsFujitsu outage crashes Post Office Horizon system", Karl Flinders, 17 Jul 2025 ). Случаются отказы, которые имеют практически национальный масштаб. Для многих коммерческих компаний наличие почтовой связи является критически важным. В 2009 году имел место очень тяжелый инцидент, но отказы разного масштаба продолжают случаться достаточно часто.

По сообщению NATS (National Air Traffic Services) в управлении авиационным трафиком Великобритании в среду поcле полудня произошли сбои из-за отказов системы управления Swanwick (см. "UK flights suspended after air traffic control outage", Alex Scroxton, 30 Jul 2025). Некоторые авиакомпании, включая British Airways, вынужденно сократили число полетов. Многие пассажиры оказались в затрудненном состоянии. Это крупнейший инцидент с 2014 года.

Компания Microsoft выяснила, что многие кибератаки на сервер SharePoint применяют ransomware Warlock (см. "SharePoint users hit by Warlock ransomware, says Microsoft", Alex Scroxton, 24 Jul 2025). Для атаки используются уязвимости CVE-2025-49704, и CVE-2025-53771 в ToolShell (Microsoft SharePoint Serve). Компания установила, что в атаках участвует несколько групп из Китая. В результате успешных атак хакеры получают возможность выполнять нужные им коды на компьютере жертвы. Национальный центр кибербезопасности Великобритании (NCSC) провел анализ случаев атак и в сотрудничестве с США подготовил меры для предотвращения таких инцидентов в будущем.

Компании все чаще начинают использовать средства genAI уже на стадии первичного знакомства с соискателями рабочих мест (см. "Robert Half exec details how to use AI to snag a tech job — and what not to do", Lucas Mearian, Jul 2, 2025). По данным компании Robert Half из 1000 сотрудников (USA) 35% опрошенных заявили, что основная проблема связана с увязкой будущей служебной роли с их опытом и навыками. Эффективность применения ИИ повышается, когда приложение используется многократно.

Сейчас только верхний слой работающих и областей охвачены начальной формой автоматизации и используют генеративный ИИ в своих офисных операциях. Это. относится к таким городам, как Сан Хосе, Сан Франциско, Огайо, Нью Йорк, Вашингтон и др..(см. "The geography of generative AI’s workforce impacts will likely differ from those of previous technologies", Mark Muro, Shriya Methkupally, Molly Kinder, February 19, 2025). На рис. 63 представлены уровни использования generative AI и ежегодная оплата со стороны города..

Рис. 63. Уровень использования generative AI и ежегодная оплата со стороны города

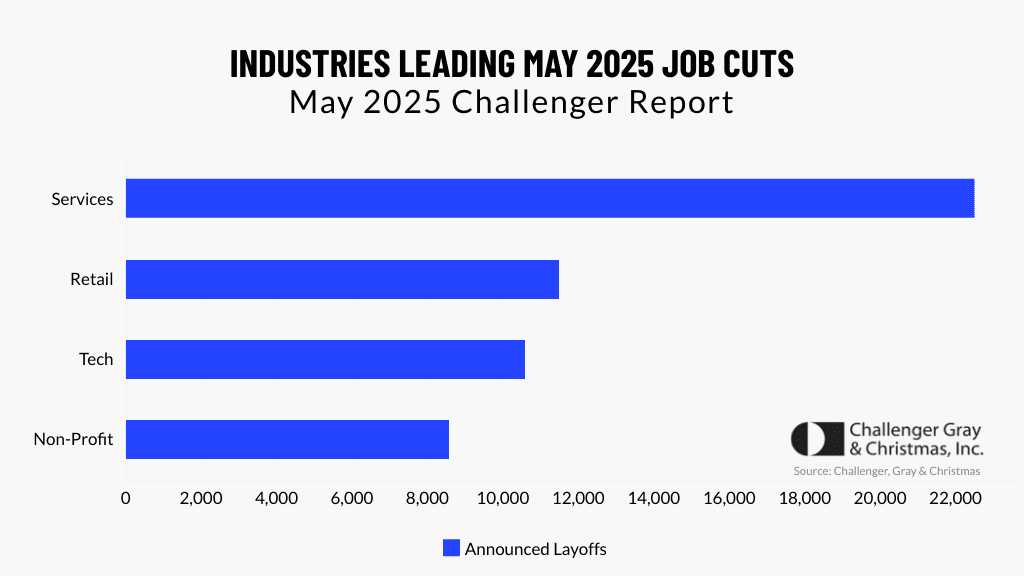

Служба занятости США объявила о сокращении числа рабочих мест в мае на 93,816 (см. "Jun 05 May 2025 Job Cuts Up 47% Over Same Month Last Year; Cuts Spread to Other Sectors Than Gov’t for Other Reasons Than DOGE", June 5, 2025). На рис. 64 представлено распределение сокращений числа рабочих мест по отраслям в мае текущего года. Лидирует сфера обслуживания (22,492), далее следует торговля (20,276) и.технологии (10,598)

Рис. 64. Распределение сокращений числа рабочих мест по отраслям в мае текущего года

Для дальнейшего развития и обеспечения безопасности программы Eutelsat французская сторона инвестирует 1.34 миллиардов евро (см. "Eutelsat secures €1.35bn to expand satellite offer", Joe O’Halloran, 23 Jun 2025 ). Будет поддержана программа низкоорбитальных телекоммуникационных спутников LEO, GEO и IRIS. Услуги системы охватят и Украину.

Компания Picus Labs проанализировала более миллиона (1094744) фрагментов вредоносных кодов, собранных в 2024 году (см. "RED REPORT.2025...The Top 10 Most Prevalent MITRE ATT&CK® Techniques. SneakThief and The Perfect Heist" (PICUS, 125. стр.). кражи паролей с 8% в20245 году до 25% в 2024. 93% всех атак используют 10 основных технологий вторжения. Одной из главных целей хакеров является кража информации. Для достижения этого хакеры применяют инжекции процессов, атакуя интерпретаторы команд и скриптов. Вредоносные коды становятся все более сложными и изощренными, выполняемыми в несколько этапов. Данные по каналам передачи пересылаются в криптозащищенном виде. На рис.64А представлена временная зависимость числа разнообразных вредоносных кодов с 2021 по 2024 годы.

Рис. 64А. Рост числа типов вредоносных кодов с 2021 по 2024 годы.

Рис. 64Б. 10 основных типов атак

Анализ ситуации, выполненный компанией Picus, показал, что предотвращение атак ухудшилось в 2025 году на 7%, но в разных областях вариации остаются значительными. Утечки информации увеличились на 6% ухудшается картина и со взломами паролей В 46% исследованных случаев хотя бы один пароль был взломан. В 13% случаев зарегистрированы ошибки конфигурации системы. Угроза атак типа Ransomware остается значительной. Вероятность предотвращения инцидентов лежала в пределах 69-62%. На риc. 65 показаны вариации вероятности предотвращения атак со временем (2023-25гг).

Рис. 65. Вариации вероятности предотвращения атак со временем

На рис. 66 показаны вариации вероятности детектирования атак в 2023-25гг. Реально менее 1 из 7 атак вызывают тревогу.

Рис. 66. Вариации вероятности детектирования атак в 2023-25гг

На рис. 67 представлена оценка вероятности предотвращения атак. Деградация контроля обычно более значительна, чем большинство компаний ожидают.

Рис. 67. Оценка вероятности предотвращения атак

На рис. 68 приведены доли эффективности правил детектирования атак.

Рис. 68. Эффективность правил детектирования

На рис. 69 приведены доли разных типов правил детектирования ошибок и атак..

Рис. 69. Доли разных типов правил детектирования

На рис. 70 представлено распределение эффективности предотвращения атак по отраслям промышленности. Лидирует сфера развлечений, далее следует недвижимость и здравоохранение.

Рис. 70. Распределение эффективности предотвращения атак по отраслям промышленности

На рис. 71 показано распределение эффективности детектирования атак по разным отраслям деятельноссти (лидирует система развлечений, далее следует образование и госсектор).