|

|

UP:

6.3 Система Firewall Next: 6.3.2 Средства противодействия атакам |

|

|

UP:

6.3 Система Firewall Next: 6.3.2 Средства противодействия атакам |

| Помните, вы постоянно являетесь мишенью сетевой атаки. Возможно именно сейчас, когда вы читаете эти строки, кто-то пытается или уже взломал вашу машину... |

В двадцать первом веке движущей силой и главным объектом всех отраслей человеческой деятельности станановится информация, и состояние каналов, сетей и безопасность серверов станут основой экономического развития. По мнению некоторых экспертов информация становится главной международной валютой. К сожалению, сложные сетевые технологии достаточно уязвимы для целенаправленных атак. Причем такие атаки могут производиться удаленно, в том числе и из-за пределов национальных границ. Все это ставит новые проблемы перед разработчиками и строителями информационной инфраструктуры. Некоторые современные формы бизнеса полностью базируются на сетевых технологиях (электронная торговля, IP-телефония, сетевое провайдерство и т.д.) и по этой причине особенно уязвимы. В 2009 году на повестку дня встала проблема унификации методики названия различных видов вредоносных кодов. Потребуется здесь и международное сотрудничество в сфере законодательства и установления барьеров для сетевых террористов. Не исключено, что придется со временем модифицировать с учетом требований безопасности некоторые протоколы и программы. Аргументом в пользу актуальности проблем безопасности может стать карта мира, отображающая число атак сети Межведомственного Суперкомпьютерного центра РАН. Цифры на карте отмечают число атак сети за час из соответствующей страны. Время от времени интенсивность атак возрастает в несколько раз.

58% всех приложений обречены быть “неприемлемыми” с точки зрения сетевой безопасности. Большая часть таких программ написана не профессионалами. При этом практика показала, что программы с открытыми кодами безопаснее, чем самодельные.

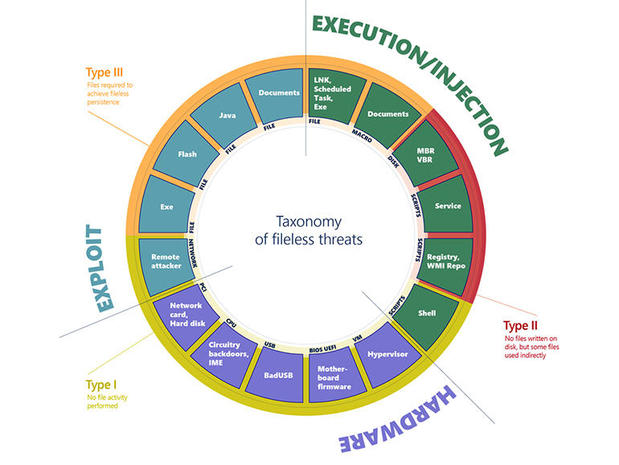

Нужно иметь в виду, что в современной машине вредоносные коды могут находиться не только на дисках или в оперативной памяти, на флэшках или CD, но и в чипах управления внешних устройств, в BIOS и т.д..

| Следует учитывать, что современные киберпреступники лучше вооружены, лучше подготовлены и организованы |

Сетевые угрозы исходят не только от хакеров. Проблемы может вызвать вполне добросовестный сетевой администратор. Например, в окрябре 2009 года весь шведский Интернет (зона .se) на целый час перестал работать из-за опечатки администратора, который редактировал записи DNS-сервера.

Число атак сети МСЦ РАН за один час. На нижней диаграмме показано географическое распределение атак. Самые большие красные квадратики соответствуют более 1000атак/час.

| Если в 2005 году было зарегистрировано 333000 новых угроз (вирусы, черви, троянские кони и др.), то в 2009 году число таких угроз из расчета на год составило 16495000. Это означает, что каждый час создается 1883 вредоносных кода! (Работа идет без выходных, отпусков и без скидок на кризисы). (Mike Chapple, "Endpoint Security") |

Основным источником сетевых уязвимостей являются дефекты программ и особенности каналов связи:

Отдельный широкий класс образуют мошеннические приемы, использующие социальную инженерию (phishing, Scam и пр.).

В традиционном фишинге сообщения рассылаются по большому списку IP-адресов через массу посредников. Цель - привлечь внимание как можно большего числа потенциальных жертв.

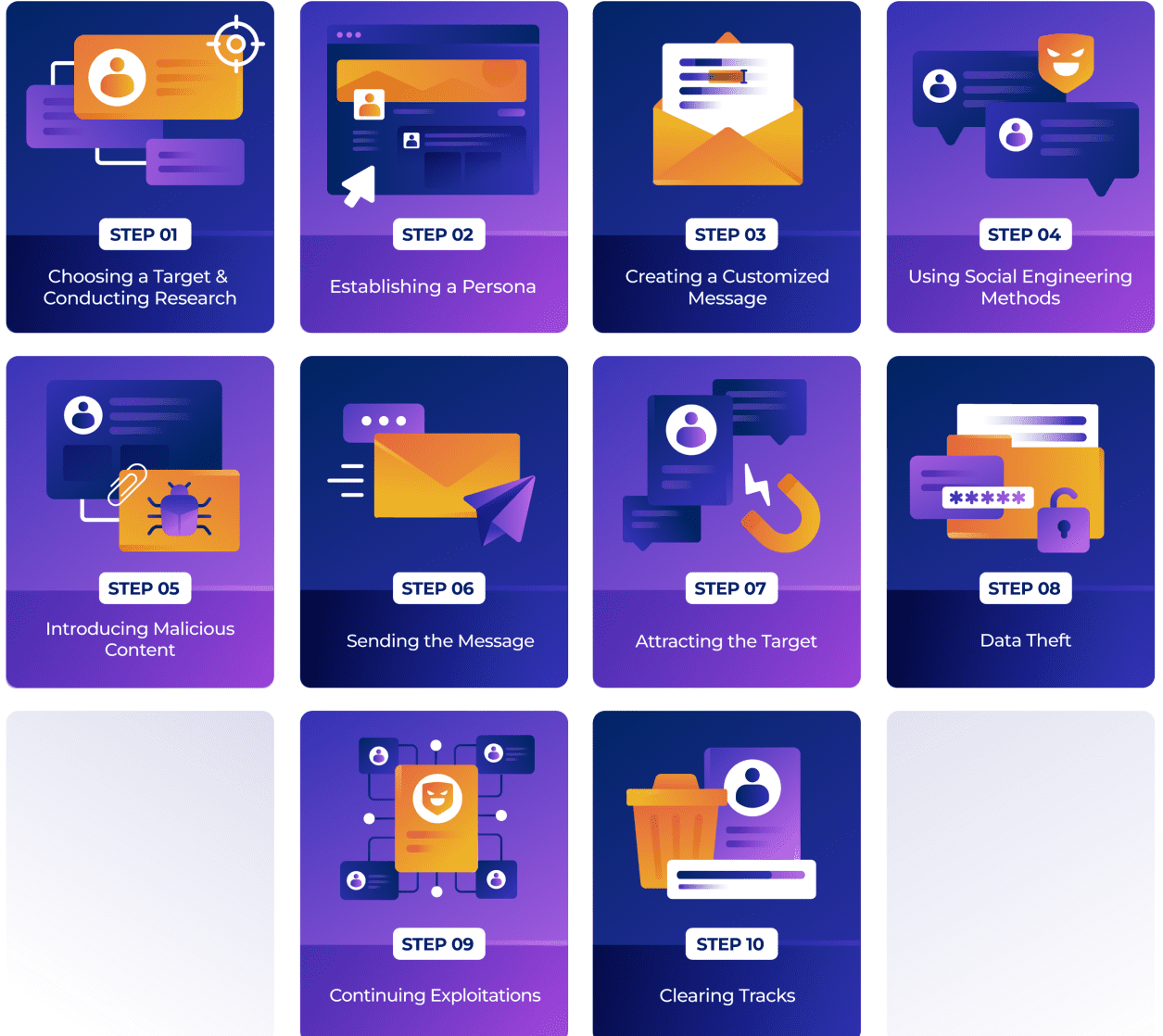

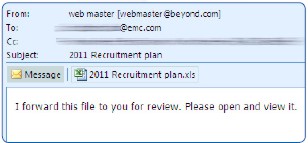

Целевой фишинг является одной из наиболее эффективных разновидностей атак (см. "Spear Phishing Prevention: 10 Ways to Protect Your Organization", Maine Basan, August 23, 2023). Обычно перед началом такой атаки проводится разведка. Выявляется ОС на машине-жертвы, установленные приложения, круг интересов и т.д.. На рисунке ниже представлены основные этапы целевого фишинга. На заключительном этапе хакеры стараются убрать все следы атаки.

Рис. Этапы целевого фишинга

Число ЭВМ, подключенных в Интернет, к концу 2005 года превысило 1 миллиард, а к началу 2010-го составило около 2 миллиардов. Число WEB-серверов в 2005 году перевалило за 70 миллионов (а в 2012 превысило 600 миллионов). Сегодня трудно представить себе фирму, организацию или учреждение, где бы для обработки документов, ведения бухгалтерии, учета, обмена сообщениями, доступа к информационным и поисковым серверам и так далее не использовали машин, подключенных к сети. Огромная масса людей не может себе представить жизнь без доступа к сети Интернет, который стал еще одним средством массовой информации. Но преимущества доступа к информации через сеть все чаще омрачается атаками вирусов, червей, троянских коней, spyware и хакеров. Актуальность проблем безопасности подтверждается достаточно обширным списком периодических изданий, посвященных данной проблеме: Network Security, Journal in Computer Virology, Virus Bulletin и многие другие.

| Информационная безопасность стала важным фактором успеха любого бизнеса. А издержки на обеспечение сетевой безопасности растут из года в год. |

Разнообразие угроз, подстерегающих пользователя, работающего в сети, огромно. Часть из них является платой за использование сложных информационных технологий, уязвимых к внешним воздействиям, другая часть сопряжена с деятельностью людей. Некоторые угрозы носят объективный характер, например, нестабильность или низкое качество питающего напряжения, электромагнитные наводки или близкие грозовые разряды, другие могут быть связаны с невежеством или неаккуратностью самого пользователя (последнее обычно опаснее).

Данные, представленные в таблице ниже, взяты в основном из материала WWW. World Wide Weaponization.

| Год | Событие |

| 1921 | Карел Чапек написал роман RUR о бунте роботов |

| 1948 | Джон Фон Нейман опубликовал книгу "Общая и логическая теория автоматов". Обоснование воспроизведения. |

| 1976 | Джон Бруннер опубликовал фантастический роман "Shockwave Rider" (о компьютерных взломах) |

| 1982 | Сотрудниками фирмы Ксерокс Джоном Шоком и Ионом Хуппом введен термин "червь" |

| 1984 | Кохем публикует "A short course on computer viruses" (краткий курс по компьютерным вирусам) |

| 1986 | Создан первый вирус для области boot (Brain) |

| 1987 | Зарегистрировано первое семейстиво вирусов Иерусалим |

| 1988 | Создан мультиплатформенный червь, способный перемещаться по Интернет |

| 1991 | Зарегистрирован вирус Микельанжело, вызвавший шок в прессе, но имевший малую опасность |

| 1992 | Создано первое полиморфное семейство вирусов (MtE - Mutation Engine) |

| 1995 | Первые атаки макровируса W97M документов MS Word |

| 1998 | Создан первый Java-вирус (Strange Brew) |

| 1999 | Первые успешные атаки червя VBS/Melissa систем, базирующихся на почтовой системе Outlook |

| 2000 | Появление вируса VBS/Loveletter - нанесшего наибольший урон. Первое вторжение в ОС Windows (Win32/Qazworm) |

| 2001 | Детектирование вируса Sega Dreamcast. Появление вируса, базирующегося на IM (Win32/Goner) Первая атака червя Red против WEB-серверов |

| 2002 | Появление вируса, способного заражать Macromedia Flash-файлы (ActnS/LFM.A) |

| 2003 | Регистрация червя Win32/Sobig Появление червя Blaster, использующего уязвимости Windows Регистрация кода Win32/SQLSlammer, использующего уязвимости Mirosoft SQL-сервера IRCbots (Internet Relay Chat) начал использоваться для управления botnet |

| 2004 | Первый червь Perl/Sarty - WEB-червь, использующий Google Первая война malware - Bagle/Netsky.Mydoom Создание быстро распространяющегося почтового червя (Win32/Mydoom) Регистрация первого червя для мобильных средств (SymbOS/Cabir) |

| 2005 | Появление червя Lion, поражающего LINUX-серверы Массовое распространение червя Win32/Sober Регистрация троянского коня Win32/TrojanDownloader, маскирующегося под видео кодек Появление первого кода ransomware (Win32/Cpcode trojan) Появление Adware, первого фальшивого антивирусного средства с выпадающими иконками предупреждений |

| 2006 | Зафиксирован червь Win32/VB.NEI (Kamasutra), который разрушает или стирает файлы на третий день месяца Появился червь W97/TrojanDropper, атакующий файлы MS Word |

| 2007 | Выявлена botnet "Storm", вовлеченная в рассылку SPAM (Win32/Nuwar) Созданы программы для удаленного занесения в машины вредоносных кодов Рост популярности целевых атак, использующих файлы MS Office (PPT,XLS, DOC) Получил распространение код Win32/Spy.Zbot для кражи банковской информации |

| 2008 | Появился вирус, заражающий Photo Frame Driver CD Червь Win32/Conficker поразил миллионы рабочих станций, использующих Microsoft OS |

| 2009 | Зарегистрирована botnet с числом машин в сети более 1.900.000 с центром управления на Украине |

Операторы ботнет, называемые также “bot-фермерами,” используют самые разные методы для построения своих вредоносных сетей. Обычно в число таких инструментов входит: почтовые вирусы, сетевые черви, техника drive-by download, троянские кони. Типичным примером можно считать сеть Koobface, через которую было заражено более 2.9 миллионов машин. Операторы Koobface для распространения вредоносных кодов активно использовали социальные сети Facebook, Twitter и MySpace. Обычная технология включает в себя попытку заинтересовать потенциальную жертву интересной информацией, переадресацию на вредоносных сайт (при этом часто используются методы социалльной инженерии и психологии), после чего клиент может получить предложение обновить Adobe Flash Player или кодек. Если клиент соглашается и кликает на соответствующей ссылке, производилась загрузка вредоносного кода на его машину.

В последние десять лет число идентифицированных уязвимостей увеличивалось в среднем более чем на 50% ежегодно (смотри Eight Question to Ask about Your Intrusion-Security Solution).

Если несколько лет назад атаки на сетевые объекты совершали в основном (около 90%) хулиганы, которые таким образом пытались самоутвердиться, сейчас вторжения на серверы и рабочие станции предпринимаются уже с корыстной целью (см. Лаборатория Касперского). Речь не идет о вторжениях в банки (хотя и это бывает), все много прозаичнее, хакер взламывает большое число машин, выбирая наиболее уязвимые, и формирует базис для распределенных сетевых атак отказа обслуживания (DDoS - Distributed Denial of Service) на сервис-провайдеров или серверы фирм (заказы поступают от конкурентов), или для рассылки СПАМ’а, что стало в нашей стране достаточно прибыльным и относительно безопасным бизнесом. К концу 2009 года предельные потоки DDoS-атак достигли 49 Гбит/c ! Для DDoS атаки сервера WilkiLeaks (www.wikileaks.org и cablegate.wikileaks.org опубликовавшего дипломатическую переписку и другие конфиденциальные данные) использован поток, превосходящий 10Гбит/c. DDoS-атаки стали одним из видов кибероружия. Наиболее известным программным средством для DDoS-атак является LOIC (Low Orbit Ion Cannon). К началу 2016 года стоимость DoS-атаки упала до 5$ за час.

Мы в ИТЭФ были вынуждены заниматься проблемами сетевой безопасности с 1995 года, когда несколько раз подверглись DoS-атакам. Сначала мы даже не знали, что происходит. Наш маршрутизатор CISCO-4000 был достаточно тихоходен и при потоках более 2000 пакетов в секунду самоблокировался. Не имея специальных средств и навыков, мы на диагностику проблемы в начале тратили более суток. Связано это с тем, что DoS-атаки чаще всего предпринимаются с использование фальсификации адреса отправителя. Две атаки были предприняты с ЭВМ из нашей локальной сети, взломанных ранее. Позднее такие объекты мы научились локализовать за несколько минут. Для этого была написана специальная программа. Алгоритм этой программы доложен на конференции МаБИТ-03, МГУ октябрь 2003 год.

Но описанные атаки были вторичными. Для нас оставалось не ясным, как взламывались ЭВМ-жертвы в нашей локальной сети. Чтобы прояснить эту проблему, мы поставили на входе сети ЭВМ, на которой сначала стояла программа t-meter, а позднее sniffer. Варьируя критерии отбора пакетов, мы смогли выявить IP-адреса машин, с которых производится сканирование адресов и портов ЭВМ нашей сети. В настоящее время число атак из расчета на одну ЭВМ превышает 20-100/сутки. В настоящее время мы анализируем поток атак на Межведомственный Суперкомпьютерный центр РАН. Для этого используется программа SNORT. При этом все данные об атаках автоматически записываются в базу данных, а по всем параметрам атаки строятся распределения (IP-адреса, порты, сигнатуры атак, время и т.д.)Для организации DDoS-атак обычно используется протокол UDP (хотя это и не является обязательным).

В последнее время (2015г) получили распространение DDoS атаки со стороны botnet Linux (XOR DDOS), которые способны иметь мощность, превышающую 150 Гбит/c (см. "A Linux botnet is launching crippling DDoS attacks at more than 150Gbps, Lucian Constantin).

В первом полугодии 2016 года регистрировались до 2000 DDoS-атак ежедневно (см. "Application Security Trends For 2016", January 12, 2016, IndusFace).

| Следует иметь в виду, что DDoS-атаки требуют немалых ресурсов, даже если они предпринимаются со взломанных машин (такие машины сегодня также стоят денег). По этой причине, если обычная рабочая станция может подвергнуться любой атаке, имеющей целью ее взлом, то DDoS-атаке сегодня подвергаются исключительно значимые бизнес или политические объекты (серверы новостей, финансовые учреждения, сервис-провайдеры, интернет-магазины и т.д.). |

Рост можности DoS-атак со временем (2002-2010гг)

В общем потоке атак DoS-атаки занимают до 27%, см. 2014. The Danger Deepens. Neustar Annual DDoS Attacks and Impact Report.

Если в 2008 году мощность DDoS-атак достигала 40Гбит/c, то в 2014-ом превысила 400 Гбит/c. Ущерб от этих атак в 2012 году составил 1 млн. долларов в день (США).

В 2017 году зарегистрировано 7,5 млн DDoS-атак (см. "DDoS attacks are still a danger, even during the lull period", Dan Swinhoe, on July 04 2018). С 4-го квартала 2017 по первый 2018 на 47% выросла мощность таких атак. В среднем частота DDoS-атак за год увеличивается на 16%. На текущий момент рекордом мощности DDoS-атаки является 1,7 Тбит/с. Наибольшим коэффициентом мультиплекации DDoS-атаки является 50000:1. Новым инструментом таких атак являются устройства IoT, в частности миниатюрные видеокамеры. Прогнозируется рост мощности DDoS-атак до 3 Тбит/c.

Согласно докладу компании Kaspersky Lab в последнем квартале 2018г зарегистрирована самая длительная DDoS-атака, которая продолжалась 329 часов (см. "Longest DDoS attack since 2015 lasts 329 hours", Macy Bayern, February 8, 2019). Лидирующая тройка стран с наибольшим числом DDoS-атак остается прежней: Китай (42%), США (29%) и Австралия (6%). В то время как число DDoS-атак в 2018 году сократилось, средняя длительность атаки увеличилась (с 95 минут в начале года до 218 мин. - в конце).

Атака MAC-flooding относится к классу разведовательных атак. Этот вид атаки может использоваться также в качестве DoS-атаки. Атакующая машина забивает переключатель (switch) огромным числом кадров с неверными MAC-адресами отправителя. Переключатели имеют ограниченную память для таблицы переадресации (МАС-порт) и при такой атаке таблица будет заполнена некорректными MAC-адресами, пришедшими от машины-атакера. При поступлении легального трафика из-за отсутствия соответствующих записей в таблице переадресации пакеты будут направляться на все выходы переключателя. В результате атакер, взломавший машину, которая реализует данную атаку, получит большое количество ценной для него информации. Кроме того, это может вызвать перегрузку каналов и самого переключателя.

Схема атаки MAC-flooding

Следует учитывать, что характер атак становится все более изощренным. Хакеры объединяются в клубы, издают журналы и продают хакерские CD. Сегодня крайне актуальным становится кооперирование их потенциальных жертв. Для профессиональных DDoS атак могут использоваться машины, взломанные ранее (зомби). Большие группы таких машин иногда называются армиями.

Обычно наибольшее внимание привлекают атаки из области вне локальной сети (SQL- или XSS-injection). Реально несравненно большую угрозу представляют визиты сотрудников в социальные сети (Facebook, Twitter и т.д.), e-mail phishing или drive-by download (так называемые приглашенные атаки), а также атаки инсайдеров (сетевые объекты, работающие в области, защищенной сетевым экраном). В случае посещения вредоносного сайта киберпреступники могут просканировать машину жертвы на предмет наличия известных уязвимостей. Под инсайдером подразумеваются не только сотрудники, работающие в локальной сети, но также скомпрометированные машины LAN (например, посредством USB-флэшей или любых других переносимых носителей или laptop'ов). Классическим примером инсайдерской атаки является утечка данных госдепартамента США, опубликованных на сервере WikiLeaks.

По данным департамента обороны США возможны достаточно забавные атаки. Атакер изготовляет специальные USB-флэши, загружает в них специальное программное обеспечение и разбрасывает такие устройства в местах, где их могут найти сотрудники интересующих его организаций. Найденное устройство будет рано или поздно вставлено в компьютер дома или на службе и станет источником заражения сети, поставляя атакеру ценные сведения. Главная особенность атаки - практически полная безопасность атакера. Ведь даже если жертва отследит адрес, куда отсылаются данные, можно всегда утверждать, что организатора подставили, а доказать обратное будет проблематично.

Ниже представлена диаграмма классификации угроз по степени их опасности. Смотри Unveiling the Security Illusion: the need for active network forensics. 95% посылаемых на WEB-сайты постов являются спамом или содержат вредоносные коды. 71% зараженных сайтов являются совершенно легальными (их создали не для заражения посетителей вредоносными кодами, данные конца 2009 года). 58% всех краж данных осуществляется через WEB-серверы.

Классификация различных угроз по их степени опасности

Впрочем, самыми опасными остаются неизвестные атаки неизвестного типа - атаки нулевого дня.

Эволюция вредоносности атак со временем

На рисунке выше видно, что все началось с сетевого хулиганства, стимулом которого было самоутверждение, (до 2004г это в основном вирусы и сетевые черви), а к 2010 году все вышло на высокий профессиональный уровень, где двигателем является алчность или политика, (APT, динамические, многофункциональные троянские кони и botnet c элементами стэлз).

Самое ужасное, потенциально опасные программные продукты стали разрабатывать вполне добропорядочные компании. Они это делают для реализации виртуальной рекламы своих продуктов, для получения данных о своих клиентах (их предпочтениях). Становится все труднее обнаружить отличие между чисто хакерскими творениями и такими встроенными объектами в совершенно нормальные программные приложения. Существует и российская фирма, специализирующаяся на разработке хакерских программ. РФ наверное единственная страна, где бизнесмены могут легально вести такой бизнес.

Некоторые компании стали разрабатывать вредоносные программы на продажу, например, Mpack. Компания DTC (Dream Coders Team) продает этот продукт по цене до 1000$. При этом предлагается даже послепродажное обслуживание и обновление арсенала атак. Они утверждают, что это исследовательская программа, что-то вроде Nessus. В крайнем случае они оправдываются тем, что торгуют же люди оружием...

Согласно данным на начало 2007 года, если машина, подключенная к Интернет, остается незащищенной в течение 30 минут, с 50% вероятностью она окажется взломанной (станет зомби). В настоящее время по данным института SANS в мире существует около 3-3,5 миллионов таких зомби (и их число стремительно растет). Спрос на такие машины достаточно велик (для рассылки SPAM), цена 20000 машин зомби колеблется от 2 до 3 тысяч долларов США (и имеет тенденцию к падению из-за массовости производства). Машины делятся на группы примерно 20 ЭВМ в каждой и эти группы активируются поочередно. Каждая машина посылает по 630 сообщений в час. Именно это обстоятельство может свидетельствовать о том, что машина является зомби, ведь вряд ли кто-то способен подготовить и послать столько сообщения за час. По данным ФБР (США) ежегодний ущерб от киберпреступлений превышает 67 миллиардов долларов.

| Почтовый протокол SMTP содержит в себе достаточно богатые возможности для хакеров. Прежде всего это касается приложений, написанных на WinWord или Exel. Дело в том, что просматривая такой документ вы видите лишь малую часть кодов в нем содержащихся. Сравните число символов текстового файла с образом того же файла в WinWord. Но это еще не все. В WinWord имеется возможность использования скриптов, написанных на Visual Basic (VB), которые могут использоваться для форматирования текста и для других самых разных целей. Но язык VB достаточно мощное средство, способное общаться через сеть с другими объектами. Но, просматривая приложение, написанное на WinWord, вы не будете даже предупреждены, что при этом на вашей машине исполняется какая-то программа. Про последствия я уже не говорю... |

В мае 2006 года 21-летний Джинсон Джеймс Анчета (Ancheta) из пригорода Лос Анжелеса был приговорен к 57 месяцам тюрьмы и штрафу в 15000$ за создание сети машин-зомби с суммарным числом машин 400000. Некоторые взломанные им машины принадлежали центру вооружений морской авиации США в Калифорнии. Анчета занимался продажей взломанных машин, рекламируя свой "товар" через Internet Relay Channel.

Мало зарегистрировать атаку, надо определить и корректно интерпретировать IP-адрес, откуда эта атака исходит. Чаще всего, имея IP-адрес, достаточно легко отследить путь атаки, например посредством Trace Route. Полезным может оказаться утилита NSLookup, а также служба Whois, которая позволяет определить сервис-провайдера атакера и его географическое положение. Существуют и специальные утилиты (базы данных), позволяющие с достаточной точностью определить географическое положение машины по ее IP-адресу (например, GeoIP). Но хакеры знают о таких возможностях и часто используют анонимные прокси-серверы, чтобы скрыть свой IP-адрес. Такие серверы могут создаваться на взломанных ранее машинах-зомби. Только легкомысленный хакер станет атаковать какой-либо сетевой объект со своей машины, при любой возможности он будет атаковать с машины-зомби, доступ к которой можно купить.

| Новые возможности может дать абсолютное географическое позиционирование всех машин (GPS). Уже в 2008 году в США дорогостоящие покупки стало возможно сделать только с машин с географической привязкой. Это стимулируется также случаями потери или кражи портативных машин, где хранилась ценная конфиденциальная информация. Если IP- или МАС-адрес можно фальсифицировать, то систему GPS не обманешь. Впрочем здесь предстоит еще решить проблемы связи IP-адреса и географического положения. |

Но существует класс атак с фальсификацией адреса отправителя, когда задачу определения IP-атакера решить затруднительно. Эта техника используется большинством атак отказа обслуживания (DoS), а также некоторыми другими (смотри RFC-2827 или http://book.itep.ru/6/rfc2827.htm).

Многие атакеры используют социальную инженерию и психологию, чтобы спровоцировать потенциальную жертву к действиям, которые нанесут ущерб. Например, год назад в ИТЭФ пришли письма, которые, если верить заголовку были посланы сетевым администратором. Приложение к письму было заархивировано, но для дезархивации требовался ключ, который содержался в тексте письма. В самом письме говорилось, что приложение, содержит инструкцию по улучшению безопасности. Почтовый сервер ИТЭФ имеет антивирусную защиту. Но зашифрованность приложения препятствовала распознаванию сигнатуры вируса. Хотя здравый смысл подсказывает, что сетевому администратору не нужно шифровать сообщение, адресованное клиентам сети, среди пользователей нашлось около десятка простаков, которые попались на эту удочку.

Потенциальную угрозу безопасности могут представлять специальные вставки во встроенное программное обеспечение процессора, BIOS, аппаратную память микросхем-драйверов внешних устройств, операционной системы и приложений. Аналогичные угрозы представляют любые программы с неизвестными исходными кодами, включая обеспечение маршрутизаторов. Считывать данные можно путем регистрации электромагнитного излучения дисплея и других устройств ЭВМ, и даже анализируя звук при нажатии терминальных клавиш. Этим список способов несанкционированного доступа не исчерпывается. Но эти угрозы здесь не будут рассматриваться.

| Предпочтение следует оказывать программам с открытым кодом или коммерческим программам, где продавец документально гарантирует безопасность. |

Число зарегистрированных сетевых вторжений в 2004 году превысило 200000. За 2004-ый год зарегистрировано 523×109 сетевых инцидентов (мониторинг 450 сетей в 35 странах, см. http://www.acmqueue.com/modules.php). За период с 2001 по 2003 годы число зарегистрированных компьютерных преступлений в России удваивалось каждый год. Считается, что 80% компьютерных преступлений не попадает в официальную статистику, так как жертвы боятся огласки, которая может подорвать к ним доверие партнеров и клиентов. В этом убедился Citibank в 1995 году после успешной атаки российского хакера, когда последствия публикации факта атаки принесли больший вред, чем сама атака. Но в последнее время, в частности в США (Калифорния), закон требует немедленного обнародования факта кражи персональной информации.

Если имеется несколько ЭВМ, объединенных в систему, и к этой системе имеет доступ определенное число удаленных клиентов, то наиболее уязвимыми являются соединения клиентов с этой системой. Хакеры стараются атаковать самое слабое звено в системе. Особенно уязвимы пользовательские, домашние ЭВМ. Зная это, некоторые банки предлагают своим клиентам удешевленные или даже бесплатные средства защиты (например, антивирусные программы). Некоторые корпорации и сервис-провайдеры предоставляют своим клиентам антивирусные программы и firewall.

| Следует, впрочем, иметь в виду, что только 40% вредоносных кодов может быть детектировано современными антивирусными программами (данные на начало 2010 года; Yankee Group). |

Принципы сигнатурного анализа сформировались в серидине 90-х годов прошлого века. Число сигнатур атак превысило 3000 к 2005 году и их многообразие продолжало лавинообразно увеличиваться, достигнув в 2009 году двадцати миллионного масштаба. Каждый месяц фиксируется порядка 5000 новых сигнатур (2009). Имеет место динамический прогресс системы щит-меч. С учетом полиморфизма проблемы перед разработчиками антивирусных и других аналогичных программ становятся все более сложными. Многие администраторы и хозяева сетей полагают, что до сих пор все обходилось, Бог даст, обойдется и впредь. Ведь у них на серверах нет соблазнительной информации, а фирма является небольшой, чтобы стать мишенью атаки. Такая позиция рано или поздно приведет к серьезным потерям. Это касается не только компаний, имеющим конкурентов (о них позаботятся непременно), или структур, имеющих на серверах конфиденциальную информацию (например, государственные учреждения), но и сетей, которые на первый взгляд не должны быть привлекательными для хакеров. Мы за счет большого числа машин в сети убеждались в этом уже не раз. Однажды были стерты несколько сот файлов общедоступного сервера http://book.itep.ru. Казалось бы какой в этом смысл? К счастью и меня была свежая резервная копия... Самое удивительное сервер продолжают атаковать, иногда по несколько тысяч раз в час (это уже на грани DoS-атаки). Хотя ничего привлекательного на сервере нет и вся информация является общедоступной.

| Рост числа сигнатур атак является фактором, работающим на стороне атакеров. Ведь все больше машинных ресурсов нужно на проверку. Этому способствует и усложнение новых сигнатур. Пока быстродействие машин росло достаточно быстро, это было не заметно. Но при выходе на скорости работы каналов передачи данных 10-100Гбит/с проблема стала весьма острой. |

| Прерывать работы по совершенствованию систем сетевой защиты нельзя. Рассчитывать на получение бесплатных разработок из Интернет наивно. Каждая вторая такая программа сама содержит в себе spyware! Поставщик антивирусной программы (особенно бесплатной версии) может быть сам разработчиком вируса или spyware. |

Ниже рассмотрены некоторые наиболее опасные виды сетевых атак. Этот обзор не следует считать исчерпывающим, так как полный перечень занял бы целый том. Некоторые классы атак, например, использующие переполнение буфера или переполнение стека (а также heap overflow), являются составной частью многих видов вредоносных атак. Атаки переполнения имеют в свою очередь много разновидностей. Одна из наиболее опасных предполагает ввод в диалоговое окно помимо текста присоединенного к нему исполняемого кода. Такой ввод может привести к записи этого кода поверх исполняемой программы, что рано или поздно вызовет его исполнение. Последствия не трудно себе представить.

Атаки переполнения буфера заслуженно занимают лидирующее положение (см. 'How do buffer overflow attacks work?", Brien Posey and Madelyn Bacon, 28 May 2019). Проблема эта усложнена тем, что корни ее связаны с тем, что данная уязвимость часто использует незащищенность на уровне ОС. Программист же может принять какие-то меры только на уровне своего приложения. Существует несколько разновидностей этого класса атаки: переполнение буфера, переполнение стека (где хранятся адреса возвратов из подпрограмм) и переполнение в системе динамической памяти ( heap). Наиболее популярны атаки переполнения буфера.

Любые виды ввода происходят через буфер, который имеет конечный размер. Стандартная процедура input в HTML также происходит чере буфер. Хотя при этом можно задать предельный размер поля, в реальности система не контролирует ввод за пределы указанного размера. После ввода скрипт может отбросить лишние символы, но это не решает проблемы, так как введенный текст уже мог повредить какую-то исполняемую программу.

Переполнение буфера может осуществляться "вручную" или с помощью специальной программы. В некоторых классификациях в данному типу относят и переполнение стека в версиях, где ввод, осуществляемый клиентом, помещается в стэк. Но так как стек применяется при вызове функций, подпрограмм и обслуживании прерываний возможны и другие виды атак. К переполнению буфера относят атаки против heap - структуры памяти, служащей для управления динамической памятью. Эта память используется пользователями часто на стадии компиляции. Атаки переполнения могут использовать ограничения размера представления целых чисел. Возможны атаки переполнения при использовании кодировки unicode.

Рассмотрим атаку переполнения стека. В исходный момент стек пуст, до тех пор пока клиент не ввел свое имя и пароль. После ввода пароля система пишет в стек адрес возврата, поверх которого заносится то, что ввел клиент. При обработке содержимого стека данные клиента посылаются по адресу возврата. Следует иметь в виду, что размер стека конечен и, если пользователь введет больше данных, чем было зарезервировано для стека, произойдет переполнение стека. Само по себе это не катастрофа, проблемы возникают в случае ввода в стек вредоносного кода (см. рис. 1).

Рис. 1. Состояние памяти до и после атаки переполния буфера

Например, программа предполагает ввод имени пользователя. Но хакер вводит исполняемую команду EXEC("sh"), которая требует от системы выдать в окно приглашение root shell (в Linux). Выданная команда не обязательно будет выполнена. Атакер должен специфицировать адрес возврата, который указывает на вредоносную команду. Система частично повреждена из-за переполнения стека и она попытается восстановиться, передав управление по адресу возврата, который уже модифицировал хакер. Вредоносная команда предваряется и завершается инструкцией NOP, что помогает хакеру выполнить нужную ему команды возврата. В конечном итоге хакер получает полный контроль над ОС.

Вирусы - вредоносные программы, способные к самокопированию. Передача от зараженной машины к незараженной может осуществляться с помощью приложения к почтовому сообщению. Способностью к саморассылке обладают сетевые черви, первым сетевым червем был Morris Worm, ориентированный на UNIX BSD. Первые вирусы (например, макровирус Melissa (1999г), распространялись через e-mail с привлечение адресной базы данных почтового сервиса, они получили распространение задолго до широкого внедрения Интернет. В начале они распространялись через дискеты, куда попадали вместе с копируемыми играми и программами. Позднее они стали распространяться с помощью макросов, присоединенных к документам WORD. Большинство вирусов содержат в себе:

Многие вредоносные коды, например, троянский конь с удаленным доступом (remote access Trojan) используют маскировку под программы, работающие с внешними устройствами. Так они могут оставаться неактивными, например, пока не используется мышка (см. статью Anthony M. Freed "Remote access Trojan evades detection using mouse functions"). Для решения своих задач хакеры могут использовать специальные трюки "ожидания", заимствованные из документации "Microsoft's MSDN" . Так для активации кода могут использоваться, например:

Существует три класса вирусов: заражающие файлы, систему или загрузочную зону системного диска и макро вирусы. Как вирусы так и черви могут распространяться посредством электронной почты (в этом варианте они синонемичны). В последнее время хакеры научились встраивать червей в графические файлы. Примером вирусной атаки может быть сайт форума "Высокие технологии 21-го века" (смотри скриншот ниже). Те кто посетил сайт и не имел адекватной защиты, получил копию этой заразы на свой компьютер. Но вряд ли можно утверждать, что это не технология 21-го века :-) Этот пример лишний раз свидетельствует, что наличие антивирусной защиты необходимо на каждом компьютере.

Известно, что многие вирусы и черви содержат в себе секции виртуально неизменных кодов. При заражении сети обычно появляется большое число идентичных пакетов. Кроме того, при этом в сети можно обнаружить большие пакеты, направленные внутрь или за пределы сети. Эти особенности могут быть использованы при детектировании вирусов или червей с неизвестной сигнатурой. Именно эти признаки были использованы системой ASE (Automatic Signature Extraction), разработанной компанией CISCO для своих маршрутизаторов, для детектирования вирусов и червей "нулевого дня". Соответствующие фрагменты кода были включены в IOS маршрутизаторов (версии IOS 12.4(15)T или выше).

C первого квартала 2005 года число WEB-базирующихся вредоносных кодов выросло на 540% (Gartner Inc). из обследованных 450000 сайтов по крайней мере 10% используются для загрузки вредоносных кодов посетителям. В последнее время резко возрос интерес к программам обеспечения WEB-безопасности.

Уведомление о вирусном заражении сайта www.vt21.ru

С момента создания до момента обнаружения вируса проходят часы, дни, недели, а иногда и месяцы (в среднем около года). Это зависит от того, насколько быстро проявляются последствия заражения. Чем это время больше, тем большее число ЭВМ оказывается заражено. После выявления факта заражения и распространения новой разновидности вируса требуется от пары часов (например, для Email_Worm.Win32.Bagle.bj) до трех недель (W32.Netsky.N@mm) на выявление сигнатуры, создания противоядия и включения его сигнатуры в базу данных противовирусной программы. Временная диаграмма жизненного цикла вируса представлена на рис. 1A (" Network Security", v.2005, Issue 6, June 2005, p 16-18). Только за 2004 год зарегистрировано 10000 новых сигнатур вирусов. Червь Blaster заразил 90% машин за 10 минут. За это время антивирусная группа должна обнаружить объект, квалифицировать и разработать средство противодействия. Понятно, что это нереально. Так что антивирусная программа является не столько средством противодействия, сколько успокоительным. Эти же соображения справедливы и для всех других видов атак. Когда сигнатура атаки становится известной, сама атака обычно не опасна, так как уже выработаны средства противодействия и уязвимость перекрыта. Под сигнатурой здесь подразумевается некоторый характерный двоичный образ фрагмента кода. Именно по этой причине такое внимание уделяется системе управления программными обновлениями (пэтчами).

Под сигнатурой здесь подразумевается последовательность бит (в памяти или на жестком диске), которая характеризует вредоносный код. Распознаванию сигнатуры может препятствовать полиморфизм такого кода, т.е. вариабильность кода, сохраняющая его функциональность. Известно, что некоторые современные разновидности Malware (malicious software) перекомпилируют себя каждые 5 минут, внося в текст неисполняемые команды (NOP) и, таким образом, варьируя свою сигнатуру. Большинство антивирусных средств используют эвристические подходы, помогающие распознать вредоносный код, несмотря на его вариации. Одним из таких подходов является анализ действий (операций, поведения программы), выполняемых программой (например, модификация содержимого какого-то критического файла), а не ее сигнатуры.

Черви имеют обычно более сложную структуру и включают в себя следующие секции:

Некоторые вирусы и черви имеют встроенные SMTP-программы, предназначенные для их рассылки и люки для беспрепятственного проникновения в зараженную машину. Новейшие версии снабжены средствами подавления активности других вирусов или червей. Таким образом могут создаваться целые сети зараженных машин (BotNet = robot Network), готовых по команде начать, например DDoS-атаку.

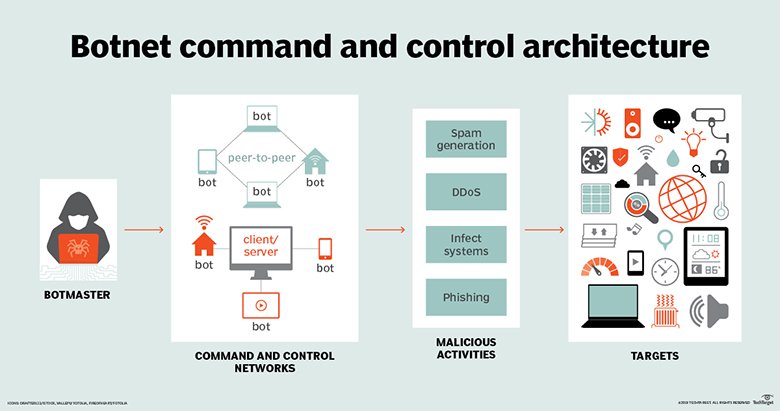

Существует две схемы управления botnet: централизованная и децентрализованная (peer-to-peer). Разумеется, возможно и комбинирование этих двух технологий. Для управления botnet используются протоколы IRC и HTTP. В botnet обычно имеется один или несколько серверов, которые ретранслируют машинам-зомби инструкции от хакера. Боты взаимодействуют с центром в среднем раз в два часа.

Сеть botnet, созданная с помощью кода Conficker в 2009 году, содержала около 6 миллионов машин. Всего зарегистрировано 5 версий этого сетевого червя. В начале декабря 2009 году было детектировано около 400000 IP-адресов, зараженных этим вредоносным кодом.

Для управления машинами-зомби может использоваться протокол IRC (Internet Relay Chart), эта схема относится к централизованному типу. Cистема рассылки сообщений IRC поддерживается большим числом серверов и по этой причине этот канал обычно трудно отследить и запротоколировать. Этому способствует также то, что большинство систем более тщательно контролируют входной трафик, а не выходной. IRC-управление к началу 2010 года стало неэффективным (время жизни не более суток). Но и принципы управление типа peer-to-peer нейтрализуются достаточно быстро. Для управления botnet в последнее время стали применяться социальные сети. Следует иметь в виду, что зараженная машина может служить помимо DoS-атак, для сканирования других ЭВМ и рассылки SPAM, для хранения нелегальных программных продуктов, для управления самой машиной и кражи документов, хранящихся там, для выявления паролей и ключей, используемых хозяином. Для реализации централизованной схемы контроля может быть использован также протокол HTTP. Если выявить и заблокировать работу центрального сервера botnet, она прекратит свою работу, хотя все машины участницы останутся взломаны. Botnet с децентрализованной схемой управления (P2P) более устойчивы и по этой причине более опасны. Смотри также 10 answers to your questions about botnets. Чтобы представить себе структуру современных сетей botnet, посмотрите на рис. 2.

Рис. 2. Пример структуры связей современных сетей botnet (Blue Coat Security Labs)

| Не следует пытаться уничтожить botnet, достаточно сделать создание такой сети слишком дорогим и опасным, т.е. сделать отношение цена/выгода неприемлемым. |

| К сожалению пока не придумано надежных средств обнаружения новых вирусов (сигнатура которых не известна). |

Рис. 2A. Диаграмма жизни вируса при благоприятном сценарии

Современные botnet - это достаточно сложные системы. На рис. 2В показана архитектура системы управления botnet (см. "How an IoT botnet attacks with DDoS and infects devices", Mary K. Pratt, 09 Jun 2020).

Рис. 2B. Архитектура управления botnet

Следует постоянно помнить, что дополнительные WEB-сервисы (FTP, DNS, доступ к DB и т.д.) создают новые угрозы безопасности. Уязвимости обнаруживаются время от времени в широко используемых программах, например, Internet Explorer, Outlook и Outlook Express. Эти атаки для проникновения в систему используют переполнение буферов.

Khobe (Kernel Hook Bypassing Engine). В 2010 году появилась программа, позволяющая сегодня обойти практически все известные антивирусные защиты для Windows XP и Windows 7. Первое упоминание о такой возможности появилось в 2007 году. Эта программа использует уязвимости в службе таблиц дескрипторов ядра операционной системы (SSDT). Данная техника может быть скомбинирована с атакой на Acrobat Reader или Sun Java Virtual Machine. Принцип ее функционирования заключается в следующем. Сначала посылается абсолютно безвредный код, после того, как его безвредность антивирусной программой установлена, и до начала его исполнения этот код подменяется другим. В условиях, когда в системе параллельно исполняется много процессов, и один процесс, как правило не знает, что творит другой, такую операцию достаточно просто реализовать. Очевидно, что злоумышленник должен иметь возможность исполнять двоичный код на машине-жертве. Хороший повод напомнить - берегись инсайдеров. На рис. 2Б показан пример схемы, при которой инсайдер похищает средства компании.

Рис. 2Б. Упрощенная схема краж, осуществляемых инсайдером

Инсайдер формирует фальшивый счет и направляет ее в систему обработки. Позднее он одобряет оплату этого счета. Может показаться, что такая сжема может пройти только один раз. Но это не так. Во-первых, контроль всех электронных документов осуществляется не так часто, во-вторых, в эту схему обычно включается несколько человек (в том числе и внешних) или просто эту работу реализует частично или полностью вредоносная программа, установленная на сервере платежей. Факт кражи будет установлен лишь когда сумма станет значительной. Смотри "Monitoring, Detecting and Preventing Insider Fraud and Abuse" by Dan Sullivan или http://www.justice.gov/criminal/cybercrime/thomasIndict.htm.

WEB-страницы иногда имеют скрытые ссылки на конфиденциальные данные. Именно на это рассчитывают хакеры.

| Практика показывает, что 80% усилий тратится на противодействие внешним атакам, а 70% реальных атак, наносящих ущерб, производится из локальной сети. |

Phishing - получение паролей, PIN-кодов и пр. (последующая кража информации). Впервые этот вид атак зарегистрирован в 1996 году. Этот вид атаки начинается с рассылки почтовых сообщений, содержащих ссылку на известный ресурс (или имитирующий такую ссылку). Практика показывает, что примерно четверть получателей открывают phishing-сообщения. Дизайн WEB-страницы обычно копируется с воспроизводимого ресурса. На фальсифицируемой странице может быть, например, написано, что банк, где вы имеете счет, проводит акцию по проверке безопасности доступа. Вам предлагается ввести номер вашей кредитной карты и PIN-код. Если вы это сделаете, злоумышленники сообщат, что все в порядке, а с вашего счета через некоторое время пропадут деньги. Но если это не сопряжено с банком, опасность такой атаки нисколько не уменьшается. Получив доступ к вашему акоунту, злоумышленники получат доступ к конфиденциальной информации и т.д. (смотри http://antiphishing.org/APWG_Phishing_Activity_Report_April_2005.pdf). Число атак типа phishing за апрель 2005 года составило 2854, месячный рост - около 15%. Хакер может прикинуться сотрудником организации и написать, что он забыл пароль. Служба администратора часто присылает новый пароль, не проверяя личность человека, приславшего запрос. Так терминалы иногда стоят в общедоступных помещениях, а сотрудник может ненадолго отойти от дисплея, не прерывая сессию, посторонний может сесть на его место, поменять пароль или загрузить троянского коня, получив доступ в систему. Злоумышленник может подсмотреть пароль и через плечо работающего легального пользователя. Хорошей практикой является отсутствие документов и тем более паролей на вашем рабочем столе. Длительная пауза в работе должна автоматически запирать дисплей. Критическая информация в laptop или notebook должна быть зашифрована. Одним из возможных средств атак является использование IDN (International Domain Name). Дело в том, что в системах, поддерживающих IDN, допускается использование букв национальных алфавитов, а, например, некоторые буквы латинского и русского алфавитов пишутся идентично. Этим могут воспользоваться злоумышленники, они могут зарегистрировать имена, которые выглядит как имена известной фирмы, например microsoft.com, где некоторые буквы заменены на русские, так что это внешне не заметно, например, буквы с или о. Тогда при ошибочной замене одной или нескольких букв на русские клиент попадет не на сайт компании Microsoft, а на внешне неотличимый от него сайт злоумышленника. В среднем электронные мошенничества наносит ущерб порядка 895$, частота же таких преступлений достаточно быстро растет. Пример подобного сообщения представлен ниже (я получил это сообщение на свой адрес в ЦЕРН (Женева)):

| |||

| Dear Valued Customer,

SmithBarney Citigroup, is committed to maintaining a safe environment for our customers. To protect the security of your account, SmithBarney Citigroup, employs some of the most advanced security systems in the world and our anti-fraud teams regularly screen the Citibank system for unusual activity. We are contacting you to remind you that on Nov. 28, 2004 our Account Review Team identified some unusual activity in your account. In accordance with SmithBarney's User Agreement and to ensure that your account has not been compromised, access to your account was limited. Your account access will remain limited until this issue has been resolved. We encourage you to log in and perform the steps necessary to restore your account access as soon as possible. Allowing your account access to remain limited for an extended period of time may result in further limitations on the use of your account and possible account closure.Visit now log on page and sign to account verification process: | |||

| https://www.smithbarney.com/login/login.cgi?redir=s | |||

| Thank you for your prompt attention to this matter. Please understand that this is a security measure meant to help protect you and your account. We apologize for any inconvenience.

Sincerely, |

Анализ инцидента показал, что произведена полная подмена страниц. Утилита Traceroute указывала на вроде бы легальный адрес в США...

При получении почтового сообщения, содержащего URL, возможна фальсификация адресов. Например написана ссылка www.microsoft.com, а на самом деле уход может происходить на адрес barmaley.com. Для этого можно записать URL в виде: <A href=http://barmaley.com>www.microsoft.com</a>. Хакер при этом может справедливо полагать, что читатель почтового сообщения не станет рассматривать HTML-код сообщения, а будет руководствоваться тем, что видит на экране.

Разновидностью такого рода атак является атака через DNS (или каким-то иным способом), когда страница известного URL подменяется страницей злоумышленника (spoofing).

При получении почты следует иметь в виду, что поле сообщения From: можно легко фальсифицировать. Хакер это может сделать для того, чтобы вы отнеслись с большим доверием к присланному сообщению. Протокол же SMTP и почтовые приложения не осуществляют проверку соответствия IP-адреса отправителя и поля From. Фильтрация сообщений по полю From предусмотрена лишь в программах AntiSPAM.

Традиционные программы antiSPAM не могут идентифицировать phishing-атаки. Такие сообщения не содержат ключевых слов, по которым детектируется SPAM (например, Viagra, pharmaceuticals или discount), они отправлены с адресов, еще не попавших в репутационные списки. Часто это адреса ваших хороших знакомых или коллег.

В последнее время широкое распространение получили хакерские операции перехвата субдоменных имен (DNS subdomain hijacking). Это особенно легко сделать, если DNS-сервис является внешним по отношению к организации или фирме. Например, если имеется домен www.example.com, хакером создается субдомен cheap-drugs.example.com, который переадресует запросы на IP-адрес хакера. Перехват имен субдоменов может производиться самыми разными способами. Целью хакера является размещение своего вредоносного сайта в благонадежной на вид доменной области. Для хакера такой тип атак привлекателен тем, что он может поставить под удар большое число машин, даже защищенных Firewall или IPS. Среди жертв хакеров оказались домены apptech.com, cfi.gov.ar, eap.edu, fabius-ny.gov, haskell.edu (данные с сайта RechRepublic).

Особое внимание хакеров привлекают кэширующие серверы имен (CNS - Caching NameServer). См. DNS security best practices to prevent DNS poisoning attacks. При реализации рекурсивных запросов всегда есть возможность модификации запроса или отклика. Для решения этой проблемы был разработан протокол DNSSEC.

Отмечается, что поддержка протокола multicast DNS открывает широкие возможности для DDoS атак (см. "Over 100,000 devices can be used to amplify DDoS attacks via multicast DNS", Lucian Constantin, IDG News Service, April 1, 2015 ). Domain Name System (mDNS; RFC-6762 и RFC-6804) является протоколом, который позволяет устройствам в локальной сети распознавать друг друга и выявлять доступные виды сервиса. Поддержка протокола возможна также системами NAS (Network Attached Storage). К сожалению, практические реализации протокола не следуют строго его регламентациям, допускают выход запросов за пределы локальной судсети, что создает условия для DDoS-атак.

В зависимости от типа запроса mDNS может выдать данные об устройстве (модель, серийный номер, MAC-адрес и предоставляемых сервисах. Эти данные могут помочь хакеру спланировать будущую атаку. Этот протокол помогает организовать DoS-атаку, так как отклик всегда по размеру в несколько раз больше запроса.

Некоторые сервис-провайдеры по ряду причин используют сокращенные имена субдоменов DNS для обозначения названия своих сервисов (например, в Twitter или e-mail). В последнее время сокращенное имя URL сервиса is.gd использовалось достаточно активно для переадресации клиентов на phishing-сайты. За время активности (см. рис. 2B) на сайт поступило 50 млрд. запросов. Ниже приведен пример ссылки-переадресайии на вредоносный сайт:

http://is.gd/Tb###U?2.taobao.com/item.htm?spm=2007.1000337

Рис. 2B. Активность субдомена is.gd (данные Netcraft)

На рис. 2С приведены доли 5 ведущих URL, использованных для переадресации на phishing-сайты.

Рис. 2C. Доли сокращенных имен доменов, используемых для phishing-атак

Вывод прост сокращение имен доменов, используемых для названий сервисов, удобно, но почти всегда опасно для пользователей.

Чтобы быть в курсе того, что делается в вашем домене (здесь предполагается, что ваш домен имеет имя example.com), полезно время от времени использовать утилиту dig:

dig @a.iana-servers.net example.com axfr

| Большую угрозу могут представлять фальсификации серверов обновления (WINDOWS, антивирусных библиотек и т.д.), так как при таком "обновлении" в ЭВМ жертвы может быть записана любая вредоносная программа. Сходную угрозу может представлять интерактивная игра, которая, например, при переходе с одного уровня на другой, предлагает загрузить некоторый программный модуль. |

Эта программа, которая на вид имеет безобидное назначения, на самом деле содержит определенные вредоносные функции. Она может фиксировать все нажатия клавиш на терминале или мышке, способна записывать screenshot'ы и передавать эти данные удаленному хозяину. Если на ЭВМ оказался установленным общеизвестный троянский конь, машина становится уязвимой. Именно с этим связано сканирование хакерами номеров портов известных троянских коней. Многие современные вирусы и черви могут загружать в зараженную ЭВМ троянского коня (или программу spyware), целью которого может быть не только получение паролей, но также номера кредитной карты и PIN-кода. В некоторых случаях зараженная машина может стать источником DoS-атаки. Исследования, проведенные в 2004 году, показали, что 90% РС имеют какой-то вид spyware (это не обязательно троянские кони). В среднем каждая ЭВМ содержит в себе до 26 разновидностей таких программ (возможно, это и преувеличение, но если вы не предпринимали специальных мер, как минимум одна такая программа в вашей ЭВМ имеется). Следует учитывать, что Spyware, имеют примерно те же возможности, что и троянский конь, встраиваются в другие программы и распространяется несколько другими методами. Программа троянский конь может рассылать себя другим машинам (как и сетевой червь). Кроме того, в отличие от троянских коней эти программы часто не обнаруживаются антивирусными программами. Смотри www.earthlink.net/about/press/pr_spyAudit, www.ssppyy.com и securityresponse.symantec.com. Программа "Троянский конь" обычно содержит в себе следующие секции:

Функцией Spyware является сбор данных об активности вашей машины, о криптоключах, паролях и другой критической и конфиденциальной информации. Spyware.Ssppyy может попасть к вам вместе с поздравительной открыткой. Если хотя бы один пользователь откроет такую открытку, вся система окажется скомпрометированной. 80% данных Spyware отсылает своему хозяину по почте (порт=25), некоторые разновидности этих программ содержат в себе почтовый сервер. Расходы на противодействие spyware увеличиваются ежегодно примерно в пять раз. Сюда входят расходы на создание программ и обновление баз данных сигнатур spyware.

Симптомами приcутствия spyware в вашем компьютере могут служить следующие признаки: (см. Recognizing and Avoiding Spyware).

Проверка моей машины с помощью программы BPS Spyware показала, что там содержится около 2000 таких программ (машина не сканировалась на предмет spyware); всего по результатам сканирования удалено 17825 объектов), но с момента инсталляции ОС на машине работала антивирусная программа. Последние полгода там работал ZoneAlarm. Полная очистка ЭВМ от spyware, размещенных в файлах, в cookies, в реестре и т.д. заняла достаточно много времени.

В последнее время троянские кони стали использоваться для отслеживания места пребывания хозяина машины (laptop). В перспективе, когда машины получат датчики GPS, эта задача существенно упростится.

Cookie содержит информацию о вашем имени, установках и предпочтениях при просмотре конкретного сайта. Эта информация заносится на ваш компьютер при просмотре этого сайта. На рис. 2D показана схема вторжения для троянского коня adwind-java. Для вторжения необходимо наличие активного модуля языка Java.

Рис. 2D. Схема вторжения для троянского коня Adwind

SPAM составляет до 90% полного объема почтовых сообщений. Сопряжено это с тем, что рассылка SPAM стала достаточно доходной частью полукриминального бизнеса. Это связано с потерями сетевых ресурсов, о времени получателей я уже не говорю. Часть таких сообщений часто заражена вирусами, червями или троянскими конями. Я, например, получаю до 300 таких сообщений в день. У меня есть специальный почтовый ящик, куда такие сообщения складываются. Эффективность современных фильтров SPAM достигает 90%. При этом следует учитывать, что такие фильтры сильно загружают серверы DNS. Для минимизации SPAM обычно рекомендуется иметь несколько почтовых адресов, например, один для частной переписки, один для деловой и один для информационных обменов, подписки и пр. Это облегчает распознавание SPAM. Полезно самому создавать уникальные адреса для каждого вида обменов и время от времени их менять (см. email.about.com/library/weekly. Это легко делать в случае подписных листов. Рекомендуется удалить свой почтовый адрес из своего WEB-сервера. Не рекомендуется покупать что-либо по рекомендациям SPAM-рассылок, тем более что в 95% случаях это могут оказаться недобросовестные поставщики. В последнее время для исключения распознавания SPAM по содержанию, отправители стали использовать графическую форму представления текста. Смотри также http://email.about.com/cs/spamfiltering, email.about.com/library/howto/htnegativespamfilter.htm, spam.abuse.net/spam/ и www.scambusters.org/stopspam/stop-spam.html. По данным Sophos 60% SPAM рассылается через взломанные ЭВМ. SPAM не только раздражает, съедая сетевые ресурсы, он делает бизнес менее эффективным. Представьте сколько времени сотрудники тратят на просмотр таких сообщений, сколько средств и ресурсов тратится на приобретение и обслуживание программ, фильтрующих почту, и вы поймете, что SPAM не безобиден и уже сегодня наносит ущерб более значительный, чем сетевые вирусы. Следует также учесть, что SPAM стал одним из основных средств рассылки троянских коней spyware, phishing и прочих разновидностей malware. В мае 2008 года ботнет Srizbi рассылала до 60 миллиардов SPAM-сообщений в сутки.

SPAM используется и для заражения машин вредоносными кодами. Для этой цели обычно применяются приложения со встроенными скриптами и другими опасными программами.

Разновидность SPAM, рассылаемая через IM, иногда называют SPIM.

“Пассивные” атаки с помощью, например, sniffer особенно опасны, так как, во-первых, практически недетектируемы, во-вторых, предпринимаются из локальной сети (внешний Firewall бессилен).

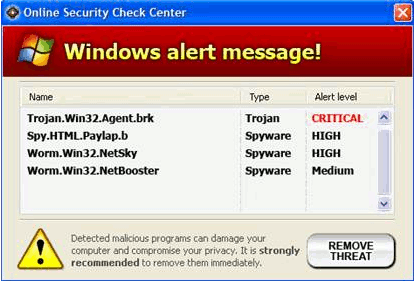

Scam - мошеннический трюк, заключающийся в том, чтобы, ссылаясь на авторитетных лиц, втереться в доверие и извлечь коммерческую выгоду. Первооткрывателями этого вида мошенничества были адресаты из Нигерии. Смотри en.wikipedia.org/wiki/Scam. Начиная с 2008 года стал активно использоваться мошеннический трюк, когда предлагается антивирусное (или любое программное защитное средство), при попытке загрузки которого машина оказывается заражена вредоносным кодом. Причем доступ к этой программе часто оказывается платным, что внушает дополнительное доверие потенциальной жертвы.

В организациях с 10000 сотрудников сплошь и рядом имеется до 16000 акоунтов за счет уже давно не используемых (люди уволились). Такие неиспользуемые акоунты могут стать объектом атаки, тем более что их создание может относиться ко времени, когда безопасности паролей не уделялось должного внимания. По этой причине администратор должен требовать регулярного обновления паролей и удалять устаревшие, неиспользуемые акоунты. Следует также учитывать, что средний сотрудник имеет в среднем как минимум 20 паролей (рабочей станции, сервера, базы данных, почты, социальной сети и пр.), это дополнительно усложняет ситуацию. Чрезмерные требования к сложности пароля могут иметь обратное действие - человек его забывает или записывает на видном месте. При большом числе паролей человек выбирает их похожими или даже одинаковыми, что упрощает их подбор злоумышленником. Опросы показывают, что средний человек способен помнить 4 пароля, а должен занать до 40! Именно этот факт делает привлекательным применение многофакторных систем аутентификации (специальные карты-ключи, биометрические данные, например, отпечатки пальцев, голос или радужка глаз).

При разработке новых устройств и программ надо уже на стадии проектирования встраивать в них средства безопасности. Должны быть разработаны специальные курсы обучения тому, как писать безопасные программы, например, CGI.

Еще одной, достаточно новой угрозой является IM (Instant Messaging - по существу это Internet Relay Chart (IRC)). Хотя большинство систем IM (MSN, Yahoo IM, AIM и др.) имеют стандартные номера портов, блокировать доступ для этого сервиса, закрыв эти порты, нельзя, так как системы могут воспользоваться другими номерами портов, например, 80, 23, 20 и т.д.. К этому классу уязвимостей следует отнести и сервис ICQ. Возможно, некоторые читатели сталкивались с появлением на экране их дисплея окна, приглашающего сыграть в "бесплатном" казино, это одно из проявлений подобных атак. Некоторые пользователи могут полагать, что они в безопасности, так как не используют e-mail. Для защиты от этого вида атак нужно специализированное программное обеспечение. Следует также помнить, что однажды запретив IM, нельзя быть уверенным, что вы полностью защищены с этой стороны. Например, автоматическое обновление Windows XP SP2 включает в себя загрузку Windows Messenger, что сведет на нет ваши усилия.

Прогнозируется, что к 2010 году 90% клиентов в сфере бизнеса будет использовать для общения технологию IM. Здесь клиент знает, с кем общается в реальном времени, IM исключает задержки отклика, характерные для e-mail. Кроме того IM является частью набора технологий UC (Unified Communication), который становится все более популярным. Уязвимость таких систем увеличивается за счет того, что сервисы e-mail, IM, SMS, VoIP и пр. реализуются независимо. Помимо этого, сегодня для IM характерно отсутствие четкой политики безопасности, а средства IM инсталируются клиантами сети предприятия без информирования администратора. Потери из расчета на один инцидент в 2008 году достигли 288000$. Смотри Направления и тенденции развития ИТ-технологий. 2008 год.

Вообще в отношении IM любой пользователь и сетевой администратор должен ответить на ряд вопросов:

Следует внедрять средства записи всех IM-обменов. Это позволит иметь архив всех обменов. Служащие же, зная, что все обмены на предприятии записываются, будут вести себя более осмотрительно. Параллельно можно внедрить фильтрацию IM по ключевым словам, чтобы исключить утечку критической информации. Такие фильтры могут блокировать также передачу вредоносных кодов внутри IM-сообщений.

| Но главной уязвимостью и главной сетевой угрозой остается человек с его слабостями и несовершенствами... |

Так как беспроводные сети находят все более широкое применение, а безопасность таких каналов оставляет желать лучшего, возможен перехват трафика с помощью средств типа sniffer. Высокой безопасности можно не получить даже в случае применения VPN и двухфакторной аутентификации (SecurID). Для хакера такие объекты атаки привлекательны тем, что им не нужно устанавливать соединение с каким-либо объектом в локальной сети, не оставляя следов в FireWall или IDS. Обычный просмотр WEB-страниц может помочь украсть индивидуальные параметры. Пользователи корпоративной сети при работе с WEB-страницами (просмотр требует аутентификации) могут получить уведомление: "Your connection to the network has been lost - please reenter your username and password". Инициатором такого сообщения может быть злоумышленник, который рассчитывает получить ваши аутентификационные параметры. Беспроводные средства облегчают атаки и стационарных объектов. Клиент, купивший карту доступа, получает динамический адрес и его локализация и идентичность достаточно трудно установить. Существуют специальные средства для выявления приборов 802.11, например, Kismet или Air Defense (разновидность IDS). Но такие средства могут использоваться как во благо, так и во вред, они могут помочь обнаружить плохо сконфигурированные точки доступа. Для таких сетей особенно актуальна проблема однозначной идентификации пользователя, где бы он ни находился. Обычно портативные ЭВМ после включения пытаются установить соединение с известными им беспроводными точками подключения (их число может превышать сотню), атакер может сформировать точку доступа, имитирующую один из таких узлов, для установления соединения с данной ЭВМ и получения параметров доступа. В последнее время появились экраны, работающие по технологии стелз, способные экранировать радиоволны определенных частот. Это позволяет обезопасить беспроводные локальные сети, сохраняя работоспособность мобильных телефонов. Эта технология может помочь исключить интерференцию систем, работающих на идентичных частотах.

Если нет насущной потребности, следует дезактивировать вход USB на уровни BIOS. Заметной уязвимостью обладают все переносные ЭВМ. Человек, получивший к такой ЭВМ доступ, за несколько минут может установить новый пароль (с помощью загрузочного диска) и скопировать оттуда любую информацию или установить там троянского коня. Особую категорию составляют домашние ЭВМ. Многие компании одобряют работу своих сотрудников дома (экономится электричество, рабочее место и пр.), удобно это и работникам (экономится время в пути и бензин). При подключении к офисной сети предпринимаются достаточно серьезные меры безопасности, но эта же машина может использоваться детьми, подключающимися к самым разным сайтам, среди которых могут быть ЭВМ злоумышленников. При этом нет никакой гарантии, что в такую машину не попадет троянский конь или другая вредоносная программа. После же подключения в сети компании такая машина может стать источником угрозы для других ЭВМ локальной сети. Покидая рабочее место, целесообразно выйти из ОС (произвести процедуру Logoff), но все ли это делают? По этой причине после 30-60 сек пассивности, ЭВМ должна сама выполнить эту процедуру. Многие компании в случае успешной сетевой атаки скрывают этот факт, чтобы сохранить доверие клиентов. Это приводит к тому, что число жертв увеличивается (такой же атаке подвергаются другие, не предупрежденные об угрозе).

Сигнатуры современных атак могут быть достаточно изощренными. Это может быть не просто попытка установить соединение с определенным портом, а вполне определенная последовательность попыток соединений, приводящая к соединению. Это характерно для доступа к некоторым люкам, специально оставленным хакером в какой-то программе. Такая схема исключает детектирование окон уязвимости простым поиском открытых портов (так работают некоторые программы поиска вторжений). Подробности этой техники смотри по адресу www.portknocking.org.

Появились сообщения о разработки вредоносных кодов, написанных на JavaScript. В это трудно поверить, но если это так, масштаб сетевых угроз увеличивается весьма существенным образом. Ведь в этом случае не нужно ничего копировать с вредоносного сайта, достаточно туда заглянуть. Но по-прежнему главной уязвимостью остается неопытный и малообразованный пользователь.

Наибольшую угрозу представляют атаки с помощью программ, специально написанных для вторжения в конкретную ЭВМ или сеть. К сожалению, большинство разработчиков приложений не учитывает требования безопасности. Сертификация программ, как правило, не включает в себя аспект безопасности (попыток вторжения). Следует разделять уязвимости "врожденные" и специально созданные хакером. Эти два вида бывает трудно разделить, если вы покупаете нелегальное программное обеспечение. Хороший хакер готовит вторжение с тщательной разведки объекта атаки. Это не обязательно сканирование или попытки подбора пароля. Такую информацию хакер может получить из описаний разработанных на сервере-мишени программных продуктов (требования к ОС, версии и т.д.) Он может послать запросы на серверы Whois, посылая команды finger или почтовому серверу и пр. В отдельности такие запросы не говорят ни о чем. Но, если собирать статистику о клиентах сети (используемые запросы, ping, traceroute, сканирования определенных портов и т.д.), то по совокупности этих данных можно с приемлемой вероятностью прогнозировать угрозу.

При стратегическом планировании в сфере сетевой безопасности следует учитывать тенденцию в направлении распределенных систем и более широкого внедрения беспроводных систем. Оба эти фактора делают решение проблем значительно труднее.

По мнению экспертов в последнее время важной мишенью атак становятся приложения, особенно те, которые взаимодействуют или доступны через Интернет. На долю таких приложений приходится до 70% успешных сетевых атак (данные Gartner Group).

В последнее время атаки серверов становятся двухэтапными. Так как сервер обычно защищен лучше рабочей станции, сначала атакуется именно она (например, через e-mail или Explorer). А далее с рабочей станции предпринимается уже атака сервера. Собственно атака даже может быть не нужна, если на рабочую станцию в результате атаки был загружен троянский конь или spyware. Ведь эти коды позволяют перехватить пароль, когда он еще не зашифрован.

В последние годы количество выявленных уязвимостей увеличивалось на 50% ежегодно. За 2007 год выявлено более 7200 уязвимостей.

Начинать следует с выявления возможно намеренных или случайных уязвимостей:

Первые два пункта крайне важны, именно с обеспечения неуязвимости этих объектов следовало бы начинать разработку комплексной системы безопасности. К сожалению это пока не достижимо по финансовым и технологическим причинам. Остальные позиции являются объектами различных этапов данного проекта.

Следует учитывать и то, что сегодня в Интернет все серверы сканируются поисковыми системами. И, если по небрежности или легкомыслию там окажутся какие-то конфиденциальные данные, они станут доступны всем желающим, в том числе и конкурентам. Им даже не потребуется тратить свои усилия, все что им нужно, они получат через поисковую системы. По этой причине на серверы, подключенные к Интернет не должны попадать критические данные.

| Техника атак достаточно быстро меняется, например, атаки, описанные в статье bl_ice.htm практически все уже не опасны, если на машине используются обновленные версии системных и прикладных программ. Сейчас актуальны атаки с помощью писем, к которым прикреплены зараженные троянским конем или spyware приложения (SPAM). Посылка такого письма может быть выполнена от имени администратора сети или хорошего знакомого, которому вы доверяете. Это особенно легко сделать из локальной сети с чужой машины, воспользовавшись временным отсутствием коллеги. Другим источником вторжения являются зараженные WEB-серверы (они необязательно принадлежат хакерам). Причем рекомендация посетить этот сайт может исходить от вашего "хорошего" знакомого по схеме, указанной выше. Вид сайта может быть совершенно безобидным, содержать какой-нибудь смешной клип и т.д. Российская бедность делает многих интернетчиков жертвами таких сайтов, так как они вынуждены искать "бесплатные" программы. Вообще хранилища бесплатных программ один из самых распространенных видов разносчиков троянских коней, adware, spyware и т.д. После того как машина скомпрометирована, задача атакера как можно лучше скрыть этот факт. Он может отредактировать журнальные файлы машины жертвы. Современные виды malware имеют встроенные средства маскировки. Такая программа может блокировать работу антивирусной защиты, отключить систему выдачи сообщений об ошибках и сбоях, позаботиться о том, чтобы все, в том числе модифицированные файлы сохранили свой старый размер, саботируют работу программ безопасности, блокируют обновление Windows или антивирусной базы данных и т.д. |

| Предыдущие абзацы был написан примерно 5 лет назад. Тогда еще основным источником заражений вредоносными кодами являлась электронная почта. Но уже тогда сформировалась тенденция, когда основной угрозой стали WEB-приложения и Instant Messaging. WEB-атаки имеют принципиально иную природу, чем черви или вирусы. Начиная с 2008 года, главной угрозой стали социальные сети типа Facebook или Twitter. Это связано с тем, что в этих сетях клиентам разрешено занесение своего контента на общедоступные серверы (блоги, интерактивные личные дневники и пр.). Новой сферой деятельности хакеров стали серверы социальных опросов, где они научились тотально искажать результаты. Это стало их дополнительной статьей доходов. Twitter часто используется хакерами для управления botnet. |

Последние исследования показали, что 95% комментариев в блогах содержат в себе SPAM или вредоносные коды. Под SPAM'ом подразумеваются и заказные политические комментарии.

| C 2009 года хакеры научились использовать себе на пользу меры сетевого противодействия атакам (ACL). Взломанная машина становится источником рассылки SPAM или сетевых атак. В результате ее IP-адрес автоматически заносится в ограничительные списки (ACL) провайдеров и сетевых администраторов. Обычно факт взлома выявляется через 1-5 дней, но в ACL адрес может остаться на месяц или даже навсегда. В результате жертва взлома оказывается изолированной от многих ресурсов Интернет. На практике некоторые коммерческие компании, зависящие от Интернет, оказались разорены. |

Прежде чем обсуждать средства противодействия вторжениям, следует рассмотреть пути и методы вторжения и причины потери критических данных. Эта информация позволит более осознанно строить линию обороны. Обращу ваше внимание лишь на некоторые из них:

| Практика показывает, что 60% компаний, подвергшихся серьезному сетевому вторжению, уже не могут восстановить свой имидж и в течение года прекращают свое существование. Но даже компаниям, которым удалось избежать такой печальной судьбы, приходится нести тяжелые убытки. Важным свойством корпоративной системы становится время восстановления после катастрофического вторжения. Смотри Securing SSL VPNs with RSA SecurID Two-factor Authentication. |

В феврале 2005 Банк Америки потерял ленты резервных копий данных, содержащих персональную информацию о 1,2 миллионах клиентах, аналогичная история произошла Ситигруп в июне 2005, когда были потеряны ленты с данными о 3,9 миллионах клиентах. Компания ESG считает, что потеря одного рекорда обходится в 30-150 долларов. Эти инциденты показывают, насколько актуальным является использование криптографии при создании резервных копий. Но несмотря на эти события до 75% компаний до сих пор не используют криптографические методы для резервного копирования (это относится к концу 2005). Во многих штатах США приняты законы, обязывающие компании, хранящие у себя персональные данные граждан (налоговые номера, адреса, даты рождения, номера кредитных карт, медицинские карты и т.д.), уведомлять заинтересованных лиц не только о случаях кражи этих данных, но даже при подозрении, что к этим данным получило доступ неавторизованное лицо!

В 10-ом номере журнала Chip, стр. 69, представлено распределение причин потери данных из-за повреждения носителей (см. рис. ниже).

Локальная сеть должна быть разумным образом поделена на субсети и VLAN, что осложняет действия локальных атакеров. Для копирования каких-то файлов коллегами может быть открыт доступ к какому-то каталогу или файлу, но по завершении операции доступ не перекрывается, чем могут воспользоваться как локальные, так и удаленные хакеры. Особое внимание должно уделяться безопасности DNS- и почтового серверов, так как именно их атакеры проверяют на прочность первыми.

В последнее время в связи с широким использованием мобильных средств появилась потребность аутентификации мобильных удаленных пользователей и процессов в рамках VPN. Для этой цели часто используется многопараметрическая аутентификация и средства генерации одноразовых паролей (OTP).

Одним из наиболее эффективных способов защиты информации является шифрование сообщений, что к сожалению заметно увеличивает время отклика (шифрование-дешифрование). Задержки при большом входном трафике могут привести к блокировке сервера.

Начинать нужно с классификации информации и сетевых объектов в вашей сети, определения зон ответственности и доступа различных сотрудников.

Если в вашей сети установлен Firewall, автоматически обновляемая антивирусная программа, система обновления прикладных и системных программ, IPS/IDS, VPN и система фильтрации почты и WEB-данных, это еще не гарантирует безопасности (100%-защиты ничто не может гарантировать). Все эти барьеры легко можно обойти (в сети описаны методики).

Наиболее эффективными являются простые правила предосторожности, диктуемые здравым смыслом.

Мировой опыт обеспечения безопасности говорит о том, что нельзя обойтись каким-то одним программным средством мониторинга и защиты. По этой причине лучше иметь несколько средств различной функциональности, полученных из разных но достойных доверия источников. Смотри "TechTarget Guide to Spyware, Data Leakage, and Spyware Recovery". Для выявления вирусов, spyware и rootkit можно заглянуть, соблюдая осторожность, на следующие серверы:

Можно попробовать некоторые общедоступные программные средства сканирования. Запрос Google "free antivirus" может помочь вам найти нужные средства. Ниже приведен список таких источников (но перед их установкой лучше провести проверку на наличие в них самих malware):

Следует проверить все потенциально опасные места в системе компьютера, такие как каталог startup Windows, Startup tab в файле msconfig, а также любые ключи регистра, сслылающиеся на эту программу из anyHKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion/Run в regedit. Небесполезно просмотреть и содержимое всех временных каталогов Windows temp . Таким образом нужно просканировать всю систему. Полезно время от времени вообще удалять содержимое всех пользовательских и системных каталогов типа TEMP, а также cookie. Крайне полезно отслеживать, желательно автоматически, любые изменения конфигурационных файлов.

Следует загрузить системный Process Explorer и просмотреть загруженные процессы и приложения. Это может выявить работающие malware. Для поиска malware, подключенного к локальным портам TCP или UDP можно запустить Foundstone's Vision. Можно использовать сетевой анализатор (например, CommView или Ethereal), что посмотреть, что происходит в сетевом сегменте.

Следует удалить (выгрузить) любые программы, если вы подозреваете их зараженность, после чего повторите сканирование. Может так случиться, что в вашей системе присутствуют файлы, заблокированные против стирания или помещенные под карантин вашей программой удаления, это могут быть вредоносные коды.

Никогда не посещайте сайтов, где вместо имени указан IP-адрес. Это может быть взломанный домашний компьютер, используемый для распространения malware.

Постарайтесь заблокировать восстановление и перезагрузку системы в safe mode и после этого запустите вашу программу детектирования/удаления вирусов/spyware. Для этой цели хороши программы, поставляемые на бутабельном CD.

Может так случиться, что ваши проблемы связаны с повреждением программы или неисправностью оборудования, а не с malware. Попытайтесь реинсталлировать Windows или поврежденное приложение. Если это не помогло, попытайтесь вернуть систему к состоянию, когда она работала, восстановив конфигурацию оборудования.

Не полагайтесь безгранично на Google или другую поисковую систему в отношении рекомендуемых программ детектирования и очистки системы от malware. Внимательно изучите сайты ведущих поставщиков соответствующего программного обеспечения (Symantec, Trend Micro, Sophos и др.), чтобы выбрать нужное решение для вашей проблемы. Сайты Symantec's Security Response и CA's Spyware Encyclopedia содержат много полезной информации.

Что такое плохая программа, знает каждый, кто использовал какое-либо программное обеспечение. Существует даже количественная мера для сравнения плохих программ друг с другом - число ошибок на 1000 строк кода. Нужно помнить, что эта характеристика чисто оценочная, и точного числа ошибок в программе не знает никто и никогда. Попутно замечу, что "хороших" программ длиннее 10000 строк, по моему опыту, не существует.